P1 建站准备工作

1.购买云服务器

(新用户登录阿里云有阿里云服务器一个月的试用权限,但是试用期的云服务器有地区限制(不可自己选择地区),我的显示的是杭州,内地的服务器进行域名绑定的话,需要进行ICMP备案,可能需要的能半个月左右的审核时间,所以购买服务器的话一般选香港或者海外的。

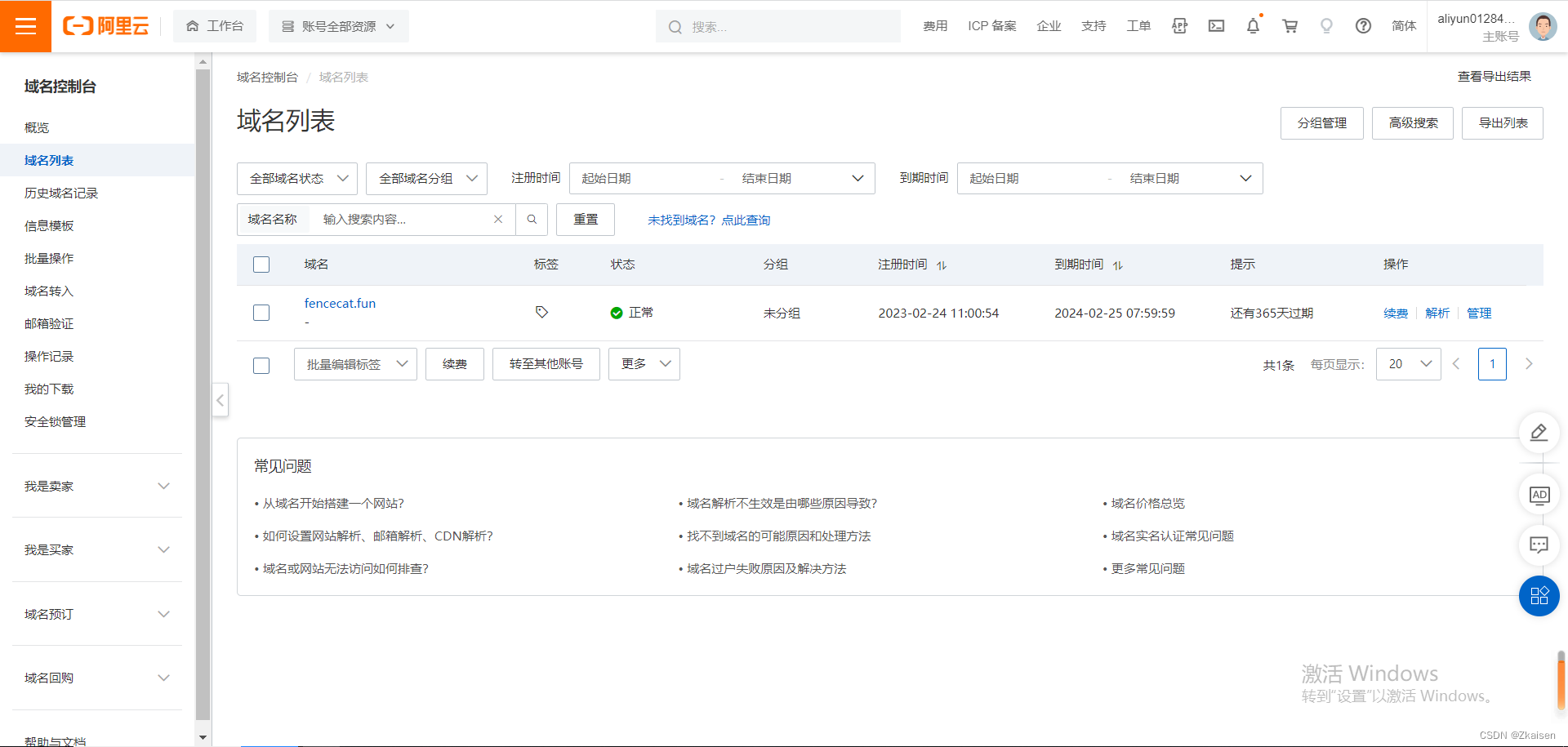

2.购买域名

在首页云产品下点击域名注册,输入你想要注册的域名然后根据提示进行相关操作即可,付费购买成功后,在域名控制台就能看到你注册的域名了。

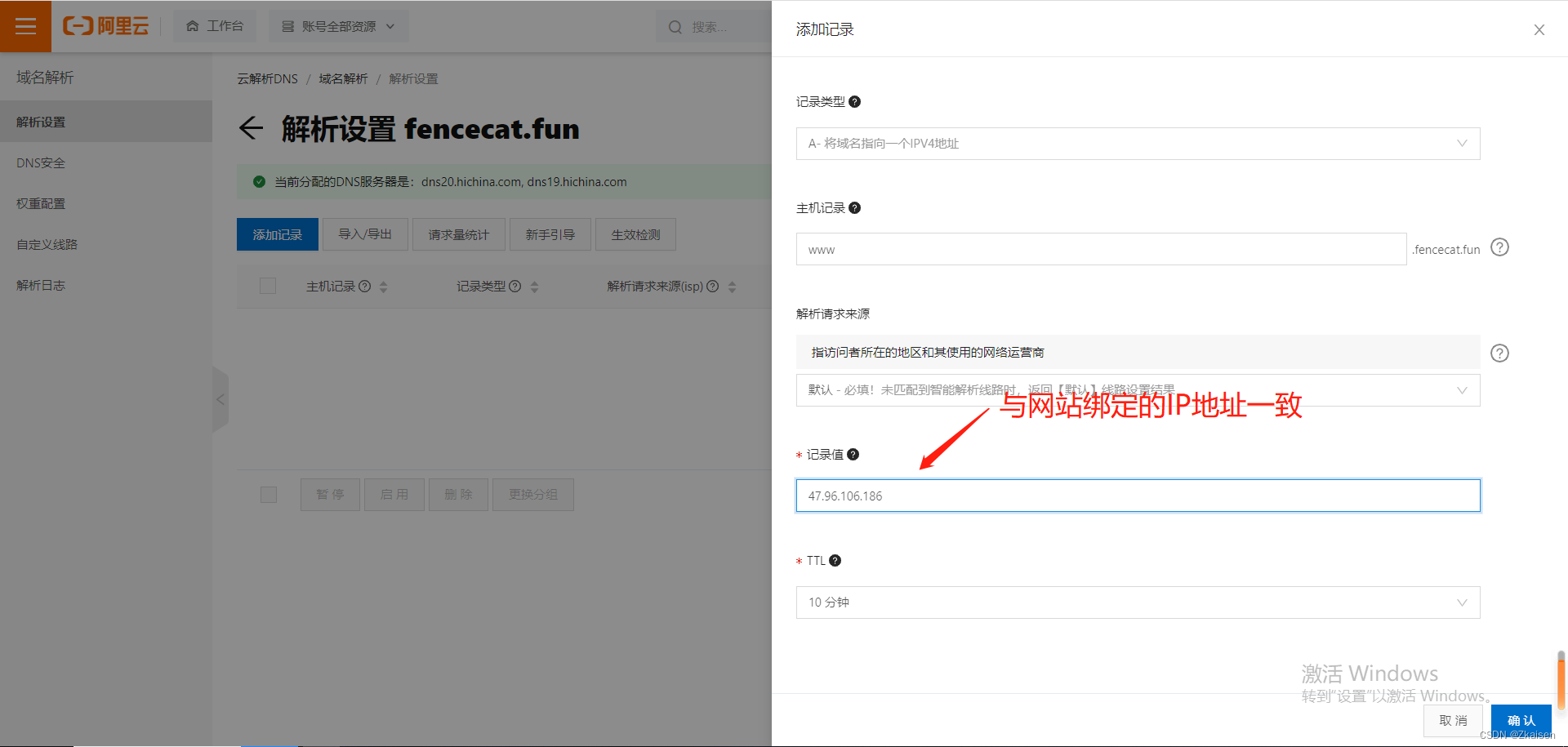

3.域名解析

P2 宝塔建站

1.面板登录

在服务器上下载宝塔,一键安装,在弹出的页面有面板链接、默认的用户名和密码,复制面板在浏览器打开,输入用户名和密码即可进入宝塔面板

可能会遇到面板打不开的情况,应该是端口权限的问题,将8888端口加入购买的阿里云服务器的端口即可,具体可参考以下链接:阿里云ECS无法打开面板的解决方法—阿里云安全组放行教程 - Linux面板 - 宝塔面板论坛

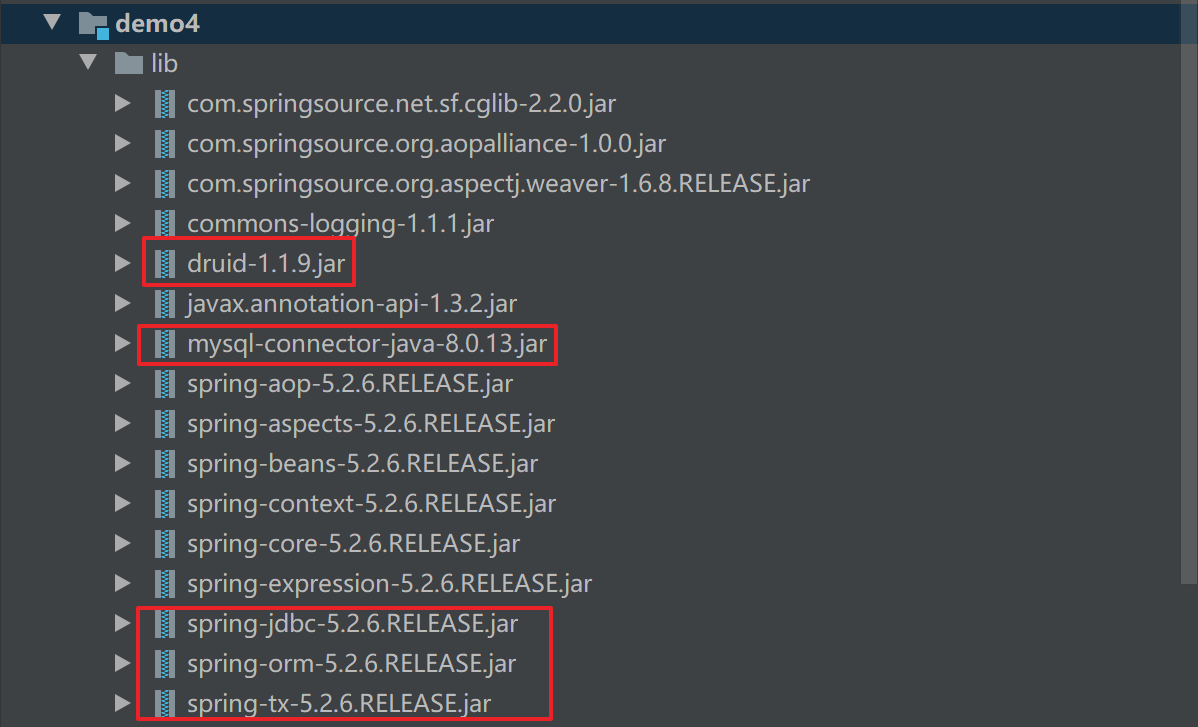

2.一键部署

刚登陆会弹出一键部署的几种情况,根据需要选择包含apache、mysql数据库的那一中来部署

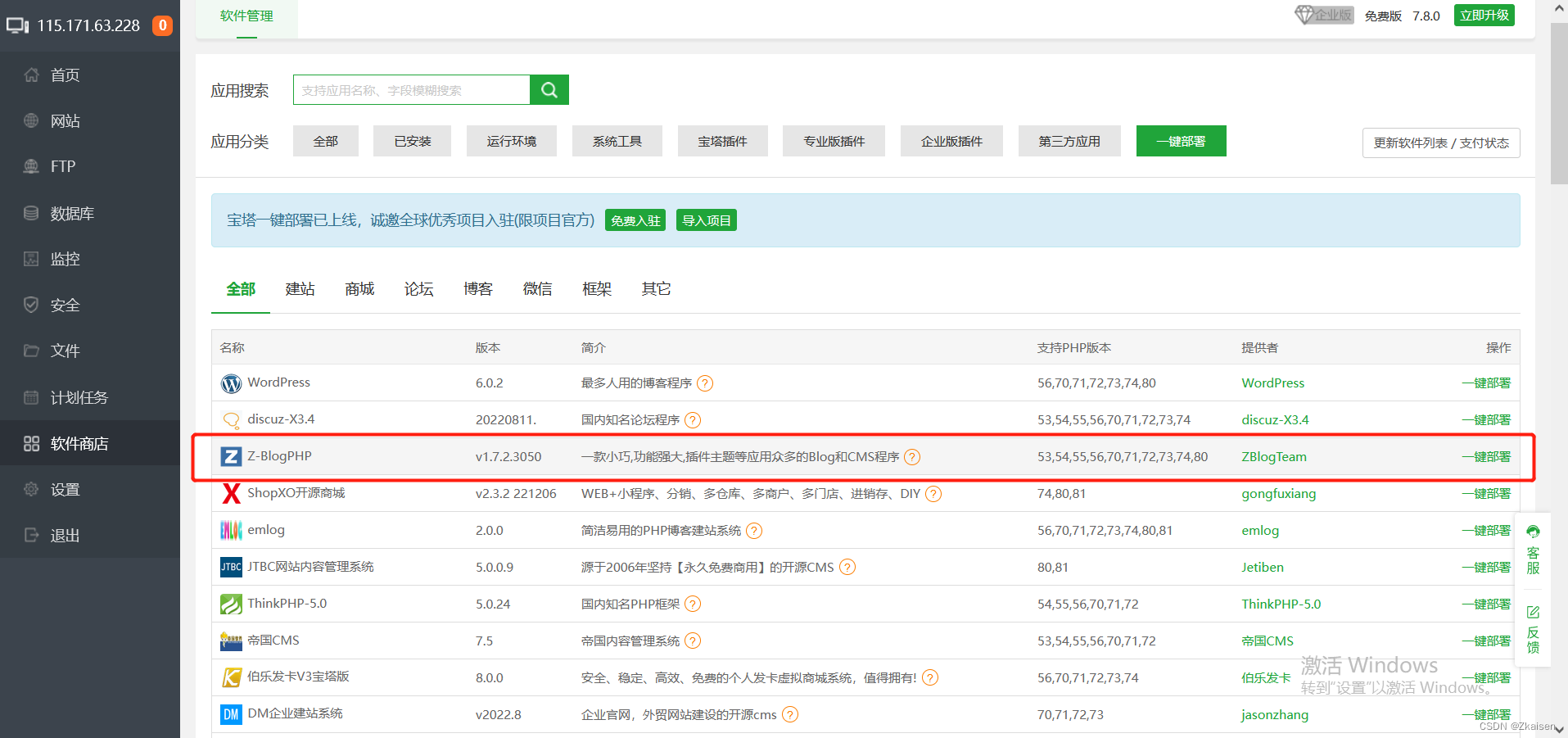

3.安装Zblog程序

等待下载完成后,点击“软件商店”可以在列表中选择需要的网站进行部署,我选择的是ZblogPHP

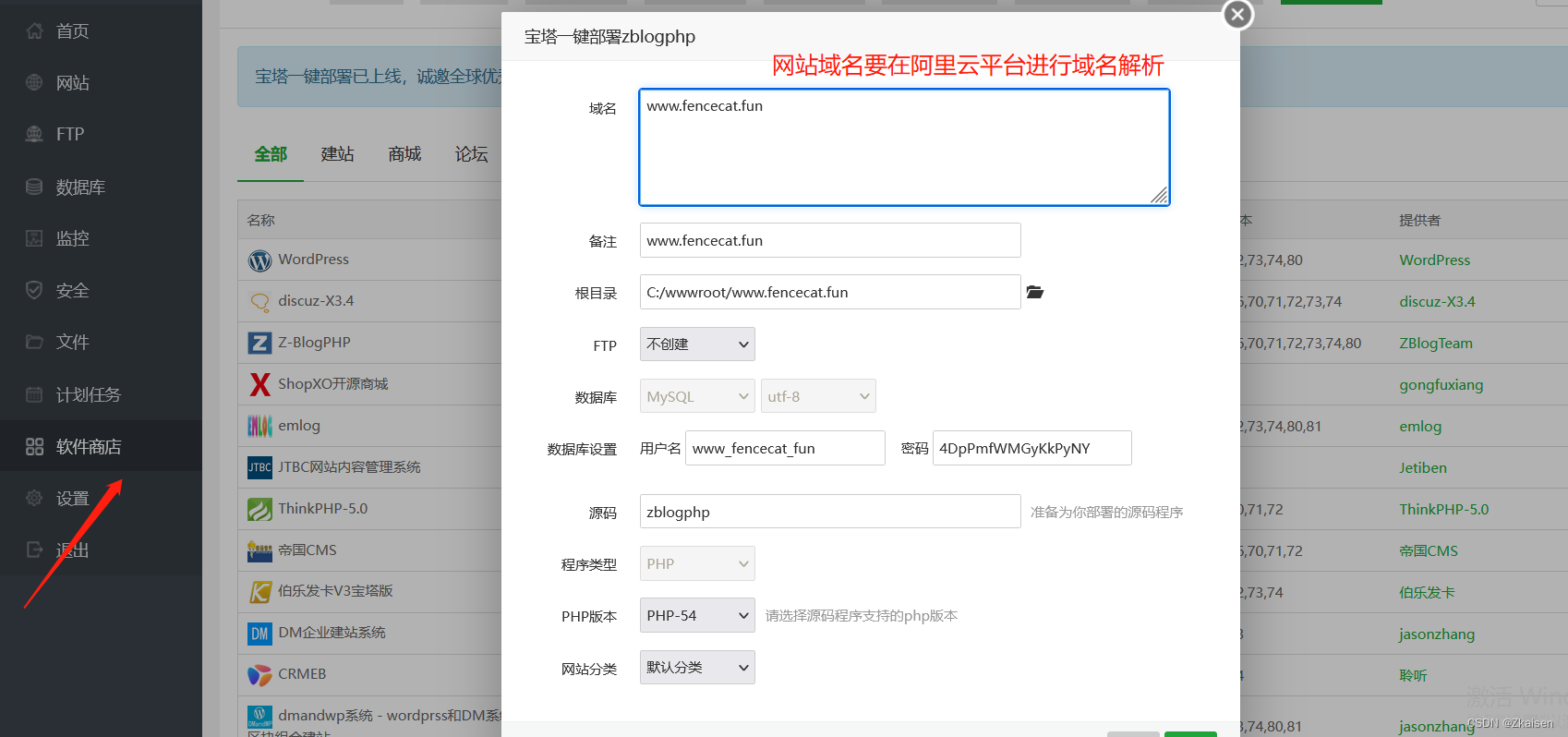

4. 在弹出的页面添加域名点击提交等待安装即可

域名解析

5.安装成功后我们就能在网站访问Zblog了

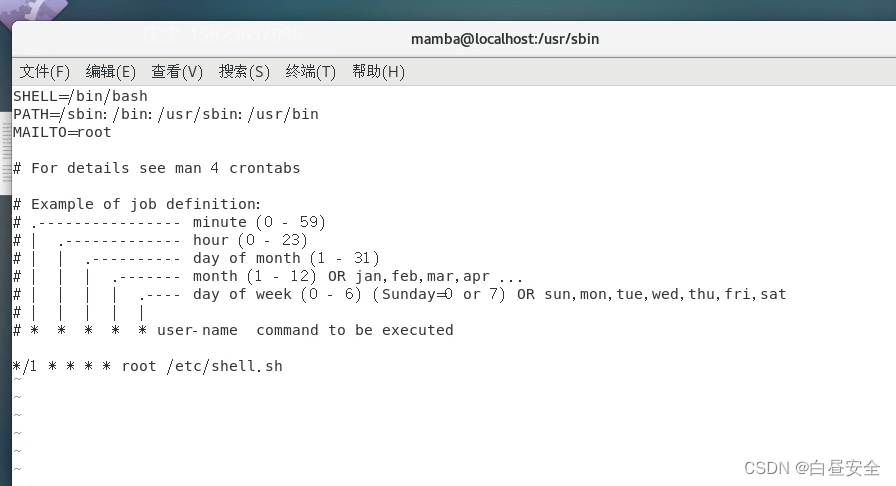

6.使用webshell生成后门1.php并将后门程序上传到网站目录下

上传成功浏览器可以访问

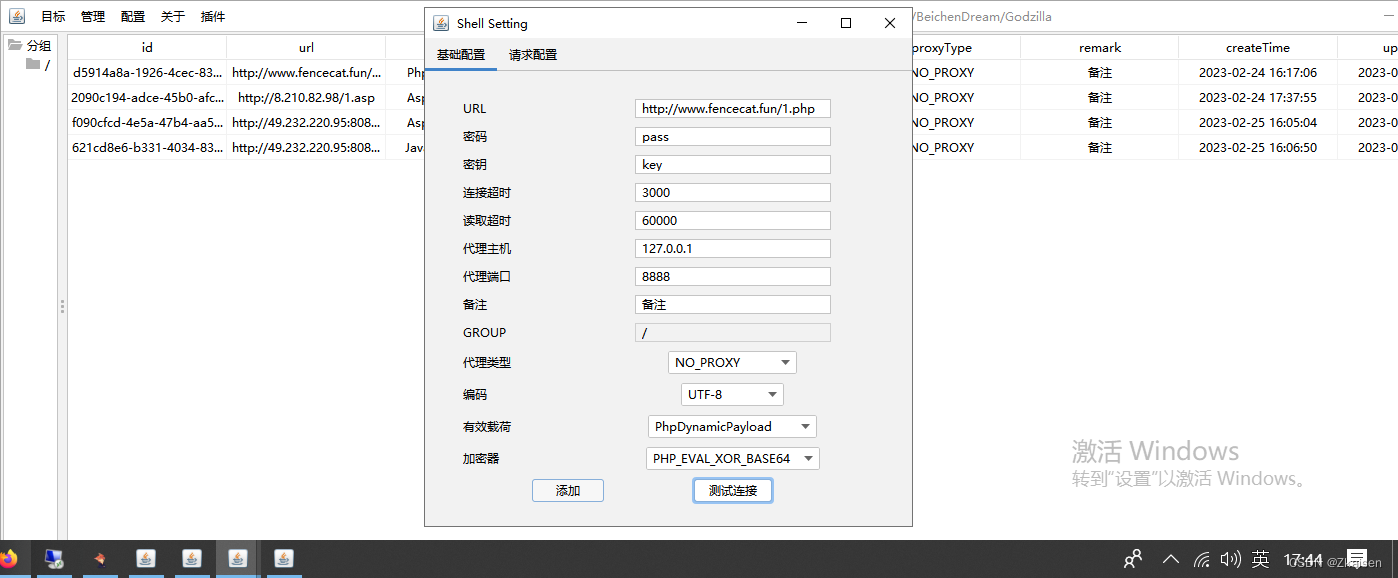

添加后门并 建立链接:

添加后门并 建立链接:

连接到zblog

连接到zblog

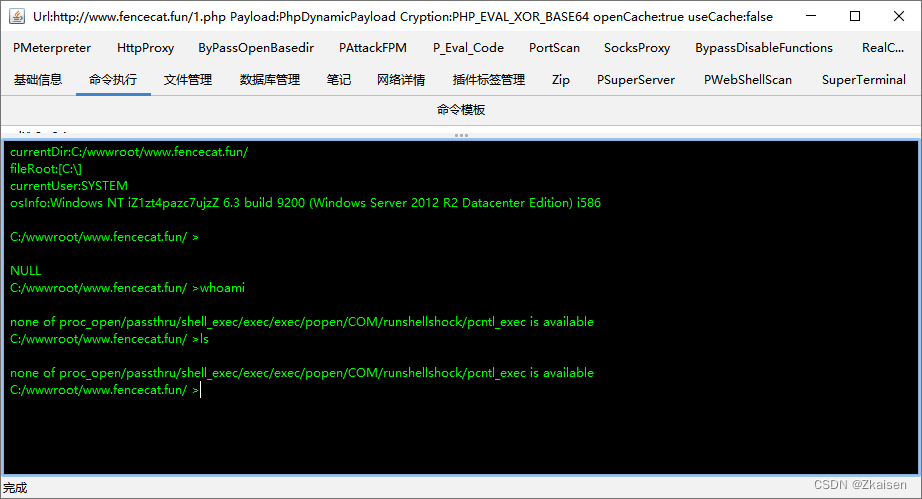

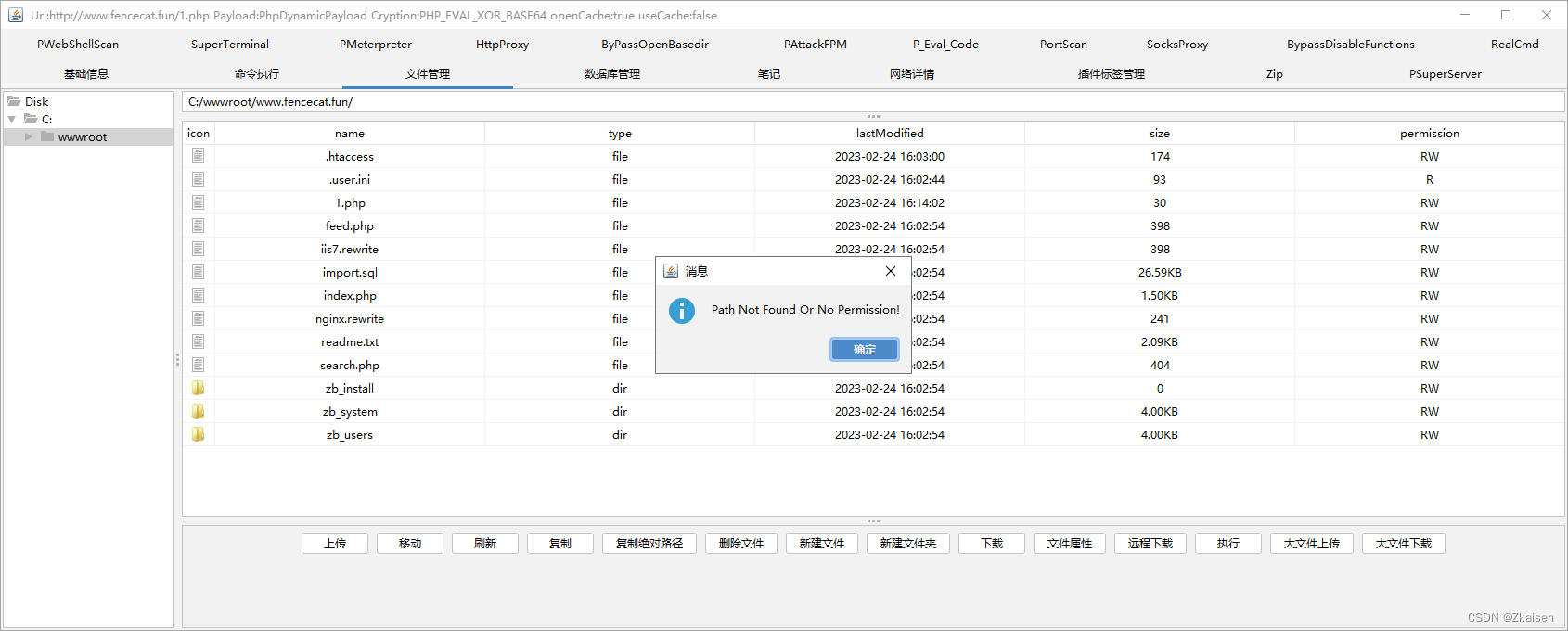

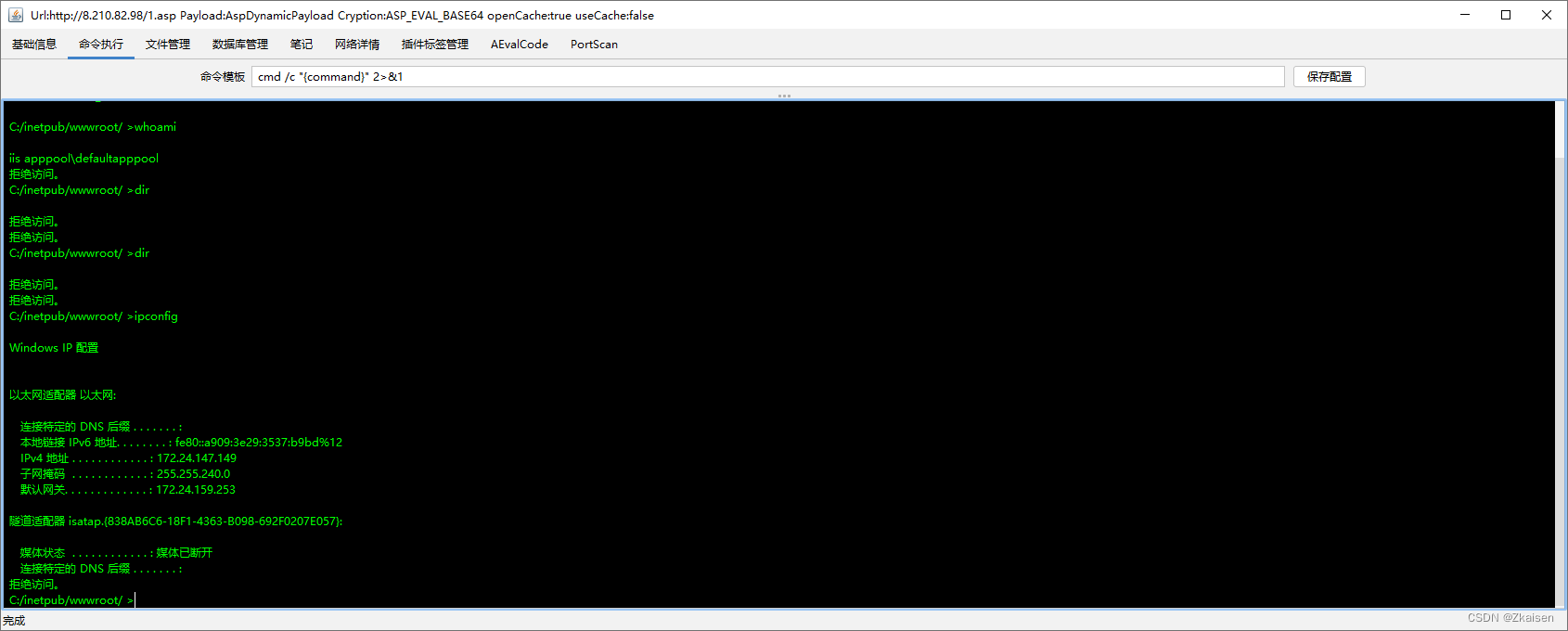

宝塔搭建的网站后门进入后,命令行执行没权限,文件管理只能查看当前路径,不能查看上级目录

P3 .phpstudy建站

1.搭建网站

2.连接后的权限

部分命令可以执行,

P4-1.Docker容器使用

1.docker是什么有啥用?

docker容器:将网站和搭建环境集成为镜像,使用docker技术能把镜像下拉还原,用镜像还原出搭建环境来,就不用自己去搭建了

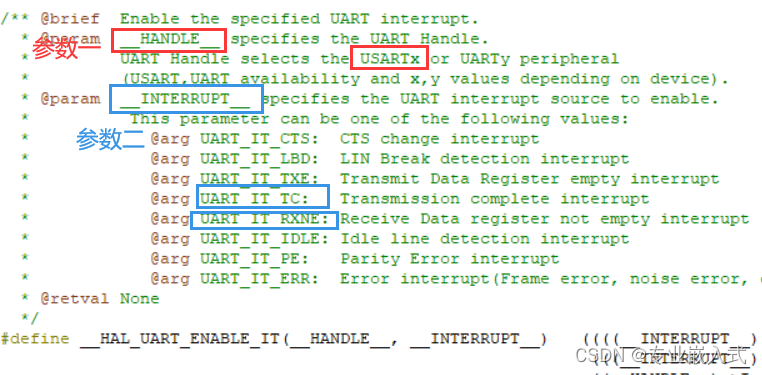

2.docker的命令

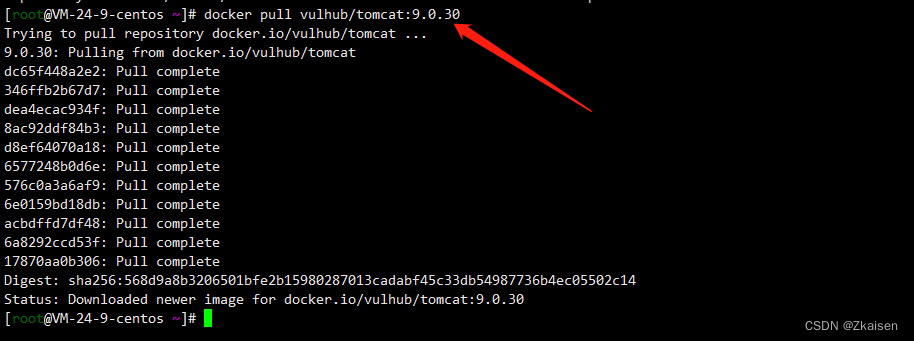

docker pull vulhub/tomcat #拉取镜像

docker images #查看当前路径下的镜像

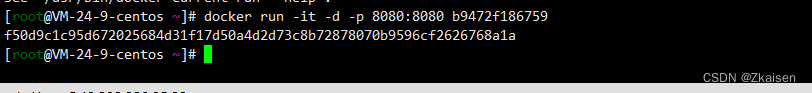

docker run -it -d -p 8080:8080 vulub/tomcat #运行tomcat

docker ps #查看当前运行的容器

docker stop 镜像ID #结束运行

3.安装docker并打开首页

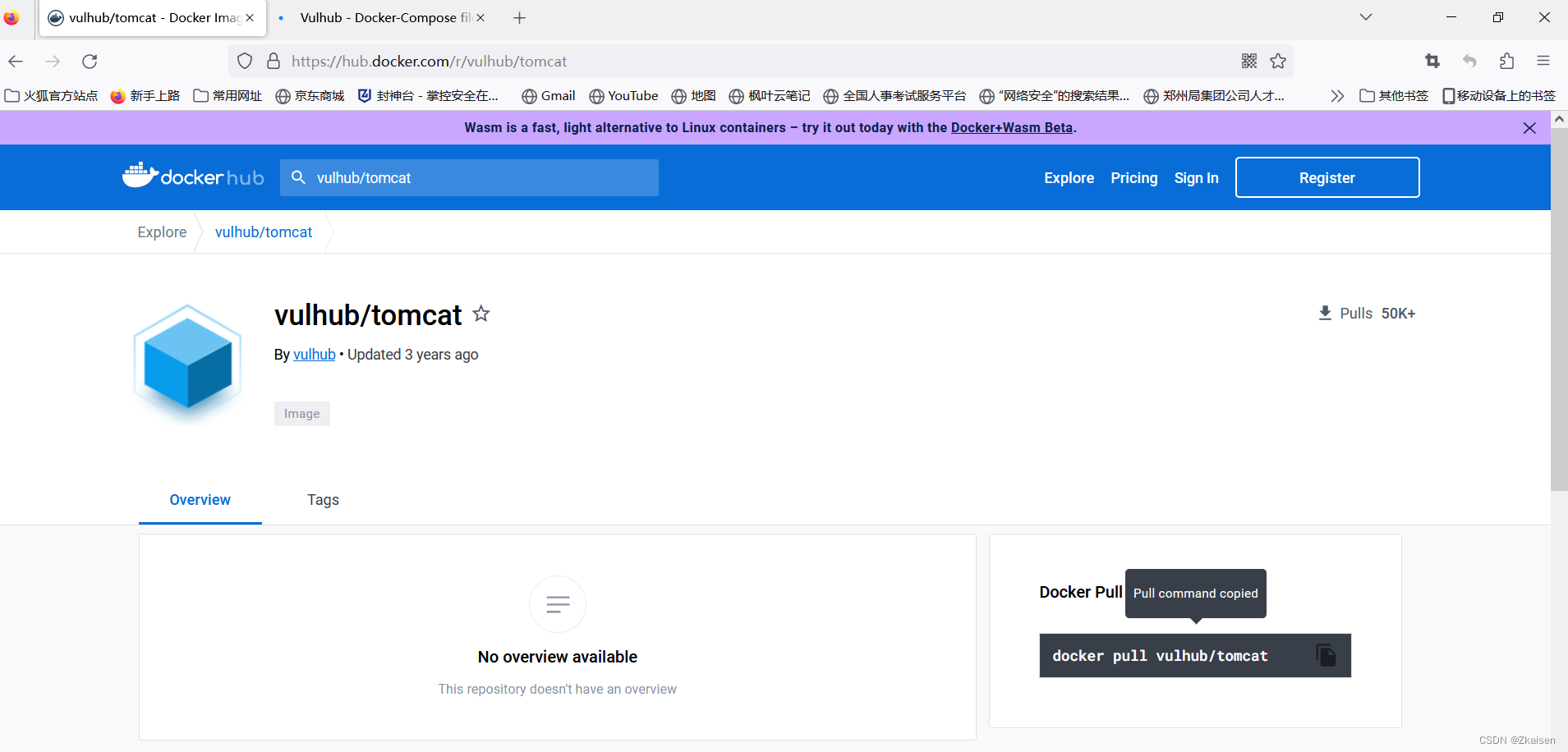

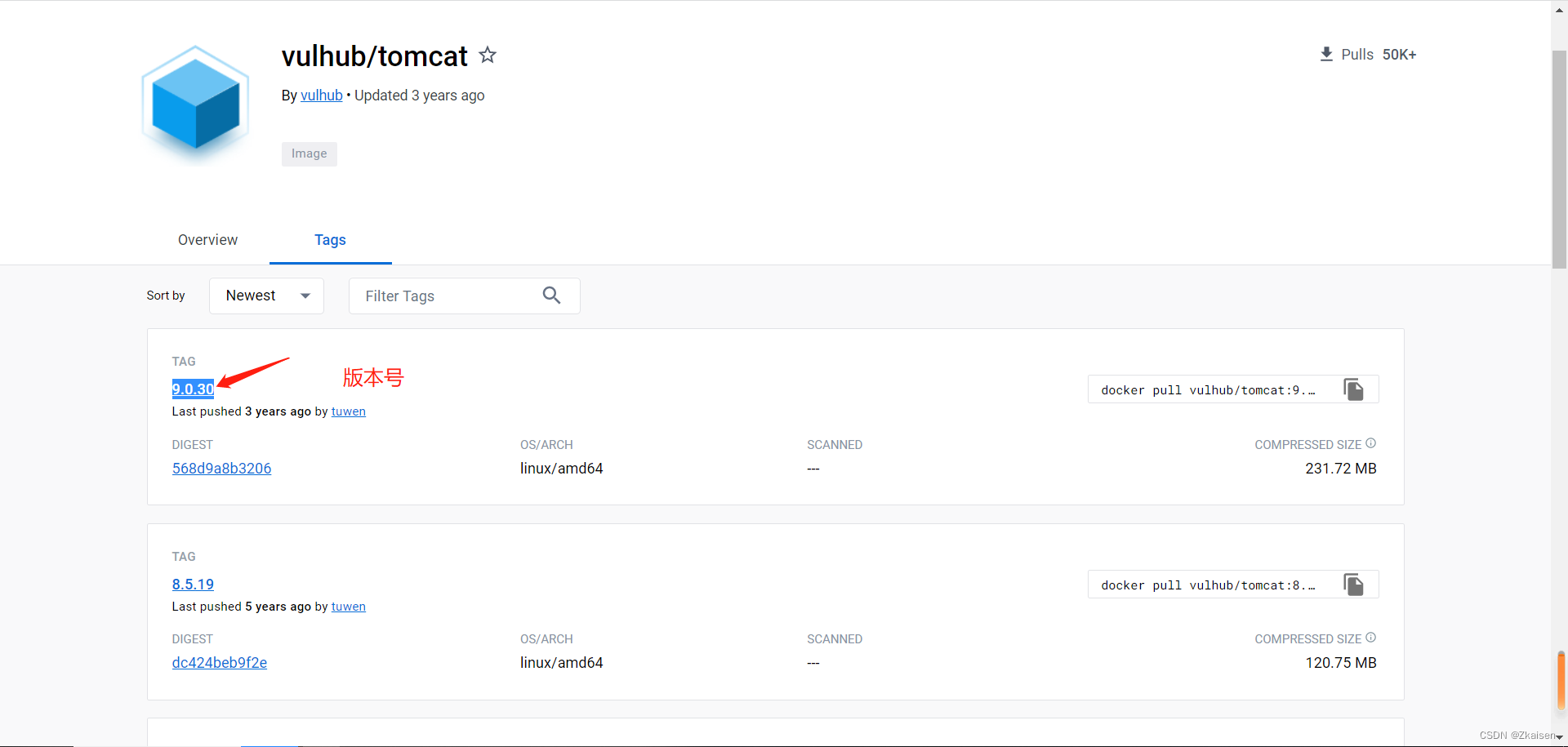

安装好之后,打开docker的首页搜索vulhub/tomcat

复制网页中的命令到linux终端拉取镜像

需要注意的是,docker拉取镜像需要带上版本号

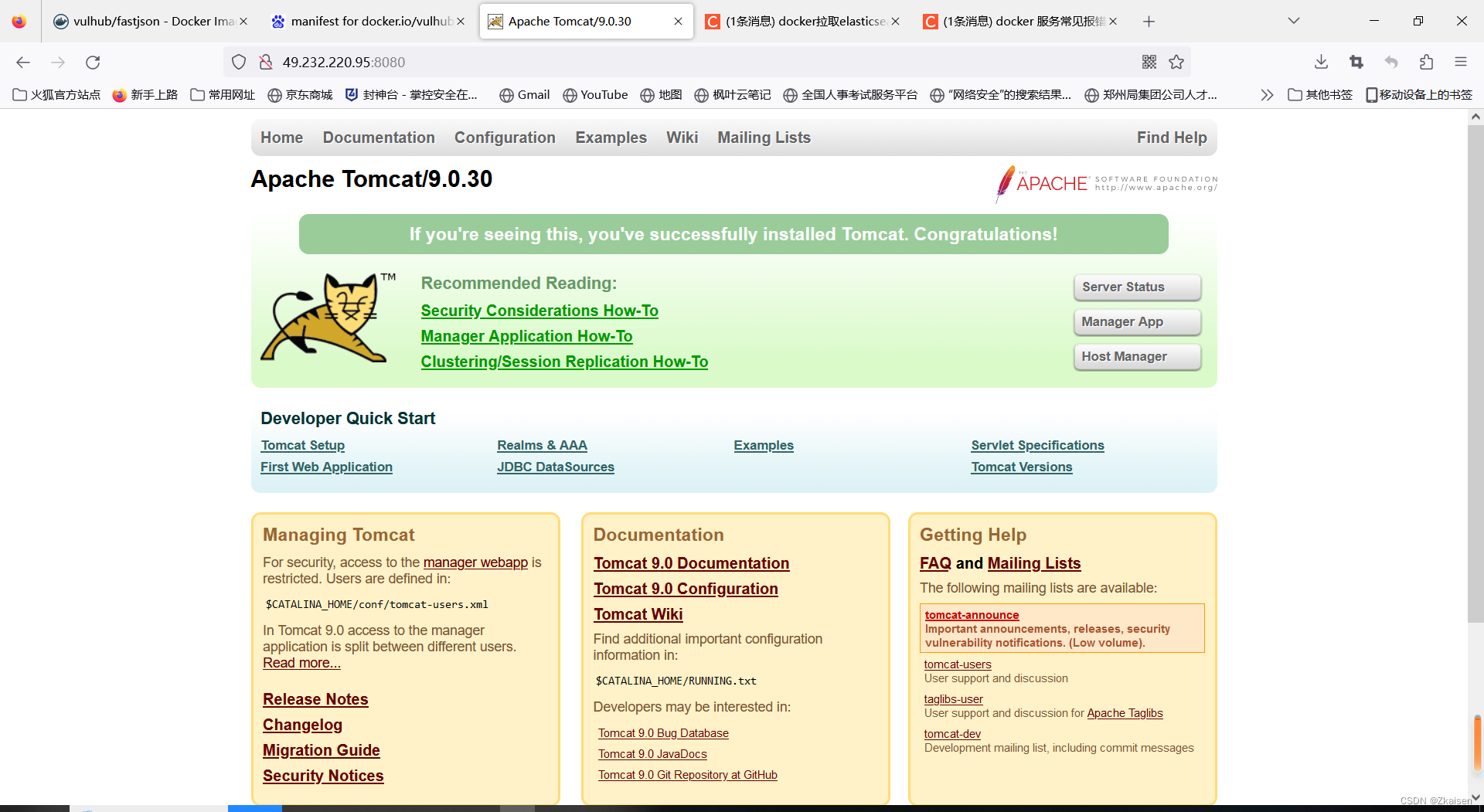

4.启动docker后浏览器就饿可以访问服务器的8080端口了

5.关闭docker镜像时先用docker ps命令查看当前运行docker的ID,然后docker stop 镜像ID 结束当前运行

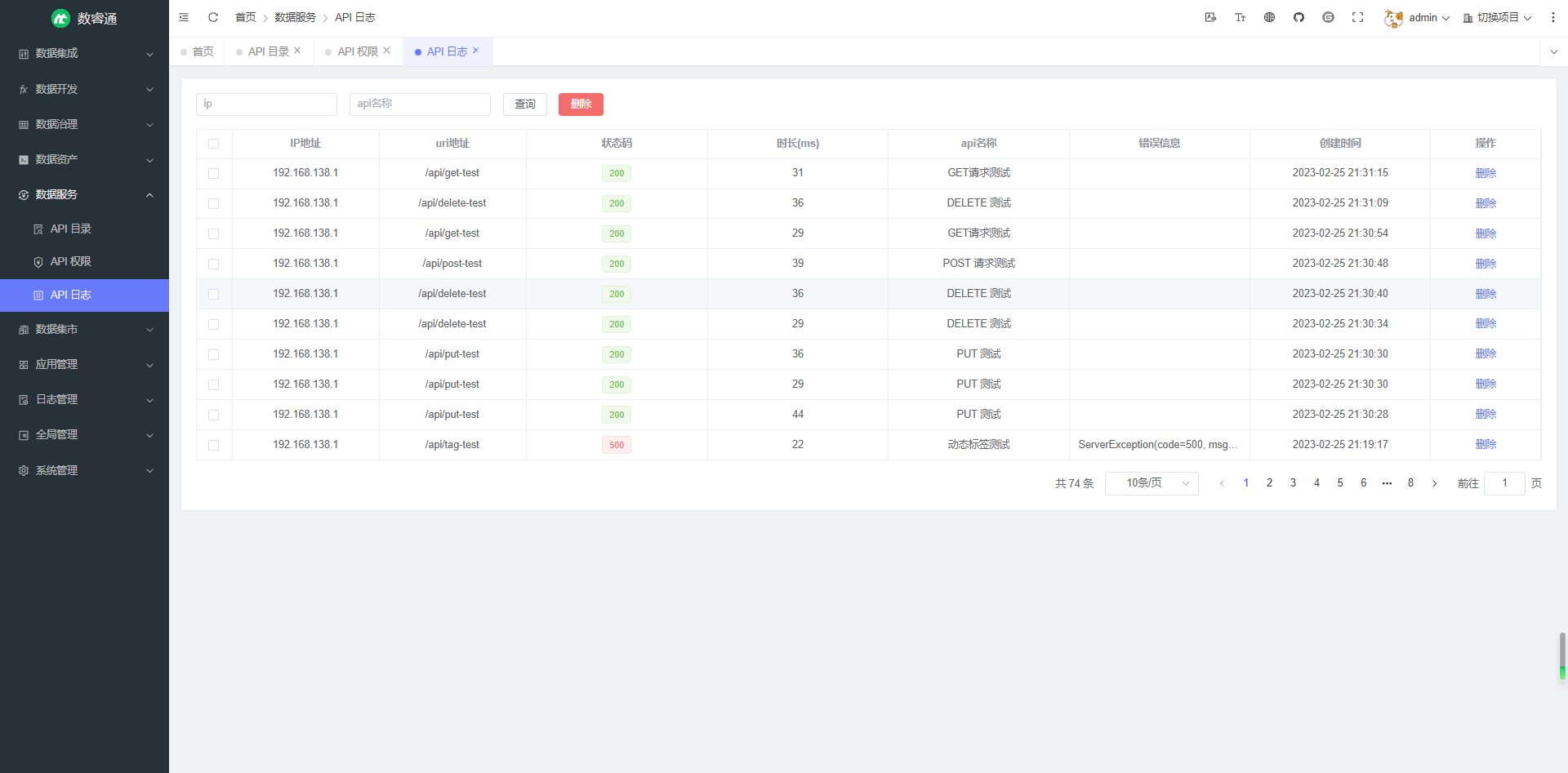

P4-2.使用Docker容器复现tomcat弱口令漏洞

1.git下载vulhub

git clone https://github.com/vulhub/vulhub.git

2.进入到vulhub目录( cd vulhub ),通过 ls 命令即可查看漏洞靶场文件夹

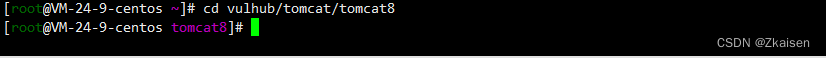

cd /vulhub/tomcat8

3.启动环境(需在需要测试的漏洞目录下使用以下命令完成)

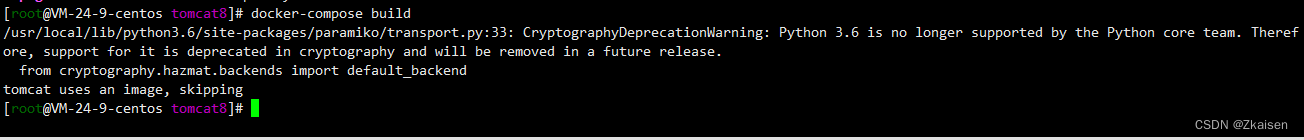

docker-compose build #安装打包环境

docker-compose up -d #安装完成后,启动环境的命令

4.浏览器使用kali的本地ip地址带端口访问

docker-compose ps #查看端口

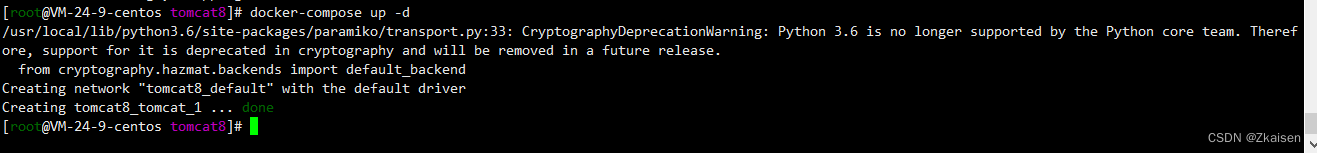

5.登录tomcat后台管理页面

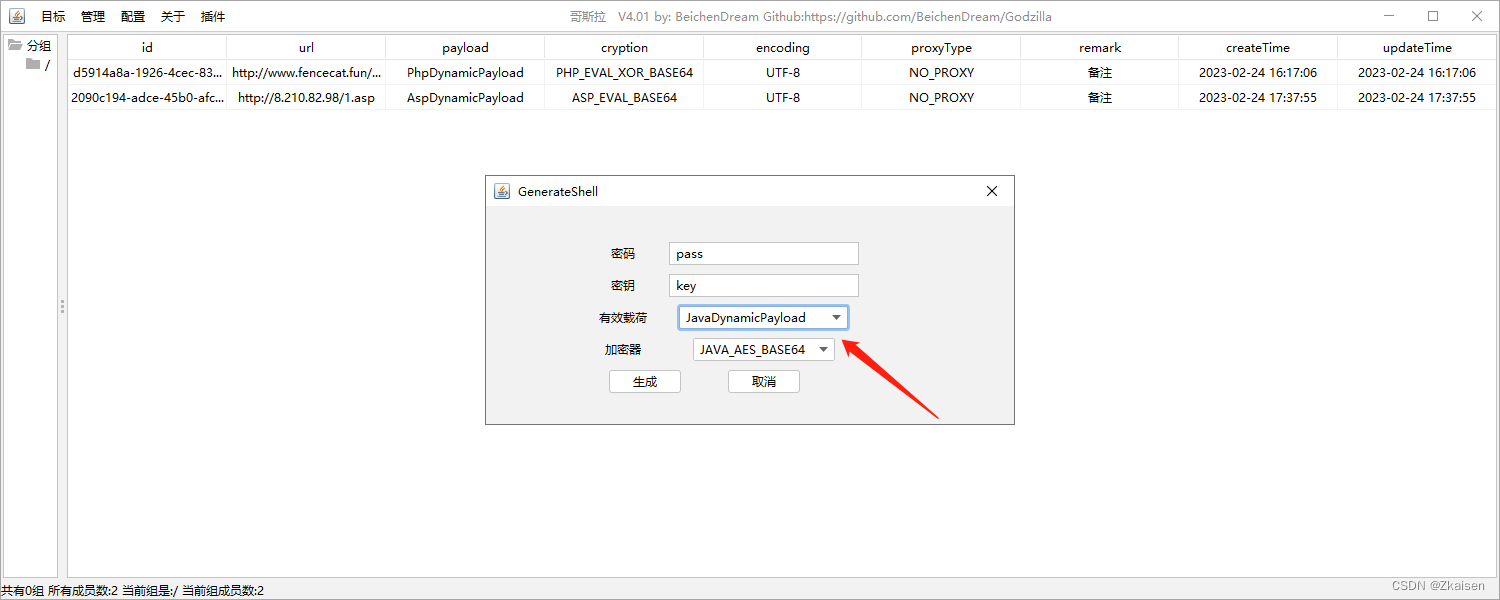

6.使用webshell生成后门1.jsp,将其压缩后重命名为1.war并从tomcat的后台上传

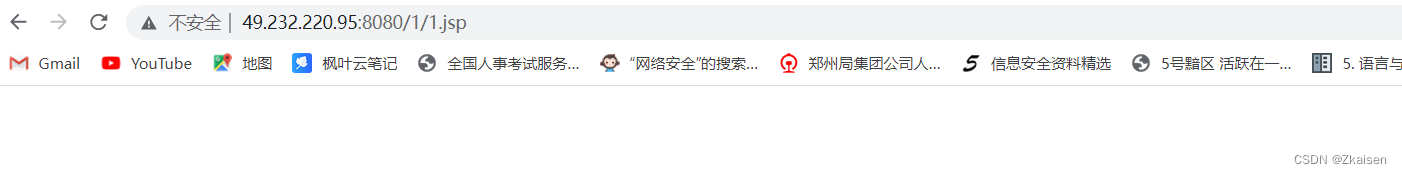

7.上传成功后,访问http://49.232.220.95:8080/1/1.asp看能否正常访问

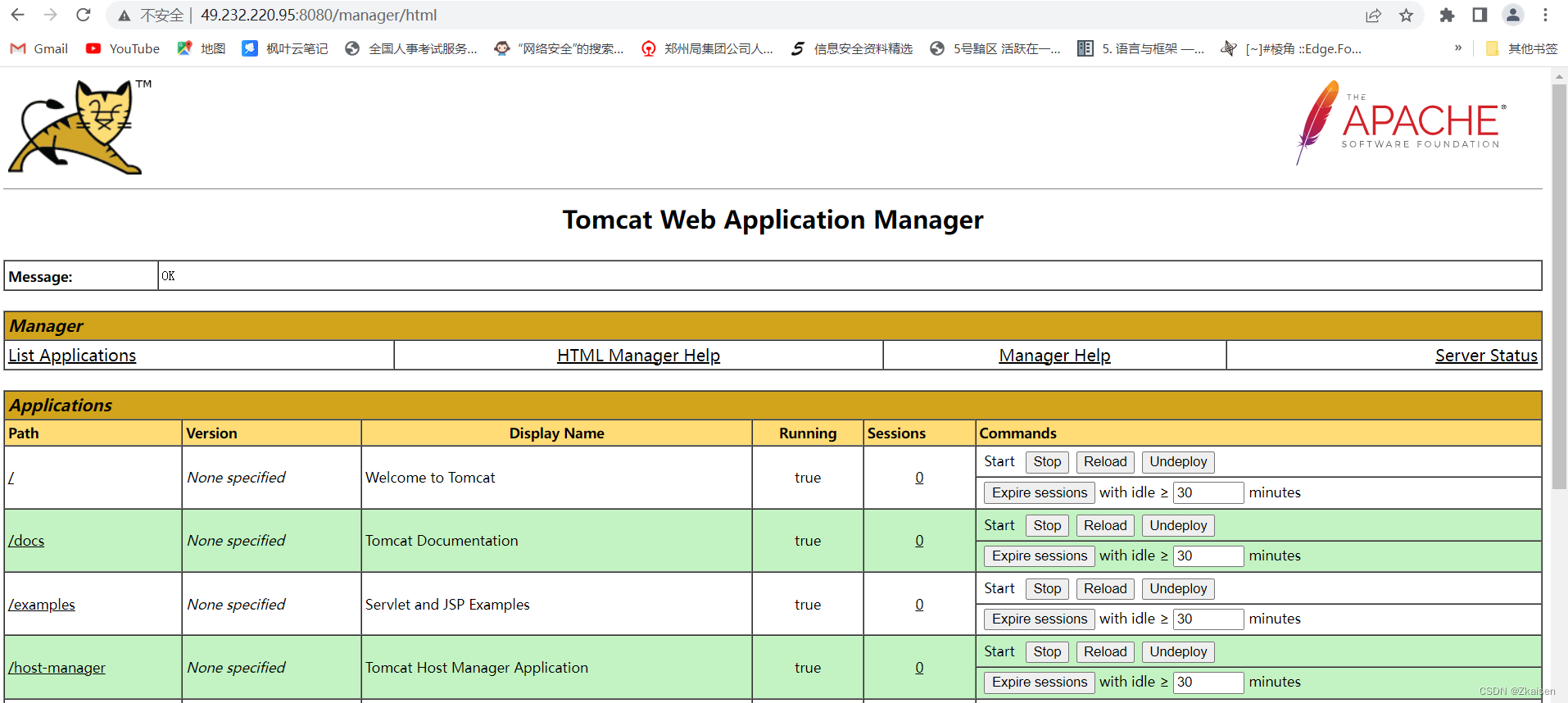

7.上传成功后,访问http://49.232.220.95:8080/1/1.asp看能否正常访问 8.使用webshell连接后门并连接到tomcat,查看命令执行权限和文件管理权限

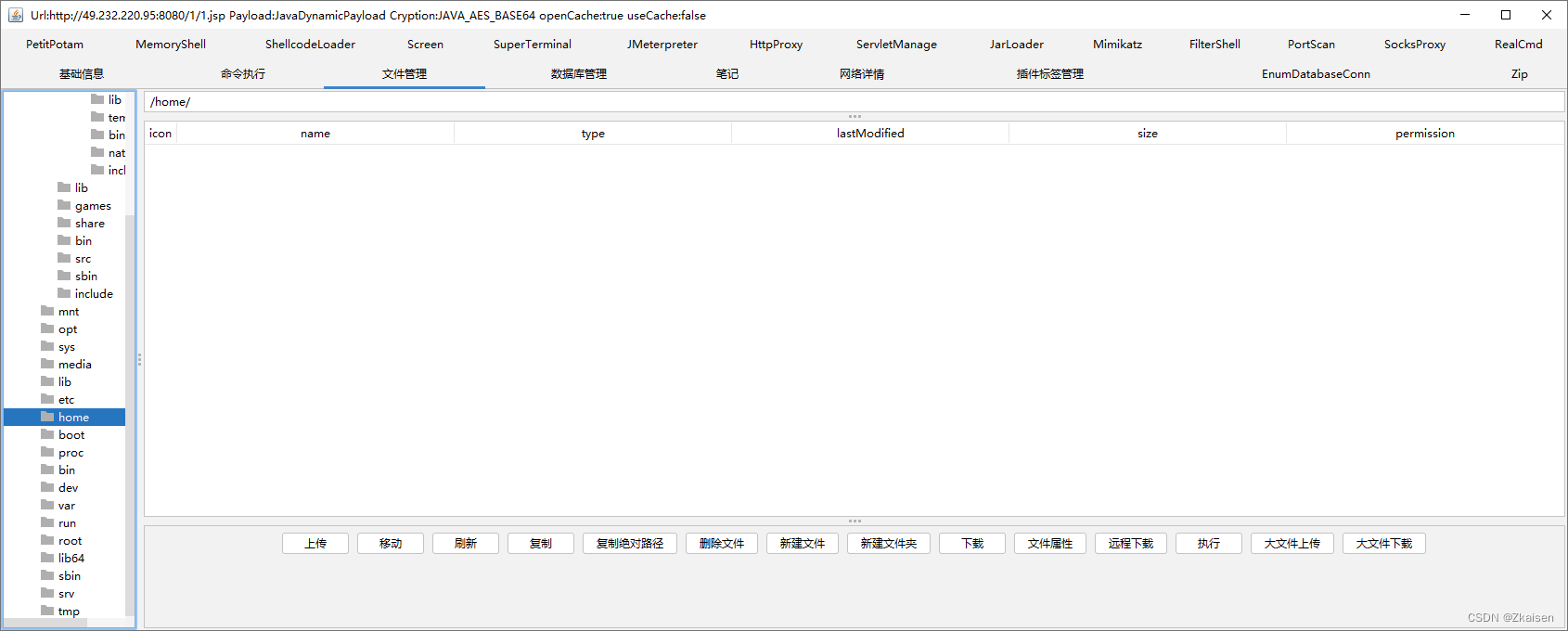

8.使用webshell连接后门并连接到tomcat,查看命令执行权限和文件管理权限

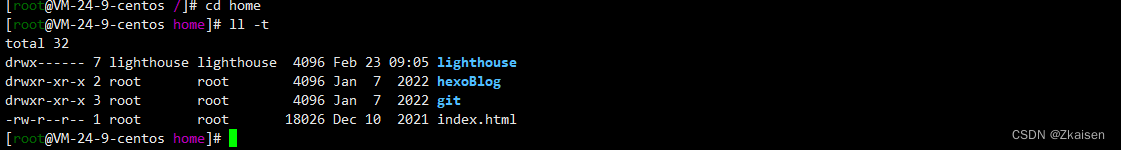

命令行显示是root权限,文件目录也都可以打开,但是对比真实环境的目录发现两者是不一样的

同样是home目录,后门连接后的目录内容是空的,可我的真实目录是有东西的

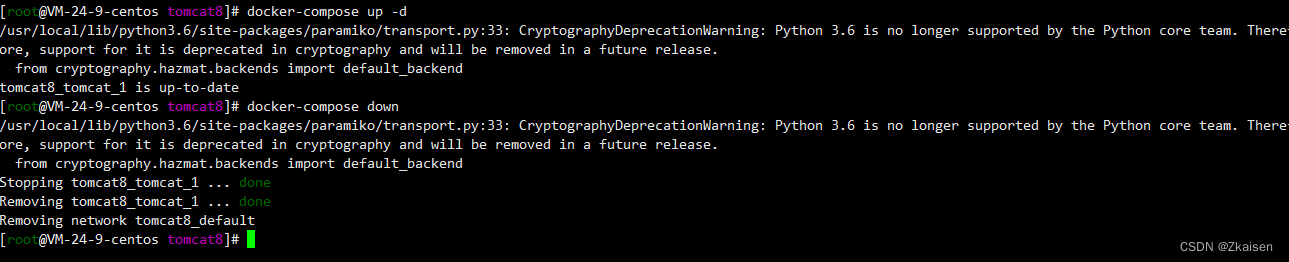

9.关闭环境

docker-compose会默认根据当前目录下的配置文件启动容器,在关闭及移除环境的时候,也需要在对应目录下。我们执行docker-compose up -d后,不要离开当前目录即可,漏洞测试结束后,执行如下命令移除环境:

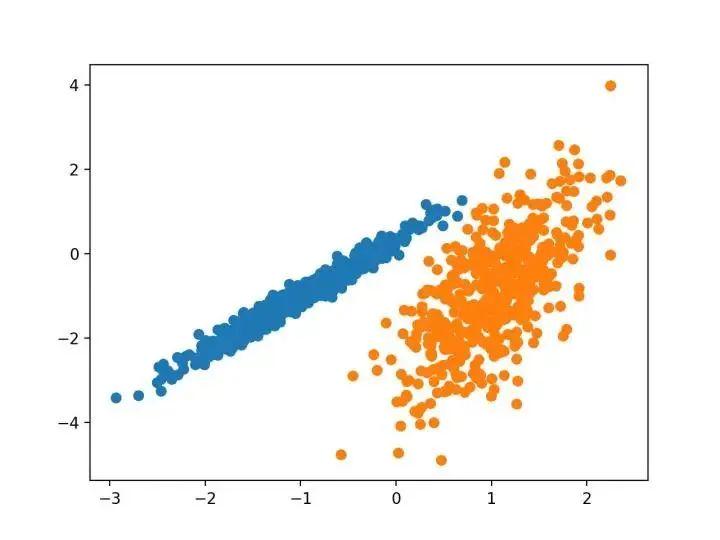

P5.docker对安全测试有什么影响

docker是虚拟化出来一块空间,你获取的权限看似最高权限root,实际上只是在虚拟空间里边,在实际攻击中,不论你怎么攻都不会获取什么有用的东西。

![[oeasy]python0094_视频游戏_双人网球_pong_atari_mos_6502_雅达利_米洛华](https://img-blog.csdnimg.cn/img_convert/9c7b5a90a87ce2e9cefe5d6dcdfc5651.png)