网络钓鱼和诈骗:当前的欺诈类型

网络钓鱼

钓鱼者可以攻击任何在线服务——银行、社交网络、政府门户网站、在线商店、邮件服务、快递公司等——中的证书。但是,顶级品牌的客户往往面临更大风险,因为相比小品牌,人们更喜欢使用和信任顶级品牌,这也增加了攻击成功的可能性。

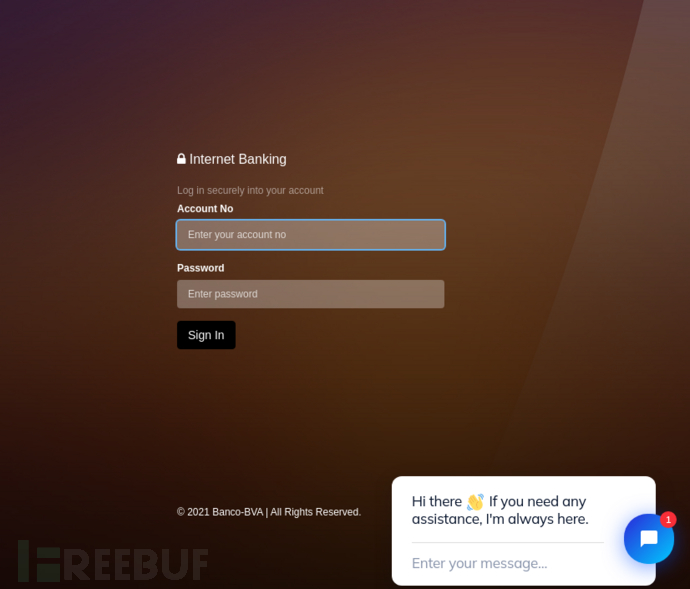

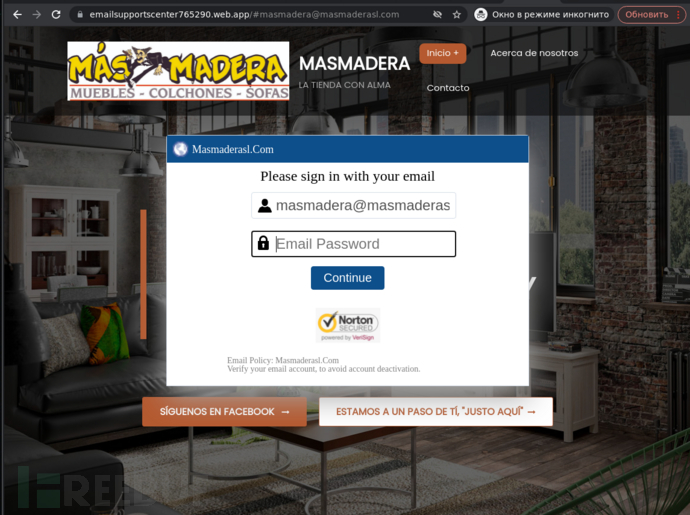

为了获取梦寐以求的信息,网络犯罪分子会试图说服受害者,让他们相信自己登录的是真实的网站,或者他们正在与真实的公司员工分享他们的证书。通常情况下,虚假网站看起来和合法网站没有太大不同,即便是经验丰富的用户也可能被骗。钓鱼者会巧妙地复制官方网站的布局和设计,并在他们的页面上添加额外的细节,比如支持实时聊天,并链接到真实的服务,以增强可信性。

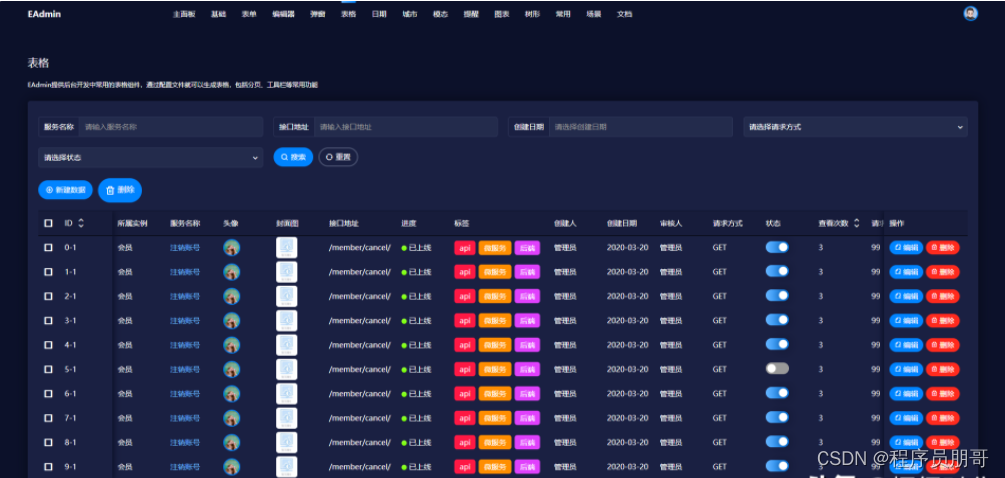

带有聊天支持的钓鱼网站

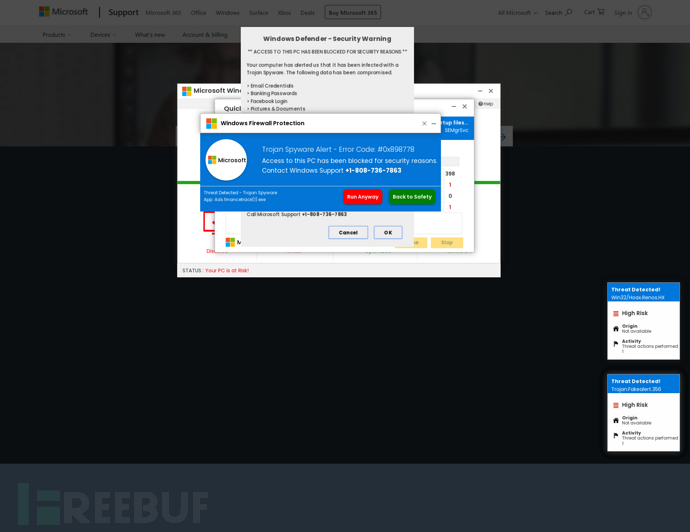

最近,除了网络钓鱼,语音钓鱼(vishing)也呈上升趋势。诈骗者要么直接打电话给受害者,要么使用各种技巧让受害者打电话给他们,然后试图通过电话获取受害者的个人数据和资金。

关于windows相关问题的虚假消息,受害者必须致电诈骗者

目前还有一种针对特定个人或组织的鱼叉式网络钓鱼(spear

phishing)。鱼叉式钓鱼电子邮件和网站比“广撒网式”钓鱼更具个性化,因此更难将它们与真正的钓鱼邮件和网站区分开来。

诈骗

网络钓鱼者的目标既包括企业用户,也包括普通的互联网用户,而诈骗者的目标则主要为后者。大多数骗局都是通过为受害者提供“轻松赚大钱”的机会,或者免费抽奖及以巨大折扣获得某些东西的方式展开。这种威胁的主要目标是筹集资金,但诈骗者也可以获取受害者的个人数据,稍后将其出售或用于其他后续计划。

例如,在下面的截图中,受害者被告知赢得了一部智能手机,并被要求支付一小笔费用,然后填写他们的电子邮件地址、出生日期、性别、电话号码和家庭地址等详细信息。

收集个人资料以发送假奖品的表格

在大多数情况下,骗子索要这些数据是为了让受害者相信奖金确实会发送出去,而不是存储这些数据。然而,一些骗子可能会保存在他们网站上输入的所有信息,以便以后使用受害者的姓名和地址发送恶意电子邮件。

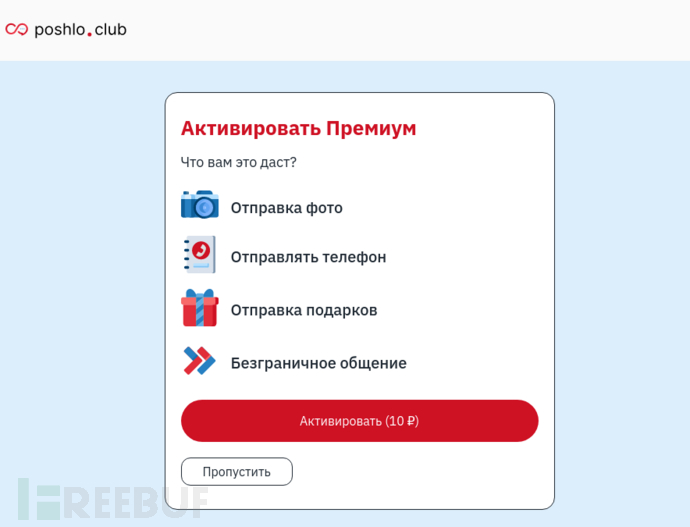

除了承诺轻松赚钱和有价值的奖品外,骗子还会积极地引诱用户到不存在的约会网站。例如,他们可能会发出与其他用户聊天的邀请,并附上诈骗网站的链接和吸引人的照片。一旦进入假网站,用户就会被告知可以免费进入约会平台,但优惠今天到期。他们只需要注册并支付一小笔费用。

在一个虚假的约会网站上激活一个高级账户

还有其他方法吸引受害者到诈骗网站:通过“销售”抢手或稀缺商品,或与志同道合的旅友一起旅行等等。一般来说,如果某样东西在用户中很受欢迎,骗子就会用它作为诱饵。

传播途径

尽管大多数诈骗和网络钓鱼攻击都是从含有虚假网站链接的电子邮件开始的,但如今,其他攻击媒介也在不断发展。攻击者可以利用许多不同的通信和数据共享平台来分发钓鱼链接。

即时通讯工具

网络钓鱼和诈骗的主要载体之一是WhatsApp和Telegram等即时通讯工具。

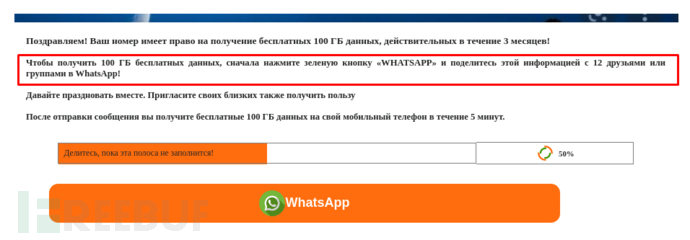

WhatsApp用户可能会收到来自网络犯罪分子本人或其联系人列表中的某个人的欺诈信息。为了传播他们的骗局,攻击者还会以流行品牌或政府机构的名义发送信息,增加用户参与度。特别是,为了收到短信中承诺的礼物,他们通常会让受害者将诈骗信息转发给所有的或部分联系人。

网络犯罪分子让受害者将虚假赠品的链接转发给他们的WhatsApp联系人

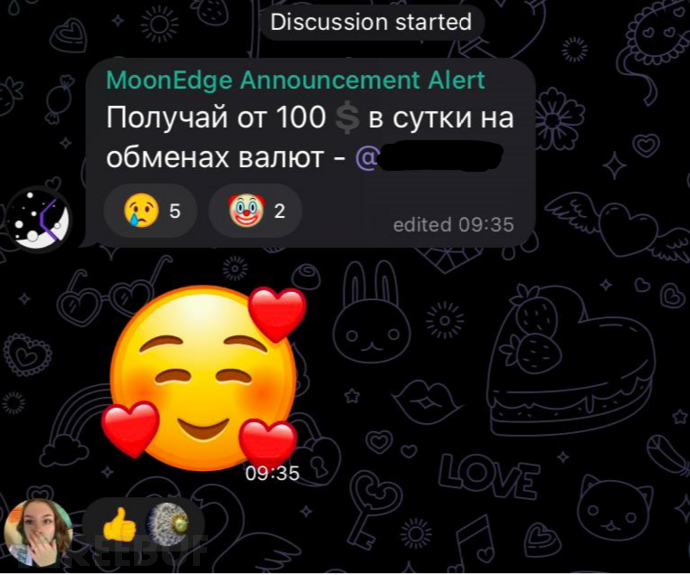

最近,Telegram上出现了许多频道,承诺奖励加密货币投资计划。热门Telegram频道的聊天内容也是骗子的大本营,他们会伪装成普通用户,发布有利可图的赚钱信息和其他优惠政策。为了发表大量评论,网络犯罪分子还会使用机器人。为了进一步获取轻松赚钱的秘密,用户会被邀请联系骗子或进入他们的频道。

在促进货币兑换计划的Telegram聊天中的评论

社交网络

在社交网络上也可以找到轻松赚钱的评论,例如,与关注者较少的账户相比,热门账户下的评论被看到的可能性更大。网络犯罪分子会邀请用户关注其个人资料标题中的链接,向他们发送私信,或加入秘密群组聊天。邮件还可能包含钓鱼或诈骗网站的链接。在VK(俄罗斯版Facebook)上,承诺提供高薪兼职工作并附有小应用程序链接的帖子也很常见。此外,网络犯罪分子可以利用社交网络向用户发送私信,推广他们的优惠信息,或创建虚假账户,承诺有价值的礼物、游戏货币和礼品卡。

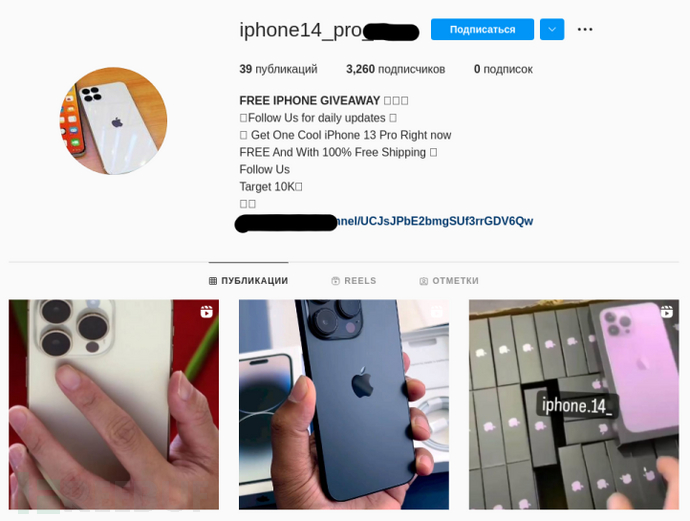

承诺“赠送”免费智能手机的Instagram账号

交易市场

市场作为用户和卖家之间的中介,在一定程度上保证了双方交易的安全性。但它们的功能也容易被骗子滥用。俄罗斯市场上普遍存在的一种骗局是,卖家似乎不愿意在网站上交流,并试图将对话转移到第三方通讯工具上,在那里他们可以发送恶意链接,而无需担心触发市场的内置防御机制。

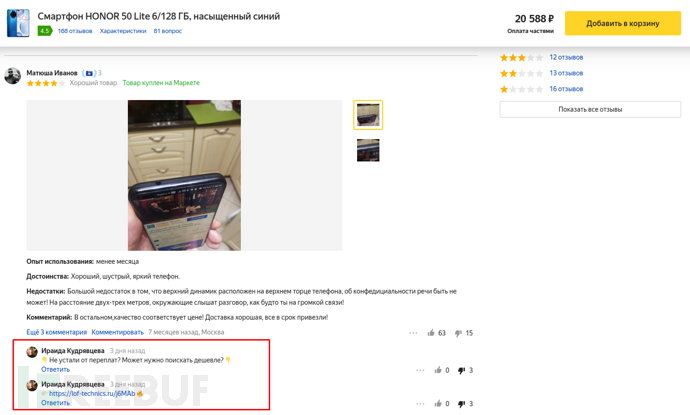

同样在市场上,骗子经常评论其他用户对产品的评论,向潜在买家保证,在其他地方可以以更低的价格买到某件商品,并附上骗局网站的链接。

骗子通过交易市场上的产品评论区来分发虚假网站链接

网络钓鱼和诈骗攻击方法

为了实施攻击,网络犯罪分子采用了广泛的技术和心理技巧来欺骗尽可能多的用户,同时将被发现的风险降至最低。以下是2022年使用的主要网络钓鱼和诈骗技术。

欺骗(Spoofing)

为了增加受害者对虚假资源的信任,骗子经常试图使其与原始资源尽可能相似。这种技术被称为欺骗。就网站欺骗而言,主要分为两种类型:

域名欺骗,攻击者伪造一个网站域名来欺骗用户;

内容欺骗,攻击者模仿合法网站的外观来欺骗用户。

攻击者通常会同时部署这两者。

域名欺骗包括注册一个与目标组织类似的域名。钓鱼者会精心选择那些不会让受害者感觉到可疑的域名。域名欺骗又大致分为三类:

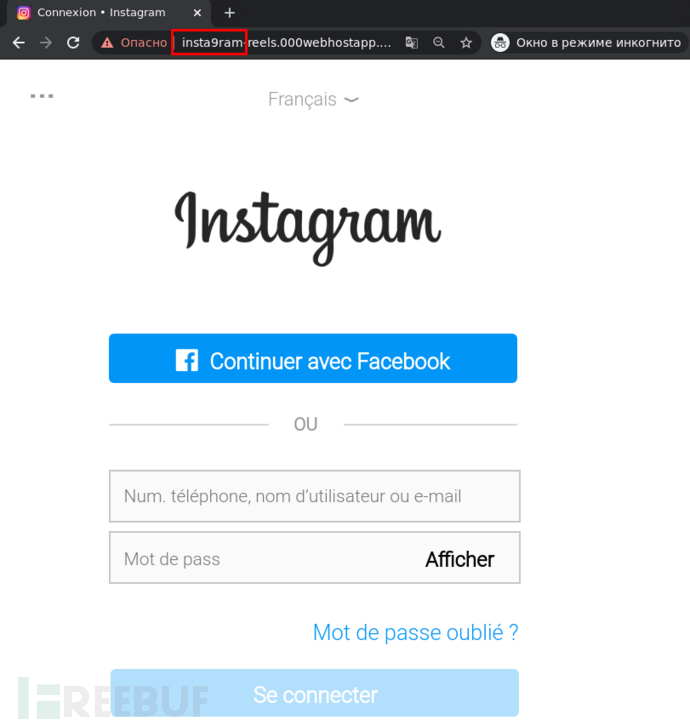

误植域名(Typosquatting)是在输入原始域名时通过拼写错误来触发攻击,例如缺少或多出字符,亦或字母顺序错误等。

将域名“Instagram.com”输入为“Insta9ram.com”

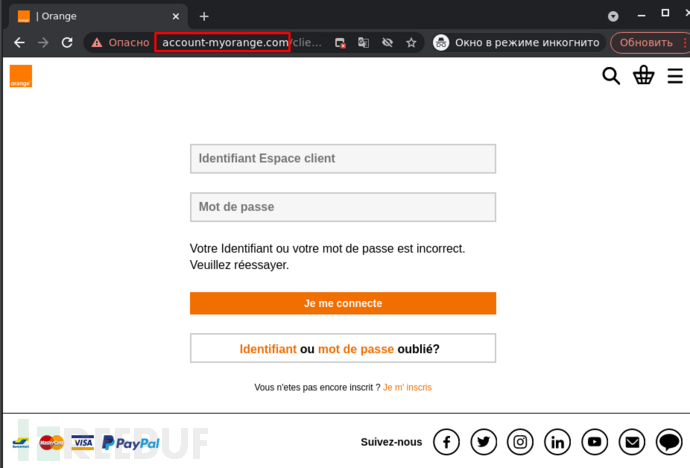

组合抢注(Combosquatting)即将合法域名与其他关键字组合在一起,如“login”、“secure”、“account”、“verify”等等。

“account”与银行名称组合的域名

国际化域名(IDN)同形词攻击的工作原理是使用与拉丁字母非常相似的Unicode字符。例如,在这种攻击中最常用的西里尔字母是a、c、e、o、p、x、y,因为它们看起来与拉丁字母a、c、e、o、p、x、y相同。

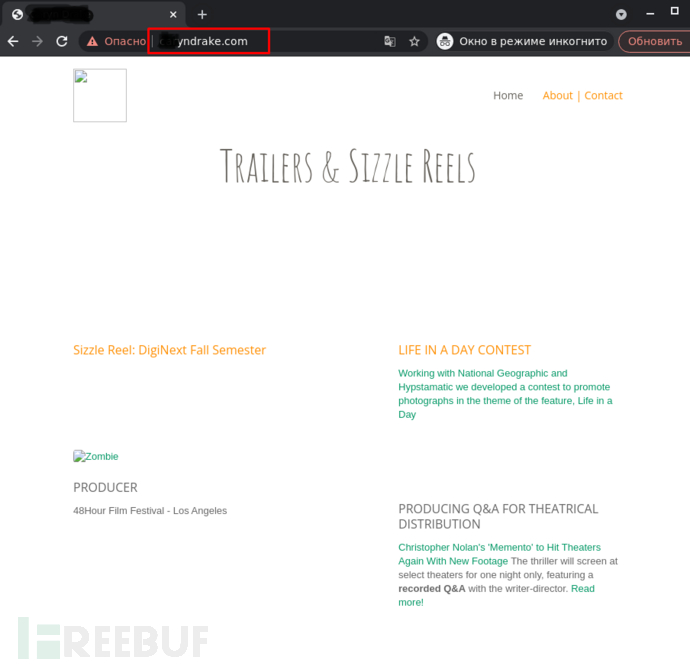

内容欺骗是用来伪造一个合法网站的外观。主要有以下几种方法:

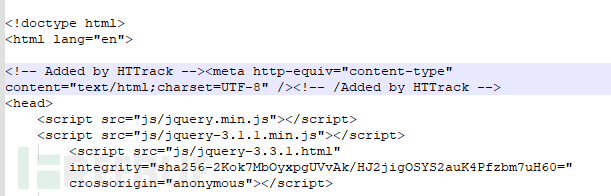

合法iFrame背景:基于电子邮件域,iFrame 在后台打开合法网站,并在其上施加网络钓鱼输入表单。

以合法网站为背景的iFrame

HTML欺骗:通过部分复制合法网站的样式和HTML代码对其进行视觉模仿。骗子经常使用软件来创建镜像网站,如HTTrack和Website

Downloader。

钓鱼页面HTML代码中的注释,表明使用了HTTrack

网站黑客攻击

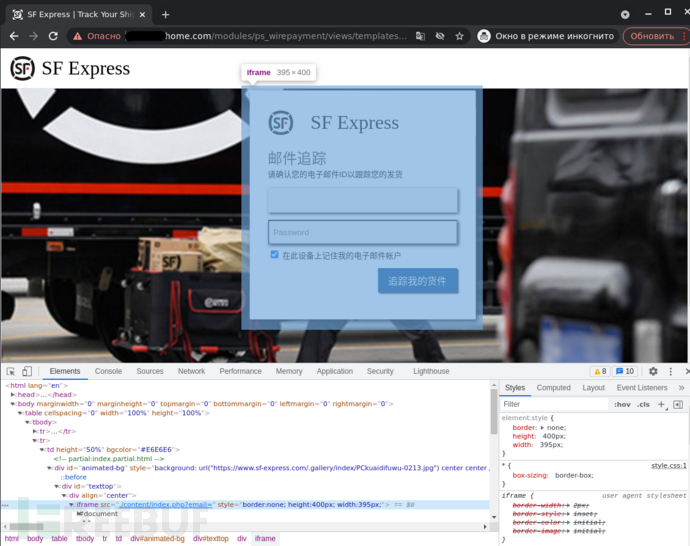

有时,相较于从零开始创建自己的网站,骗子更容易侵入别人的网站来加载恶意内容。这样的钓鱼网页往往是短暂的,因为网站所有者可以快速检测和删除诈骗内容,并定期修补其基础设施中的漏洞。也就是说,如果网络犯罪分子侵入一个废弃的网站,那里托管的钓鱼页面可以存活很长时间。钓鱼者可以通过以下几种方式利用受损网站:

iFrame注入:登录表单或钓鱼页面的其他部分通过iFrame插入。合法iFrame背景方法涉及使用带有合法网站的iFrame作为钓鱼表单的背景,而在iFrame注入的情况下,页面的URL是合法的,而iFrame包含钓鱼表单,其背景通常是使用品牌标志的自制内容。

在被黑客攻击的网站上使用iFrame创建的登录表单

子文件夹劫持:对网站进行部分黑客攻击,以获得访问其子目录的权限,并在其中放置欺诈性内容。这种攻击可以使用合法站点上的现有目录,也可以创建新的目录。

被黑客攻击的网站主页看起来很正常

钓鱼页面放置在一个被黑网站的子目录

站点交换(Site Swapping):用钓鱼网站完全替换合法网站。原始内容通常会被删除。

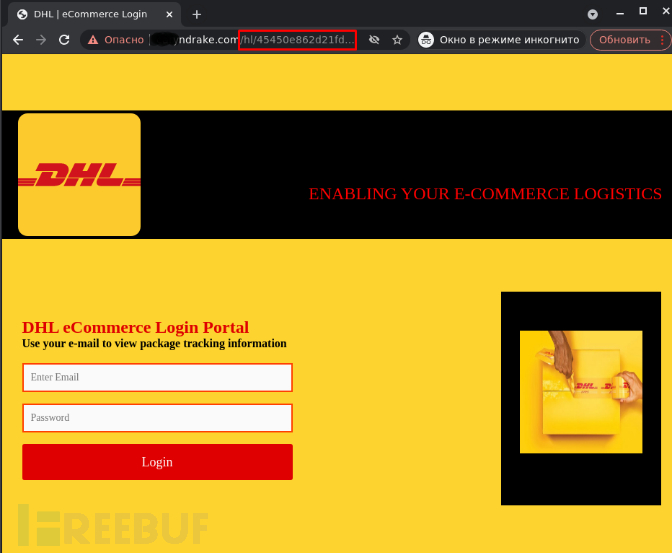

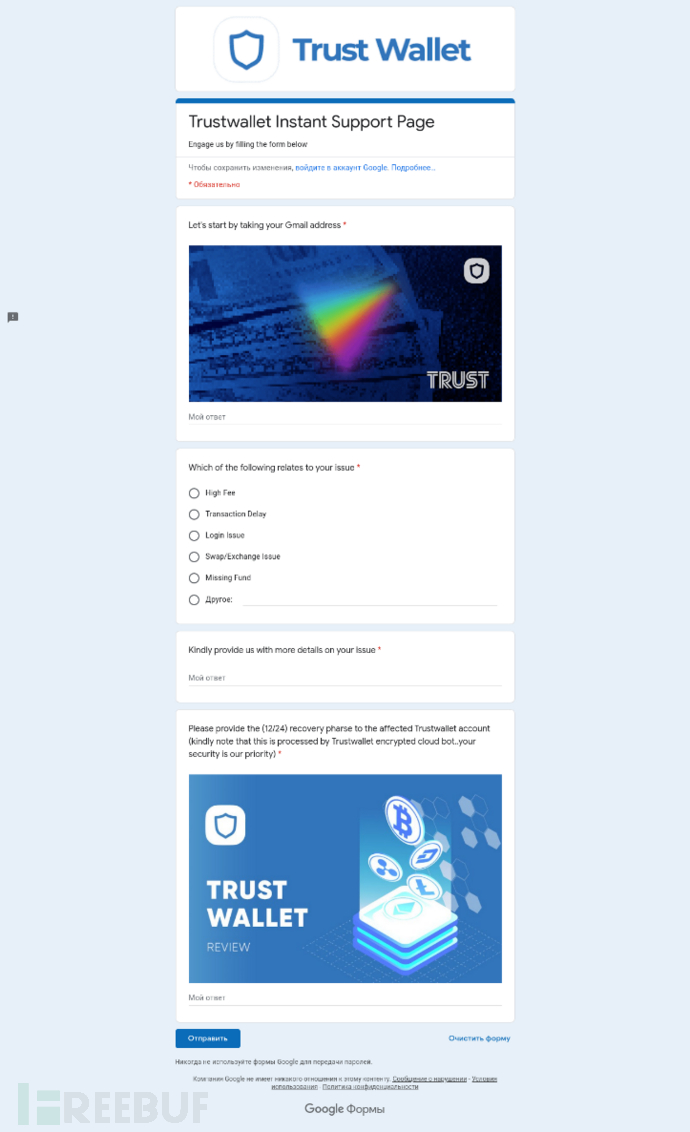

使用合法服务

一些网络骗子不愿费心创建或入侵网站,而是更喜欢利用用户信任的服务的特性。因此,用于创建在线调查和收集数据的表单(谷歌forms、MS

forms、HubSpot Form Builder、Typeform、Zoho forms等)经常被用于执行攻击。

例如,在下面的截图中,骗子以流行加密钱包的技术支持为幌子,使用谷歌表单骗取用户的身份数据,如电子邮件地址和秘密短语。

欺诈者试图通过谷歌表单骗取机密数据

尽管这些服务已经开始警告用户通过表单共享密码的危险,并实现了自动保护(例如阻止包含“密码”等关键字的表单)策略,但由于能够大规模创建网络钓鱼调查,这种方法仍然深受骗子的欢迎。为了绕过内置的安全性,他们经常使用文本欺骗,也就是说,他们用视觉上相似的字符替换关键字中的字符:例如,他们将password写成pa$$w0rd,使这些单词无法被自动系统识别。

除了表单,网络犯罪分子还在积极利用云文档。更重要的是,他们可以发送带有合法服务文档链接的电子邮件,但其中却内含钓鱼链接。

逃避检测

诈骗者会使用各种技术来躲避侦查。有些技术相当有效,但并不常见,因为其涉及的技术含量要先进得多。

避免检测的一种方法是混淆,即用户不可见的骗局页面源代码被打乱,使攻击难以通过自动化手段检测到。

另一种保护欺诈网站不被发现的方法是使用下述方式来隐藏页面内容以防止自动分析:

使用图像。如果文本被文本图像取代,内容引擎将无法看到和分析文本,由此逃避检测。

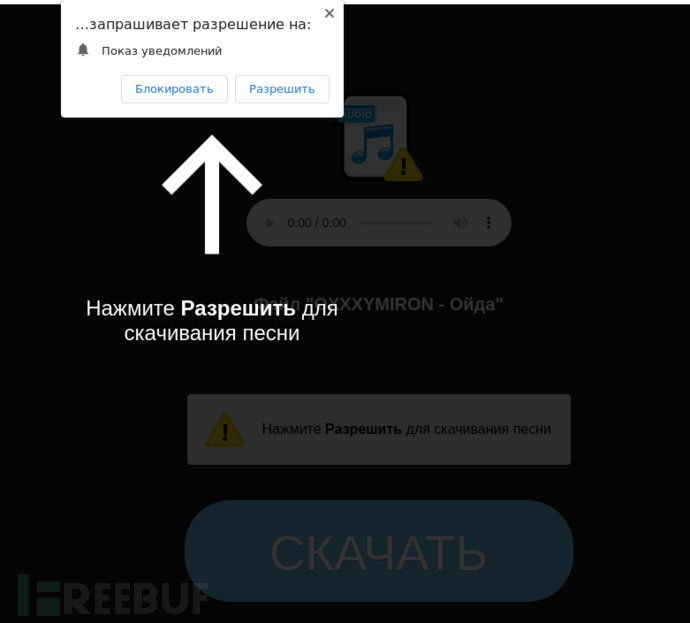

浏览器通知。诈骗资源的链接可以通过浏览器通知分发。与电子邮件和公共网站不同,浏览器通知的处理分为几个阶段,并不是所有的反钓鱼引擎都分析它们。这使得网络犯罪分子至少可以绕过一些检测技术。

要在诈骗网站上下载歌曲,用户会被要求允许来自该站点的浏览器通知

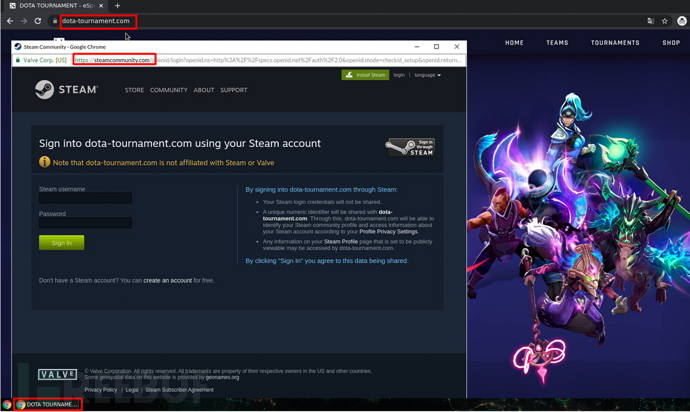

弹出窗口。诈骗内容可以在网站上的弹出窗口中打开。弹出窗口的加载时间晚于网站的主窗口,因此并非所有的反钓鱼技术都能看到它们。此外,弹出窗口为攻击者提供了额外的工具来复制合法站点的外观。特别是,网络犯罪分子可以使用“Browser-

in-the-Browser”方法,即弹出窗口模仿带有合法网站URL的浏览器窗口。

Browser-in-the-Browser攻击:弹出窗口模仿带有地址栏的浏览器窗口

除了内容之外,骗子还会试图隐藏恶意网站的URL以躲避检测技术。为此,他们可以使用:

使用哈希随机生成的URL链接。每个受害者都会收到一个唯一的链接,这使得很难阻止恶意网站。

URL缩短器。攻击者可以使用合法的URL缩短器(如bit.ly)来屏蔽恶意地址。

社会工程手段

网络犯罪分子的伎俩通常针对的是用户,而不是安全系统的漏洞。他们会利用对人类心理的了解来欺骗受害者。这些可以与技术手段相结合,以达到毁灭性的效果。

假的验证码。网络犯罪分子在诈骗网站上模仿验证码技术来说服受害者执行某些操作。

网络钓鱼页面上的虚假验证码要求允许显示浏览器通知,理由是为了证明“你不是机器人”

用户相关动态内容。页面内容会根据用户及其数据(如电子邮件地址)发生变化:为了伪造域名,从用户的邮件中下载图像并插入钓鱼页面。

攻击者使用受害者的邮件域在诈骗网站上创建内容

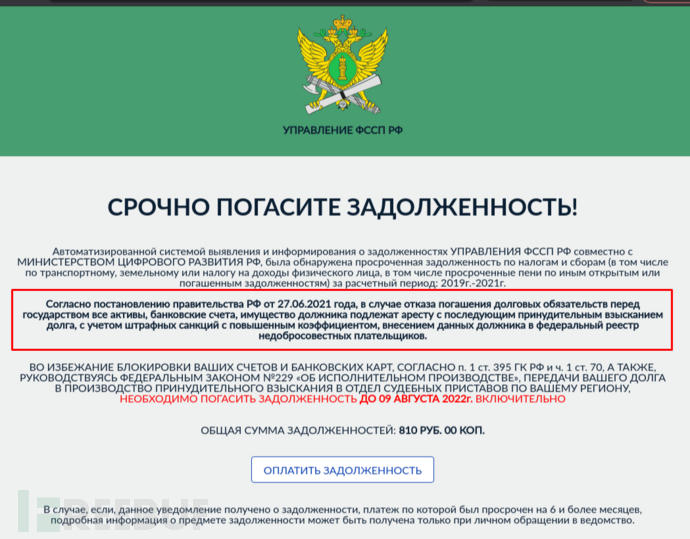

恐吓和威胁。网络犯罪分子可以恐吓受害者,使他们惊慌失措,草率行事。例如,他们可能会威胁采取法律行动,并要求支付“罚款”来平息事件。攻击者还可以威胁封锁受害者的账户,迫使他们点击钓鱼链接。

骗子威胁称如果用户不偿还虚假债务,他们就会没收用户的所有财产和账户

攻击者给受害者一个有限的时间窗口,让他们以这样或那样的方式回应他们的信息,让他们草率行事。例如,诈骗网站要求紧急支付“covid

-19相关费用”,以运送包裹。

恳求怜悯。网络犯罪分子还会试图唤起人们的怜悯之心,让他们拿出现金。

提供丰厚的奖品。骗子会用让人难以拒绝的丰厚报酬来诱惑受害者。

网络犯罪分子用赢取亚马逊礼品卡的机会来引诱用户

结语

如今大多数用户或多或少都意识到了当前的网络威胁。许多人要么自己经历过网络诈骗,要么从新闻或其他渠道了解到网络诈骗,这使得攻击者越来越难以欺骗受害者,因此需要使用更复杂的方法。相比草率的网络钓鱼和诈骗网站,高质量的诈骗方式正变得越来越普遍。这包括在弹出窗口中模仿带有合法URL的浏览器窗口,以及通过iFrame加载的带有合法站点背景的钓鱼页面。我们还在网络钓鱼和诈骗中看到了有针对性的攻击元素,比如下载与目标邮件域相关的内容,或者使用从大规模泄漏中获得的数据与潜在受害者联系。

与此同时,电话诈骗案例越来越多,因为在电话上施加压力更容易,让受害者没有时间仔细考虑。此外,网络罪犯还在利用其他可用的通信渠道:电子邮件、流行的信使、社交网络、市场。

为了实施攻击,他们会使用各种技术,如欺骗、社会工程、网站入侵以及代码和内容隐藏。与此同时,逃避检测的方法也在不断发展。攻击者越来越多地使用带有哈希的一次性生成链接来防止网络威胁检测技术拦截它们。

还要注意的是,骗子会继续利用新闻中最热门的话题进行恶意攻击。如果某个地方发生了重大事件,某个国家或全球范围内出现了问题,或者某些服务或技术正在风靡,请务必警惕与此相关的骗局。例如,疫情大封锁期间发生的大规模“财政援助”骗局,以及去年加密货币价格的上涨引发的众多欺诈性投资计划。因此,在网络上保持警惕至关重要,尤其是涉及到金钱的时候。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

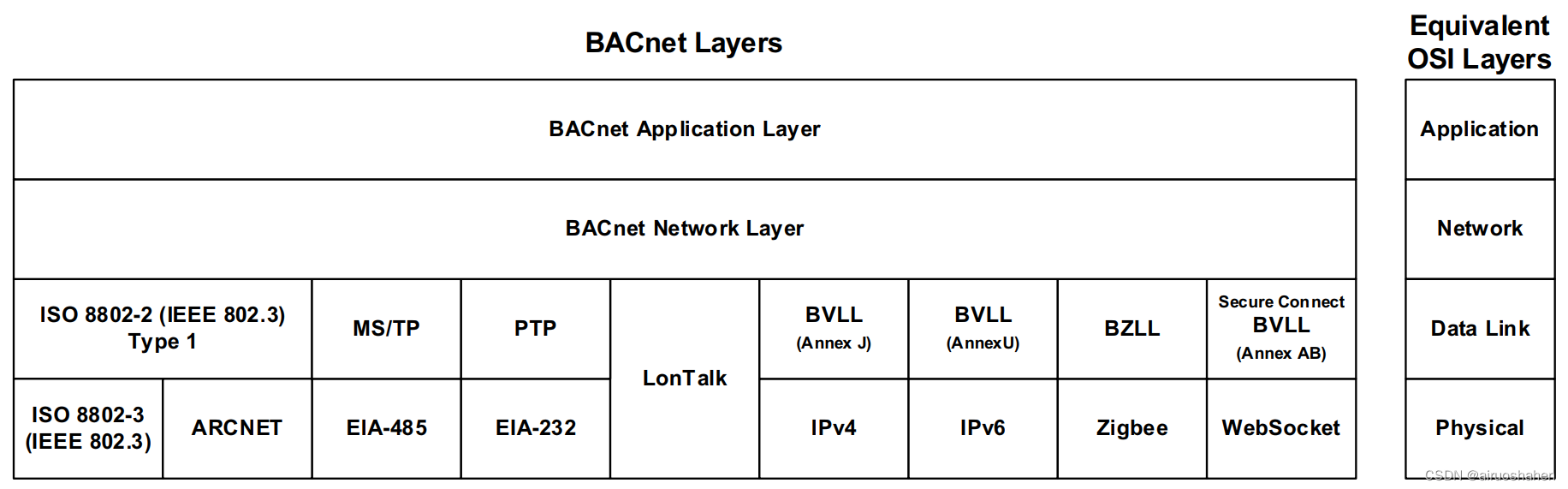

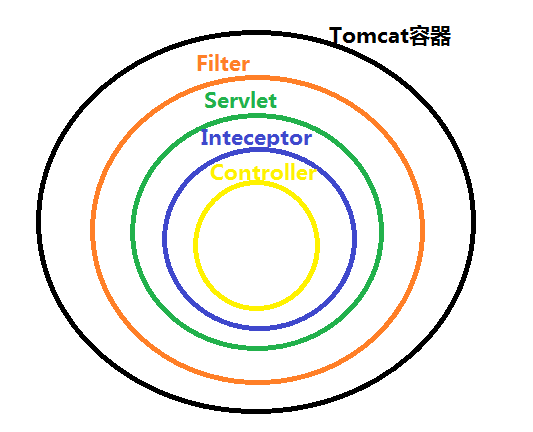

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】