目录

模块A 基础设施设置与安全加固

一、项目和任务描述:

二、服务器环境说明

三、具体任务(每个任务得分以电子答题卡为准)

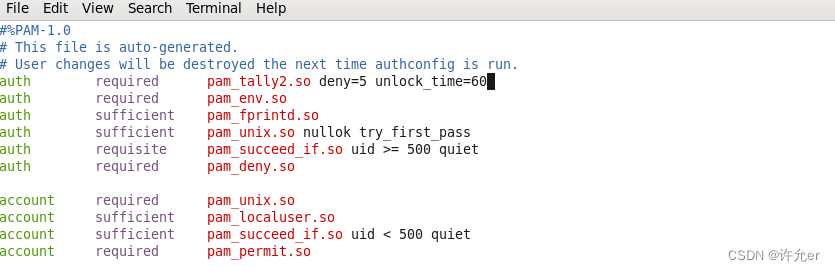

A-1任务一:登录安全加固

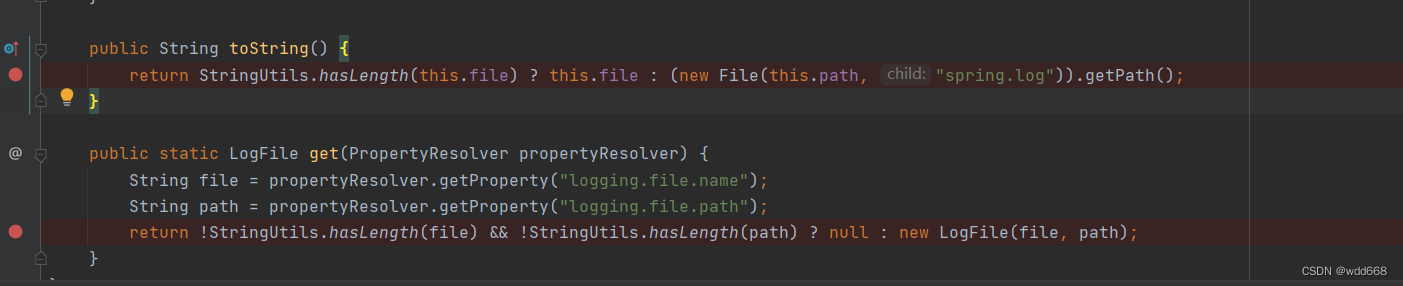

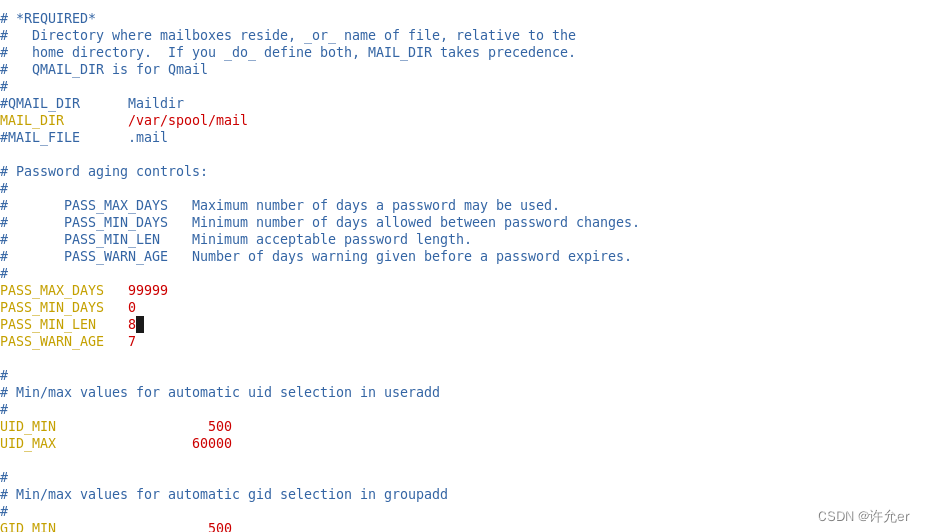

1.密码策略(Windows,Linux)

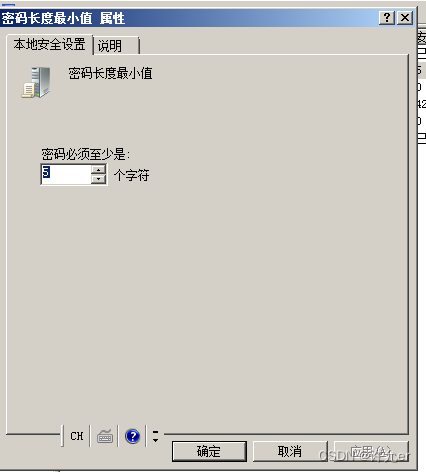

a.设置最短密码长度为15;

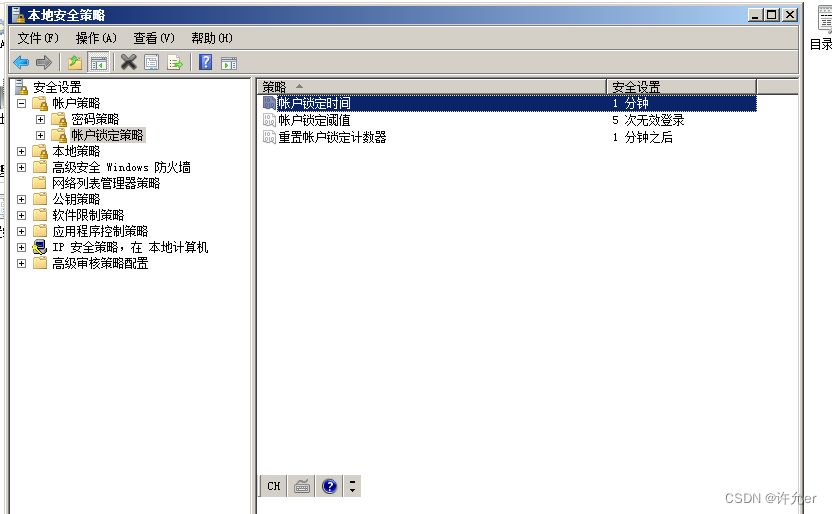

b.一分钟内仅允许4次登录失败,超过4次,登录帐号锁定1分钟。

2.用户安全管理

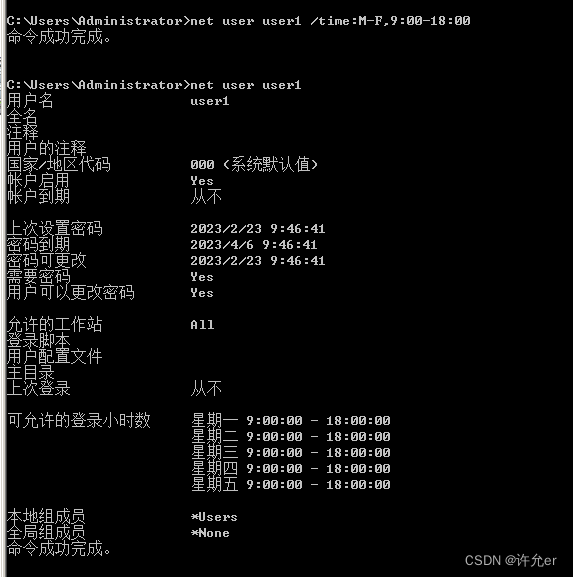

a.设置user1用户只能在上班时间(周一至周五的9:00~18:00可以登录,将user1的登录时间配置界面截图;

b.在组策略中只允许管理员账号从网络访问本机;

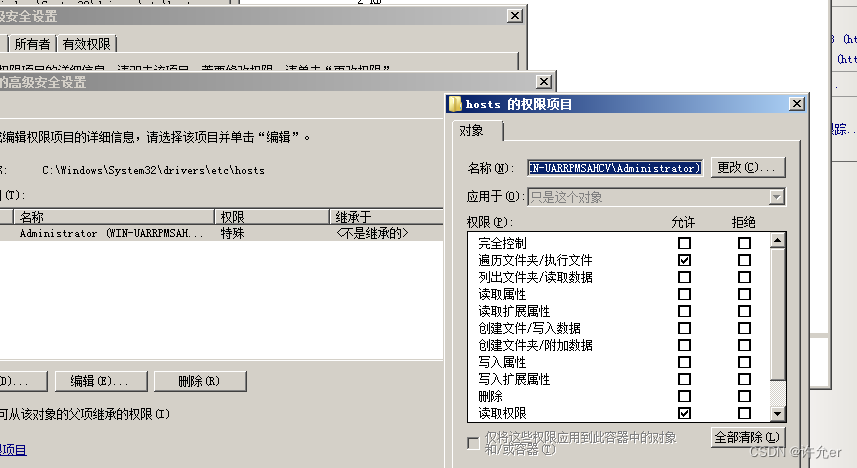

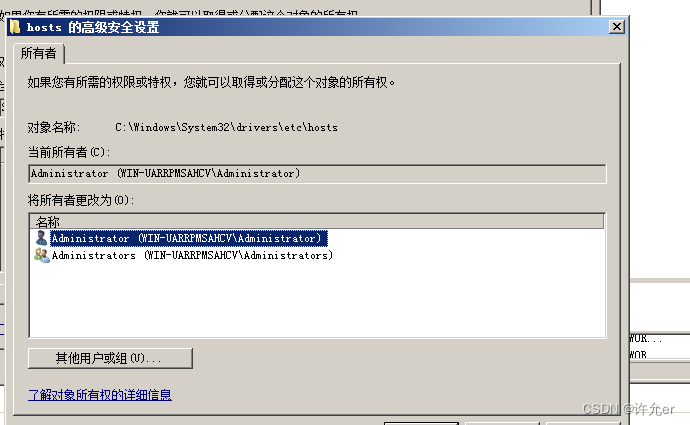

c.设置操作系统中的关键目录(system32、hosts、Program Files、Perflogs)的权限为最优状态,即仅允许管理员用户进行读取及运行。

A-2任务二:WEB安全加固(Windows)

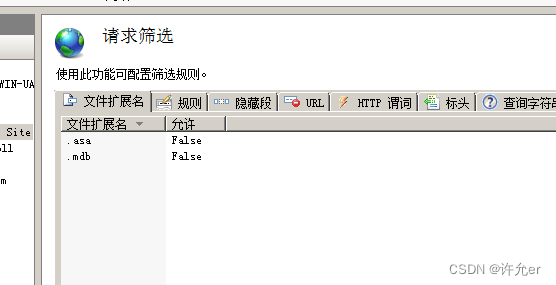

3.为了防止web中.mdb数据库文件非法下载,请对Web配置文件进行安全加固;

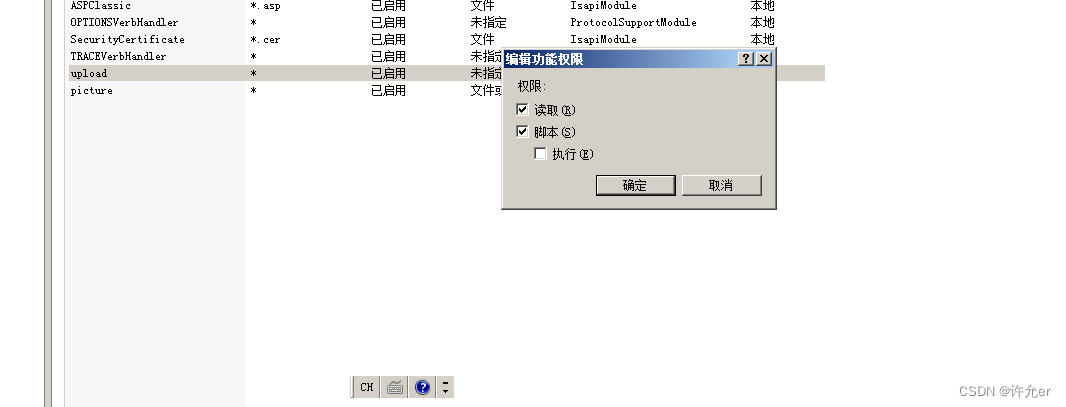

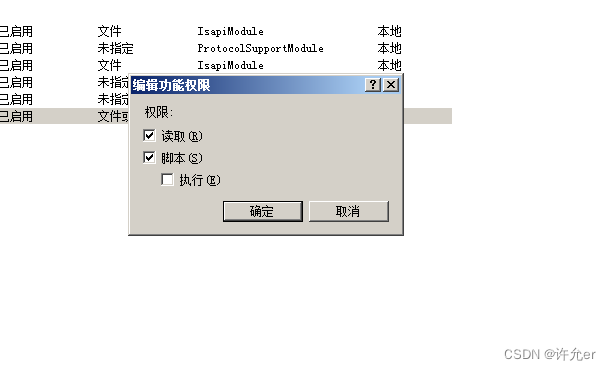

4.限制目录执行权限,对picture和upload目录设置执行权限为无;

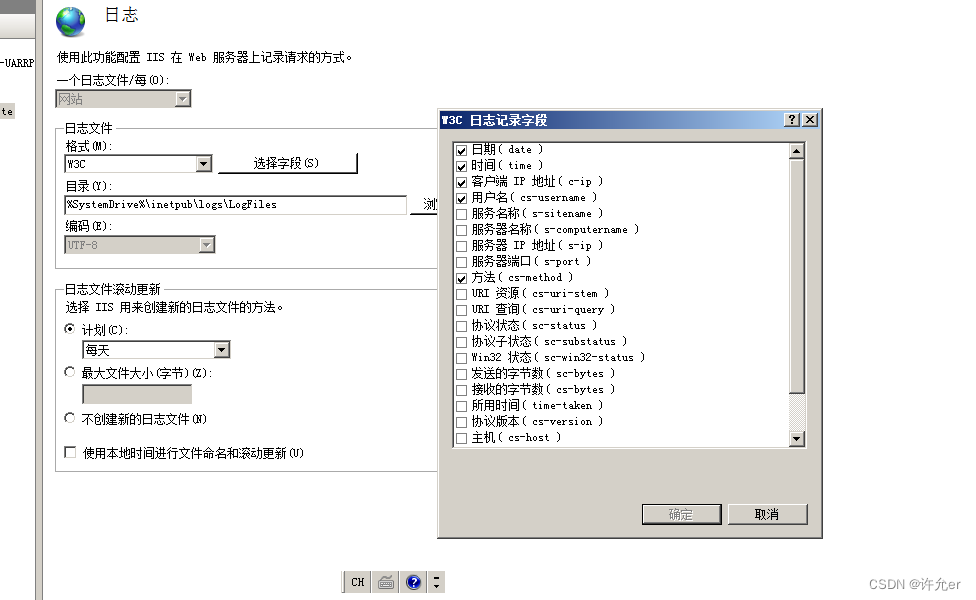

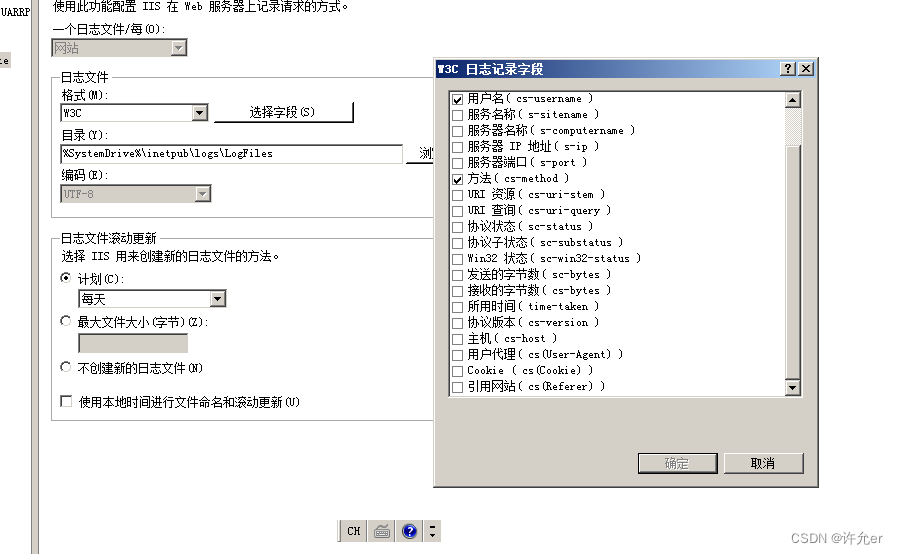

5.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法)。

A-3任务三:日志监控(Windows)

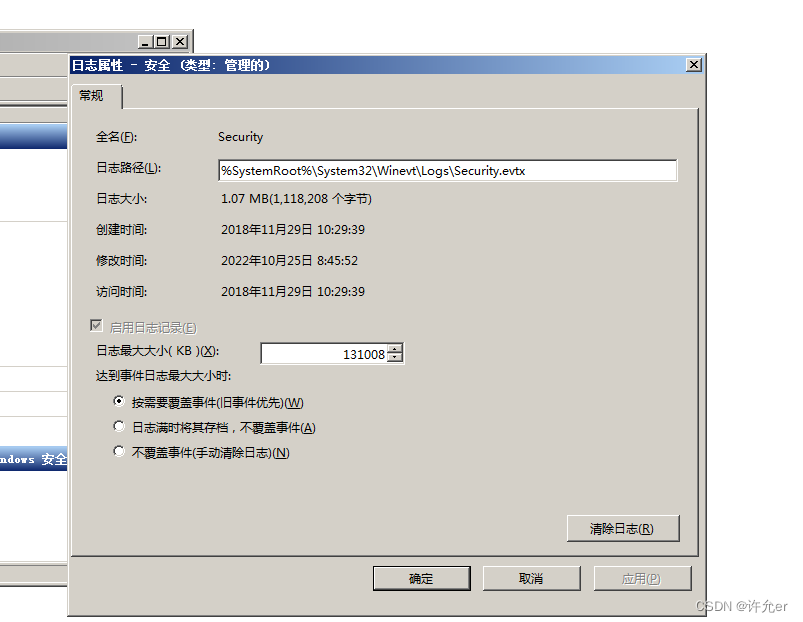

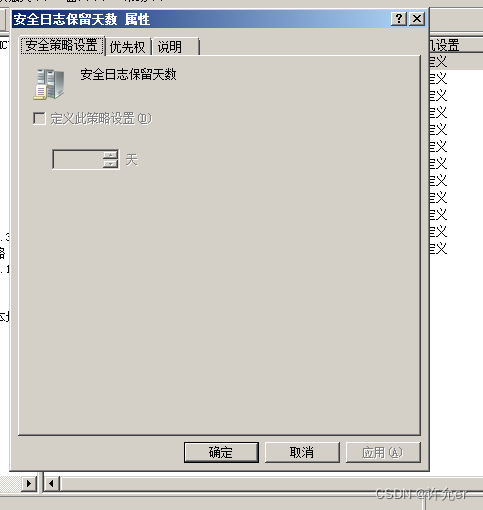

6.安全日志文件大小至少为128MB,设置当达到最大的日志大小上限时,覆盖早于30天的日志;

7.应用日志文件大小至少为64MB,设置当达到最大的日志大小上限时,覆盖早于15天的日志;

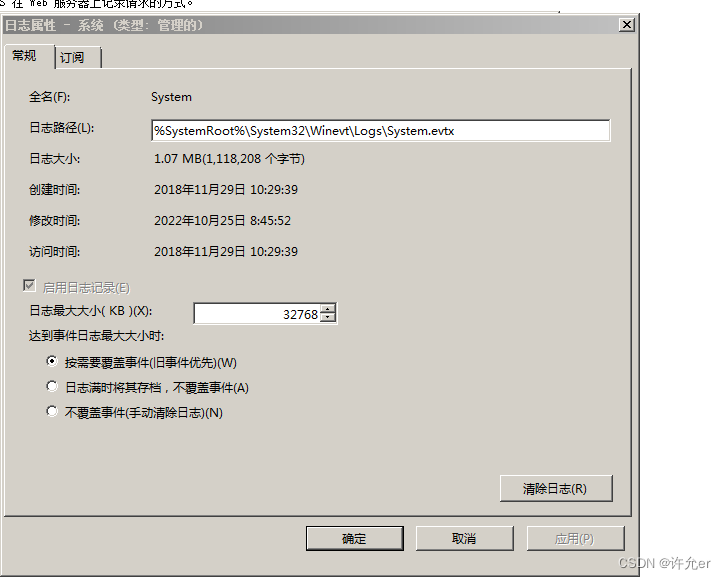

8.系统日志大小至少为32MB,设置当达到最大的日志大小上限时,按需要覆盖事件。

A-4任务四:数据库加固(Linux)

9.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

10.删除默认数据库(test);

11.改变默认mysql管理员用户为:SuperRoot;

12.使用mysql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!);

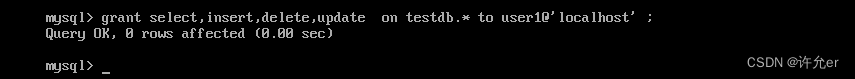

13.赋予user1用户对数据库所有表只有select,insert,delete,update权限。

A-5任务五:中间件安全加固SSHD\VSFTPD\IIS(Windows, Linux)

14.SSHD服务加固

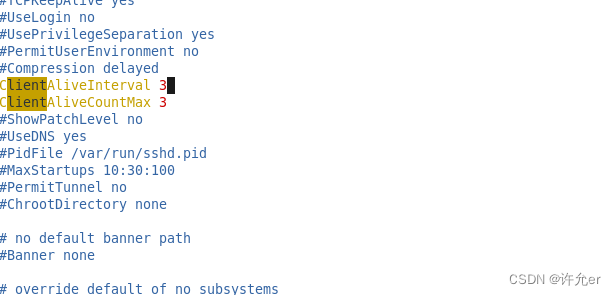

a.修改SSH连接界面静置时间;

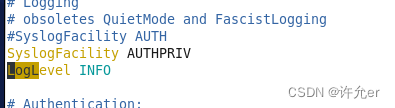

b.修改登录记录的等级为INFO;

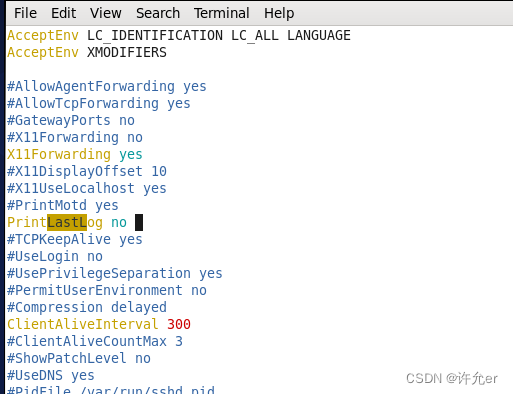

c.禁止登陆后显示信息。

15.VSFTPD服务加固

a.同一客户机IP地址允许最大客户端连接数10;

b.最大客户端连接数为100;

c.设置数据连接的超时时间为2分钟;

d.设置本地用户创建文件的权限为022。

16.IIS服务加固

a.关闭FTP匿名访问;

b为了解决IIS短文件名漏洞,设置URL序列为~;

c.设置网站最大并发连接数为10。

A-6任务六:防火墙安全策略(iptables)

17.为确保安全Linux系统禁止所有人通过ssh连接除了172.16.1.1这个ip;

18.在工作时间,即周一到周五的8:30-18:00,开放本机的ftp服务给 192.168.1.0网络中的主机访问;

19.要求从ftp服务的数据下载请求次数每分钟不得超过 5 个;

20.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

21.配置iptables防火墙过滤规则,以封堵目标网段(172.16.1.0/24),并在两小时后解除封锁

模块A 基础设施设置与安全加固

(本模块20分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录安全加固、数据库安全策略、流量完整性策略、事件监控策略、防火墙策略、IP协议安全配置等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求根据竞赛现场提供的A模块答题模板对具体任务的操作进行截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以“赛位号+模块A”作为文件名,PDF格式文档为此模块评分唯一依据。

二、服务器环境说明

Windows 用户名:administrator,密码:123456

Linux 用户名:root,密码:123456

三、具体任务(每个任务得分以电子答题卡为准)

A-1任务一:登录安全加固

1.密码策略(Windows,Linux)

a.设置最短密码长度为15;

b.一分钟内仅允许4次登录失败,超过4次,登录帐号锁定1分钟。

2.用户安全管理

a.设置user1用户只能在上班时间(周一至周五的9:00~18:00可以登录,将user1的登录时间配置界面截图;

b.在组策略中只允许管理员账号从网络访问本机;

c.设置操作系统中的关键目录(system32、hosts、Program Files、Perflogs)的权限为最优状态,即仅允许管理员用户进行读取及运行。

A-2任务二:WEB安全加固(Windows)

3.为了防止web中.mdb数据库文件非法下载,请对Web配置文件进行安全加固;

4.限制目录执行权限,对picture和upload目录设置执行权限为无;

5.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法)。

A-3任务三:日志监控(Windows)

6.安全日志文件大小至少为128MB,设置当达到最大的日志大小上限时,覆盖早于30天的日志;

7.应用日志文件大小至少为64MB,设置当达到最大的日志大小上限时,覆盖早于15天的日志;

8.系统日志大小至少为32MB,设置当达到最大的日志大小上限时,按需要覆盖事件。

A-4任务四:数据库加固(Linux)

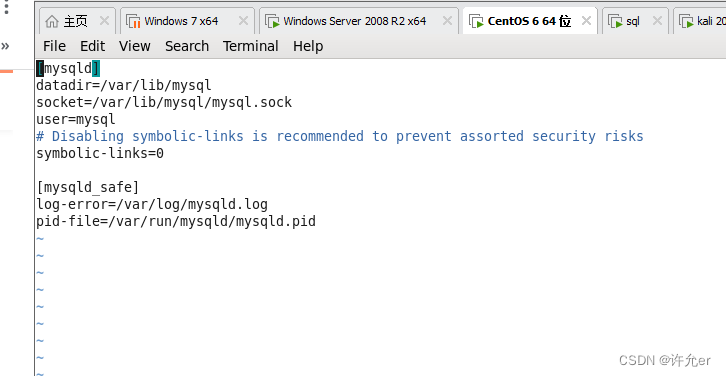

9.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

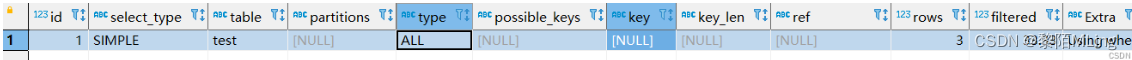

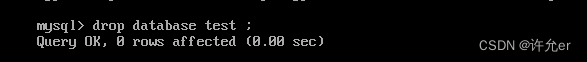

10.删除默认数据库(test);

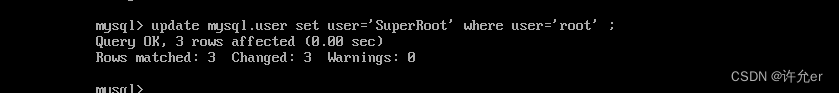

11.改变默认mysql管理员用户为:SuperRoot;

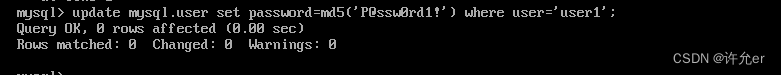

12.使用mysql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!);

13.赋予user1用户对数据库所有表只有select,insert,delete,update权限。

A-5任务五:中间件安全加固SSHD\VSFTPD\IIS(Windows, Linux)

14.SSHD服务加固

a.修改SSH连接界面静置时间;

:ClientAliveInterval选项定义了每隔多少秒给SSH客户端发送一次信号;ClientAliveCountMax选项定义了超过多少秒后断开与ssh客户端连接

b.修改登录记录的等级为INFO;

c.禁止登陆后显示信息。

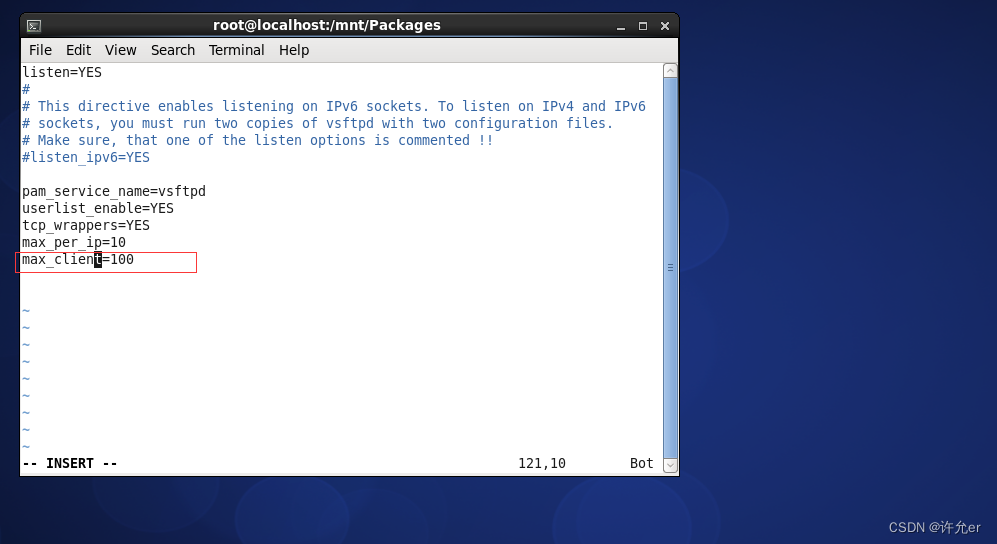

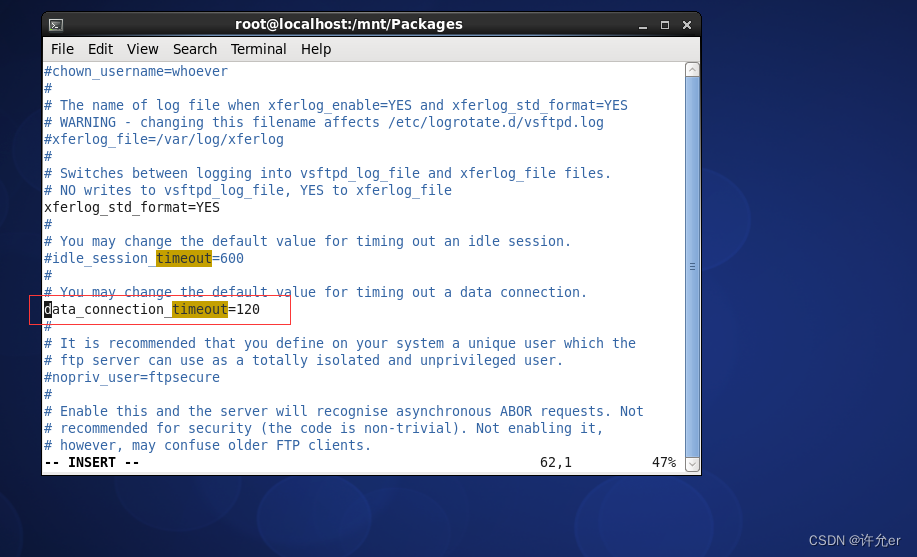

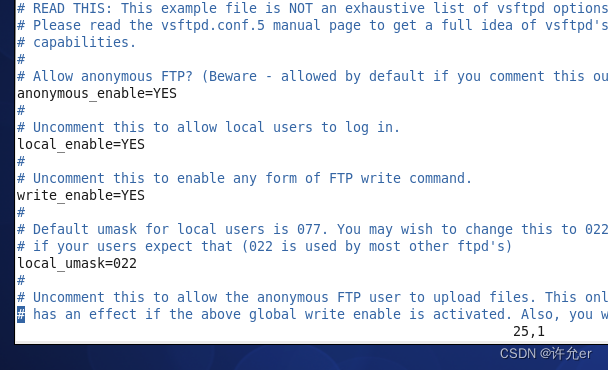

15.VSFTPD服务加固

a.同一客户机IP地址允许最大客户端连接数10;

b.最大客户端连接数为100;

c.设置数据连接的超时时间为2分钟;

d.设置本地用户创建文件的权限为022。

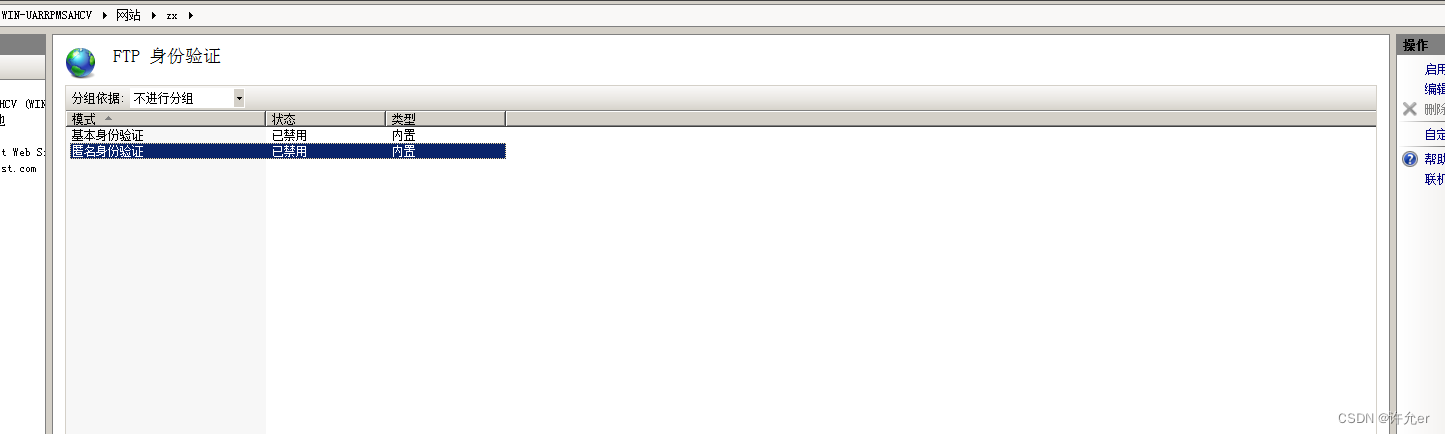

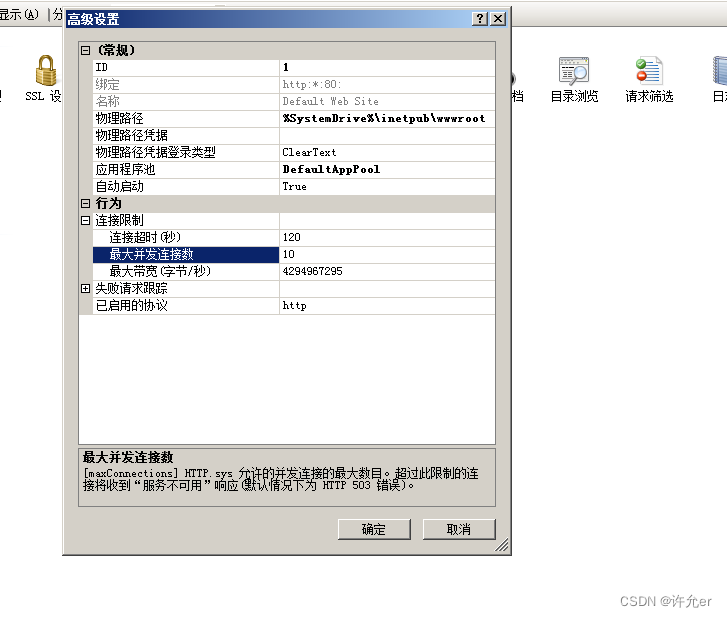

16.IIS服务加固

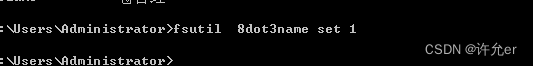

a.关闭FTP匿名访问;

b为了解决IIS短文件名漏洞,设置URL序列为~;

c.设置网站最大并发连接数为10。

A-6任务六:防火墙安全策略(iptables)

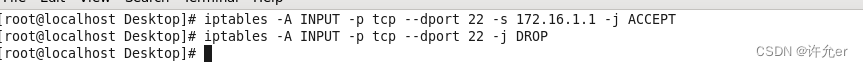

17.为确保安全Linux系统禁止所有人通过ssh连接除了172.16.1.1这个ip;

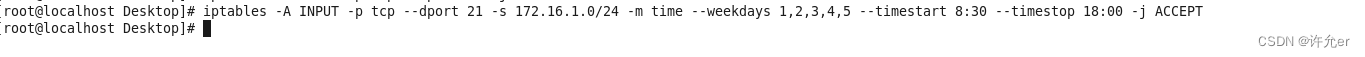

18.在工作时间,即周一到周五的8:30-18:00,开放本机的ftp服务给 192.168.1.0网络中的主机访问

iptables -A INPUT -p tcp --dport 21 -s 192.168.1.0/24 -m time --weekdays 1,2,3,4,5 --timwstart 8:30 --timestop 18:00 -j ACCEPT

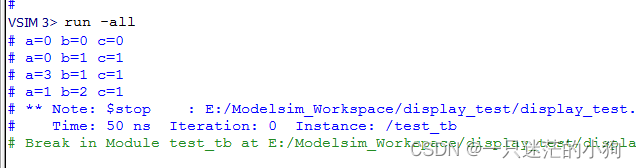

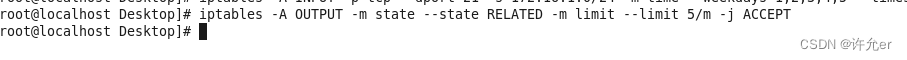

19.要求从ftp服务的数据下载请求次数每分钟不得超过 5

iptables -A OUTPUT -m state --state RELATED -m limit --limit 5/m -j ACCEPT

20.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP21.配置iptables防火墙过滤规则,以封堵目标网段(172.16.1.0/24),并在两小时后解除封锁

-i

iptables -I INPUT -s 172.16.1.0/24 -j DROP

iptables -I FORWARK -s 172.16.1.0/24 -j DROP

at now +2 hours

at> iptables -D INPUT 1

at> iptables -D FORWARD 1