0x00 前言

本文简单记述了一下本人在某攻防演练过程中一次层层突破的有趣经历

技术性一般,但是层层突破属实艰难,并用到了比较多的思路,还望各位大佬多多指教

0x01 SSO账号获取

由于目标是某大学,对外开放的服务基本上都是一些静态Web页面,没什么太多利用点

因此获取一个该大学的SSO账号就显得尤为重要~

本人使用该大学的域名、以及常见的搜索密码关键词,调用Github的api在Github中定位到了就读该大学的关键用户

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UZtTyidf-1676521043562)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c6ab7hecj21fi0kwdhj.jpg)]](https://img-blog.csdnimg.cn/14281b6fe7c64366843af58b8f5db901.png)

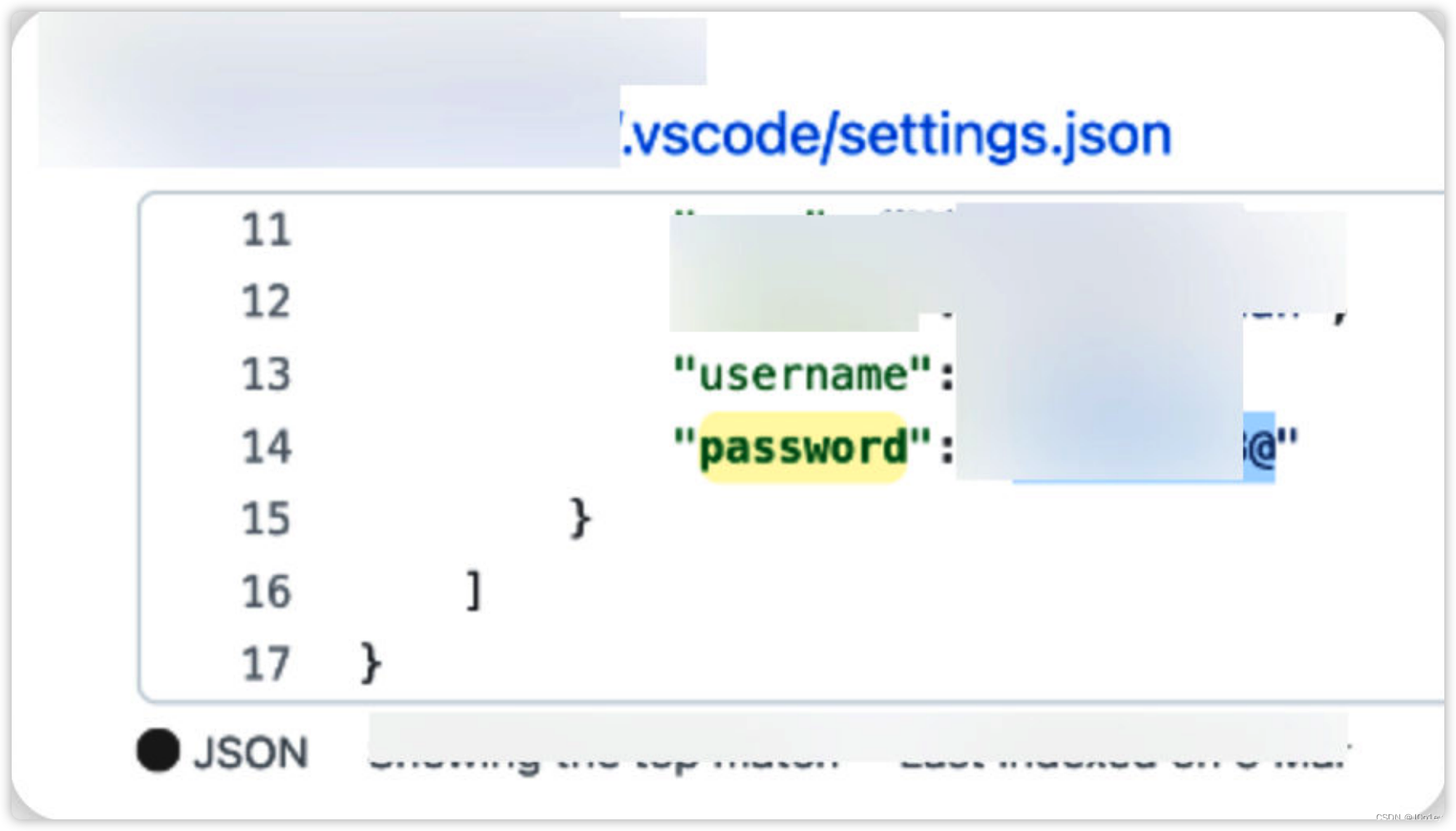

该同学安全意识较为薄弱,经常将账号密码硬编码在程序内,这正是我们苦苦寻觅的人才

结合他在其他项目中硬编码的学号,我们成功利用他的学号+密码登陆该大学SSO系统和学生vpn系统

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-yG2Jby2U-1676521043563)(https://tva1.sinaimg.cn/large/e6c9d24egy1h3c6ef42goj21f90u0423.jpg)]](https://img-blog.csdnimg.cn/83eb0a70873f41dcb43c53a9717d2714.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7w8RGSyt-1676521043563)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c6wvi9bsj217k0fqdh2.jpg)]](https://img-blog.csdnimg.cn/b2f675e131394fe2980579959c8186f2.png)

本来以为可以进驻内网了,结果发现学生VPN除了访问一些学术资源,啥也干不了

好在进去SSO了,那么后面接近靶标之路就会更加轻松,现在自然要把着力点放在SSO能访问到的系统漏洞挖掘上

0x02 某系统接口利用测试tips获取大量信息

走了一遍SSO能访问的系统

发现某项目申请处,可以搜索学校其他同学的信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dzI0A2TN-1676521043563)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c6klm24gj21h80ti76p.jpg)]](https://img-blog.csdnimg.cn/127ef56c4fdc47ceb59c1417045d224a.png)

如图,接口在流量中是这样表现的

我们利用一个测试tips,将其中的关键键置空,或者使用通配符*,发现可以成功返回全校三万多名学生的信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-FknnQfjO-1676521043563)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c6n7qasoj20zb0u0tcm.jpg)]](https://img-blog.csdnimg.cn/69c1c14f5340461fad04a50922fd1f49.png)

凭此成果,仅能得一点可怜的分数,还得继续来撸

我继续在系统重翻找接口,终于发现了一个可以搜索学校老师的接口

同样的使用刚刚的tips,在关键的键处置空键值或使用*,这次运气很好,返回的信息中,甚至出现了所有老师的工号和md5加密的密码

甚至包括sso管理员的密码。。。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WPV9Mb4o-1676521043564)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c6thgwi1j216z0u0goa.jpg)]](https://img-blog.csdnimg.cn/027ec96b986d4e1db4d4479677f24186.png)

解了一下admin的密码,非常遗憾,解不开,不然游戏就直接结束了~

但我们现在掌握了大量老师的工号,密码(包括负责运维的老师),那么我们后面进驻内网的工作就会顺利很多

如有技术交流或渗透测试/代码审计/红队方向培训/红蓝对抗评估需求的朋友

欢迎联系QQ/VX-547006660

0x03 进驻DMZ区并获取内网跳板

我们做了很长时间的信息搜集,找到了该学校开放在外网给运维人员使用的DMZ区VPN

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-A4RzKxk8-1676521043564)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c71zi2qwj20jq0a43ys.jpg)]](https://img-blog.csdnimg.cn/f0ef599cced9440c92e44cf0813dee19.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YPHq5wdd-1676521043564)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7oun8txj20j005ejrp.jpg)]](https://img-blog.csdnimg.cn/0482f267bc8349e299312e91738f5f76.png)

我们直接用刚刚获取到负责运维的老师的账号密码登录,发现一直不好使…

结果试了一下,发现密码竟然和工号是一致的…真是无语…

随后就成功接入了该学校DMZ区VPN

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VVBYn7Y1-1676521043564)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c75fajozj20qq0uo0un.jpg)]](https://img-blog.csdnimg.cn/192adf11680949fca416d31d9d3eea7f.png)

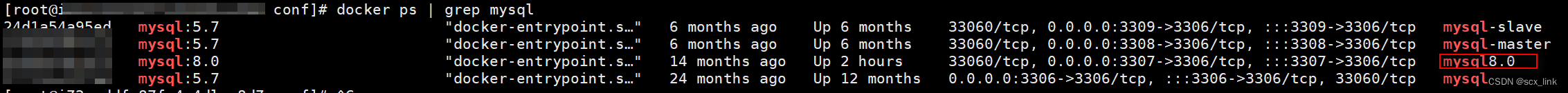

进入DMZ区后,我们简单做了一下弱口令扫描探测,发现了一台SqlServer的弱口令

直接通过恢复执行xp_cmdshell,发现还是管理员权限

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HlIaODon-1676521043564)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c78q35xgj212c0owtbj.jpg)]](https://img-blog.csdnimg.cn/5da4603d5b444824924d7c31d596d272.png)

但是列进程的时候发现了万恶的某60

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sQGOP9Hx-1676521043565)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c79ljg4rj21eg0u0q60.jpg)]](https://img-blog.csdnimg.cn/19bd031d1338450db2600f3e645566e1.png)

试了试自己之前的certutil下载文件绕过方法,因为之前交了360SRC,已经被修复了,TMD直接被拦

但是仔细一想,SqlServer中是存在LOL bin的,可以实现白利用执行powershell

LOL bin

C:\Program files (x86)\Microsoft SQL Server\xxx\Tools\Binn\SQLPS.exe

C:\Program files (x86)\Microsoft SQL Server\xxx\Tools\Binn\SQLPS.exe whoami

通过此姿势,成功上线CS

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KHMFaJzF-1676521043565)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7e6swk1j21ga0oadi4.jpg)]](https://img-blog.csdnimg.cn/fd3fe9032f9245d18cd4e47aee6a35a8.png)

如此一来,访问内网核心区的跳板就有了~

0x04 被踢出内网与收买学校内鬼

还没等开心一会,突然发现CS的进程已经被下掉了,并且DMZ区账号也被踢下线并改密码了

估计是目标机有主机安全设备,检测到了进程中的CS内存特征或流量特征。。。

线索全断,让人陷入了沉思,不过转念一想,内网代理套代理也是卡的要死,还不如想想办法如何直接获取内网核心区的访问权限

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tJGWWkl4-1676521043565)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7xflmdkg201e01edfm.gif)]](https://img-blog.csdnimg.cn/249faf89d81847abb2deb39729aa751d.png)

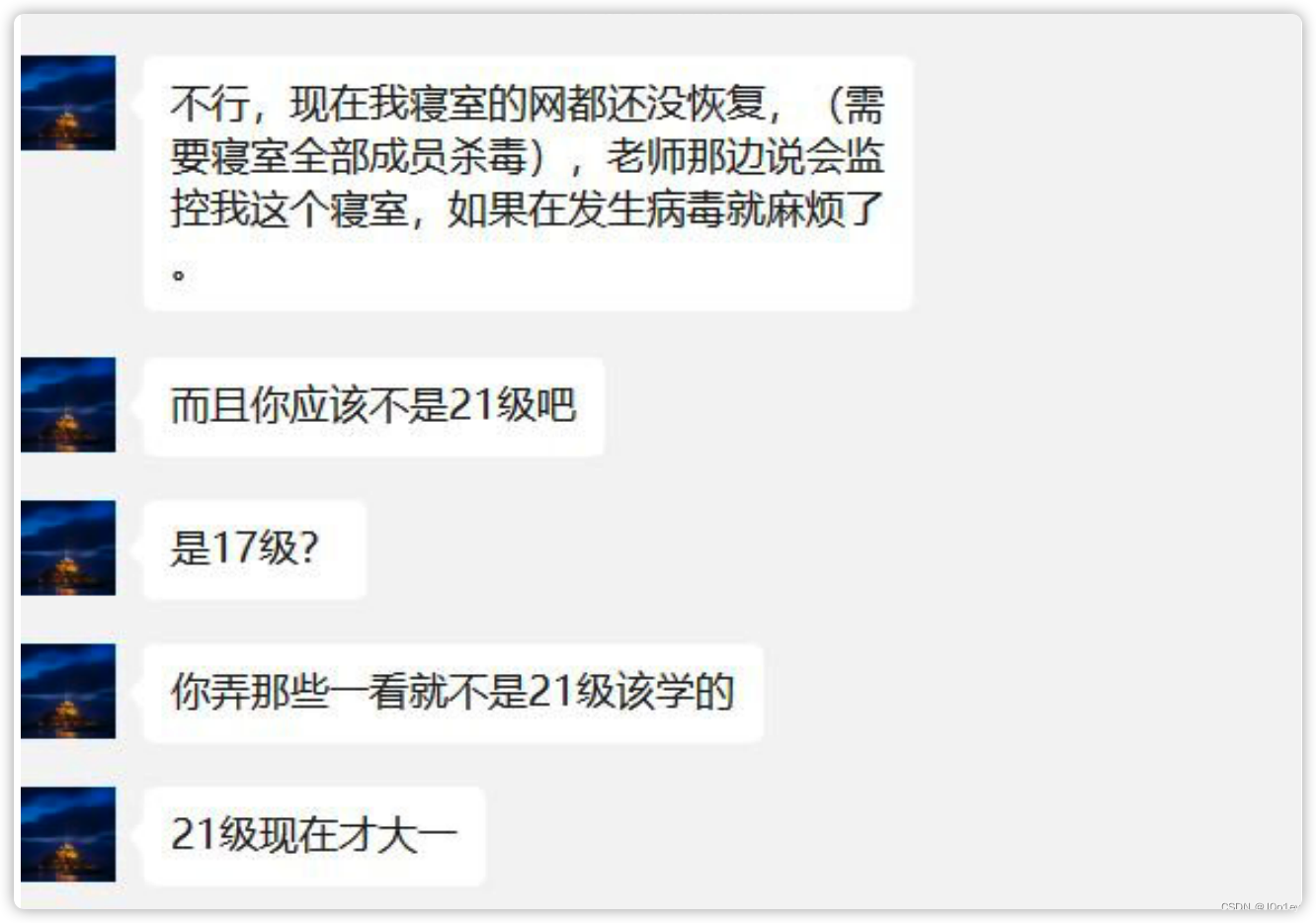

我们于是在咸鱼上开始寻找猎物,发现了就读于该大学的某学生

该学生咸鱼上挂的具体内容忘记截图了,大体意思是”我是xxx大学的学生,可以为大家提供xxx大学的有关帮助,考研,生活等等等,视难度收费10-50“

我们直接加他联系方式,给他转了50。

话术如下

我:你好你好,我是xx大学的学生,现在在外面,回不去学校,想用下你的电脑,访问学校内的教务系统,给您50元答谢

对方:哦哦可以,你看看怎么整

我:你下个向日葵,然后把主机号和密码发给我就好

对方:okok

就这样,我们连上了这个二傻子的向日葵

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dW05Xbc0-1676521043565)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c82lv35cj214f0u0djx.jpg)]](https://img-blog.csdnimg.cn/6a5e97244e484adbbb2fa613458982fc.png)

然后直接用他的cmd,把权限给到CS,做好权限维持

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PaitKw6k-1676521043565)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7vktxc4j21ak0tqad5.jpg)]](https://img-blog.csdnimg.cn/1db54ab66a634a55818d186981c324b2.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-j8DFuK6t-1676521043566)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7ujirt7j216o0ran1z.jpg)]](https://img-blog.csdnimg.cn/d956a663408e48e7a795235ebbebd97c.png)

把隧道传出来,发现学生的PC竟然可以直接访问核心区。。。随后在内网又开始了扫描,撸了一些乱七八糟的系统,比如海康某设备的RCE,web系统的注入,网关等等东西,但都没法反弹shell。。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wvCFyBYI-1676521043566)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c86uqdonj20my0bywgb.jpg)]](https://img-blog.csdnimg.cn/b2650581b73947e3a5488583c45795aa.png)

当时又发现了一个SSH弱口令,可给我们高兴坏了,二话不说连过去

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-w6l9Dwa1-1676521043566)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c86356rgj20no05edg3.jpg)]](https://img-blog.csdnimg.cn/77feb94ea38843c3ae04ed4a0283cdd9.png)

当看到这一幕的时候,一身冷汗,因为非常清楚,自己踩到内网蜜罐了,又要寄了。。。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kPw2hMA5-1676521043566)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7qj25mwj20g905imxd.jpg)]](https://img-blog.csdnimg.cn/d284a149c4134eeea7eb58f44cb83d69.png)

果然不出20分钟,那位同学就发来了微信

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-K6xL1W7o-1676521043566)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c8a70sf4j20au053t8y.jpg)]](https://img-blog.csdnimg.cn/2a47b802fa0143938d66d4e1dc78e28f.png)

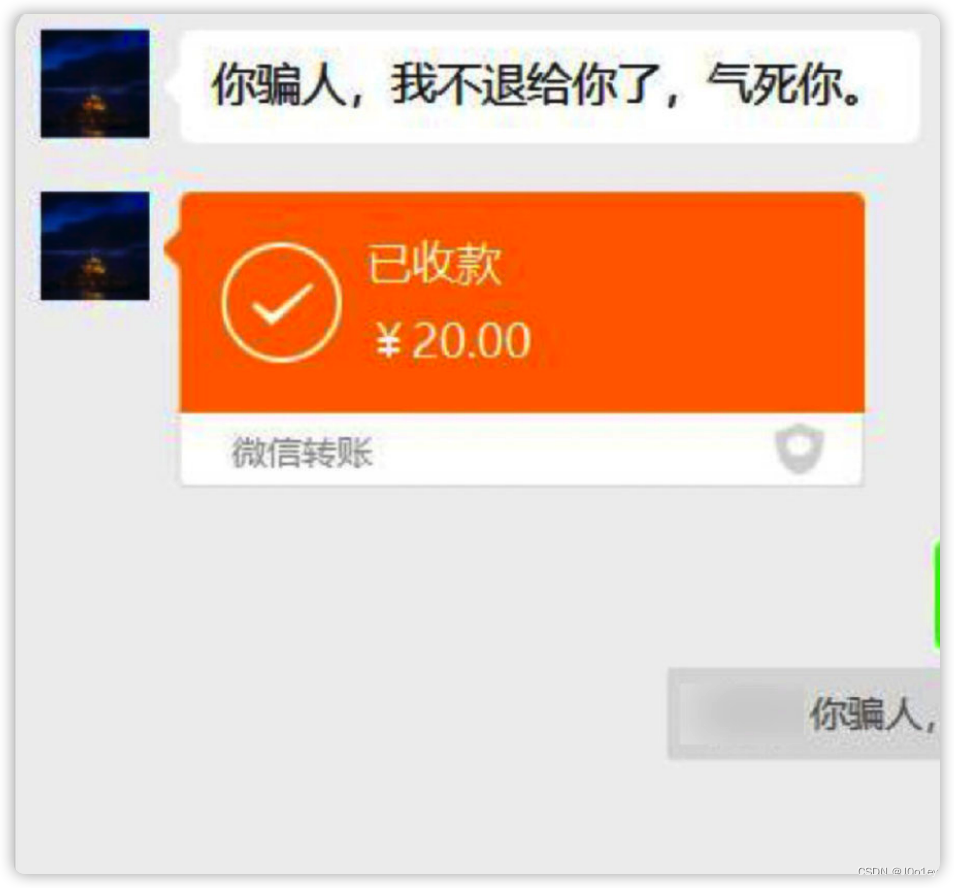

气煞我也,后面想继续用金钱收买,道了歉,说自己一不小心传错软件了,又给他转了20块钱,想再用一阵

可谁知

气煞我也,竟然不讲武德

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kzvlhNi0-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c7t8x91pj20k00b4dgg.jpg)]](https://img-blog.csdnimg.cn/51f2eb21975f4784bae65a376913b25c.png)

0x05 近源渗透直捣黄龙

眼看着所有能通向内网核心区的路径全寄了,我们只能想办法出奇制胜,摇人去近源渗透

叫甲方派了了个人,混进学校内的图书馆,用之前获取到的学生sso账号接入校园网

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OuWuKj7r-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3c8kle7vyj20um0q6427.jpg)]](https://img-blog.csdnimg.cn/1e2e75803a3641bdac782438c42762bc.png)

如此一来,我们就有了稳定且不易察觉的内网通道😂

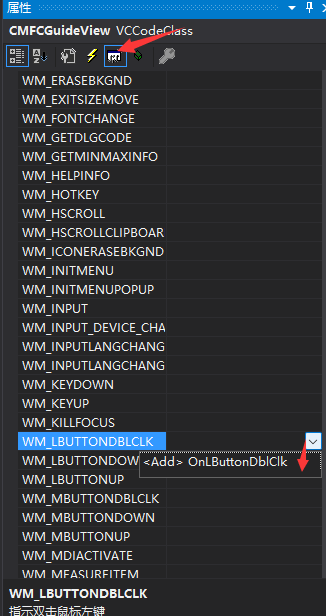

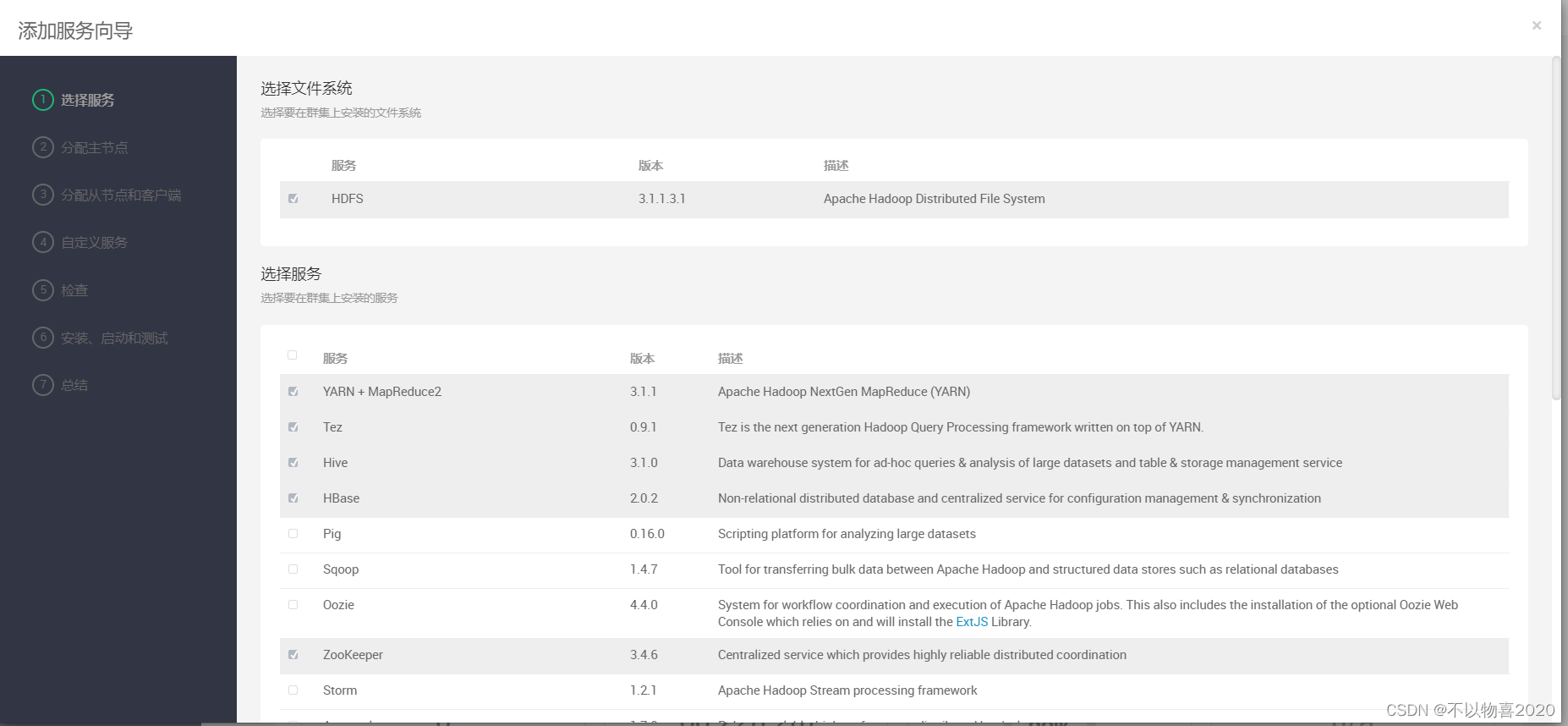

接下来就是常规操作了,漏扫核心网段,发现了docker api未授权和vcenter的RCE

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-j0AUMXSv-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3cvlkx4asj20u00xdgo0.jpg)]](https://img-blog.csdnimg.cn/bd4eb9eb92734894ac7a1c7c926dad21.png)

可控制数十个镜像

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4wPfH7Ac-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3cuuu8mgzj210h0u0170.jpg)]](https://img-blog.csdnimg.cn/cc6b573efa0d4745adb2176f1ec0be67.png)

核心区VCenter存在CVE-2021-21972漏洞,可直接写入Webshell

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vDTEIdjj-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3cuwsvmcrj20wo0eqdj8.jpg)]](https://img-blog.csdnimg.cn/e2b8ee1c086d40049daad73b9c93ba7d.png)

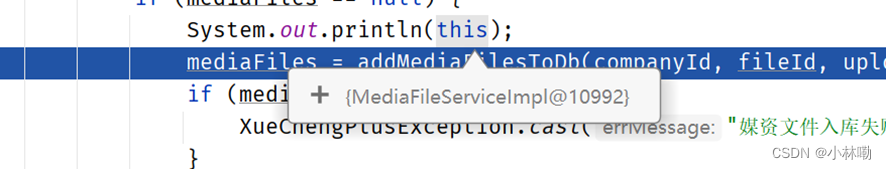

随后可利用Vcenter的shell权限实现cookie伪造

使用脚本

https://github.com/horizon3ai/vcenter_saml_login/blob/main/vcenter_saml_login.py

python3 vcenter_saml_login.py -t Vcenter内网ip -p data.mdb

data.mdb路径

windows:C:/ProgramData/VMware/vCenterServer/data/vmdird/data.mdb

linux:/storage/db/vmware-vmdir/data.mdb

使用生成的cookie进驻VCenter

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rj3sEh6d-1676521043567)(https://tva1.sinaimg.cn/large/e6c9d24ely1h3cv90x6y5j20zy0mkgng.jpg)]](https://img-blog.csdnimg.cn/cbeb748d177443f6817c03e063a62d1f.png)

分数刷满,润了~

0x06 末言

本文没有过多的技术性东西,主要是跟大家分享一下自己打攻防被”围追堵截“的经典案例,给奋斗在攻防一线的兄弟加油鼓劲

权限掉了,被踢出内网,莫要灰心气馁,见招拆招,才是攻防的乐趣所在