声明

本文是学习2018勒索病毒白皮书政企篇. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

勒索病毒整体攻击态势

2018年,勒索病毒攻击特点也发生了变化:2017年,勒索病毒由过去撒网式无差别攻击逐步转向以服务器定向攻击为主,而2018年,勒索病毒攻击则以服务器定向攻击为主,辅以撒网式无差别攻击手段。

整体态势

摘要:2018年共有430余万台计算机遭受勒索病毒攻击,12月攻击最盛。

根据360互联网安全中心的数据(包括360安全卫士和360杀毒的查杀数据),2018年共计430余万台计算机遭受勒索病毒攻击(只包括国内且不含WannaCry数据)。值得关注的是,在2018年11月和12月,由于GandCrab勒索病毒增加了蠕虫式(蠕虫下载器)攻击手段以及Satan勒索病毒加强了服务器攻击频次,导致攻击量有较大上升。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pNr43Psq-1675920330604)(http://public.host.github5.com/media/484676e3b901a7f1e17288c10f6f1b1b.JPG)]

需要指出的是,以上趋势仅基于监控数据,实际许多用户是黑客通过服务器攻击渗透入侵内网后投放的勒索病毒,亦或用户终端不联网通过内网其他机器感染的勒索病毒,这些情形下是无法监控到数据的。

活跃家族

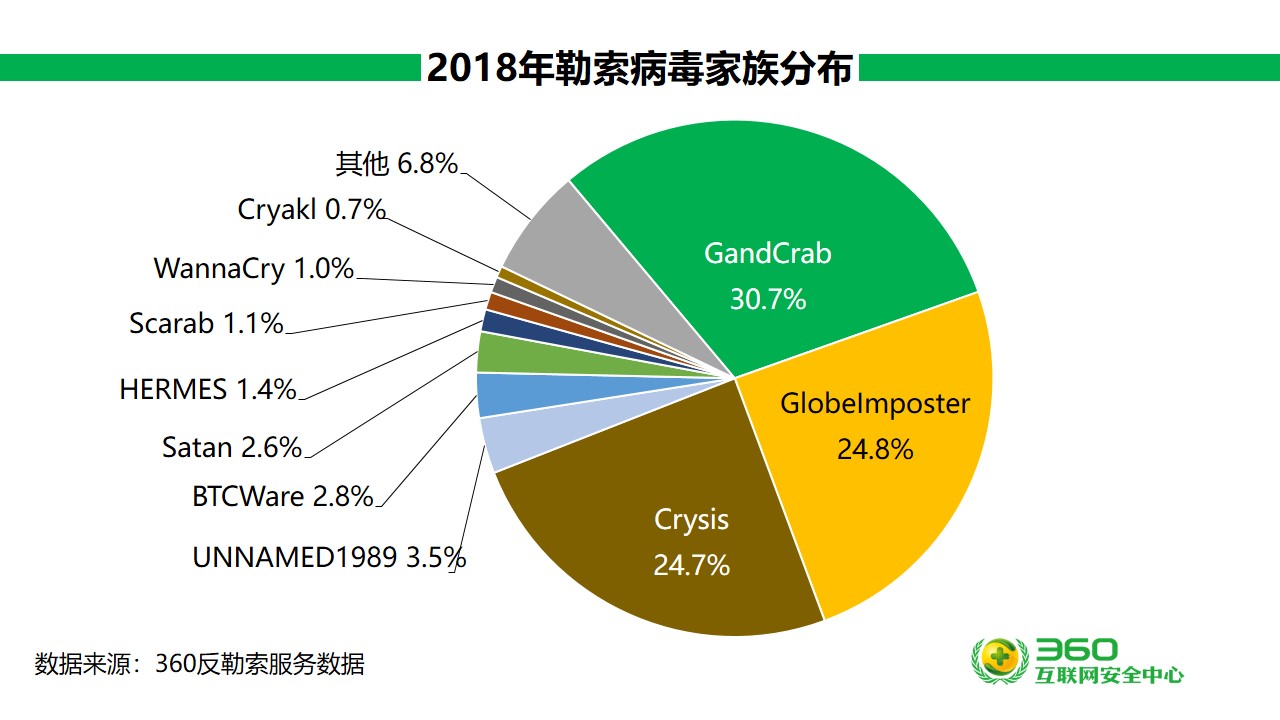

摘要:2018年GandCrab、GlobeImposter、CrySis这三大家族勒索病毒的受害者最多,合计占比高达80.2%。

根据360反勒索服务统计的数据,2018年GandCrab、GlobeImposter、CrySis这三大家族勒索病毒的受害者最多,合计占比约80.2%。本年度的活跃家族除了少数病毒,都有针对政企用户进行的攻击,因此企业用户仍然是勒索病毒最热衷的攻击对象。奇安信终端安全实验室统计的用户反馈数据,大体和这个数据类似,后文将有详细分析。

以下是360反勒索服务统计数据得到的分析图:

传播特点

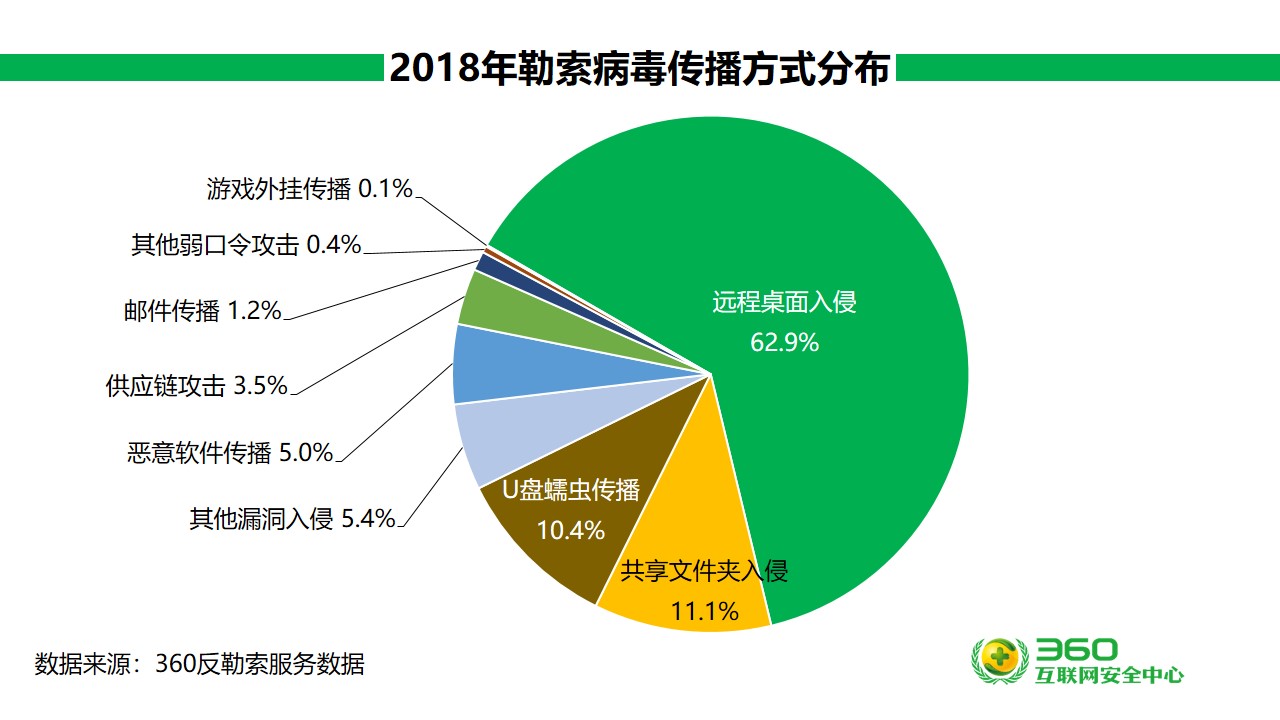

摘要:2018年度勒索病毒最常使用的攻击手段是远程桌面弱口令暴力破解攻击。

勒索病毒采用的传播手段和其他病毒类似,不过2018年度最为常用的攻击手段却是远程桌面弱口令暴力破解攻击,大量政企、个人用户反馈的勒索病毒都是基于此攻击方式。

下面根据病毒传播影响范围、危害大小列出最常用的几种攻击方式。

1.弱口令攻击

有多种系统或软件的弱口令遭受攻击,这里勒索病毒最常用的是远程桌面登录弱口令。除此外,勒索病毒弱口令攻击还包括针对数据库系统、Tomcat管理账户、VNC等弱口令的攻击。

2.U盘蠕虫

U盘蠕虫过去主要用于传播远控和挖矿病毒,但在2018年11月突然出现传播GandCrab勒索病毒的现象。奇安信终端安全实验室曾对该类蠕虫做了详细分析,具体可参见:

https://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247485868&idx=1&sn=96ccb8bd5f34d2187173abc49bdad18e

这种传播方式的出现,导致2018年11月GandCrab勒索病毒突然成规模的爆发,令许多用户遭受攻击。

3.系统、软件漏洞

由于许多用户安全意识不足,导致许多NDay漏洞被黑客利用进行攻击。2018年,有多个勒索软件家族通过Windows系统漏洞或Web应用漏洞入侵Windows服务器。其中最具代表性的当属Satan勒索病毒,Satan勒索病毒最早于2018年3月在国内传播,其利用多个Web应用漏洞入侵服务器,如下表所示。

| 简述\漏洞编号 |

|---|

| JBoss反序列化漏洞CVE-2017-12149 |

| JBoss默认配置漏洞CVE-2010-0738 |

| JBoss默认配置漏洞CVE-2015-7501 |

| WebLogic反序列化漏洞CVE-2017-10271 |

| Put任意上传文件漏洞 |

| “永恒之蓝”相关漏洞 CVE-2017-0146 |

| Struts远程代码执行漏洞S2-052(仅扫描)CVE-2017-9805 |

| WebLogic任意文件上传漏洞CVE-2018-2894 |

| Spring Data Commons远程代码执行漏洞CVE-2018-1273 |

4.其他攻击方式

相比前面几种攻击方式,其他攻击方式的影响要小不少,这些方式主要包括:

(1)软件供应链攻击:以unnamed1989勒索病毒(“微信支付勒索病毒”)为代表,该勒索病毒主要是因为开发者下载了带有恶意代码的易语言第三方模块,导致调用该模块所开发出来的软件均被感染了恶意代码。根据统计,在此次事件中被感染的软件超过50余种。此外RushQL Oracle数据库勒索病毒也属于软件供应链攻击。

(2)无文件攻击方式:比如GandCrab勒索病毒就采用了“无文件攻击”进行传播,其技术原理主要通过Powershell将GandCrab编码加密后以内存载荷方式加载运行,实现全程无恶意代码落地,从而躲避安全软件的检测。

(3)邮件附件传播:这种方式通过邮件附件传播病毒下载器,诱使用户点击运行下载器下载勒索病毒后中毒。此方式在2016-2017年是勒索病毒最常见的传播方式,但在2018年已经很少被采用。

下图是360反勒索平台接收到的反馈案例统计,可以看到通过远程桌面弱口令攻击方式传播的案例占比最高,高达62.9%,其次是共享文件被加密,占比为11.1%,而通过U盘蠕虫进行传播的案例占比则为10.4%。

(以上数据直接引用360互联网安全中心的数据)

延伸阅读

更多内容 可以 2018勒索病毒白皮书政企篇. 进一步学习

联系我们

DB21-T 3284-2020 绿色建筑施工质量验收技术规程 辽宁省.pdf