在阅读本文前需要了解的术语:

- 授权人/非授权人:授权人指获取了查看数据权限的用户,非授权人则是指未获取到权限的用户。

- 明文/密文:明文指没有加密的数据内容,密文是指加密后的数据内容

- CIA(密码学中不是美国中情局的意思,是信息安全三要素): C-Confidentiality 机密性 I-Integrity 完整性 A-Availability 可用性 机密性:数据只能由授权人进行访问和处理 完整性:保证数据的完整不被第三方非授权人或机构进行篡改

可用性:保证数据可以随时被授权人进行访问- 扩散、混淆: 扩散: 扩散就是让明文中的每一位影响密文中的许多位,或者说让密文中的每一位受明文中的许多位的影响。每一字母在密文中出现的频率比在明文中出现的频率更接近于相等,双字母及多字母出现的频率也更接近于相等,以防止对密钥进行逐段破译。

混淆:使得密文与密钥之间的统计关系变得尽可能复杂,让非授权人推测密钥变得十分困难,也就是说使得已知密文、已知明文攻击几乎不可行。- 已知密文攻击:密码分析者能利用的资源仅为同一密钥加密的一个或多个密文,这是对密码分析者最不利的情况。 已知明文攻击:密码分析者根据已经知道的某些明密文对来恢复密钥。

选择明文攻击:密码分析者能够选择明文并获得相应的密文。是对密码分析者十分有利的情况。

选择密文攻击:密码分析者能够选择密文并获得相应的明文。也是对密码分析者十分有利的情况。

什么是密码?加密有什么作用?

密码是为了防止非授权人查看、篡改、伪造明文数据而对明文进行加密后的结果。

加密可以保证信息安全的机密性、完整性和可用性,减少了被篡改、伪造的风险,理论上保证了数据的安全性

密码发展史

阶段1:古典密码(?- 19世纪末)

出现了代替密码(Substitution Cipher)和移位密码(Transposition Ciphet)以及这两种的组合

代替密码:根据密文替换表进行明文到密文的转换

移位密码:明文中每个字母在字母表中移动固定长度的位置。例如k(向后移动位数)=3,则明文中a会变成d,b会变成e。而字母表的最后3位则对应开头的abc。这种移位密码又称为凯撒密码

阶段2:近代密码(20世纪初 – 1949年)

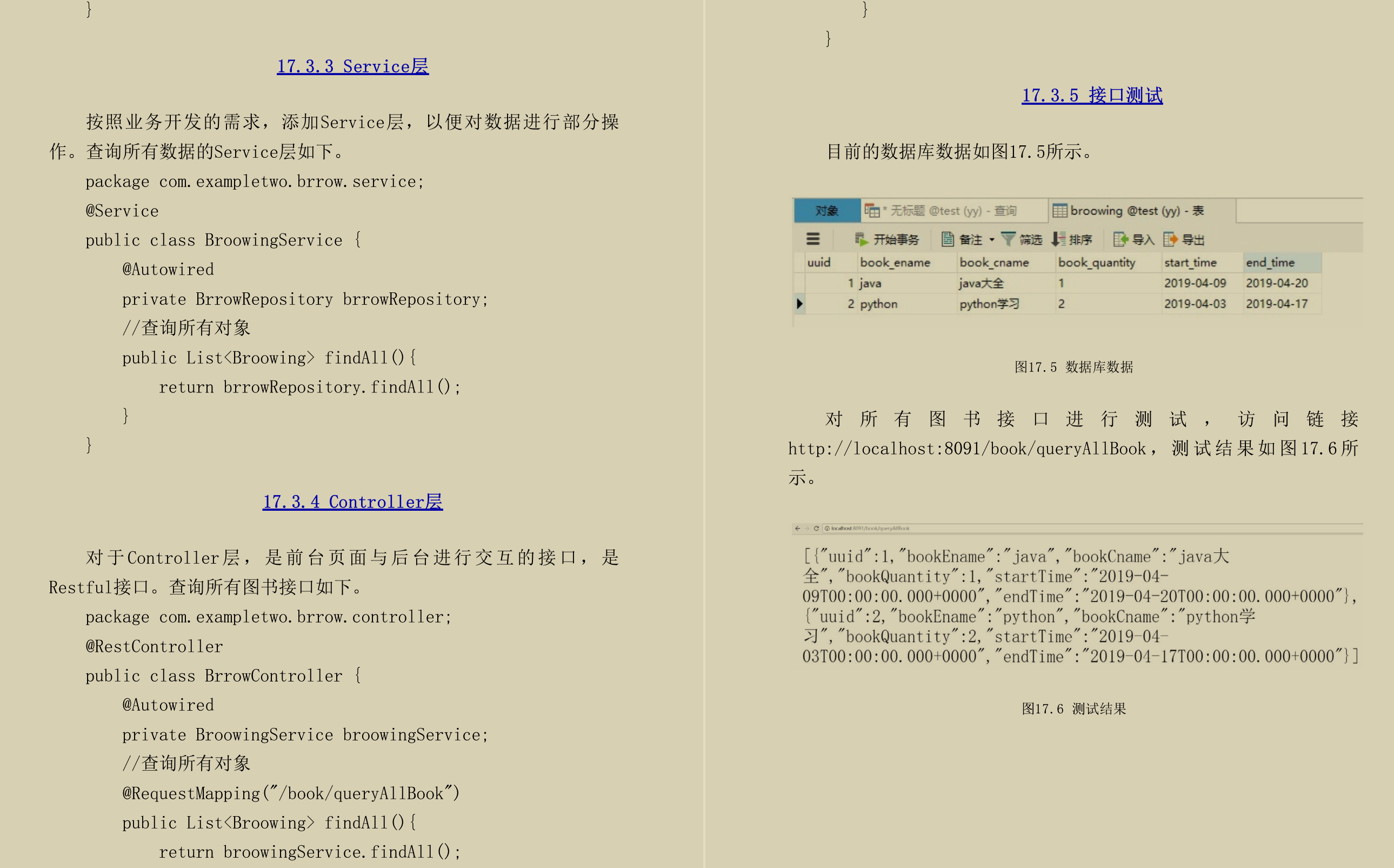

这段时间最经典的还要属于图灵等人发明的图灵机破解Enigma(英格玛)的故事了。当时处于二战时期的德国,通过某种手段发明了Enigma(英格玛)——一种加密情报的机器,由于其工艺精湛,算法巧妙,在当时一度被认为是不可破译的,但经过图灵的研究后发现,这种机器存在一个重大缺陷,那就是对同一个字母连续加密的话,是不会加密成相同字母的,而且这个字母也不会被加密成它本身。也就是说,可以利用密码表+密文分析去进行破译。利用了这个漏洞加上词汇出现频率的分析(据说选择的是wetter(德语“天气”),然后一一匹配去查找匹配的密文,再加上其他词汇的分析最终得出了一份相对较为靠谱的密文替换表,在二战中发挥了重要的作用。

阶段3:现代密码(1949年至今)

为何选择1949年呢?因为著名的密码学家香农在1949年发表了《保密系统的通信理论》,在这篇论文中,首创性的提出了两个密码系统设计的基本原则:混淆和扩散【详见术语】。并且这篇论文精辟地阐明了关于密码系统的分析、评价和设计的科学思想。成为了现代密码学的开篇之作。

加密算法有哪些类型?

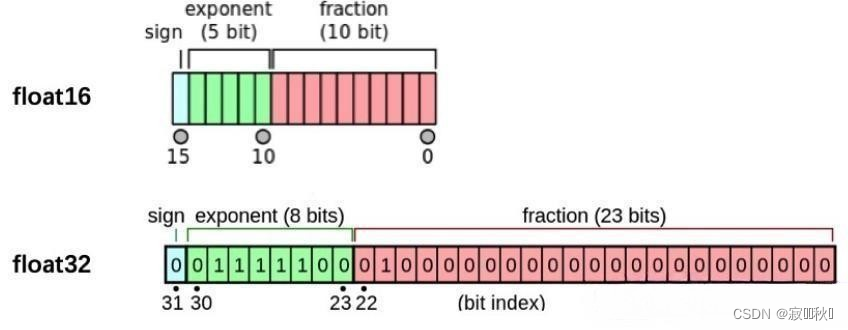

可以根据一次处理数据的长度分为分组密码和序列密码:

分组密码:

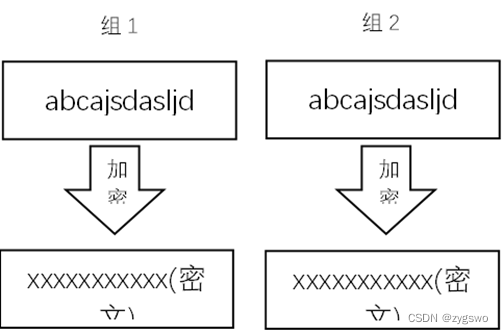

图示:

特点:

- 一次可以处理固定长度的信息,

- 密钥长度不一定要和明文一致

优点: - 扩散性好、不易篡改

- 对修改敏感

缺点: - 加解密较慢

常见算法:DES、AES、3DES

序列密码:

图示:

特点:

- 一次只能处理某一固定单位长度的信息(如一个bit,一位)

- 密钥长度要和明文一致

优点:

1. 加解密效率较高

缺点: - 密钥和明文长度一致,安全性能取决于明文长度

- 易篡改

常见算法: RC4、SEAL

可以根据加解密方式分为对称加密和非对称加密

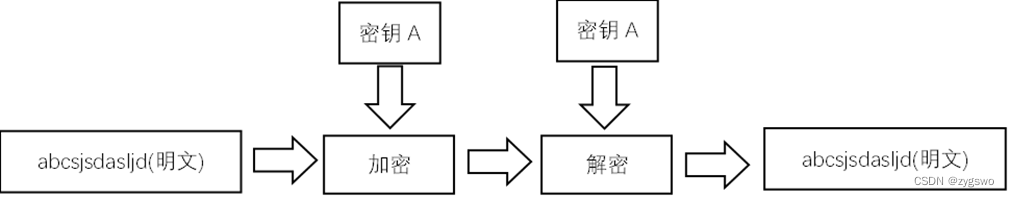

对称加密:

特点:加解密采用同一密钥

优点:加解密速度快、效率高,适合用于数据量较大的加解密

缺点:由于加解密采用同一密钥,加解密安全性不高。

常见算法:AES、DES

非对称加密:

特点:加解密采用不同密钥,分公钥和私钥,公钥加密,私钥解密

优点:加解密相对安全,适合用于数据量不大的加解密

缺点:加解密效率较低。

常见算法:RSA、DSA

现在一般采用的加密算法模型?

- SM2(非对称) + SM4(对称)+ SM3(摘要)

- RSA(非对称) + AES(对称) + MD5(摘要)

----------------------------------------小尾巴--------------------------------------------

密码学新人,请多指教