混合SDN中的安全性问题研究

- 混合SDN中的安全性问题研究

- 1.学习目标

- 2.学习内容

- 3.目前存在的问题

- 4.解决办法

- 1.关于欺骗ARP的讨论

- 2.DDoS攻击探讨

- 5.解决方案

- 现有文献的解决方案

- 6.目前面临的挑战

申明: 未经许可,禁止以任何形式转载,若要引用,请标注链接地址。 全文共计7390字,阅读大概需要3分钟

更多学习内容, 欢迎关注我的个人公众号:不懂开发的程序猿

混合SDN中的安全性问题研究

1.学习目标

Hybrid SDN

2.学习内容

- 混合SDN中的安全性

3.目前存在的问题

1.传统网络、SDN网络、混合SDN网络都存在(地址解析协议)ARP欺骗或IP欺骗的攻击。ARP或IP数据包通常用于了解网络中系统的MAC地址或IP地址。对手方可以很容易地修改这些数据包,并且MAC地址或IP地址可以从对手方更改到特定主机。[6]中的作者讨论了在SDN中防止这些攻击的技术。然而,目前在混合SDN中,没有合适的机制来应对这类攻击。这些攻击进一步导致中间人攻击、窃听、修改攻击和伪装攻击。

2.在混合SDN中,ARP欺骗会破坏网络拓扑的问题。由于这些攻击,控制器上运行的不同类型的应用程序受到严重影响,导致整个网络出现故障。

4.解决办法

一种适用于混合SDN的自动ARP欺骗检测和缓解机制。

这种新机制防止了混合SDN中的LFA、ARP欺骗和DDoS攻击

链接泛洪攻击(LFA)是一种新型的DDoS(分布式拒绝服务)攻击。在DDoS攻击中,合法或授权用户无法访问网络资源。在这种情况下,敌方攻击目标服务器来削减资源。LFA是一种高级类型的DDoS攻击,在这种攻击中,选定的一组到服务器的连接链路受到不同类型的恶意流量的攻击。在这种攻击中,服务器无法区分恶意流量和正常流量。由于这种攻击,网络和服务器的性能受到严重影响,合法用户无法访问服务器

1.关于欺骗ARP的讨论

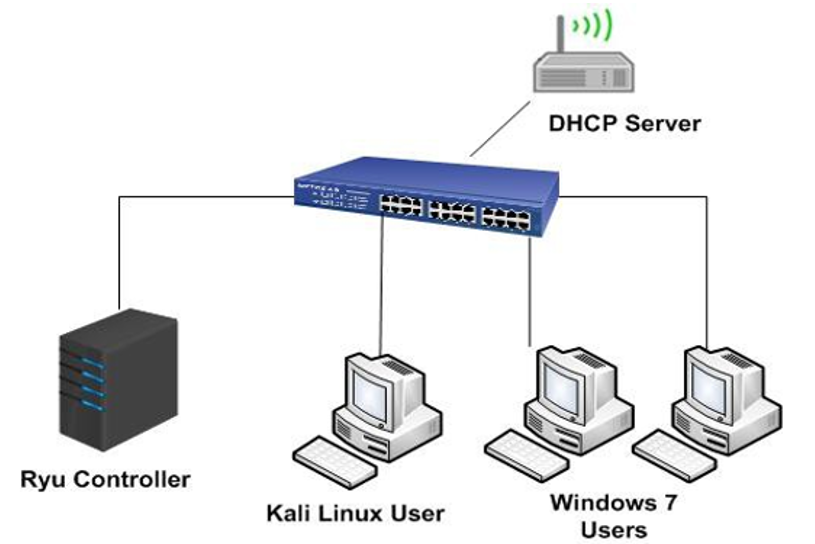

在欺骗ARP请求攻击中,受害者的缓存表被主机的假条目毒害。这种类型的攻击通常用于拦截受害者的流量。这种攻击可以通过将数千个欺骗的ARP请求数据包注入网络,并使用错误的条目更新受害者PC缓存来实现。我们在混合SDN中提出的解决方案可以缓解这种类型的攻击。有两种类型的欺骗ARP请求攻击。首先,ARP请求攻击与欺骗ARP请求攻击相同。在ARP请求攻击中,对手方通过使用其他合法用户的IP地址发出ARP请求包,其他用户用该请求更新他们的缓存。因此,合法用户之间的通信是不可能的,并且对手方可以获得合法用户的流量。为了在混合SDN中避免这种情况,SDN控制器可以通过在交换机上为我们提议的服务器安装流条目来处理ARP请求包。第二,ARP回复攻击是由网络中的对手方使用伪造的IP地址或MAC地址发出免费的ARP数据包或自己的ARP回复。其他用户用错误的条目更新他们的高速缓存,合法用户之间的通信被中断,对手方可以获得整个网络主机的流量。

2.DDoS攻击探讨

DDoS利用ARP欺骗技术在网络上发起DDoS攻击。这种类型的攻击通常是为了降低或减少网络的性能,使合法用户无法访问网络资源。

在传统环境中,ARP广播风暴无法控制,这会在网络中产生大量流量,并可能成为流量拥塞的原因。在传统网络中,由于缺乏对网络的集中控制,这类威胁无法完全消除。但是有第三方工具可以减轻这种威胁。例如,动态ARP检查(DAI)是cisco设备协议,可用于检查ARP欺骗数据包,但对于此工具,网络必须配置有所有具有相同协议的Cisco设备。但是也有可能发生影响网络性能的误报攻击。

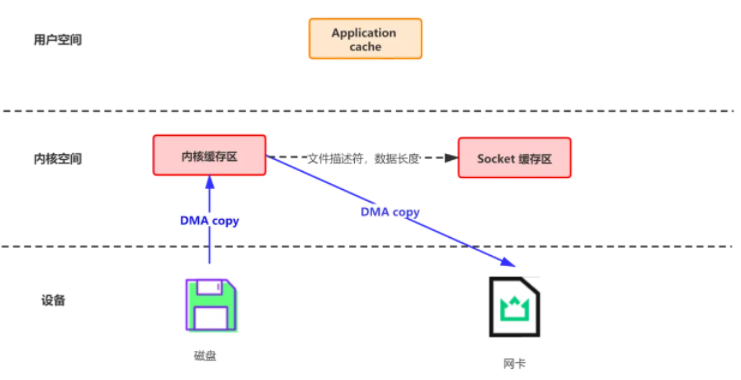

在数据中心ARP广播风暴可以在SDN环境中使用SDN交换机处理。因为对于SDN交换机上收到的每个数据包,都会检查流规则。如果没有找到流条目,则将该数据包转发给控制器。数据中心由许多虚拟机和多个网络域组成。如果虚拟机从一个网络域移动到另一个网络域,则其中一个VMs为被移动的机器发送ARP数据包,这样会在网络中产生ARP广播风暴和大量开销。为了避免这种开销,可以使用SDN技术,并从控制器控制这种额外类型的流量。Roberto di Lallo [14]提出了SDN的特性,即ARP数据包可以通过多个子网中的SDN交换机进行控制,限制子网边缘交换机的ARP流量。控制器保存所有网络设备的信息,根据这些信息,可以在网络边缘控制ARP请求包。为此,控制器在交换机上安装所需的流量规则。控制器还在名为CAT(控制器ARP表)的表中跟踪网络设备。当对网络资源的新请求到达时,该表被不时地更新。Fabian Schneider [15]描述了如何在SDN中处理ARP流量。如果控制不当,ARP流量在SDN环境中是一个大问题。如果网络设备配置不正确,也可能会生成此错误。ARP数据包产生的大量流量会导致不必要的网络开销。此问题已通过正确配置CAT(控制器ARP表)并在SDN交换机中正确安装流条目得到解决。

解决方案监控端口级数据包。但是这种解决方案仅限于单一控制器和简单的局域网

5.解决方案

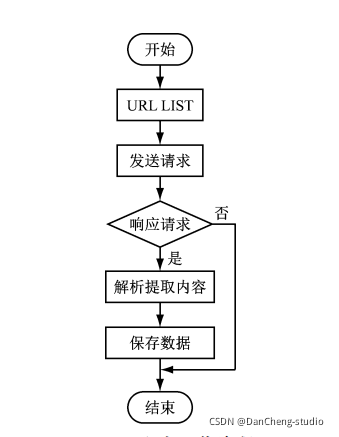

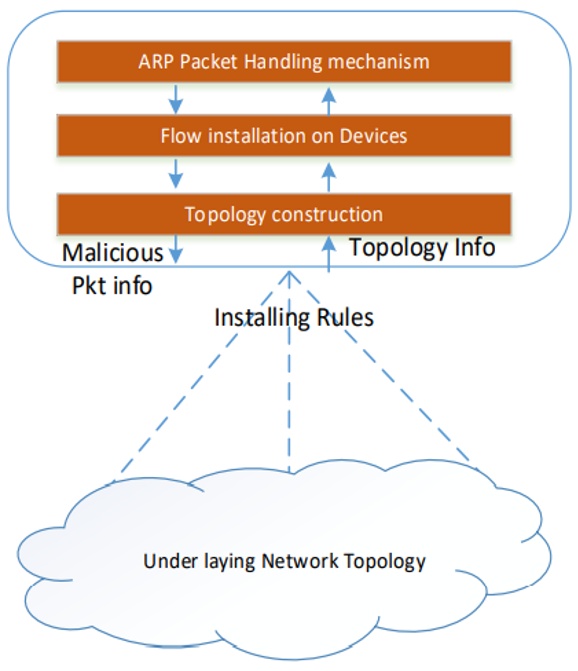

1.在接收ARP数据包的网络中添加了一个单独的模块(服务器)。在建议的服务器上收集整个网络的拓扑信息,并在设备上安装流以获取ARP流量。此外,在混合SDN中,针对可能的攻击对ARP数据包进行分析。在这种新机制中,SDN控制器通过将不必要的处理转移到建议的服务器来防止攻击者。此外,采用基于图的遍历方法来检测攻击者的正确位置。

2.自动从传统交换机、SDN交换机以及建议服务器上的DHCP服务器获取网络拓扑信息。

为具有所有用户的连通性信息的网络拓扑构建一个图。

在SDN交换机上安装了流量规则,并将传统交换机配置为将ARP数据包转发到服务器。

在服务器端,分析ARP数据包来检测可能的攻击情况。

现有文献的解决方案

两种不同的处理ARP欺骗攻击的机制,一种是SDN_Dynamic,另一种是SDN_static

这两种机制用于检测网络中的ARP欺骗分组,但是这种方案在控制器处产生了开销,并且会降低网络的性能。例如,在这种情况下,如果对手方连续发起攻击,那么控制器将分析所有数据包,这将增加控制器的负载并降低控制器的性能。在这种情况下,控制器无法在交换机上拦截恶意流量

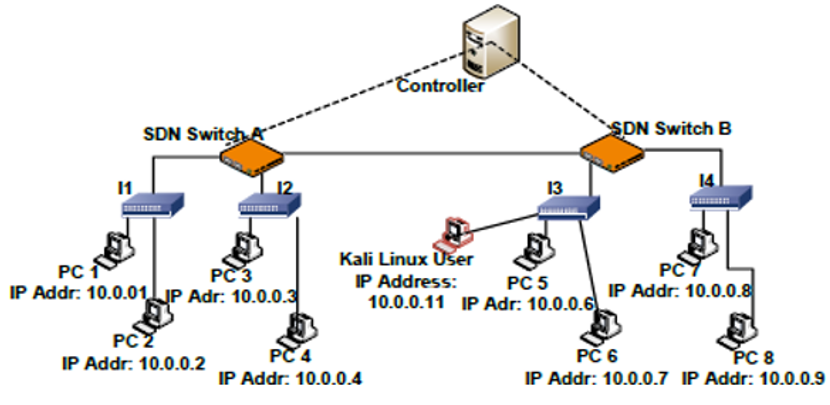

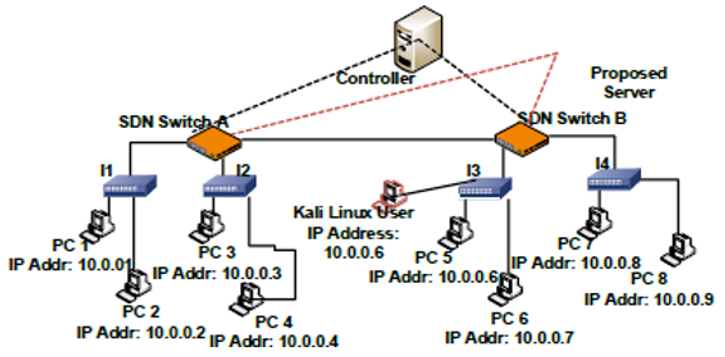

理想情况下,IP地址为10.0.0.1的PC 1希望与IP地址为10.0.0.6的PC 5通信。PC1没有PC5的MAC地址。PC1向传统交换机发送ARP数据包,传统交换机广播该数据包。SDN交换机A接收到该数据包。SDN交换机A检查接收到的ARP数据包的流条目。如果它没有找到该分组的流条目,则该分组被转发到控制器。控制器检查数据包,找到其到达目的地的路径,并为该数据包生成流规则。现在,数据包根据安装在相应交换机上的流条目移动,并接收目的MAC地址。

第一个组件用于从SDN交换机和传统交换机获取拓扑信息。定制算法用于通过SDN交换机从传统交换机获取拓扑信息。第二个组件在交换机上安装流规则,并配置传统交换机,以便将ARP流量转发到建议的服务器。第三个组件由处理不同用户生成的ARP请求的模块组成。

我们在建议的服务器上获得SDN和传统设备的网络拓扑信息。Openflow设备在固定时间间隔后与建议的服务器交换其链路状态信息。从传统设备交换机的远程日志信息中收集传统设备的链路状态信息。

从网络中的所有设备获取拓扑信息后,我们需要在交换机上安装流,以便ARP流量可以被定向到建议的服务器进行分析。为了在所有SDN交换机上安装流规则,我们指示控制器在交换机上安装流规则。传统交换机被配置为向SDN交换机转发ARP流量。一旦我们在建议的服务器上获得ARP流量,然后对其进行进一步的分析。

在从网络中的所有设备获得拓扑信息并安装流规则后,我们形成了一个存储整个网络信息的图。此信息用于验证APR请求生成器。为了检测攻击情况,建议服务器检查特定主机的数据包。首先,它检查数据包是否属于我们的网络。其次,它检查ARP请求是否属于该网络。如果ARP请求属于相应的网络,则采取适当的行动。

在第一种情况下,每当网络中的用户生成ARP分组,并且如果用户连接到传统交换机,则该分组被转发到SDN交换机。当数据包到达SDN交换机时,会检查该数据包的流条目。如果流条目或规则在交换机上不匹配,则SDN交换机将数据包发送到建议的服务器,如图6所示。如算法3中所述,建议的服务器对该数据包进行分析,寻找可能的攻击场景。如果这个包属于我们的网络,那么它将被所提议的服务器转发并作出响应,否则它将被丢弃。

例如,当IP地址为10.0.0.1的PC1发出一个ARP数据包,如图6所示。传统交换机接收ARP数据包,并将其转发到最近的SDN交换机。SDN交换机检查收到的数据包的类型,如果是ARP请求,则将其转发到我们提议的服务器。服务器检查数据包是属于我们的网络还是来自外部。如果数据包属于我们的网络,那么它将通过SDN交换机接收到发送给PC1的ARP回复消息,并有可能进行进一步的通信。另一方面,如果数据包不属于我们的网络,这意味着它的IP和MAC地址与数据库不匹配,那么它将被丢弃。因为如果这个ARP数据包没有被丢弃,那么它可能会被任何对手修改并用来发起攻击。

在第二种情况下,如果对手方向网络发送数据包,并通过假冒其他用户的IP地址伪装成合法用户。然后,该用户的数据包看起来像我们的网络,在这种情况下,服务器使用所有记录的MAC到IP映射表检查IP地址。如果找到条目,则使用映射的MAC地址检查数据包的源MAC地址。如果条目与MAC地址匹配,则服务器用适当的MAC地址响应,否则服务器将丢弃该数据包。如果是倍数发送节点生成大量数据包,相应的端口也会被阻塞。

使用图遍历的攻击者位置

为了缓解混合SDN中攻击者利用IP和MAC地址伪装成合法用户的ARP攻击。基于图的遍历机制用于检测合法用户的实际位置和攻击者的位置。根据这些位置信息,我们可以阻止恶意用户的端口。在混合SDN中,控制器拥有所有节点的整体网络视图和拓扑信息。该信息还指示用户和相应交换机之间的连接。我们在固定的时间间隔后生成整个拓扑的图形。该图包含网络中所有设备的所有连接信息。每当恶意设备向服务器发送ARP请求并试图欺骗网络时,就会使用图遍历来检测攻击者的实际位置。采用改进的深度优先搜索(DFS)机制来跟踪攻击者的位置。在第一阶段,我们有网络的原始拓扑,在攻击者的ARP请求之后,拓扑被修改。通过使用图遍历机制,攻击者的位置被识别,并且相应的端口被阻塞用于进一步的通信。

6.目前面临的挑战

为了减轻混合SDN中的这些攻击,存在以下挑战。

- 使用定制机制从传统交换机获取网络拓扑信息

- 识别构成混合SDN的传统交换机及其接口

- 从控制器和建议的服务器的遗留设备获取ARP数据包需要定制技术。

- 在建议的服务器上分析ARP数据包中可能存在的威胁。

- 识别产生恶意流量的设备

- 阻止恶意设备针对控制器进行进一步处理

论文:

[1] R. Amin, M. Reisslein and N. Shah, “Hybrid SDN Networks: A Survey of Existing Approaches,” in IEEE Communications Surveys & Tutorials, vol. 20, no. 4, pp. 3259-3306, Fourthquarter 2018, doi: 10.1109/COMST.2018.2837161.

[2] S. Vissicchio, L. Vanbever, L. Cittadini, G. G. Xie and O. Bonaventure, “Safe Update of Hybrid SDN Networks,” in IEEE/ACM Transactions on Networking, vol. 25, no. 3, pp. 1649-1662, June 2017, doi: 10.1109/TNET.2016.2642586.

[3] R. Amin, N. Shah, B. Shah and O. Alfandi, “Auto-Configuration of ACL Policy in Case of Topology Change in Hybrid SDN,” in IEEE Access, vol. 4, pp. 9437-9450, 2016, doi: 10.1109/ACCESS.2016.2641482.

[4] Sandhya, Yash Sinha, K. Haribabu,A survey: Hybrid SDN,Journal of Network and Computer Applications,Volume 100,2017,Pages 35-55,ISSN 1084-8045,https://doi.org/10.1016/j.jnca.2017.10.003.

[5] X. Huang, S. Cheng, K. Cao, P. Cong, T. Wei and S. Hu, “A Survey of Deployment Solutions and Optimization Strategies for Hybrid SDN Networks,” in IEEE Communications Surveys & Tutorials, vol. 21, no. 2, pp. 1483-1507, Secondquarter 2019, doi: 10.1109/COMST.2018.2871061.

[6] Ubaid, Fahad & Amin, Rashid & Ubaid, Faisal & Muwar, Muhammad. (2017). Mitigating Address Spoofing Attacks in Hybrid SDN. International Journal of Advanced Computer Science and Applications. 8. 10.14569/IJACSA.2017.080474.

[7] Joy Iong Zong Chen, S. Smys, “Social Multimedia Security and Suspicious Activity Detection in SDN using Hybrid Deep Learning Technique” Journal of Information Technology and Digital World (2020) Vol.02/ No. 02 Pages: 108-115 https://www.irojournals.com/itdw/ DOI: https://doi.org/10.36548/jitdw.2020.2.004 108 ISSN: 2582-418X (online)

[8] Karim Zkik, Said EL Hajji, and Ghizlane Orhanou, “Design and Implementation of a New Security Plane for Hybrid Distributed SDNs” Journal of Communications Vol. 14, No. 1, January 2019

[9] Eder Ollora Zaballa, David Franco, Signe Erdman Thomsen, Marivi Higuero, Henrik Wessing, Michael S. Berger,Towards monitoring hybrid next-generation software-defined and service provider MPLS networks,Computer Networks,Volume 191,2021,107960,ISSN 1389-1286,https://doi.org/10.1016/j.comnet.2021.107960.

[10] Saksit Jantila, Kornchawal Chaipah,A Security Analysis of a Hybrid Mechanism to Defend DDoS Attacks in SDN,Procedia Computer Science,Volume 86,2016,Pages 437-440,ISSN 1877-0509,https://doi.org/10.1016/j.procs.2016.05.072.

[11] J. Malik, A. Akhunzada, I. Bibi, M. Imran, A. Musaddiq and S. W. Kim, “Hybrid Deep Learning: An Efficient Reconnaissance and Surveillance Detection Mechanism in SDN,” in IEEE Access, vol. 8, pp. 134695-134706, 2020, doi: 10.1109/ACCESS.2020.3009849.

[12] A. Fiessler, C. Lorenz, S. Hager and B. Scheuermann, “FireFlow - High Performance Hybrid SDN-Firewalls with OpenFlow,” 2018 IEEE 43rd Conference on Local Computer Networks (LCN), 2018, pp. 267-270, doi: 10.1109/LCN.2018.8638090.

[13] V. Deepa, K. M. Sudar and P. Deepalakshmi, “Detection of DDoS Attack on SDN Control plane using Hybrid Machine Learning Techniques,” 2018 International Conference on Smart Systems and Inventive Technology (ICSSIT), 2018, pp. 299-303, doi: 10.1109/ICSSIT.2018.8748836.

[14] M. W. Hussain, K. H. K. Reddy, J. J. P. C. Rodrigues and D. S. Roy, “An Indirect Controller-Legacy Switch Forwarding Scheme for Link Discovery in Hybrid SDN,” in IEEE Systems Journal, vol. 15, no. 2, pp. 3142-3149, June 2021, doi: 10.1109/JSYST.2020.3011902.

[15] B. Sooden and M. R. Abbasi, “A Dynamic Hybrid Timeout Method to Secure Flow Tables Against DDoS Attacks in SDN,” 2018 First International Conference on Secure Cyber Computing and Communication (ICSCCC), 2018, pp. 29-34, doi: 10.1109/ICSCCC.2018.8703307.

[16] S. Garg, K. Kaur, N. Kumar and J. J. P. C. Rodrigues, “Hybrid Deep-Learning-Based Anomaly Detection Scheme for Suspicious Flow Detection in SDN: A Social Multimedia Perspective,” in IEEE Transactions on Multimedia, vol. 21, no. 3, pp. 566-578, March 2019, doi: 10.1109/TMM.2019.2893549.

–end–

![[附源码]计算机毕业设计JAVA卡牌交易网站](https://img-blog.csdnimg.cn/015abb7c1eb74a50b962f02508f8a9f8.png)

![[附源码]java毕业设计演唱会售票系统](https://img-blog.csdnimg.cn/5072aa2505c14f90849f48bbc10d4146.png)

![[附源码]java毕业设计药品管理系统](https://img-blog.csdnimg.cn/71e2ca9c62a14303b9c10d1da7b4b4db.png)