大家还记得2006年在网络上肆虐的“熊猫烧香”病毒吗?

虽然图标是一只小熊猫举着三根香,但是它是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒,它不但能感染系统中exe,com,pif,src,html,asp等文件,它还能终止大量的反病毒软件进程并且会删除扩展名为gho的文件(删除后会使用户的系统备份文件丢失)。

熊猫烧香是计算机病毒中的蠕虫病毒,除了通过网站带毒感染用户之外,还会在局域网中传播。当时,熊猫烧香病毒在极短时间内就感染了几千台计算机,中毒企业和政府机构超过千家,其中不乏金融、税务、能源等关系到国计民生的重要单位。

熊猫烧香只是众多计算机病毒中的其中一种,那到底什么是计算机病毒呢?如何在日常使用电脑中防止感染病毒呢?接下来我们来简单聊一聊。

计算机病毒的特征

所谓病毒,是指一段可执行的程序代码,通过对其他程序的修改,进而感染这些程序,使其含有该病毒程序的一个副本。病毒与正常程序唯一的区别是它能将自己附着在另一个程序上,在宿主程序运行时触发病毒程序代码的执行。一旦病毒执行,它可以完成病毒程序预设的功能,例如删除文件和程序等。

一个典型的病毒会经历下面 4 个阶段。

-

潜伏阶段:该阶段病毒处于未运行状态,一般需要通过某个事件来触发,例如一个时间点、一个程序或文件的存在、宿主程序的运行等。不过并不是所有病毒都经过这个阶段。

-

繁殖阶段:该阶段病毒将自己的副本放入其他程序或磁盘上的特定系统区域,使得程序包含病毒的一个副本,即对程序进行感染。

-

触发阶段:该阶段由于各种可能触发条件的满足,导致病毒被激活,以执行病毒程序预设的功能。

-

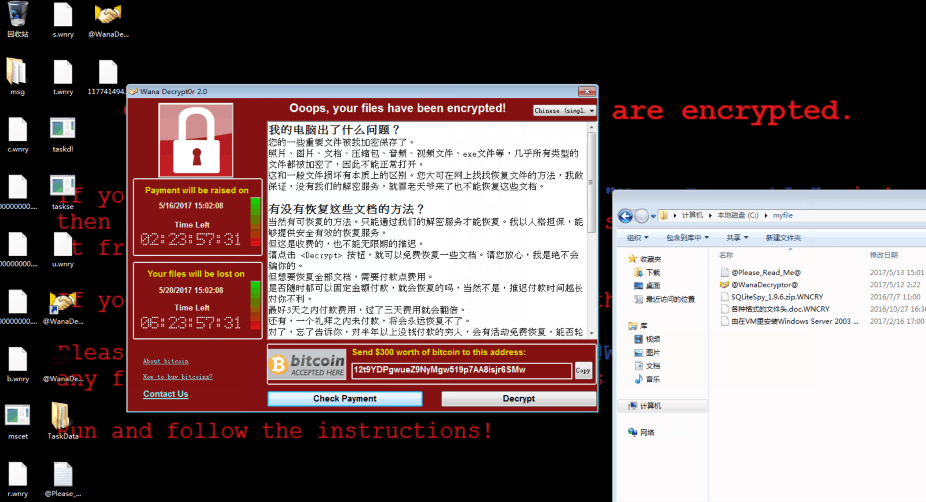

执行阶段:病毒程序预设的功能被完成。

一些计算机病毒经过编程,会通过破坏程序、删除文件或重新格式化硬盘驱动器来损害目标计算机。还有一些只是通过简单地复制自己从而使网络流量被占满,进而无法执行其他互联网活动。即使危害较小的计算机病毒也会严重破坏系统性能,消耗计算机内存并导致计算机频繁崩溃。

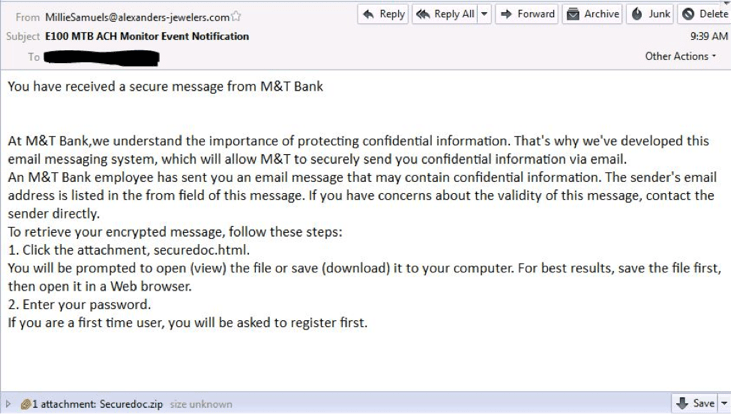

除了危害计算机本身,当前的计算机病毒还加入了许多恶意软件变种,用于窃取用户信息、敲诈勒索等等。2013 年,僵尸网络病毒 Gameover Zues 被发现使用点对点分发勒索软件并实施银行欺诈。它会模仿银行向用户发送邮件,缺乏安全意识的银行用户可能会按照提供的说明打开电子邮件附件,导致感染木马病毒,并利用它们窃取资金。此外,它还可以绕过中央服务器并创建自己的独立服务器来发送敏感信息。

病毒的分类

病毒名称的一般格式为 <病毒前缀>.<病毒名>.<病毒后缀>。病毒前缀是指病毒的种类,不同种类的病毒其前缀是不同的。比如常见的木马病毒前缀为 Trojan,蠕虫病毒的前缀是 Worm 等。病毒名是指一个病毒的家族特征,例如振荡波蠕虫病毒的家族名是 “Sasser”。病毒后缀是用来区别某个家族病毒的不同变种的,一般采用英文字母来表示,如 Worm.Sasser.b 就是指振荡波蠕虫病毒的变种 b。

病毒名称可以帮助用户判断病毒的基本情况,在杀毒程序无法自动查杀打算采用手工方式查杀病毒时,病毒名称提供的信息会对查杀病毒有所帮助。

常见的病毒可以根据其行为特征归纳为以下几类:

1、系统病毒:其前缀为 Win32、PE、Win95 等。这些病毒的一般共同特性是感染 Windows 操作系统的 exe 和 dll 文件,并通过这些文件进行传播。例如 CIH 病毒。

2、蠕虫病毒:其前缀是 Worm。这种病毒会通过网络或系统漏洞进行传播,大部分蠕虫病毒都有向外发送带毒邮件、阻塞网络的特性。例如文章开头提到的熊猫烧香病毒(Worm.WhBoy.cw)。

3、木马病毒和黑客病毒:木马病毒的前缀为 Trojan,黑客病毒的前缀为 Hack。木马病毒的特征是通过网络或系统漏洞进入用户系统并隐藏起来,然后向外界泄露用户的解密信息;而黑客病毒有一个可视的界面,能对用户的计算机进行远程控制。

4、宏病毒:前缀是 Marco。宏病毒是一种寄存在文档或文档模板的宏中的计算机病毒。一旦打开这样的文档,其中的宏就会被执行,于是宏病毒就会被激活。

5、后门病毒:前缀是 Backdoor。这类病毒的共同特性是通过网络传播,给系统开后门,给用户的计算机带来安全隐患。

6、破坏性程序病毒:前缀是 Harm。这类病毒的共性是本身具有好看的图标来诱惑用户点击。当用户点击后,病毒便会对计算机产生破坏。

7、玩笑病毒:前缀是 Joke。也称恶作剧病毒。这类病毒也是通过好看的图标诱惑点击。当用户点击后,病毒会呈现出各种破坏性画面来吓唬用户,不会对计算机造成破坏。例如女鬼病毒(Joke.Girlghost)。

8、捆绑机病毒:前缀是 Binder。这类病毒会使用特定的捆绑程序将病毒与一些应用程序(如 QQ、IE)捆绑起来,表面看是正常文件。用户运行后,表面运行的是应用程序,实际上隐藏地运行了捆绑在一起的病毒,从而造成危害。

一旦病毒通过感染一个程序进入系统,被感染程序执行时,它就处于可执行文件的位置。防止病毒感染非常困难,因为病毒可以是任何程序的一部分。任何操作系统和应用程序,都存在着已知或者未知的漏洞,都存在着被病毒攻击的风险。

计算机是如何感染病毒的

即使有时我们很小心,也可能通过正常的 Web 活动感染病毒,例如:

-

与其他用户共享音乐、文件或照片

-

访问了受感染的网站

-

打开垃圾邮件或不明来源的电子邮件附件

-

非正规渠道下载游戏、工具或其他应用程序

个人和公司都可能成为受害者。计算机病毒可以暴露数据并利用它来获取利润、投放广告、破坏系统或控制外部计算机。

如何判断计算机感染了病毒呢?下面这些症状表明计算机可能感染了计算机病毒:

-

电脑无故自动关机,或系统突然崩溃

-

计算机运行速度比平时慢得多(由于处理器负载增加)

-

网络速度比平时慢(由于数据流量增加)

-

突然弹出垃圾广告或游戏窗口,例如促销弹出窗口、“一刀 999”;浏览器主页自动重定向到不受欢迎的网站,工具栏多出很多广告书签

-

程序有故障或崩溃。某些病毒甚至可以停用防病毒程序和防火墙,这可能是恶意软件已渗透到系统的另一个迹象

-

安装了不需要的程序,有时还会自动运行

-

计算机上的变化很明显(例如,不认识的新文件或文件夹、远程控制的鼠标光标)

如何防止计算机感染病毒

除了安装防护软件保护计算机,平常使用过程中也要正常、正规、正确的访问互联网。擦亮双眼,学会甄别信息真伪。

-

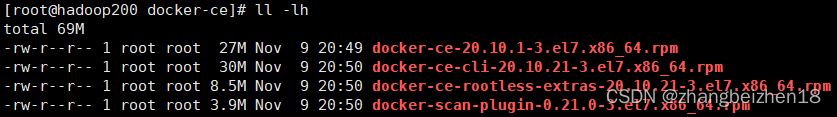

安装防病毒软件,开启系统防火墙;始终保持杀毒软件的最新版本,使用最新的病毒库;定期更新操作系统,安装补丁

-

只接受来自可信来源的程序和文件。软件和更新应始终从官方网站下载;如果是免费软件,则应从信誉良好的知名下载门户网站下载

-

安装新程序时,要仔细确认不会意外安装其他不需要的程序

-

不要点击任何旧的广告、横幅或弹出窗口,尤其要避免链接广告优惠或任何其他有问题的交易

-

不要打开来自未知发件人的电子邮件附件和链接,或者单击任何带有可疑主题的邮件

-

对银行信息、账号登录信息和密码等敏感数据保持谨慎

百密一疏,万一怀疑电脑感染了病毒该怎么办?首先可以通过杀毒软件进行扫描查杀,清理恶意软件。最好使用最新版本的杀毒软件进行全盘扫描,不过这只能清除已知的病毒。对于一些新型的病毒,若杀毒软件的病毒库没有收录也是无事无补。可以尝试下载市面上较为可靠的恶意软件检测程序,不过一定要注意正规渠道下载哦!清除病毒之后马上更改所有登录过的账户密码。如果计算机受到恶意软件的严重影响,甚至无法启动,那么可能需要使用备份系统,或重新安装系统。

总之,在网络中,还是要时刻保持警惕,避免产生不必要的麻烦。

![[ros2实操]1-ros2的安装(ubuntu1804)与运行](https://img-blog.csdnimg.cn/39f3affd46ab45e492b79641596f4144.png)

![(C语言)P1002 [NOIP2002 普及组] 过河卒](https://img-blog.csdnimg.cn/48476eecdc984366bcaa0e793f9b6b55.png)