前言

在 Java 编程的广阔领域中,反射机制堪称一把神奇且强大的钥匙,它为开发者打开了通往动态编程的全新大门。借助反射,Java 程序获得了在运行时自我审视和操作的独特能力,极大地增强了代码的灵活性与适应性。

简单来讲,反射就是程序在运行期间能够获取任意类的内部详细信息,并且可以直接操作对象的内部属性和方法。这就如同一个人站在镜子前,不仅能看到自己的外在形象,还能深入了解自身的身体结构和内在能力。在 Java 里,反射机制支持我们在运行时动态加载类、获取类的各种信息、实例化对象、调用方法以及实现动态代理等操作。

以动态加载类为例,在传统的 Java 编程模式下,类的加载在编译期就已经确定下来。然而,在某些特定场景中,我们需要依据运行时的具体条件来决定加载哪些类。例如,在一个插件化系统里,为了让用户能够自由选择安装和使用所需的插件,程序就需要在运行时动态加载这些插件对应的类。反射机制通过 Class.forName() 方法,很好地实现了这一需求。我们可以根据用户的选择,将对应的类名作为参数传递给 Class.forName(),从而在运行时动态加载所需的类。

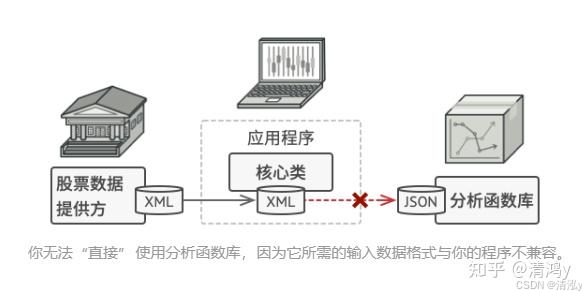

反射机制在 Java 开发中占据着至关重要的地位。许多广受欢迎的框架,如 Spring、Hibernate 等,都大量运用反射来实现其核心功能。在 Spring 框架中,依赖注入(DI)是其核心特性之一。通过反射,Spring 能够依据配置文件或注解,在运行时动态地创建对象并注入依赖关系。这使得我们的代码耦合度更低,提高了代码的可维护性和可扩展性。在 Hibernate 框架中,对象关系映射(ORM)的实现同样离不开反射。Hibernate 利用反射来动态访问对象的状态,并将其映射到数据库表中,从而实现了对象与数据库之间的无缝交互。下面我们通过一个流程图(图 1)来展示 Spring 依赖注入中反射的工作流程:

图 1:Spring 依赖注入中反射的工作流程

反射机制的安全隐患大揭秘

(一)绕过访问控制

在 Java 编程体系中,访问控制修饰符(如 private、protected)就像一道道坚实的防线,守护着类的成员(字段和方法),防止外部的非法访问。然而,反射机制却如同拥有一把 “神奇的钥匙”,能够绕过这些访问控制修饰符,直接访问类的私有成员。

以 private 修饰的字段为例,在正常情况下,我们无法直接访问一个类的私有字段。比如,有一个类 SecretClass,它包含一个私有字段 privateSecret:

class SecretClass {

private String privateSecret = "这是一个秘密";

public String getPrivateSecret() {

return privateSecret;

}

}

如果我们在其他类中尝试直接访问 privateSecret 字段,编译器会报错,因为这违反了访问控制规则。但借助反射机制,情况就截然不同了。我们可以通过以下代码来访问这个私有字段:

import java.lang.reflect.Field;

public class ReflectionAccessExample {

public static void main(String[] args) throws Exception {

SecretClass secretClass = new SecretClass();

Class<?> clazz = secretClass.getClass();

Field field = clazz.getDeclaredField("privateSecret");

field.setAccessible(true);

String value = (String) field.get(secretClass);

System.out.println("通过反射获取的私有字段值: " + value);

}

}

在这段代码中,getDeclaredField("privateSecret") 获取了 SecretClass 类中的 privateSecret 字段,然后通过 field.setAccessible(true) 打破了访问限制,使得我们能够获取该私有字段的值。

这种绕过访问控制的能力虽然在某些特定场景下(如单元测试中测试私有方法或字段)可能会带来便利,但也隐藏着巨大的安全风险。如果恶意代码获得了对某个类的反射访问权限,它就可以轻易地读取和修改该类的私有成员,破坏类的封装性和数据的完整性。这可能导致敏感信息泄露,例如用户的密码、重要的配置信息等被非法获取;或者导致程序的逻辑被篡改,引发不可预测的错误和异常,严重影响系统的稳定性和安全性。下面我们用一个表格(表 1)来总结绕过访问控制的风险:

| 风险类型 | 具体表现 | 影响 |

|---|---|---|

| 敏感信息泄露 | 恶意代码读取类的私有字段,获取用户密码、配置信息等 | 导致用户隐私泄露,系统安全性降低 |

| 程序逻辑篡改 | 恶意代码修改类的私有字段或方法,改变程序正常逻辑 | 引发程序错误和异常,影响系统稳定性 |

(二)代码注入风险

反射机制的强大之处在于它能够在运行时动态地创建对象、调用方法,而这一特性也为攻击者提供了可乘之机,使得代码注入成为可能。攻击者可以利用反射机制,在程序运行时注入恶意代码,从而操纵系统的行为,实现各种恶意目的,如获取敏感信息、控制服务器、传播恶意软件等。

假设有一个简单的命令执行函数,它接受一个类名和方法名作为参数,并使用反射来调用该方法:

import java.lang.reflect.Method;

public class CommandExecutor {

public static void executeCommand(String className, String methodName) {

try {

Class<?> clazz = Class.forName(className);

Method method = clazz.getMethod(methodName);

method.invoke(clazz.newInstance());

} catch (Exception e) {

e.printStackTrace();

}

}

}

正常情况下,我们可能会使用这个函数来调用一些合法的方法,比如:

class NormalClass {

public static void normalMethod() {

System.out.println("执行正常方法");

}

}

public class Main {

public static void main(String[] args) {

CommandExecutor.executeCommand("NormalClass", "normalMethod");

}

}

然而,攻击者可以通过构造恶意的类名和方法名,来注入恶意代码。例如,攻击者可以构造一个包含恶意代码的类 EvilClass:

class EvilClass {

public static void evilMethod() {

try {

// 执行恶意命令,如在 Linux 系统上执行 rm -rf / 命令,删除系统文件

Runtime.getRuntime().exec("恶意命令");

} catch (Exception e) {

e.printStackTrace();

}

}

}

然后,攻击者通过某种方式(如网络请求、用户输入等)将 EvilClass 和 evilMethod 作为参数传递给 CommandExecutor.executeCommand 方法,就可以触发恶意代码的执行,从而对系统造成严重的破坏。

在实际的应用场景中,代码注入风险可能更加隐蔽和复杂。例如,在一些 Web 应用中,用户的输入可能会被直接或间接地用于反射调用。如果应用程序没有对用户输入进行严格的验证和过滤,攻击者就可以通过精心构造的输入,注入恶意代码,实现远程代码执行攻击。这种攻击方式对系统的安全性构成了极大的威胁,一旦成功,攻击者可以完全控制服务器,窃取敏感数据,甚至破坏整个系统。下面我们用一个流程图(图 2)来展示代码注入攻击的流程:

图 2:代码注入攻击的流程

(三)反序列化漏洞

在 Java 中,对象的序列化是将对象的状态转换为字节流,以便在网络上传输或存储到文件中;而反序列化则是将字节流重新转换为对象。反序列化过程与反射机制密切相关,正是这种关联,使得反序列化过程中存在着严重的安全隐患。

当一个 Java 对象被反序列化时,JVM 会根据字节流中的信息,通过反射机制来创建对象并调用其构造函数和方法。如果反序列化的字节流是由不可信的来源提供的,攻击者就可以构造恶意的序列化数据,利用反射机制在反序列化过程中执行任意代码,从而实现远程代码执行攻击。

以著名的 Apache Commons Collections 库中的反序列化漏洞为例,该库中的 InvokerTransformer 类可以利用反射机制来调用任意对象的方法。攻击者可以通过构造特定的对象链,将恶意命令注入其中,然后将包含这些恶意对象的序列化数据发送给目标应用程序。当目标应用程序对这些数据进行反序列化时,就会触发反射调用,执行恶意命令。

假设我们有一个简单的反序列化函数:

import java.io.*;

public class DeserializationExample {

public static Object deserialize(String filePath) {

try (ObjectInputStream ois = new ObjectInputStream(new FileInputStream(filePath))) {

return ois.readObject();

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

}

如果攻击者将恶意构造的序列化数据保存到文件中,并诱使目标应用程序调用 DeserializationExample.deserialize 方法来反序列化这个文件,就可能导致恶意代码的执行。

反序列化漏洞的危害极大,它可以让攻击者在无需身份验证的情况下,远程控制目标系统,执行任意命令,获取系统权限,窃取敏感信息等。许多知名的安全事件,如 Struts2 反序列化漏洞、WebLogic 反序列化漏洞等,都给企业和用户带来了巨大的损失。这些漏洞的存在,也提醒我们在使用 Java 反序列化功能时,必须格外小心,加强对输入数据的验证和过滤,防止反序列化漏洞的发生。下面我们用一个表格(表 2)来总结反序列化漏洞的风险和危害:

| 风险类型 | 具体表现 | 危害 |

|---|---|---|

| 远程代码执行 | 攻击者构造恶意序列化数据,在反序列化时执行任意代码 | 攻击者可控制服务器,执行系统命令 |

| 系统权限获取 | 恶意代码获取系统管理员权限 | 攻击者可进行系统级操作,如删除文件、安装恶意软件等 |

| 敏感信息窃取 | 恶意代码读取系统中的敏感数据 | 导致用户隐私和企业机密泄露 |

防范措施:为反射机制筑牢安全防线

面对 Java 反射机制带来的诸多安全隐患,我们并非束手无策。通过一系列有效的防范措施,可以在充分利用反射机制强大功能的同时,最大程度地降低安全风险,确保系统的安全性和稳定性。

(一)严格的输入验证

输入验证就像是守护系统安全的第一道关卡,对于反射操作来说,尤为重要。在进行反射调用时,我们必须对所有的输入参数进行严格的验证,确保其来源可靠、内容合法,避免因非法输入而导致的安全漏洞。

对于类名和方法名的输入,我们可以使用正则表达式进行格式验证。假设我们只允许使用符合 Java 命名规范的类名和方法名,那么可以定义如下正则表达式:

private static final String CLASS_NAME_PATTERN = "^[a-zA-Z_$][a-zA-Z_$0-9]*(\\.[a-zA-Z_$][a-zA-Z_$0-9]*)*$";

private static final String METHOD_NAME_PATTERN = "^[a-zA-Z_$][a-zA-Z_$0-9]*$";

public static boolean isValidClassName(String className) {

return className.matches(CLASS_NAME_PATTERN);

}

public static boolean isValidMethodName(String methodName) {

return methodName.matches(METHOD_NAME_PATTERN);

}

在实际使用反射调用类的方法时,先调用上述方法对输入的类名和方法名进行验证:

public static void executeMethod(String className, String methodName) {

if (!isValidClassName(className) ||!isValidMethodName(methodName)) {

throw new IllegalArgumentException("Invalid class name or method name");

}

try {

Class<?> clazz = Class.forName(className);

Method method = clazz.getMethod(methodName);

method.invoke(clazz.newInstance());

} catch (Exception e) {

e.printStackTrace();

}

}

除了格式验证,还需要对输入数据的类型和范围进行检查。比如,在反射调用一个带有参数的方法时,要确保传入的参数类型与方法定义的参数类型一致,并且参数值在合理的范围内。例如,有一个方法用于计算两个整数的和:

public class Calculator {

public int add(int a, int b) {

return a + b;

}

}

在使用反射调用这个方法时,需要对传入的参数进行类型和范围检查:

public static void main(String[] args) {

try {

Object calculator = new Calculator();

Class<?> clazz = calculator.getClass();

Method method = clazz.getMethod("add", int.class, int.class);

// 假设我们限制参数范围在 0 到 100 之间

int param1 = 50;

int param2 = 30;

if (param1 < 0 || param1 > 100 || param2 < 0 || param2 > 100) {

throw new IllegalArgumentException("参数超出范围");

}

Object result = method.invoke(calculator, param1, param2);

System.out.println("计算结果: " + result);

} catch (Exception e) {

e.printStackTrace();

}

}

通过严格的输入验证,可以有效防止攻击者通过构造恶意输入来利用反射机制进行代码注入等攻击行为,为系统的安全运行提供有力保障。下面我们用一个流程图(图 3)来展示输入验证的流程:

图 3:输入验证的流程

(二)白名单策略

白名单策略是一种有效的安全控制手段,它就像一个精心筛选的 “许可列表”,只允许在列表中的类和方法通过反射被调用,从而大大降低了反射操作的风险。

在实际应用中,我们可以根据系统的功能需求和安全策略,明确列出允许反射调用的类和方法。例如,在一个 Web 应用中,可能只允许特定的业务逻辑类中的某些方法通过反射被调用,以处理用户的请求。假设我们有一个业务逻辑类 UserService,其中有一个方法 getUserInfo 用于获取用户信息:

public class UserService {

public String getUserInfo(String userId) {

// 模拟获取用户信息的逻辑

return "用户信息: " + userId;

}

}

我们可以定义一个白名单,只允许 UserService 类的 getUserInfo 方法通过反射被调用:

import java.lang.reflect.Method;

import java.util.HashSet;

import java.util.Set;

public class ReflectionWhiteList {

private static final Set<String> ALLOWED_CLASSES = new HashSet<>();

private static final Set<String> ALLOWED_METHODS = new HashSet<>();

static {

ALLOWED_CLASSES.add("UserService");

ALLOWED_METHODS.add("getUserInfo");

}

public static boolean isAllowed(String className, String methodName) {

return ALLOWED_CLASSES.contains(className) && ALLOWED_METHODS.contains(methodName);

}

public static void main(String[] args) {

try {

String className = "UserService";

String methodName = "getUserInfo";

if (!isAllowed(className, methodName)) {

throw new SecurityException("不允许的反射调用");

}

Class<?> clazz = Class.forName(className);

Method method = clazz.getMethod(methodName, String.class);

Object service = clazz.newInstance();

Object result = method.invoke(service, "123");

System.out.println(result);

} catch (Exception e) {

e.printStackTrace();

}

}

}

在上述代码中,ReflectionWhiteList 类维护了两个集合 ALLOWED_CLASSES 和 ALLOWED_METHODS,分别存储允许反射调用的类名和方法名。在进行反射调用之前,先通过 isAllowed 方法检查类名和方法名是否在白名单中,如果不在,则抛出 SecurityException 异常,拒绝反射调用。

白名单策略的优点在于它的精确性和可控性,能够有效地限制反射操作的范围,避免不必要的风险。但同时,也需要我们对系统的业务需求和安全要求有深入的理解,确保白名单的设置既满足功能需求,又能保障系统的安全。下面我们用一个表格(表 3)来总结白名单策略的优缺点:

| 优点 | 缺点 |

|---|---|

| 精确控制:能够明确指定允许反射调用的类和方法,精准限制反射操作范围,有效降低潜在风险。 | 维护成本高:随着系统功能的不断扩展和变化,需要频繁更新白名单,确保其与业务需求和安全策略相匹配,增加了维护的工作量和难度。 |

| 增强安全性:通过严格的筛选机制,只允许合法的类和方法进行反射调用,避免了恶意代码利用反射进行非法操作,提高了系统的安全性。 | 灵活性受限:白名单的设置相对固定,可能无法及时适应一些特殊或临时的业务需求,在一定程度上限制了系统的灵活性。 |

| 易于理解和管理:白名单的规则清晰明确,易于开发人员理解和管理,便于进行安全审计和故障排查。 | 可能存在遗漏:由于对系统的理解不够全面或考虑不周到,白名单可能会遗漏一些必要的类和方法,导致正常的业务功能无法正常运行。 |

(三)权限控制

权限控制是保障反射机制安全的重要环节,它就像一把 “精细的钥匙”,确保只有经过授权的代码才能使用反射,从而防止未经授权的访问和恶意操作。

在 Java 中,我们可以利用安全管理器(Security Manager)来实现反射操作的权限控制。安全管理器是 Java 安全体系的核心组件之一,它提供了一种机制来控制代码对系统资源的访问权限。

首先,需要创建一个自定义的安全管理器,并重写其 checkPermission 方法,以实现对反射操作的权限检查。例如:

import java.security.Permission;

public class ReflectionSecurityManager extends SecurityManager {

@Override

public void checkPermission(Permission perm) {

// 检查是否是反射相关的权限

if (perm.getName().startsWith("accessDeclaredMembers") ||

perm.getName().startsWith("createClassLoader") ||

perm.getName().startsWith("defineClass") ||

perm.getName().startsWith("getClassLoader") ||

perm.getName().startsWith("setContextClassLoader")) {

// 这里可以添加具体的权限检查逻辑,例如检查调用者的类名、方法名等

// 假设只允许特定的类进行反射操作

StackTraceElement[] stackTrace = Thread.currentThread().getStackTrace();

for (StackTraceElement element : stackTrace) {

if ("com.example.allowedpackage.YourAllowedClass".equals(element.getClassName())) {

return;

}

}

throw new SecurityException("未经授权的反射操作");

}

super.checkPermission(perm);

}

}

在上述代码中,ReflectionSecurityManager 类继承自 SecurityManager,并重写了 checkPermission 方法。在方法中,首先检查权限名称是否与反射相关,如果是,则进一步检查调用者的类名是否在允许的范围内。如果不在允许范围内,则抛出 SecurityException 异常,拒绝反射操作。

然后,在程序启动时,设置自定义的安全管理器:

public class Main {

public static void main(String[] args) {

System.setSecurityManager(new ReflectionSecurityManager());

// 程序的其他代码

}

}

通过设置安全管理器,Java 运行时系统会在执行反射操作时,调用安全管理器的 checkPermission 方法进行权限检查,从而实现对反射操作的有效控制。除了使用安全管理器,还可以结合基于角色的访问控制(RBAC)等权限管理模型,根据用户的角色和权限来决定是否允许其进行反射操作。例如,在一个企业级应用中,只有管理员角色的用户才被允许执行某些敏感的反射操作,而普通用户则没有相应的权限。这样可以进一步细化权限控制,提高系统的安全性。下面我们用一个流程图(图 4)来展示权限控制的流程:

图 4:权限控制的流程

反射机制在框架开发中的安全应用

(一)Spring 框架中的反射

Spring 框架作为 Java 企业级开发的首选框架之一,其核心功能的实现离不开反射机制。然而,Spring 在利用反射的强大功能时,也高度重视安全问题,通过一系列精心设计的策略和机制,确保了反射操作的安全性和可靠性。

在依赖注入(Dependency Injection,DI)方面,Spring 利用反射来动态创建对象并注入依赖关系。当 Spring 容器启动时,它会扫描配置文件或注解,获取 Bean 的定义信息。这些信息包括 Bean 的类名、属性以及依赖关系等。例如,假设有一个简单的 Java 类 UserService,它依赖于 UserRepository 来进行数据访问:

public class UserService {

private UserRepository userRepository;

public UserService(UserRepository userRepository) {

this.userRepository = userRepository;

}

public void doSomething() {

// 业务逻辑

userRepository.saveUser(new User());

}

}

在 Spring 的配置文件中,我们可以定义这两个 Bean 的关系:

<bean id="userRepository" class="com.example.UserRepositoryImpl"/>

<bean id="userService" class="com.example.UserService">

<constructor-arg ref="userRepository"/>

</bean>

Spring 容器在启动时,会解析这些配置信息,通过反射机制创建 UserRepositoryImpl 和 UserService 的实例。具体来说,它会使用 Class.forName() 方法加载 UserRepositoryImpl 和 UserService 的类信息,然后通过反射调用它们的构造函数来创建对象。在创建 UserService 实例时,Spring 会通过反射获取其构造函数,并将已经创建好的 UserRepositoryImpl 实例作为参数传递进去,从而实现依赖注入。

为了确保安全,Spring 在依赖注入过程中采取了严格的类型检查和验证措施。它会根据配置信息,确保注入的依赖对象类型与目标对象的依赖类型一致。如果类型不匹配,Spring 会在启动时抛出异常,避免在运行时出现类型错误。Spring 还会对注入的对象进行必要的初始化和验证,确保其状态的正确性。

在面向切面编程(Aspect - Oriented Programming,AOP)方面,Spring 同样依赖反射来实现切面的功能。AOP 允许开发者将横切关注点(如日志记录、事务管理、权限控制等)与核心业务逻辑分离,通过切面的方式将这些关注点织入到目标方法的执行流程中。

以日志记录切面为例,假设我们定义了一个切面类 LoggingAspect:

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.stereotype.Component;

@Aspect

@Component

public class LoggingAspect {

private static final Logger logger = LoggerFactory.getLogger(LoggingAspect.class);

@Around("execution(* com.example.service.*.*(..))")

public Object logAround(ProceedingJoinPoint joinPoint) throws Throwable {

logger.info("进入方法: {}", joinPoint.getSignature().getName());

try {

Object result = joinPoint.proceed();

logger.info("方法执行完毕,返回结果: {}", result);

return result;

} catch (Exception e) {

logger.error("方法执行出错: {}", e.getMessage());

throw e;

}

}

}

在这个切面类中,@Around 注解定义了一个环绕通知,它会在目标方法执行前后执行。Spring 通过反射机制来解析 @Around 注解中的切点表达式(如 execution(* com.example.service.*.*(..))),确定需要织入切面的目标方法。在运行时,当目标方法被调用时,Spring 会创建一个代理对象,通过反射调用切面类中的通知方法。具体来说,Spring 会使用 JDK 动态代理或 CGLIB 代理来创建代理对象。如果目标对象实现了接口,Spring 会使用 JDK 动态代理;否则,会使用 CGLIB 代理。代理对象会拦截目标方法的调用,并通过反射调用切面类中的 logAround 方法,在方法执行前后记录日志信息。

为了防止反射被滥用,Spring 在 AOP 实现中设置了严格的权限控制。只有被标记为可切入的方法和类才会被代理和切面织入,避免了对敏感方法和类的非法操作。Spring 还会对切面的定义和配置进行严格的验证,确保切面的正确性和安全性。下面我们用一个表格(表 4)来总结 Spring 框架中反射的应用和安全措施:

| 应用场景 | 反射的使用方式 | 安全措施 |

|---|---|---|

| 依赖注入 | 使用 Class.forName() 加载类信息,反射调用构造函数创建对象并注入依赖 | 严格的类型检查和验证,确保注入对象类型匹配,对注入对象进行初始化和验证 |

| 面向切面编程 | 反射解析切点表达式,创建代理对象,反射调用切面通知方法 | 设置严格的权限控制,只对可切入的方法和类进行代理和织入,严格验证切面定义和配置 |

(二)其他框架案例

除了 Spring 框架,许多其他知名的 Java 框架也广泛应用了反射机制,并且各自采用了独特的方式来处理反射带来的安全问题。

Hibernate 作为一款优秀的对象关系映射(Object - Relational Mapping,ORM)框架,它利用反射来实现对象与数据库表之间的映射。在 Hibernate 中,开发者通过配置文件或注解来定义对象与数据库表之间的对应关系。例如,使用注解方式定义一个 User 实体类:

import javax.persistence.Entity;

import javax.persistence.GeneratedValue;

import javax.persistence.GenerationType;

import javax.persistence.Id;

@Entity

public class User {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

private String username;

private String password;

// 省略 getter 和 setter 方法

}

Hibernate 在运行时,会通过反射读取这些注解信息,获取实体类的属性和数据库表的字段之间的映射关系。当执行数据库操作(如保存、查询、更新等)时,Hibernate 会利用反射动态地访问和修改对象的属性,将对象的状态与数据库表进行同步。例如,在保存一个 User 对象时,Hibernate 会通过反射获取 User 对象的属性值,然后根据映射关系生成对应的 SQL 语句,将数据插入到数据库表中。

为了确保安全,Hibernate 对反射操作进行了严格的权限管理。它只允许在特定的上下文中进行反射操作,并且对反射操作的范围进行了限制。Hibernate 会验证反射操作是否在合法的实体类和方法上进行,防止非法的反射调用。Hibernate 还会对传入的参数进行严格的验证和过滤,避免因参数问题导致的安全漏洞。

Struts2 是一个用于构建 Java Web 应用程序的开源框架,它在处理用户请求时,大量使用了反射机制。Struts2 通过配置文件或注解来映射用户请求到相应的 Action 类和方法。当用户发送一个请求时,Struts2 会根据请求的 URL 和配置信息,通过反射动态地创建 Action 类的实例,并调用相应的方法来处理请求。

例如,假设有一个简单的 Action 类 UserAction:

import com.opensymphony.xwork2.ActionSupport;

public class UserAction extends ActionSupport {

private String username;

private String password;

public String login() {

// 登录逻辑

if ("admin".equals(username) && "123456".equals(password)) {

return SUCCESS;

} else {

return ERROR;

}

}

// 省略 getter 和 setter 方法

}

在 Struts2 的配置文件中,我们可以定义这个 Action 的映射关系:

<package name="default" namespace="/" extends="struts-default">

<action name="login" class="com.example.UserAction" method="login">

<result name="success">/success.jsp</result>

<result name="error">/error.jsp</result>

</action>

</package>

当用户访问 /login URL 时,Struts2 会通过反射创建 UserAction 的实例,并调用其 login 方法。在这个过程中,Struts2 会利用反射将用户请求中的参数(如 username 和 password)注入到 Action 类的相应属性中。

为了防范反射带来的安全风险,Struts2 引入了严格的输入验证机制。它会对用户请求中的参数进行严格的验证和过滤,确保参数的合法性和安全性。Struts2 还会对反射调用的类和方法进行权限检查,只有经过授权的类和方法才能被反射调用。Struts2 在处理反序列化时,也采取了一系列的安全措施,防止反序列化漏洞的发生。下面我们用一个表格(表 5)来总结 Hibernate 和 Struts2 框架中反射的应用和安全措施:

| 框架名称 | 反射的应用场景 | 安全措施 |

|---|---|---|

| Hibernate | 对象与数据库表的映射,数据库操作时访问和修改对象属性 | 严格的权限管理,限制反射操作上下文和范围,验证反射操作的合法性,严格验证和过滤传入参数 |

| Struts2 | 处理用户请求,创建 Action 类实例并调用方法,注入用户请求参数 | 严格的输入验证机制,对反射调用的类和方法进行权限检查,处理反序列化时采取安全措施 |

代码审计中的反射安全检查

(一)审计要点

在代码审计的世界里,反射安全检查犹如一场细致入微的 “寻宝之旅”,只不过我们寻找的是隐藏在代码深处的安全隐患。

当我们面对一段可能涉及反射操作的代码时,首先要关注的是动态方法调用的部分。在使用 Method.invoke()、Constructor.newInstance() 等方法进行动态调用时,务必仔细检查传递给这些方法的参数。类名和方法名是否来自不可信的来源,比如用户输入?如果是,那么这里就可能是一个潜在的 “雷区”。假设我们有一个管理系统,其中有一个根据用户输入的方法名来执行操作的功能:

public class ManagementSystem {

public void executeUserCommand(String methodName, Object... args) {

try {

Method method = this.getClass().getMethod(methodName, args.getClass().getComponentType());

method.invoke(this, args);

} catch (Exception e) {

e.printStackTrace();

}

}

}

在这段代码中,如果用户能够控制 methodName 参数,那么攻击者就有可能传入恶意的方法名,导致未授权的操作被执行。因此,在代码审计时,我们要着重检查类似这样的代码逻辑,确保方法名和类名的来源可靠。

动态类加载也是审计的重点之一。查看代码中是否使用了 ClassLoader 或其子类来加载类,并且要确定加载的类来源是否可信。在一个插件化的应用程序中,可能会从外部加载插件类:

public class PluginLoader {

public static Class<?> loadPluginClass(String pluginPath) {

try {

URLClassLoader classLoader = new URLClassLoader(new URL[]{new URL("file:" + pluginPath)});

return classLoader.loadClass("com.example.plugin.PluginClass");

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

}

在这个例子中,如果 pluginPath 是由用户输入控制的,那么攻击者就可能通过指定恶意的插件路径,加载恶意类,从而实现代码注入。所以,在审计时,要确保类加载的路径和来源是经过严格验证和授权的。

对于 Field.set() 方法的使用,我们也要格外小心。检查是否将不可信的数据设置到敏感字段中。例如,在一个用户信息管理类中:

public class User {

private String password;

public void setPassword(String password) {

this.password = password;

}

}

public class UserManagement {

public void updateUserField(User user, String fieldName, Object value) {

try {

Field field = user.getClass().getDeclaredField(fieldName);

field.setAccessible(true);

field.set(user, value);

} catch (Exception e) {

e.printStackTrace();

}

}

}

如果 fieldName 和 value 是由用户输入控制的,那么攻击者就有可能将恶意数据设置到 password 字段中,导致用户密码被篡改。因此,在审计时,要对这种设置字段值的操作进行严格审查,确保数据的安全性。下面我们用一个表格(表 6)来总结代码审计中反射安全检查的要点:

| 审计要点 | 检查内容 | 潜在风险 |

|---|---|---|

| 动态方法调用 | 检查传递给 Method.invoke()、Constructor.newInstance() 等方法的类名和方法名是否来自不可信来源 | 攻击者可能传入恶意类名和方法名,执行未授权操作 |

| 动态类加载 | 检查 ClassLoader 或其子类加载类的来源是否可信 | 攻击者可能指定恶意插件路径,加载恶意类实现代码注入 |

Field.set() 方法使用 | 检查是否将不可信数据设置到敏感字段中 | 攻击者可能篡改敏感字段数据,如用户密码,导致信息泄露或系统异常 |

(二)工具与技巧

在代码审计的过程中,借助一些强大的工具和实用的技巧,可以让我们的工作更加高效和准确。

静态代码分析工具是我们的得力助手之一。像 SonarQube、FindBugs 等工具,它们能够对代码进行全面的扫描和分析,帮助我们发现潜在的安全问题。

SonarQube 通过抽象语法树(AST)分析、规则引擎和数据流分析等技术,检查代码是否符合一定的规则和标准。我们可以在项目中集成 SonarQube,让它在代码提交时自动进行分析,及时发现反射相关的安全隐患。例如,SonarQube 可以检测到使用 setAccessible(true) 方法绕过访问控制检查的代码,并给出相应的警告,提醒我们进一步检查相关代码的安全性。以下是 SonarQube 在代码审计中对反射安全检查的工作流程(图 5):

图 5:SonarQube 在代码审计中对反射安全检查的工作流程

FindBugs 则专注于查找 Java 代码中的缺陷和错误,它也能够识别出与反射相关的潜在风险。通过配置 FindBugs 的规则集,我们可以让它重点关注反射操作中的问题,如动态方法调用的参数验证、动态类加载的安全性等。FindBugs 会根据预定义的规则,对代码进行分析,当发现不符合规则的代码时,会生成详细的报告,指出问题所在的位置和可能的风险。以下是 FindBugs 对反射相关问题进行检查的简单规则表(表 7):

| 规则名称 | 规则描述 | 示例问题代码 |

|---|---|---|

| 动态方法调用参数验证缺失 | 检查 Method.invoke() 等方法调用时,参数是否经过验证 | method.invoke(obj, userInput)(userInput 未验证) |

| 动态类加载来源不可信 | 检查 ClassLoader 加载类的路径是否可信 | URLClassLoader.loadClass(userProvidedPath)(userProvidedPath 未验证) |

| 绕过访问控制检查 | 检测使用 setAccessible(true) 绕过访问控制 | field.setAccessible(true); field.get(obj) |

除了工具,一些实用的技巧也能帮助我们更好地进行反射安全检查。在阅读代码时,我们可以关注代码中与反射相关的关键字,如 Class.forName()、Method.invoke()、Field.set() 等,快速定位到可能存在安全风险的代码段。然后,仔细分析这些代码的上下文,判断反射操作是否合理,参数是否经过了严格的验证。

我们还可以通过代码审查会议,与团队成员一起讨论和分析代码。不同的人可能会从不同的角度发现问题,通过团队的智慧,可以更全面地找出反射安全隐患。在代码审查会议上,我们可以分享自己对代码的理解和发现的问题,同时也听取其他成员的意见和建议,共同提高代码的安全性。以下是一个代码审查会议的流程示例(图 6):

图 6:代码审查会议的流程示例

总结

Java 反射机制作为一把双刃剑,在为我们带来强大的动态编程能力的同时,也隐藏着诸多安全隐患。绕过访问控制、代码注入风险以及反序列化漏洞等问题,都可能对系统的安全性造成严重威胁。但通过严格的输入验证、白名单策略和权限控制等防范措施,我们能够有效地降低这些风险,确保反射机制在安全的轨道上运行。

在框架开发中,像 Spring、Hibernate、Struts2 等知名框架,都巧妙地利用反射机制实现了其核心功能,同时通过各自的安全策略,保障了框架的安全性和稳定性。这也为我们在开发自定义框架时,提供了宝贵的借鉴经验。

在代码审计方面,明确反射安全检查的要点,借助静态代码分析工具和实用技巧,能够帮助我们及时发现和修复反射相关的安全漏洞,提高代码的质量和安全性。

展望未来,随着 Java 技术的不断发展,反射机制在安全方面也将迎来新的挑战和机遇。一方面,我们需要持续关注和研究反射机制可能带来的新安全问题,不断完善防范措施和技术手段。例如,随着云计算、微服务架构的普及,反射机制在分布式系统中的安全应用将面临更多复杂情况,需要我们深入探索新的安全策略。另一方面,随着人工智能、大数据等新兴技术与 Java 开发的深度融合,反射机制有望在这些领域发挥更大的作用,为我们带来更多的创新和突破。例如,在人工智能模型的动态加载和配置中,反射机制可以实现更加灵活的模型管理。我们期待 Java 反射机制在安全与功能之间找到更加完美的平衡,为 Java 开发者提供更加安全、高效、灵活的编程体验。