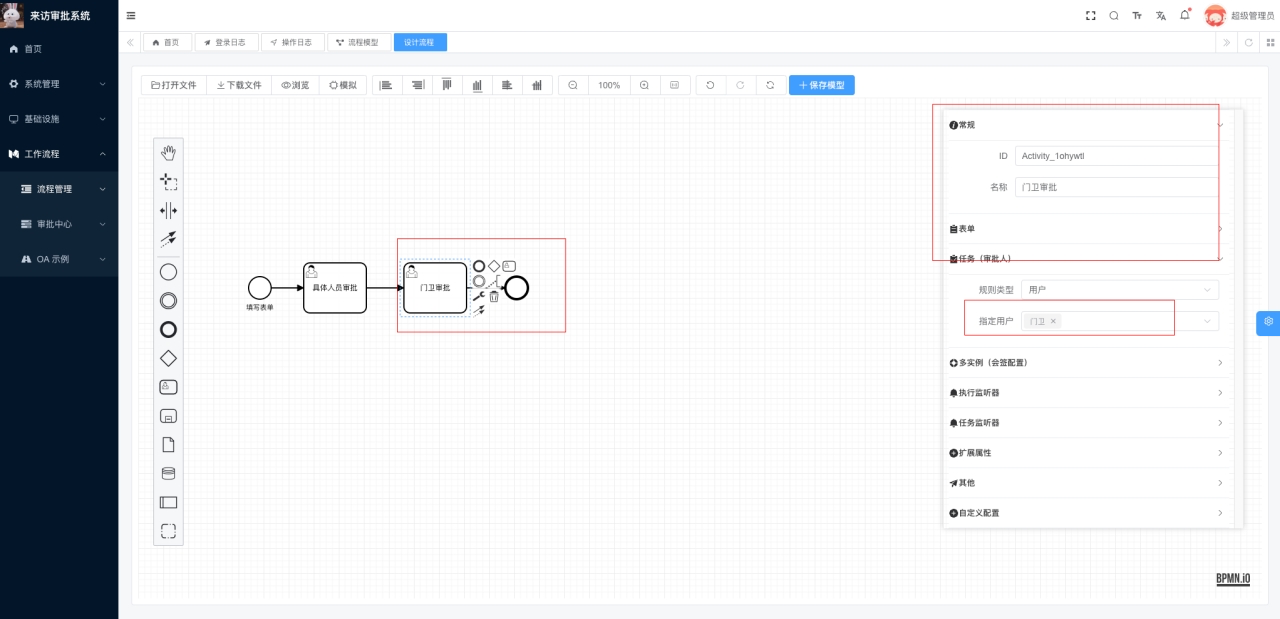

开启场景

题目为unserialize3,这个单词在php中代表反序列化,代码 __wakeup 也是php反序列化中常见的魔术方法,所以这个题基本就是和反序列化有关的题目。根据代码提示,编写一个Exploit运行,将对象xctf的信息序列化

得到一串字符:O:4:"xctf":1:{s:4:"flag";s:3:"111";},将这串参数注入进去

发现触发了 __wakeup 魔术方法,因此我们要绕过这个方法,造成反序列化漏洞。

对于反序列化来说,如果字符串中的变量的数目和真实的数目不一样,那么 __wakeup 会出现错误,我们就造成了反序列化漏洞。所以我们把 xctf 后的变量1改成 2 再次尝试注入

cyberpeace{6b0d94ad12dcbfa04fd32d2a3c158a5d}