Less-1

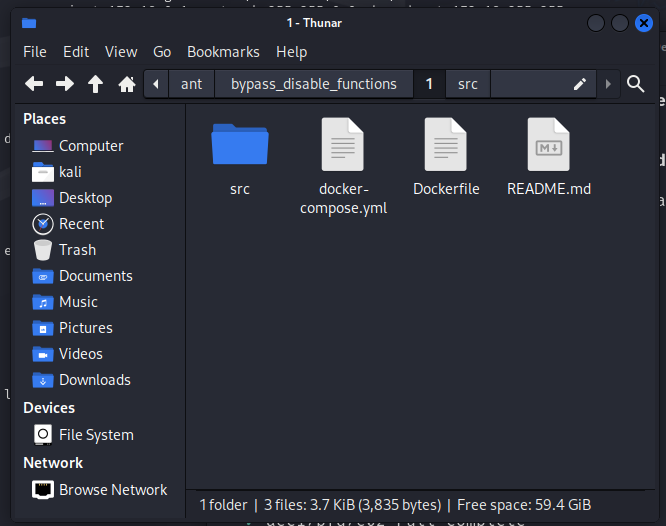

在当前界面开启终端

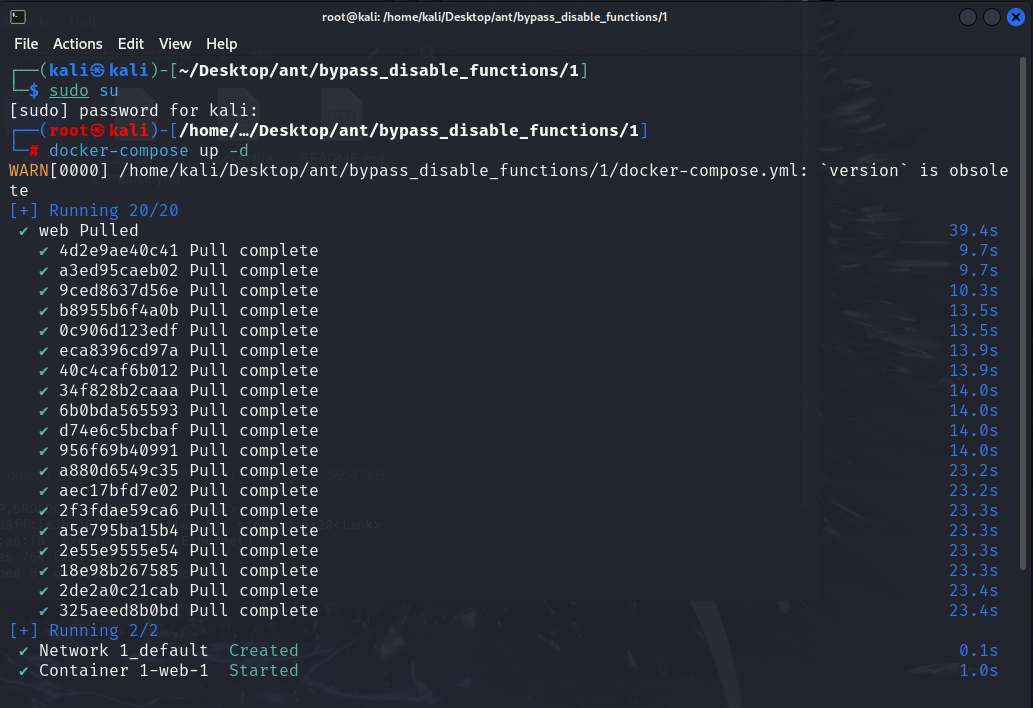

启动环境

```plain docker-compose up -d ```

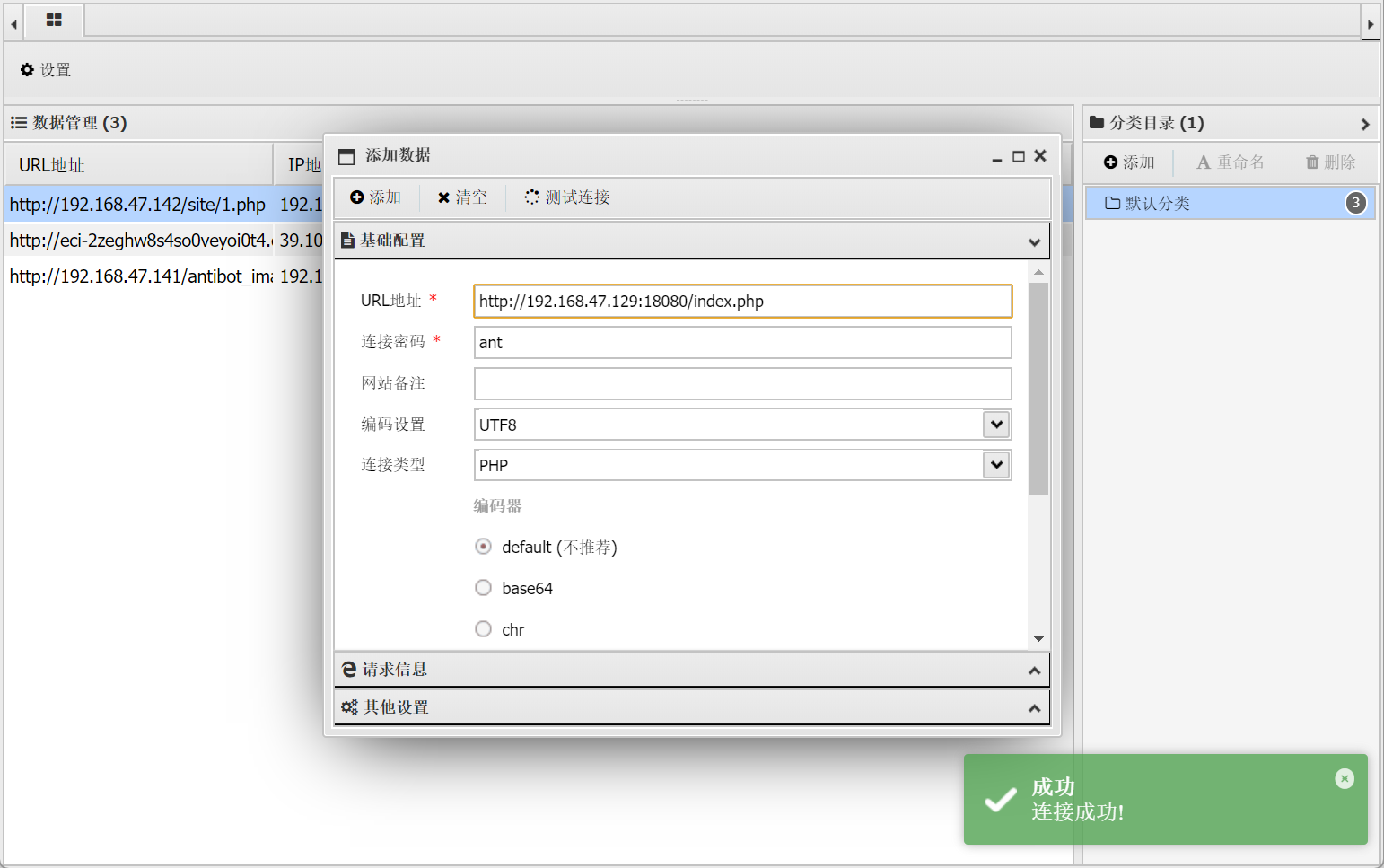

蚁剑连接

打开终端寻找flag

没有权限

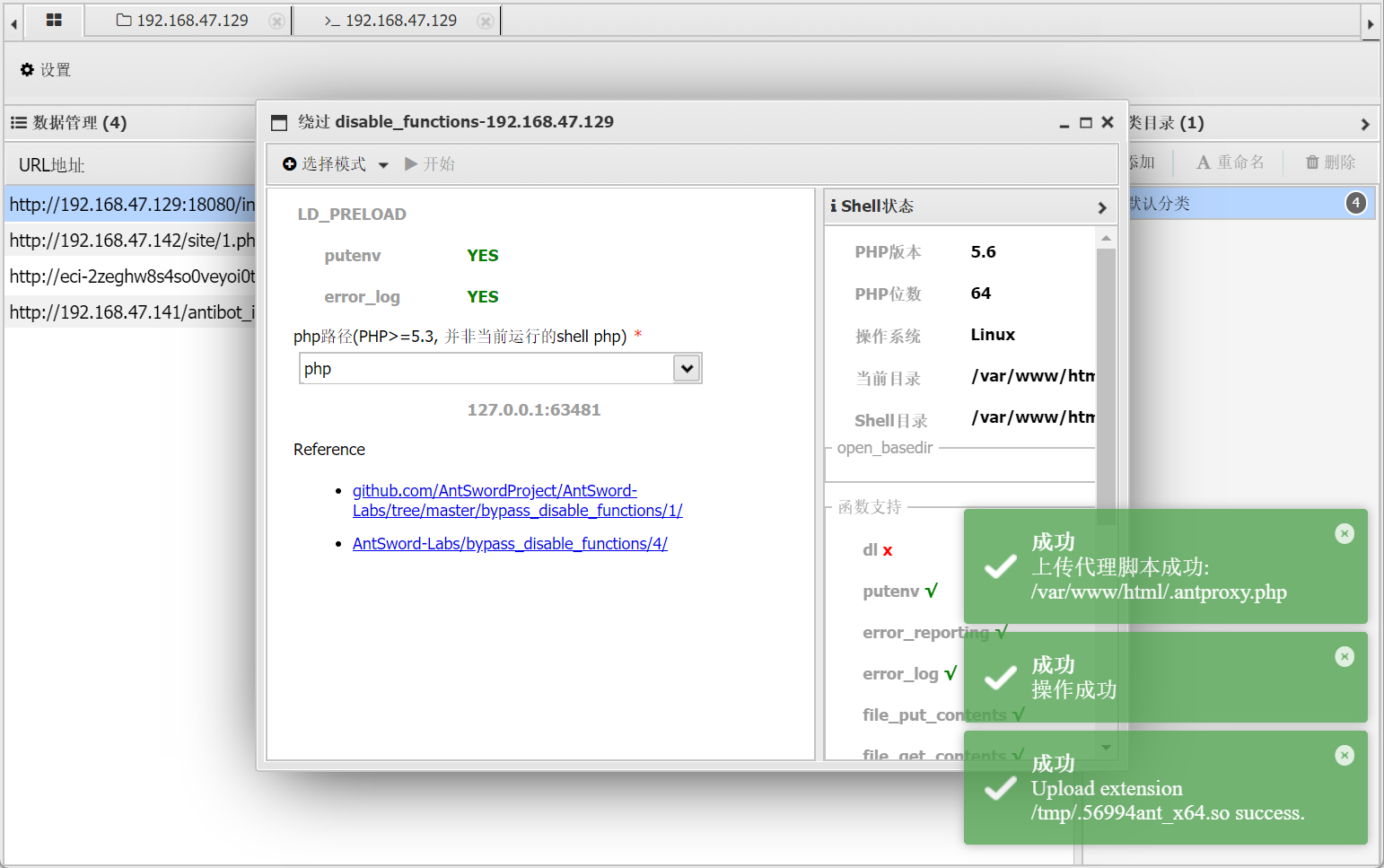

使用「绕过 disable_functions」插件, 选择 `LD_PRELOAD` 模式进行

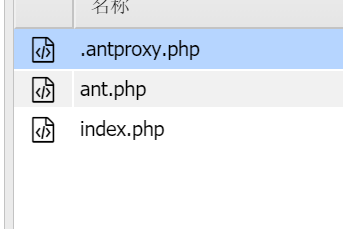

发现目录中多了一个文件

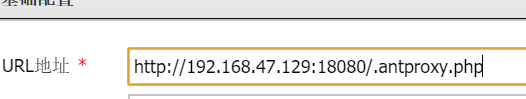

将url连接地址中的shell.php改为.antproxy.php

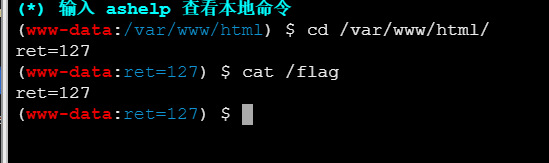

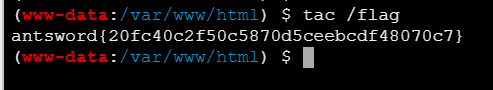

在终端查找flag

好小子,离成功又近一步!!!

![[实时计算flink]CREATE DATABASE AS(CDAS)语句](https://img-blog.csdnimg.cn/img_convert/734493b782f470fdf763af2f785e7e22.png)