一:MAC地址漂移

MAC地址漂移是一种网络攻击技术,它利用了网络设备(如交换机)的动态学习特性来改变网络流量的路径。这种攻击可能导致数据包被错误地转发到未经授权的设备上,从而造成信息泄露或拒绝服务攻击。为了防止和检测MAC地址漂移攻击,可以采取以下措施:

-

配置静态ARP表项:在交换机上配置静态ARP表项,将IP地址与正确的MAC地址绑定。这样即使攻击者尝试进行MAC地址漂移攻击,交换机也不会将错误的MAC地址与目标IP地址关联起来。

-

启用端口安全:通过启用端口安全功能,可以限制每个端口允许的MAC地址数量。当端口上的MAC地址超过设定的限制时,交换机会阻止新的MAC地址学习,从而防止攻击者通过不断改变MAC地址来进行攻击。

-

使用动态ARP检查:动态ARP检查(Dynamic ARP Inspection, DAI)是一种安全机制,用于验证接收到的ARP响应是否来自合法的MAC地址。如果交换机接收到一个伪造的ARP响应,DAI会丢弃该响应并记录安全日志。

-

监控网络流量:定期监控网络流量可以帮助检测异常行为,例如大量的ARP请求或响应、频繁的MAC地址变更等。这些可能是MAC地址漂移攻击的迹象。

-

使用网络入侵检测/防御系统:部署网络入侵检测系统(NIDS)或网络入侵防御系统(NIPS)可以帮助识别和阻止MAC地址漂移攻击。这些系统能够分析网络流量并检测潜在的恶意活动。

-

更新固件和软件:确保所有网络设备的固件和软件都是最新的,因为厂商可能会发布安全补丁来修复已知的安全漏洞。

-

物理安全措施:确保网络设备(如交换机、路由器)的物理安全,防止未经授权的人员接触和篡改设备设置。

-

用户教育和培训:对网络管理员和用户进行安全意识培训,让他们了解MAC地址漂移攻击的原理和防范方法,以及如何报告可疑活动。

-

日志记录和审计:启用详细的日志记录功能,以便在发生安全事件时能够追踪到源头并进行调查。定期审计日志可以帮助发现潜在的安全问题。

-

分层防御策略:采用分层防御策略,在不同层次上实施安全控制,例如在接入层、分布层和核心层都实施相应的安全措施,以增强整体安全性。

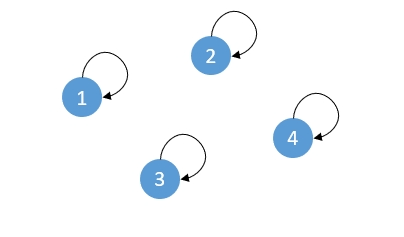

二:MAC地址漂移防止与检测的实验拓扑图及实验步骤:

实验步骤:

1.配置LSW1的实验步骤:

[LSW1]interface g0/0/1

[LSW1-GigabitEthernet0/0/1]mac-learning priority 3

[LSW1-GigabitEthernet0/0/1]quit

2.配置LSW2的实验步骤:

[LSW2]mac-address flapping detection

[LSW2]mac-address flapping aging-time 500

[LSW2]interface g0/0/1

[LSW2-GigabitEthernet0/0/1]mac-address flapping t

[LSW2-GigabitEthernet0/0/1]mac-address flapping trigger error-down

[LSW2-GigabitEthernet0/0/1]interface g0/0/2

[LSW2-GigabitEthernet0/0/2]mac-address flapping trigger error-down

[LSW2-GigabitEthernet0/0/2]quit

[LSW2]error-down auto-recovery cause mac-address-flapping interval 500

3.PC1、PC2、Serever1的配置:

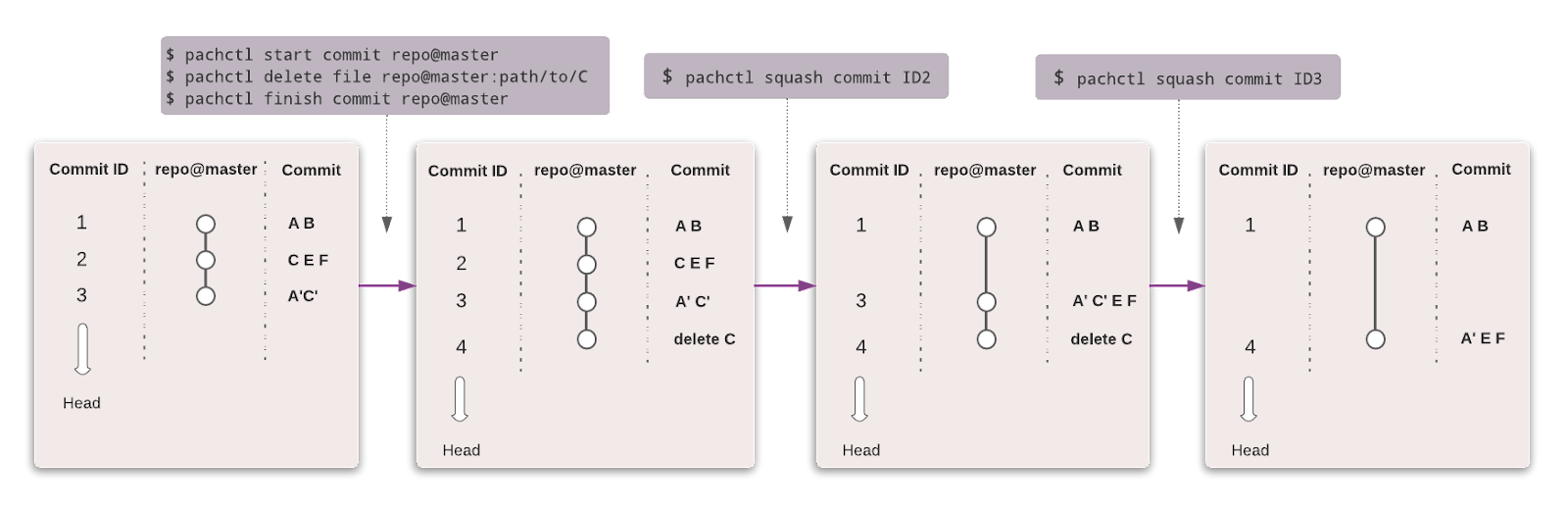

4.防止MAC地址漂移:使用display mac-address flapping record查看漂移记录:

三:总结

通过本次实验可以有效地防止和检测MAC地址漂移攻击,我们对MAC地址漂移防止与检测中关于网络攻击有了更深入的了解和认识。在未来的学习和工作中,我们将继续关注网络安全领域的新技术和新方法,不断提高自己的专业素养和实践能力与保护网络安全。然而,网络安全是一个持续的过程,需要不断地评估风险、更新策略和技术,以应对不断变化的威胁环境。