前言

- 各位师傅大家好,我是qmx_07,今天继续讲解MISC的相关知识

[MRCTF2020]你能看懂音符吗

-

附件信息:

-

rar文件无法打开,显示损坏,先放到hxd查看

-

头标识错误,尝试修复

-

rar标识头(52 61 72 21)

-

压缩包里有一个docx文档,检索信息

-

存在PK压缩包字段,使用walkbin拆解

-

通过binwalk拆解文件之后,在word/document.xml文件 发现音符,应该是音乐符号加解密

-

https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=yinyue 解密地址

flag{thEse_n0tes_ArE_am@zing~}

我吃三明治

- 附件信息:

- 尝试放到hxd检索相关信息

- 三明治图片夹杂着两张jpg图片,中间夹杂着一串base32编码

- https://www.bejson.com/encrypt/base32/

flag{6f1797d4080b29b64da5897780463e30}

[SWPU2019]你有没有好好看网课?

- 附件信息:

- 两个加密的压缩包

- flag3提示 六位纯数字,使用APCHPR暴力破解

- 密码是183792

- 下面还有个mp4文件,应该代表在5.20秒和7.11秒有内容

- 使用剪映工具 逐帧观看,拥有导出静帧的功能比较好用

- https://www.capcut.cn/ 工具下载地址

5.20:

..... ../... ./... ./... ../

52313132

- 一开始以为是摩斯电码,但是 有空格,是敲击码

- http://www.hiencode.com/tapcode.html#:~:text=%E5%9C%A8%E7%BA%BF%E6%95%B2%E5%87%BB%E7%A0%81%E3%80%81%E6%95%B2%E5%87%BB 解密地址

wllm

dXBfdXBfdXA=

- base64编码

- https://base64.us/ 解密地址

密码是:wllmup_up_up

- flag2附件,放到hxd检索信息

flag{A2e_Y0u_Ok?}

[ACTF新生赛2020]NTFS数据流

- 附件信息:

- flag压缩包里存放了大量的txt,由于题目是NTFS数据流,使用NtfsStreamsEditor查看

- 下载地址

flag{AAAds_nntfs_ffunn?}

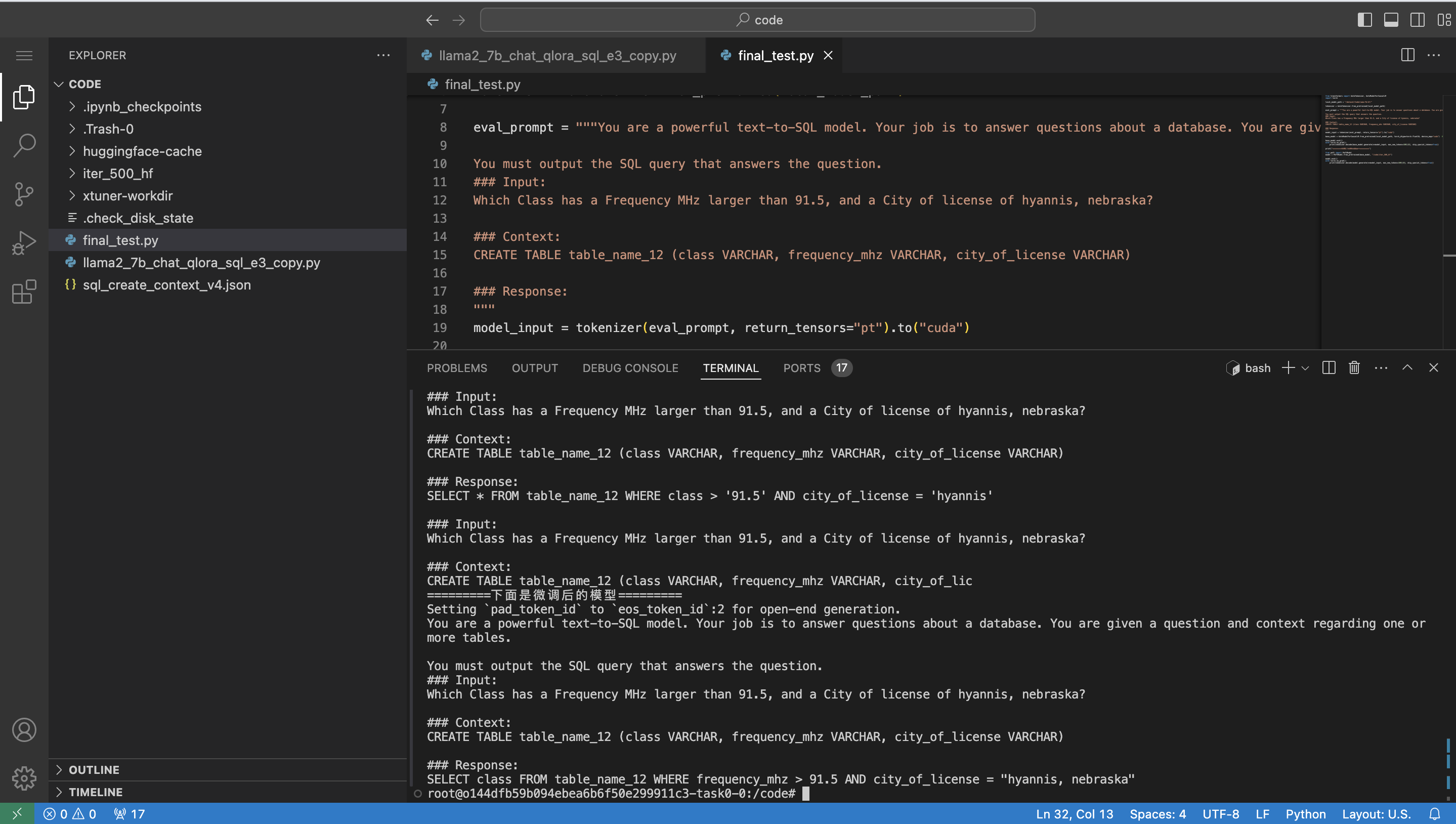

sqltest

- 追踪HTTP流,发现是sql 布尔注入

- 选择导出分组为csv文件

- 将%20替换为空

- 标红为最终的数据,陆续查找

102

108

97

103

123

52

55

101

100

98

56

51

48

48

101

100

53

102

57

98

50

56

102

99

53

52

98

48

100

48

57

101

99

100

101

102

55

125

with open("flag.txt",'r') as f:

data = f.readlines()

for i in data:

print(chr(int(i)),end="")

- 读取flag.txt的每一行,将int数据转换为char字符,不换行

总结

- 介绍了音符加解密、敲击码、NtfsStreamsEditor工具