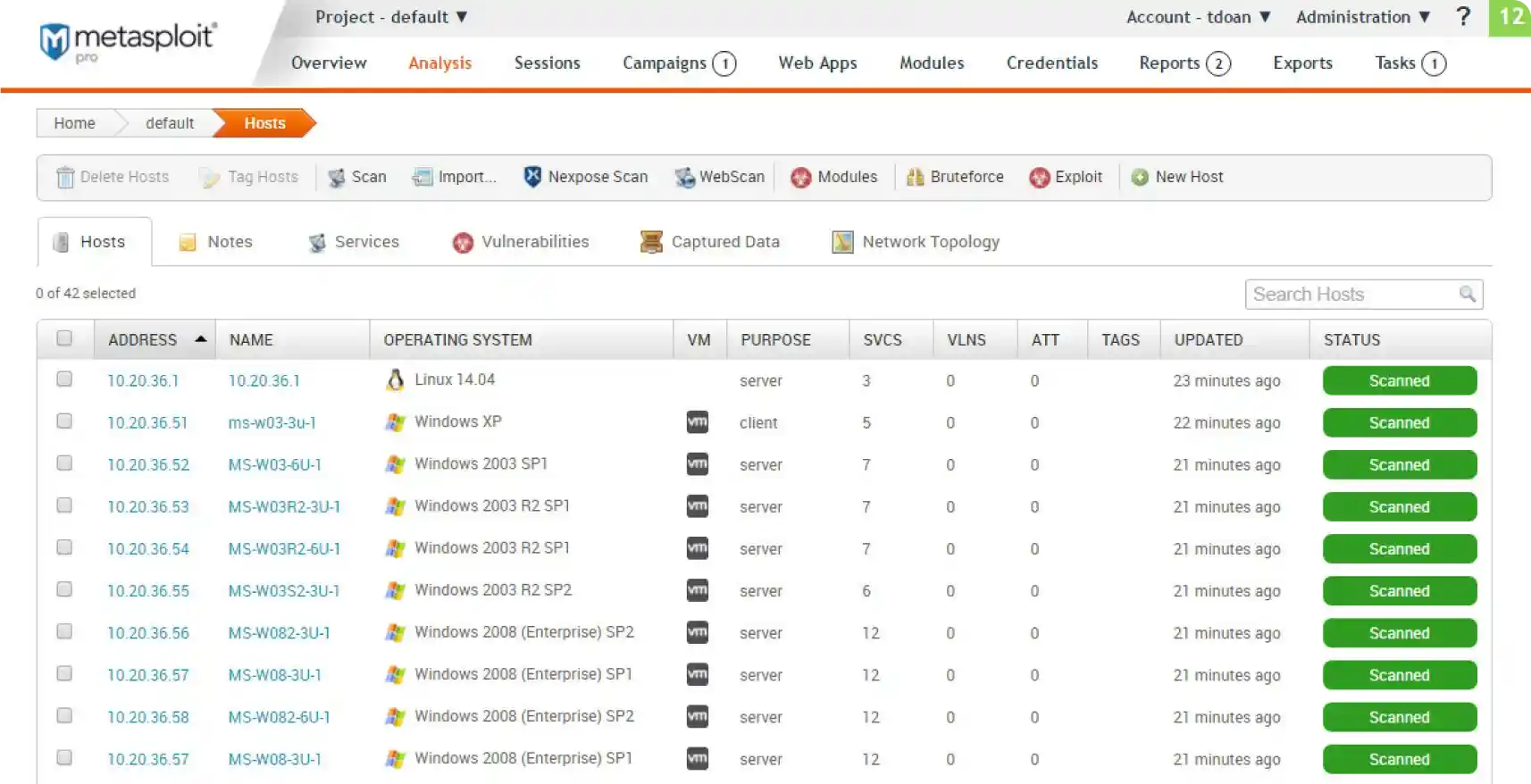

Metasploit Pro 4.22.4-2024091601 (Linux, Windows) - 专业渗透测试框架

Rapid7 Penetration testing, release Sep 16, 2024

请访问原文链接:https://sysin.org/blog/metasploit-pro-4/,查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

新增功能

2024 年 9 月 16 日 版本 4.22.4-2024091601

改进

- Pro:更新 Metasploit Pro 的暴力破解功能,现在支持 LDAP 登录扫描。

- Pro:我们将 Nmap 的版本升级到 7.95 版本。在 Windows 系统上,此升级还将 WinPcap 依赖项替换为 Npcap。连接到 Windows 环境以执行 Metasploit Pro 更新或安装(通过 RDP、SSH 或类似方式)的用户可能会在此更新期间暂时断开与服务器的连接 - 这是支持最新网络扫描功能所必需的。Metasploit 专业版。

- 优点:Metasploit 的错误报告诊断在 Windows 环境中得到了改进。

- PR 19368 - 这调整了

exploit/multi/http/geoserver_unauth_rce_cve_2024_36401动态拉取并测试feature_type清单以建立 RCE。这将使模块对于不同安装方式的安装更加稳健feature_type配置。 - PR 19409 - 这在现有的基础上添加了额外的指纹检查

post/linux/gather/checkvm模块以更准确地识别虚拟机。 - PR 19415 - 更改输出

ldap_esc_vulnerable_cert_finder变得更有用,包括显示更改以支持有用的模板,并解释为什么模板可能容易受到攻击。

有效负载增强

- PR 19435 - 添加新的

php/minify编码器通过删除关键字后面和块开头之前的空格来缩小 PHP 有效负载。它删除注释、空行、新行以及前导和尾随空格。

修复

- 专业版:修复了导致带有特殊字符的项目描述在主页上错误呈现的问题。

- 专业版:修复了暴力破解功能屏幕中阻止应用负载设置的问题。

- 专业版:修复了尝试删除工作区时的问题。

- Pro:修复了当 Pro 作为气隙安装的一部分运行时尝试配置 Sonar 时的问题。

- PR 19376 - 这修复了

php/base64之前生成 php 有效负载的编码器在运行时由于单引号插入有效负载的方式而失败。 - PR 19381 - 这修复了

gitlab_login扫描器,以便它使用正确的数据存储选项用户名和密码,这是登录扫描器的标准。在此修复之前,扫描仪使用的是HttpUsername和HttpPassword并忽略数据存储选项Username和Password. - PR 19411 - 修复了调用时 Metasploit 的 RPC 层崩溃的问题

module.results当存在 nil 模块结果时。 - PR 19421 - 这更新了

windows/fileformat/adobe_pdf_embedded_exe exploit定义它与两者兼容ARCH_X86和ARCH_X64有效负载,因为它只是生成一个 EXE。 - PR 19438 - 修复了以下错误

ldap_login模块如果登录成功。

模块

- PR 19363 为 ray 添加了两个漏洞利用模块和一个辅助模块。这两个漏洞利用模块允许通过命令注入在目标系统上远程执行任意命令。辅助模块允许通过本地文件包含漏洞读取远程系统上的文件。

- PR 19380 - 添加了一个针对 CVE-2023-6329 的辅助模块,这是一个不正确的访问控制漏洞,允许未经身份验证的用户计算有效凭据并向 Control iD 的 Web 界面添加新的管理用户

iDSecure <= v4.7.43.0. - PR 19386 - 添加了针对 CVE-2024-7593 的漏洞利用,这是 Ivanti Virtual Traffic Manager (vTM) 中的不当访问控制漏洞。它允许未经身份验证的远程攻击者向 22.7R2 之前的产品的 Web 界面添加新的管理用户。

- PR 19393 - 添加了 CVE-2024-32113 的补丁绕过(此漏洞利用的原始漏洞)。 2014 年 12 月 18 日发布的补丁不允许利用路径遍历漏洞,但后来透露,该漏洞端点始终可以访问,无需路径遍历。因此,CVE-2024-38856 作为错误授权发布,并于 2015 年 12 月 18 日修补。

- PR 19395 - 添加一个 post 模块来收集密码和存储在 Electterm 程序中的已保存会话信息。

- PR 19422 - 添加了一个针对 pgAdmin 8.4 及以上所有版本的新模块,该模块通过验证二进制路径 API 利用远程代码执行 (RCE) CVE-2024-3116 缺陷。

- PR 19424 - 添加新模块

exploits/multi/http/wp_givewp_rce它的目标是 CVE-2024-5932 - WordPress GiveWP 插件(最高版本 3.14.1)中的一个严重 RCE 漏洞。

下载地址

仅显示最新版,历史版本已存档,不定期清理。

Metasploit Pro 4.22.4-2024091601 for Linux, Sep 16, 2024

- 百度网盘链接:https://sysin.org/blog/metasploit-pro-4/

推荐运行在 Ubuntu 22.04 OVF 中!

Metasploit Pro 4.22.4-2024091601 for Windows, Sep 16, 2024

- 百度网盘链接:https://sysin.org/blog/metasploit-pro-4/

推荐运行在 Windows Server 2022 OVF 中!

更多:HTTP 协议与安全

![[Unity Demo]从零开始制作空洞骑士Hollow Knight第十集:制作后坐力系统Recoil和小骑士的生命系统和受伤系统](https://i-blog.csdnimg.cn/direct/9c6f8564c8c041cbb8285689c628a279.png)

![[vulnhub] w1r3s.v1.0](https://i-blog.csdnimg.cn/direct/ab955b6d950d4b27ac5f3c3cfe1f9f9e.png)