https://www.cloudflare.com/zh-cn/learning/ddos/syn-flood-ddos-attack/

一文搞懂 HTTP 的长连接和短连接_文晓武的博客-CSDN博客

1、HTTP 协议与 TCP/IP 协议的关系

HTTP 的长连接和短连接本质上是 TCP 长连接和短连接。HTTP 属于应用层协议,在传输层使用 TCP 协议,在网络层使用 IP 协议。IP 协议主要解决网络路由和寻址问题,TCP 协议主要解决如何在 IP 层之上可靠的传递数据包,使在网络上的另一端收到发端发出的所有包,并且顺序与发出顺序一致。TCP 有可靠,面向连接的特点。

2、什么是长连接、短连接?

在 HTTP/1.0 中,默认使用的是短连接。也就是说,浏览器和服务器每进行一次 HTTP 操作,就建立一次连接,但任务结束就中断连接。如果客户端浏览器访问的某个 HTML 或其他类型的 Web 页中包含有其他的 Web 资源,如JavaScript 文件、图像文件、CSS 文件等;当浏览器每遇到这样一个 Web 资源,就会建立一个 HTTP 会话。

但从 HTTP/1.1 起,默认使用长连接,用以保持连接特性。使用长连接的 HTTP 协议,会在响应头有加入这行代码:

Connection:keep-alive在使用长连接的情况下,当一个网页打开完成后,客户端和服务器之间用于传输 HTTP 数据的 TCP 连接不会关闭,如果客户端再次访问这个服务器上的网页,会继续使用这一条已经建立的连接。Keep-Alive 不会永久保持连接,它有一个保持时间,可以在不同的服务器软件(如 Apache )中设定这个时间。实现长连接要客户端和服务端都支持长连接。

HTTP 协议的长连接和短连接,实质上是 TCP 协议的长连接和短连接。

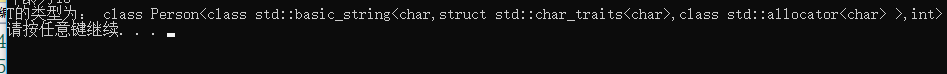

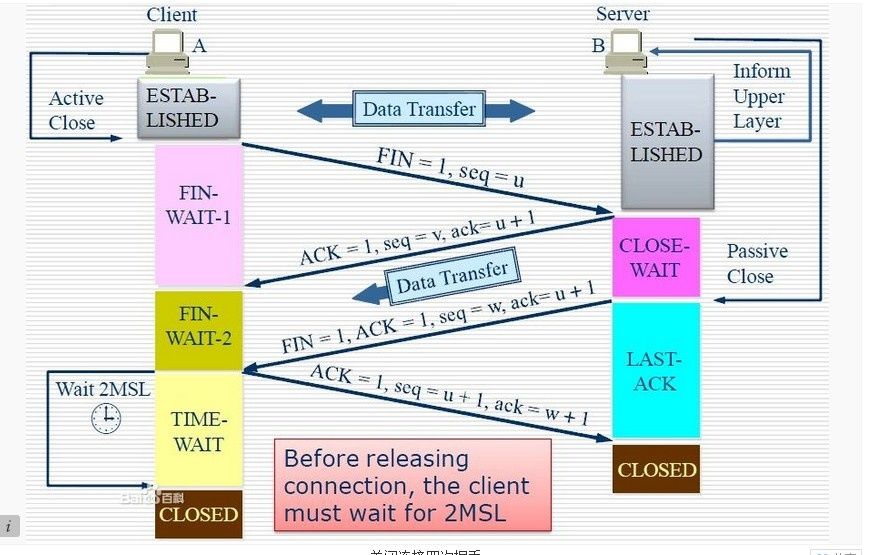

3.1 TCP 连接

当网络通信时采用 TCP 协议时,在真正的读写操作之前,server 与 client 之间必须建立一个连接,当读写操作完成后,双方不再需要这个连接时它们可以释放这个连接,连接的建立是需要 3 次握手的,而释放则需要 4 次握手,所以说每个连接的建立都是需要资源消耗和时间消耗的。

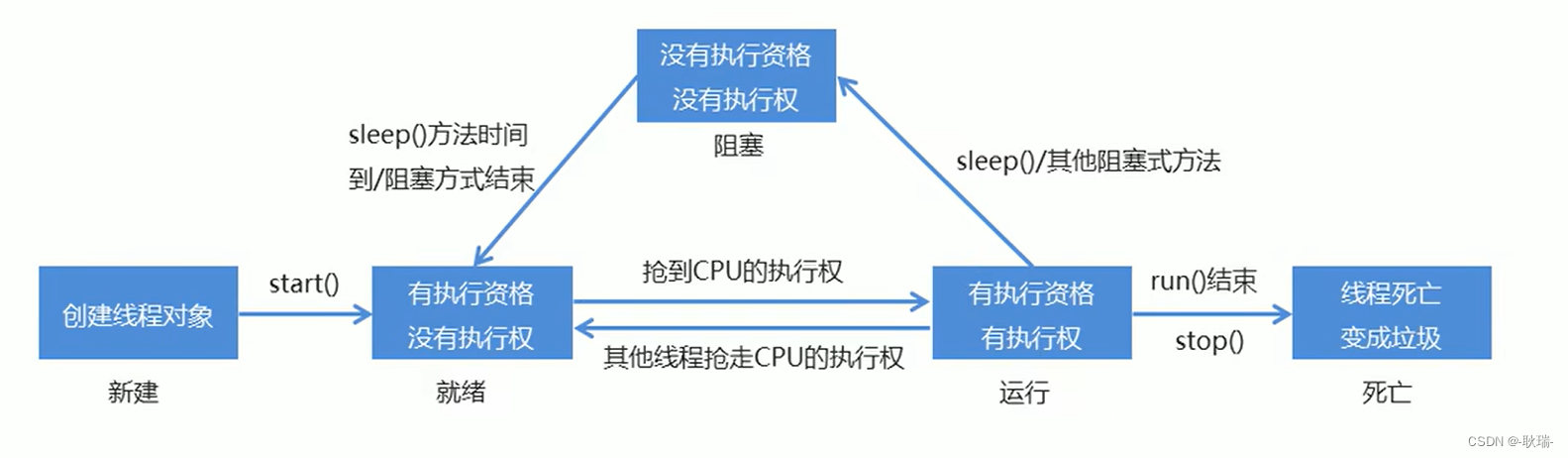

经典的三次握手示意图:

经典的四次握手关闭图:

3.2 TCP短连接

我们模拟一下 TCP 短连接的情况,client 向 server 发起连接请求,server 接到请求,然后双方建立连接。client 向 server 发送消息,server 回应client,然后一次读写就完成了,这时候双方任何一个都可以发起 close 操作,不过一般都是 client 先发起 close 操作。为什么呢,一般的 server 不会回复完 client 后立即关闭连接的,当然不排除有特殊的情况。从上面的描述看,短连接一般只会在 client/server 间传递一次读写操作

短连接的优点是:管理起来比较简单,存在的连接都是有用的连接,不需要额外的控制手段。

3.3 TCP 长连接

接下来我们再模拟一下长连接的情况,client 向 server 发起连接,server 接受 client 连接,双方建立连接。Client 与 server 完成一次读写之后,它们之间的连接并不会主动关闭,后续的读写操作会继续使用这个连接。

首先说一下 TCP/IP 详解上讲到的 TCP 保活功能,保活功能主要为服务器应用提供,服务器应用希望知道客户主机是否崩溃,从而可以代表客户使用资源。如果客户已经消失,使得服务器上保留一个半开放的连接,而服务器又在等待来自客户端的数据,则服务器将应远等待客户端的数据,保活功能就是试图在服务器端检测到这种半开放的连接。

大量的半连接状态会引起服务端资源耗尽:

TCP三次握手及其背后的缺陷_沙漠一只雕得儿得儿的博客-CSDN博客

SYN Flood攻击原理与防范_沙漠一只雕得儿得儿的博客-CSDN博客

TIME_WAIT和CLOSE_WAIT状态区别_沙漠一只雕得儿得儿的博客-CSDN博客

如果一个给定的连接在两小时内没有任何的动作,则服务器就向客户发一个探测报文段,客户主机必须处于以下 4 个状态之一:

-

客户主机依然正常运行,并从服务器可达。客户的TCP响应正常,而服务器也知道对方是正常的,服务器在两小时后将保活定时器复位。

-

客户主机已经崩溃,并且关闭或者正在重新启动。在任何一种情况下,客户的 TCP 都没有响应。服务端将不能收到对探测的响应,并在75秒后超时。服务器总共发送 10 个这样的探测 ,每个间隔 75 秒。如果服务器没有收到一个响应,它就认为客户主机已经关闭并终止连接。

-

客户主机崩溃并已经重新启动。服务器将收到一个对其保活探测的响应,这个响应是一个复位,使得服务器终止这个连接。

-

客户机正常运行,但是服务器不可达,这种情况与 2 类似,TCP 能发现的就是没有收到探查的响应。

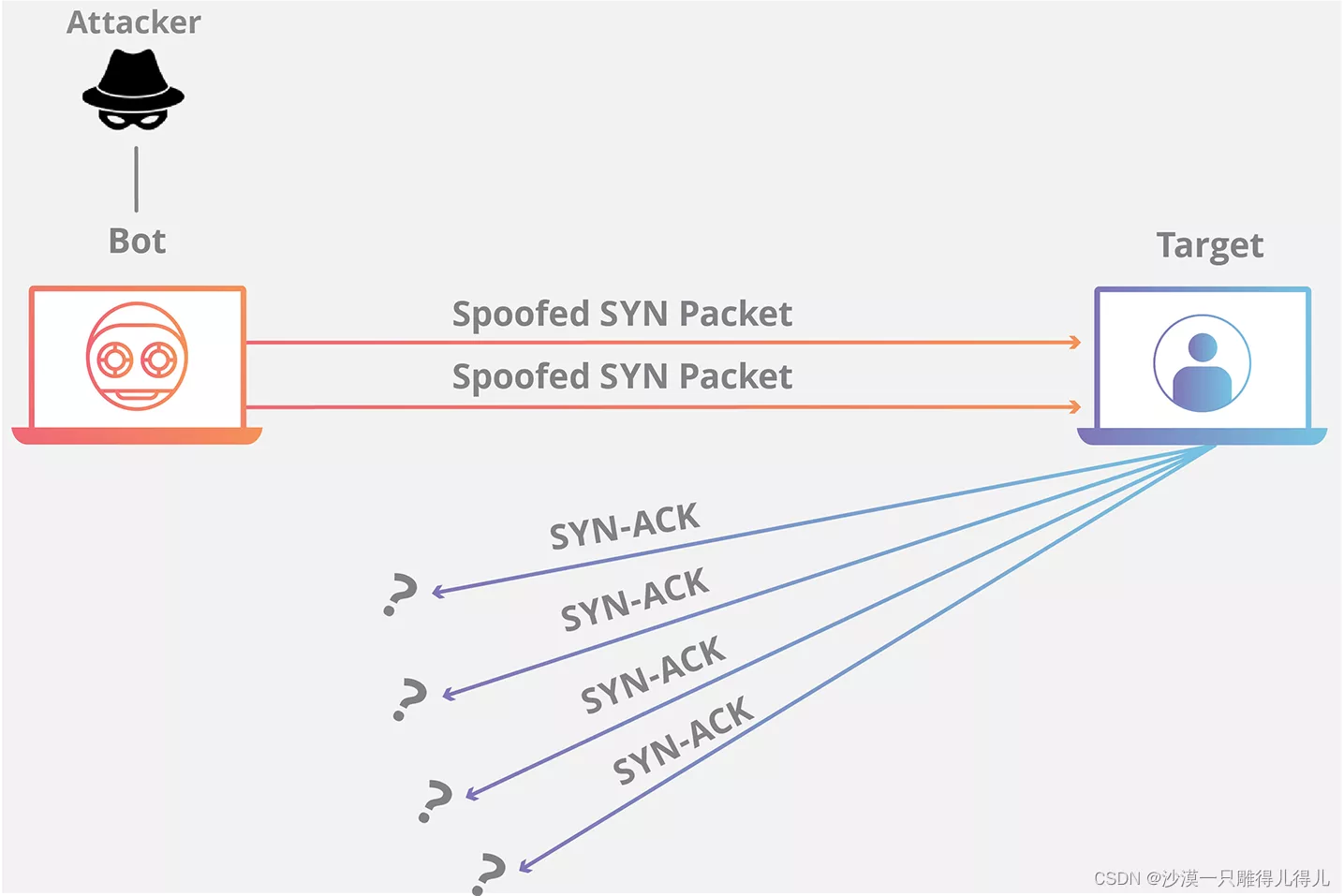

扩展:SYN洪水攻击

什么是 SYN 洪水攻击?

SYN 洪水(半开连接攻击)是一种拒绝服务 (DDoS) 攻击

,旨在耗尽可用服务器资源,致使服务器无法传输合法流量。通过重复发送初始连接请求 (SYN) 数据包,攻击者将可击垮目标服务器计算机上的所有可用端口,导致目标设备在响应合法流量时表现迟钝乃至全无响应。

SYN 洪水攻击如何工作?

SYN 洪水攻击利用TCP连接的握手过程发动攻击。

正常情况下如图,TCP 连接将完成三次握手以建立连接。

为发起拒绝服务

攻击,攻击者需利用这样一项事实:收到初始 SYN 数据包后,服务器将通过一个或多个 SYN/ACK 数据包做出回响,等待完成握手过程的最后一步。工作方式如下:

- 攻击者通常使用伪造的 IP 地址向目标服务器发送大量 SYN 数据包。

- 然后,服务器分别对每一项连接请求做出响应,并确保打开的端口做好接收响应的准备。

- 在服务器等待最后一个 ACK 数据包(永远不会到达)的过程中,攻击者将继续发送更多 SYN 数据包。每当有新的 SYN 数据包到达,服务器都会临时打开一个新的端口并在一段特定时间内保持连接;用遍所有可用端口后,服务器将无法正常运行。

https://www.cloudflare.com/zh-cn/learning/ddos/syn-flood-ddos-attack/

扩展问题:TCP的粘包问题

硬核图解|tcp为什么会粘包?背后的原因让人暖心_个人文章 - SegmentFault 思否

- TCP 不管发送端要发什么,都基于字节流把数据发到接收端。这个字节流里可能包含上一次想要发的数据的部分信息。接收端根据需要在消息里加上识别消息边界的信息。不加就可能出现粘包问题。

- TCP 粘包跟Nagle算法有关系,但关闭 Nagle 算法并不解决粘包问题。

- UDP 是基于数据报的传输协议,不会有粘包问题。

- IP 层也切片,但是因为不关心消息里有啥,因此有不会有粘包问题。

TCP发送端可以发10 次字节流数据,接收端可以分100 次去取;UDP发送端发了10 次数据报,那接收端就要在10 次收完。

![[Spring Cloud] nacos安装与使用](https://img-blog.csdnimg.cn/c7ec8fd9d2e44332b1b241d759662ebf.png)