#1.CVE-2017-12615

-----Tomcat put方法任意文件写入漏洞

1.打开靶场

cd vulhub/tomcat/CVE-2017-12615

docker-compose up -d

docker ps

2.访问8080端口,来到靶场

3.首页进抓包,Tomcat允许适⽤put⽅法上传任意⽂件类型,但不允许jsp后缀⽂件上传,因此我们需要配合 windows的解析漏洞

我们可以上串.jsp/文件

将数据包改为put请求方式,从上传.jsp/木马文件

4.使用哥斯拉进行测试连接,成功连接

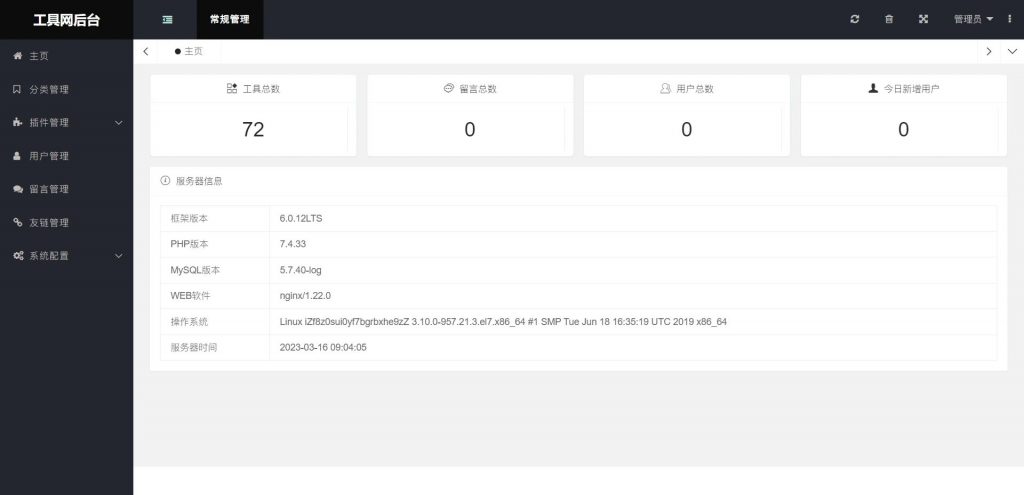

#2后台弱口令部署war包

1.打开环境

cd vulhub/tomcat/tomcat8

docker-compose up -d

docker ps

2.访问8081端口

3.访问manager/html目录

口令:tomcat/tomcat

还可以尝试其他弱口令

进入后台

4.将jsp木马压缩成zip格式后,改为.war后缀

5.上传war包

6.⽂件上传成功后,默认会在⽹站根⽬录下⽣成和war包名称⼀致得⽬录,然后⽬录中得⽊⻢就是压缩前的⽂件名。

访问/shell/shell.jsp,并使用哥斯拉进行测试连接

#3.CVE-2020-1938

1.开启环境

cd vulhub/tomcat/CVE-2020-1938

docker-compose up -d

docker ps

2.访问靶场

3.漏洞原理

tomcat默认的conf/server.xml中配置了2个Connector,⼀个为 8080 的对外提供的HTTP协议端⼝,另 外⼀个就是默认的 8009 AJP协议端⼝,两个端⼝默认均监听在外⽹ip

使用python cve-2020-1938.py -p 8009 -f /WEB-INF/web.xml 47.121.191.208

读取web.xml文件

![[图解]静态关系和动态关系](https://i-blog.csdnimg.cn/direct/2bef4e1b69e64f7e97de268a37f56565.png)