一. 概述

1.什么是 Apache Ranger?

Apache Ranger 是一个为大数据平台提供集中化安全管理的开源框架,专门用于确保 Hadoop 生态系统中的数据安全。Ranger 通过提供细粒度的访问控制和监控,帮助组织实现对数据的全面安全管理,确保数据访问的透明性、可控性和合规性。

2.背景与发展历史

随着企业数据量的快速增长和大数据平台的广泛应用,确保数据的安全性变得越来越重要。Hadoop 生态系统虽然为大规模数据存储和处理提供了强大的能力,但最初在安全管理方面存在一些不足,如缺乏细粒度的权限控制和统一的审计机制。

为了解决这些问题,Hortonworks(现为 Cloudera 的一部分)推出了 Apache Ranger 项目。它旨在为 Hadoop 集群中的各个组件(如 HDFS、Hive、HBase、Kafka 等)提供集中化的安全管理框架,从而增强平台的安全性和治理能力。Ranger 通过其插件架构,为不同的大数据服务提供一致的策略定义、访问控制和审计功能,使得管理员可以在统一界面中管理所有组件的权限。

自项目发布以来,Apache Ranger 已经成为许多企业采用的标准数据安全工具,特别是在合规性要求较高的行业,如金融、医疗和政府部门。

3.在数据安全和治理中的重要性

在现代企业中,数据已经成为最重要的资产之一。如何保护这些数据不被未授权的用户访问,确保数据处理过程的透明性,是数据安全治理的核心任务。随着 GDPR(欧盟数据保护法规)和其他类似合规性要求的推动,企业需要具备强大的安全管理工具,以应对数据隐私保护的挑战。

Apache Ranger 通过以下几方面提升了企业的数据安全和治理能力:

-

集中化的权限管理:Ranger 提供了一个统一的界面,管理员可以在其中管理所有大数据平台组件的访问权限,简化了权限管理流程。

-

细粒度的权限控制:Ranger 支持基于角色、用户、组的访问控制(RBAC),并能够设置针对具体数据集、表、甚至字段级别的权限,确保数据访问的最小化权限原则。

-

审计和监控:Ranger 提供了详细的审计功能,记录每个用户的访问行为,并生成可视化报告,帮助管理员监控数据使用情况并检测潜在的安全威胁。

-

增强的合规性:通过 Ranger 的审计和权限管理,企业可以满足诸如 GDPR 和 HIPAA 等数据隐私法律法规的要求,确保数据访问可追踪、可审计。

-

与 Hadoop 生态系统的深度集成:Ranger 无缝集成了 Hadoop 的核心组件,如 HDFS、Hive、HBase、Kafka 等,提供统一的安全策略管理。

随着大数据应用的广泛普及,Apache Ranger 作为数据安全和治理的重要工具,帮助企业应对不断变化的安全威胁,并确保数据的合规性和安全性。

二. Apache Ranger 的架构

Apache Ranger 的架构设计旨在为 Hadoop 生态系统提供集中化和细粒度的安全控制。通过 Ranger,管理员可以在统一的平台上管理权限、审计用户操作,并确保数据的访问控制符合安全策略。它采用模块化的设计,分为核心管理组件和插件架构,支持与多个大数据服务集成。

主要组件介绍

Apache Ranger 的架构由多个关键组件组成,每个组件都在安全管理流程中扮演着特定的角色。

-

Ranger Admin(Ranger 管理服务)

Ranger Admin 是 Ranger 架构的核心组件,它为管理员提供了一个图形化用户界面(Web UI),用于集中管理安全策略和用户权限。通过 Ranger Admin,管理员可以创建、修改、删除访问控制策略,并定义基于角色的权限(RBAC)。

主要功能包括:

- 策略创建与管理:管理员可以为各个 Hadoop 组件(如 HDFS、Hive、HBase 等)定义详细的访问控制策略。

- 审计与监控:Ranger Admin 提供了审计日志和用户行为报告,帮助管理员跟踪每个用户的操作,确保数据访问的透明性。

- 角色管理:支持基于用户、组和角色的权限控制。

-

Policy Admin Tool(策略管理工具)

这是一个用于定义和管理策略的模块。管理员可以通过该工具为 Hadoop 生态系统中的不同组件设置安全策略。这些策略包含了用户、角色、组对数据的访问权限,以及数据操作的类型(如读取、写入、执行等)。

该工具还支持细粒度的权限设置,如字段级别的控制、动态条件和策略优先级等,以确保用户只能访问他们有权访问的数据。

-

Ranger Plugins(Ranger 插件架构)

Ranger 通过插件架构与多个 Hadoop 组件集成,如 HDFS、Hive、HBase、Kafka、Storm、YARN 等。Ranger 插件被部署到这些组件中,负责在本地拦截数据请求,并根据 Ranger Admin 定义的策略执行权限检查。

插件架构的工作流程如下:

- 当用户尝试访问 Hadoop 组件中的数据时,Ranger 插件会拦截请求。

- 插件将请求与管理服务中配置的策略进行匹配,判断用户是否具有相应的访问权限。

- 如果用户有权限,插件会允许请求通过;如果没有权限,插件会拒绝请求并记录在审计日志中。

这种架构使得 Apache Ranger 能够灵活地扩展至 Hadoop 生态系统中的各种服务。

-

Ranger UserSync(用户同步服务)

Ranger UserSync 是一个将外部身份验证系统(如 LDAP、Active Directory)中的用户和组同步到 Ranger 的组件。通过 UserSync,管理员可以将企业用户的身份管理与 Ranger 的权限控制集成,从而自动同步企业中已有的用户和组,无需手动管理用户信息。

-

Ranger KMS(Key Management Service)

Apache Ranger 还集成了密钥管理服务(Ranger KMS),用于管理和保护数据加密的密钥。通过 Ranger KMS,管理员可以控制数据加密和解密的权限,并对加密操作进行集中管理和审计。

主要功能包括:

- 创建和管理加密密钥。

- 控制哪些用户或角色可以访问特定的加密密钥。

- 审计密钥的使用情况,确保数据加密的合规性。

与 Hadoop 生态系统的集成

Apache Ranger 的插件架构使其能够无缝集成到 Hadoop 生态系统中的多个组件中,为这些组件提供统一的安全控制。以下是一些主要的集成组件:

-

HDFS(Hadoop 分布式文件系统)

- Ranger 插件可以为 HDFS 中的数据文件和目录定义访问控制策略,确保只有授权的用户或角色可以读取、写入或执行操作。

-

Hive

- Ranger 为 Hive 表、列和字段级别的访问控制提供支持,确保细粒度的权限管理,尤其是在处理敏感数据时尤为重要。

-

HBase

- Ranger 插件可以控制 HBase 中的数据访问权限,支持对表和列族的权限控制,确保对 NoSQL 数据库的访问管理。

-

Kafka

- Ranger 可以控制 Kafka 的主题级别访问权限,帮助企业保护流数据的安全性,确保只有授权的用户能够生产或消费消息。

-

YARN、Storm 等

- Ranger 还为 YARN 和 Storm 提供权限控制,确保任务调度和实时计算过程中各组件的安全性。

数据保护的整体架构图

为了更直观地理解 Apache Ranger 的工作原理,下面是一个简化的整体架构图描述:

通过这种架构,Apache Ranger 能够将安全策略应用到不同的大数据组件中,实现统一的安全管理和数据保护。

三. 核心功能

Apache Ranger 是为 Hadoop 生态系统提供全面安全管理的关键组件。通过它的细粒度访问控制、审计、加密支持和动态策略功能,企业可以在大数据平台上更有效地管理用户访问和数据安全。以下是 Apache Ranger 的主要核心功能:

1. 细粒度的权限控制

Apache Ranger 提供了对数据和资源的细粒度访问控制。这种权限管理不仅限于用户或组的高层次控制,还可以深入到表、列、文件和字段级别,确保敏感数据不会被未授权的用户访问。

-

资源级别的权限控制:管理员可以为不同资源(如 HDFS 文件、Hive 表、Kafka 主题等)定义基于用户、角色或组的访问策略。通过这些策略,管理员可以控制谁能读取、写入、执行或删除特定数据。

-

字段级别权限:在 Hive 等组件中,Apache Ranger 可以实现列或字段级别的权限控制。这对需要遵循数据隐私法规的组织特别有用,例如确保个人身份信息(PII)不被普通用户访问。

-

动态条件策略:Ranger 允许基于动态条件设置权限。例如,可以根据访问的时间段、用户的 IP 地址或位置来动态调整访问权限。这使得 Ranger 的安全策略能够应对复杂的业务需求。

2. 基于角色的访问控制(RBAC)

Apache Ranger 提供了基于角色的访问控制(RBAC),通过角色简化了权限管理。管理员可以为不同的业务角色定义权限,而不是为每个用户逐一设置权限。

-

用户、组与角色映射:用户和组可以被分配到一个或多个角色中,每个角色对应不同的权限集。这样,管理员可以通过管理角色来统一分配权限,简化了权限管理过程。

-

灵活的角色管理:企业可以根据实际需要定义多个角色,如 “分析师”、“开发者”、“管理员” 等,每个角色都有不同的访问权限。这种灵活的管理方式允许企业以最小的管理开销确保数据安全。

3. 审计日志与监控功能

审计和监控是 Apache Ranger 的重要功能,帮助管理员跟踪所有数据访问活动,确保数据操作的透明性和可追踪性。通过 Ranger 的审计日志,管理员可以查看每个用户的访问记录,并生成报告来识别潜在的安全威胁。

-

详细的访问日志:Ranger 记录了每个用户的访问操作,包括用户 ID、访问的资源、操作类型(如读取、写入)、访问结果(成功或失败)等。这些详细的审计日志可以帮助企业监控用户的行为,确保符合安全策略。

-

集成监控工具:Ranger 的审计功能可以与外部监控工具(如 Elasticsearch、Kibana、Solr)集成,通过这些工具对审计日志进行搜索、分析和可视化展示,帮助管理员快速识别异常行为或潜在的安全问题。

-

合规性报告:通过审计数据,企业可以生成合规性报告,以满足法律法规的要求,如 GDPR、HIPAA 等。这些报告可以用来证明对敏感数据的访问是符合规定和受控的。

4. 数据加密和密钥管理

Ranger 不仅提供访问控制,还集成了数据加密和密钥管理功能,进一步增强数据安全。通过与 Ranger KMS(Key Management Service)集成,Ranger 提供了一个统一的密钥管理平台。

-

加密密钥管理:Ranger KMS 允许管理员创建、分发和管理加密密钥。管理员可以定义哪些用户或角色可以访问加密密钥,确保只有授权用户可以加密或解密敏感数据。

-

数据传输和存储加密:Ranger 支持对数据进行传输和存储加密,确保数据在存储或传输过程中不会被窃取或篡改。通过 Ranger KMS 管理的加密密钥,企业可以更容易地控制和保护加密数据。

-

审计加密操作:Ranger 还能够审计加密操作,记录所有加密、解密活动。这使得企业能够跟踪加密密钥的使用,确保加密策略的正确实施。

5. 策略优先级和冲突解决

在 Apache Ranger 中,策略优先级和冲突解决是关键的功能,帮助管理员管理复杂的权限配置。在大型企业环境中,用户或角色可能会受多个不同策略的影响,Ranger 提供了一套规则来解决这些潜在冲突。

-

策略优先级:管理员可以为不同的策略设置优先级,当用户同时受多条策略影响时,优先级较高的策略会被应用。这确保了对关键资源的访问控制能够得到更精确的管理。

-

策略冲突处理:当两个策略产生冲突时(例如一个策略允许访问,而另一个策略禁止访问),Ranger 会根据优先级和策略的具体配置自动解决冲突,确保系统行为符合管理员的期望。

6. 基于标签的策略管理

Ranger 还支持基于数据标签的策略管理。通过与 Apache Atlas 的集成,Ranger 可以使用数据标签来定义访问策略。这使得策略管理更加动态和灵活。

-

自动标签关联:通过 Apache Atlas,数据可以自动被打上标签(如 “敏感数据”、“PII”)。Ranger 可以根据这些标签自动应用相应的访问控制策略。

-

标签驱动的安全控制:基于标签的控制使得管理员不必为每个数据集单独定义策略。相反,标签化的数据可以统一适用某些特定的策略。例如,所有被标记为 “PII” 的数据都可以被配置为只能由合规部门访问。

以下是关于 Apache Ranger 技术博客的第四部分内容:

四. 安装与配置

Apache Ranger 的安装与配置相对简单,但它涉及多个组件的集成与配置,以确保与 Hadoop 生态系统的其他工具无缝协作。接下来我们将详细介绍 Apache Ranger 的安装步骤,以及如何配置它与常见的大数据平台(如 HDFS、Hive、HBase 等)的集成。

1. 安装前的准备

在安装 Apache Ranger 之前,需要确保以下系统要求已经满足:

- Java 版本:Ranger 依赖于 Java,建议安装 Java 8 或更高版本。

- 数据库:Ranger 使用数据库来存储安全策略、用户和组的元数据。常见的支持数据库有 MySQL、PostgreSQL 和 Oracle。你需要提前准备好数据库实例。

- 支持的 Hadoop 组件:确保已安装并配置了需要集成的 Hadoop 组件,如 HDFS、Hive、HBase、Kafka 等。

- LDAP/AD(可选):如果需要与企业用户管理系统集成,可以使用 LDAP 或 Active Directory 来管理用户和组。

2. 下载与安装 Apache Ranger

-

下载 Apache Ranger:

Apache Ranger 的发行包可以从 Apache 官方下载页面 获取。下载对应版本的安装包并解压。wget https://downloads.apache.org/ranger/<version>/ranger-<version>.tar.gz tar -xvzf ranger-<version>.tar.gz cd ranger-<version> -

数据库配置:

- 创建一个新的数据库用户,Apache Ranger 将使用它来存储策略和元数据。

- 根据你选择的数据库类型,运行相应的 SQL 脚本来初始化数据库结构。例如,若使用 MySQL,可以运行以下脚本:

mysql -u root -p < db/mysql/createsqldb.sql

-

配置 Ranger Admin:

在 Ranger 的安装目录下,编辑install.properties文件,配置以下项:- db_flavor:选择数据库类型(如 mysql、oracle 等)。

- db_host:设置数据库的主机地址。

- db_root_user 和 db_root_password:设置数据库的管理员凭证。

- db_user 和 db_password:为 Ranger 创建的数据库用户及其密码。

- audit_db_name 和 audit_db_user:用于审计日志的数据库和用户配置。

db_flavor=mysql db_host=localhost db_user=ranger db_password=<your_password> audit_db_name=ranger_audit audit_db_user=ranger_audit_user audit_db_password=<your_audit_db_password> -

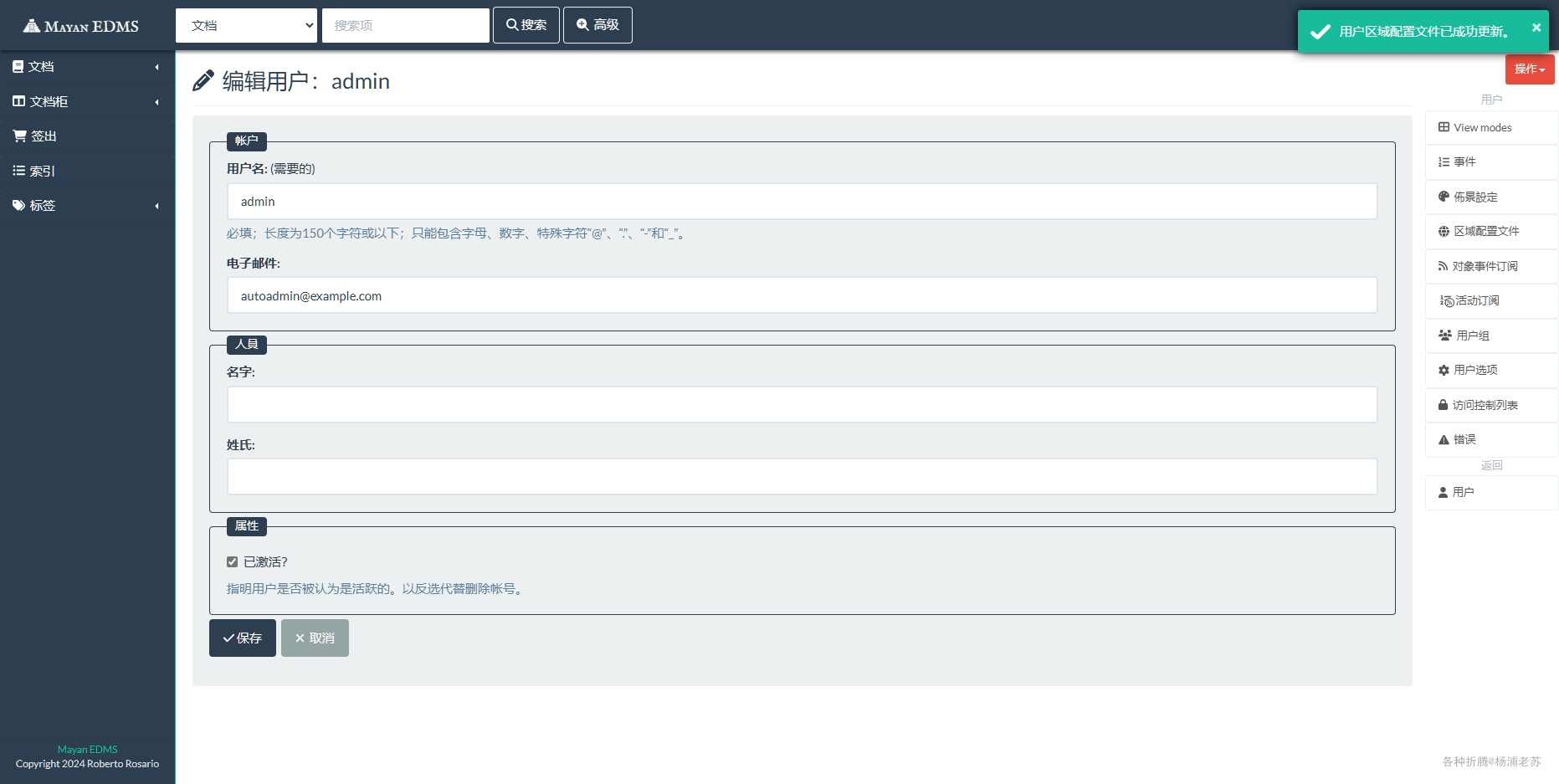

安装并启动 Ranger Admin:

运行以下脚本来安装并启动 Apache Ranger Admin 服务:sudo ./setup.sh启动服务:

sudo ./ranger-admin start你可以通过浏览器访问

http://<hostname>:6080来访问 Ranger Admin UI,使用默认凭证admin/admin登录。

3. 配置与 Hadoop 组件的集成

Apache Ranger 通过插件与 Hadoop 生态系统中的组件集成,如 HDFS、Hive、HBase 等。每个插件都是独立的,需要分别进行配置和安装。

1) 配置 Ranger HDFS 插件

-

安装插件:

进入 Ranger HDFS 插件的目录,运行安装脚本:cd ranger-<version>/hdfs-plugin sudo ./enable-hdfs-plugin.sh -

配置 HDFS:

在 HDFS 的core-site.xml文件中添加 Ranger 插件配置:<property> <name>hadoop.security.authorization</name> <value>true</value> </property> <property> <name>hadoop.security.authentication</name> <value>kerberos</value> </property> -

重启 HDFS:

配置完成后,重启 HDFS 以使插件生效。hdfs --daemon restart namenode hdfs --daemon restart datanode

2) 配置 Ranger Hive 插件

-

安装插件:

进入 Ranger Hive 插件的目录,运行安装脚本:cd ranger-<version>/hive-plugin sudo ./enable-hive-plugin.sh -

配置 Hive:

在 Hive 的hive-site.xml文件中添加 Ranger 插件的配置:<property> <name>hive.security.authorization.manager</name> <value>org.apache.ranger.authorization.hive.authorizer.RangerHiveAuthorizerFactory</value> </property> -

重启 Hive:

重启 Hive 服务使 Ranger 插件生效:hive --service hiveserver2 restart

3) 配置 Ranger HBase 插件

-

安装插件:

进入 Ranger HBase 插件目录,运行安装脚本:cd ranger-<version>/hbase-plugin sudo ./enable-hbase-plugin.sh -

配置 HBase:

在 HBase 的hbase-site.xml中配置 Ranger 插件:<property> <name>hbase.security.authorization</name> <value>true</value> </property> -

重启 HBase:

重启 HBase 服务:hbase --daemon restart master hbase --daemon restart regionserver

4. 配置 LDAP/AD 用户同步(可选)

如果企业用户管理使用的是 LDAP 或 Active Directory,Ranger 支持通过 Ranger UserSync 同步这些外部用户。以下是配置步骤:

-

配置 LDAP 同步:

编辑install.properties文件,配置 LDAP 的连接信息:ranger.usersync.ldap.url=ldap://<ldap_host>:<port> ranger.usersync.ldap.binddn=cn=admin,dc=example,dc=com ranger.usersync.ldap.bindpassword=<password> ranger.usersync.ldap.searchBase=dc=example,dc=com -

启动 UserSync 服务:

sudo ./ranger-usersync start这样,LDAP 中的用户和组会定期同步到 Ranger Admin,管理员可以直接管理这些用户的访问权限。

5. 验证与测试

一旦插件安装完毕并重新启动了相关服务,你可以通过 Ranger Admin UI 来配置权限策略,并验证用户的访问权限。通过执行实际的读写操作,可以确认策略是否正确生效。

五. 策略管理

Apache Ranger 的强大之处在于其灵活且细粒度的策略管理系统,允许管理员为 Hadoop 生态系统中的各类资源定义访问控制策略。通过 Ranger,管理员可以对用户、角色、组进行访问控制,并为具体的数据集设置不同层级的权限,如文件、表、列甚至字段级别。以下是 Apache Ranger 策略管理的详细介绍。

1. 创建与管理访问策略

Apache Ranger 提供了一个直观的图形界面,管理员可以通过该界面轻松创建、管理和删除策略。

-

策略创建:

在 Ranger Admin 中,管理员可以为特定的组件(如 HDFS、Hive、HBase、Kafka 等)创建访问控制策略。每个策略包含以下几个关键元素:- 资源:指定受策略控制的资源。例如,在 HDFS 中,这可以是文件或目录;在 Hive 中,可以是表或列。

- 操作:定义允许或禁止的操作类型,如读取、写入、删除、执行等。

- 用户/组/角色:策略可以分配给具体的用户、组或角色,确保权限以最小化的方式分配。

-

策略应用:

访问策略一旦创建并应用,Apache Ranger 插件会根据策略进行实时的权限检查。当用户尝试访问资源时,插件会检查用户的权限是否符合策略的规定。

2. 基于用户、组和角色的权限控制

Apache Ranger 的权限管理不仅仅是针对个别用户,还支持基于组和角色的访问控制。管理员可以灵活地管理用户和组,并通过角色分配不同级别的权限,简化权限管理过程。

-

用户与组的管理:

用户可以通过多种方式添加到 Ranger 中,如直接在 Ranger Admin 界面手动添加、通过 LDAP/AD 同步用户,或通过外部脚本批量导入用户。- LDAP/AD 用户同步:通过 Ranger UserSync 组件,管理员可以将 LDAP 或 Active Directory 中的用户和组同步到 Ranger 中,避免手动管理用户,确保权限的一致性。

-

基于角色的访问控制(RBAC):

角色是 Apache Ranger 权限管理的一大特色,通过角色,管理员可以为一组用户赋予相同的权限。例如,一个 “数据分析师” 角色可以被赋予读取 Hive 数据的权限,而一个 “数据工程师” 角色则可以被赋予读取和写入权限。角色的使用简化了权限管理,因为管理员不需要为每个用户单独设置权限,只需管理角色并为角色分配权限即可。

3. 动态策略与条件限制

Apache Ranger 支持动态策略,即基于特定条件动态调整权限。管理员可以设置一些特定的条件,只有在这些条件满足的情况下,策略才能生效。

-

基于 IP 地址的限制:

可以配置策略来限制某些用户只能从指定的 IP 地址或 IP 段访问系统。这在增强数据安全性方面非常有效,特别适合限制外部访问。- 例如,可以为一个策略添加条件,规定用户只能从公司的内部网络访问敏感数据,从而阻止外部网络的访问。

-

时间段限制:

Ranger 还允许为策略设置时间限制。例如,某个用户只能在工作时间(如早上 9 点到下午 6 点)访问特定资源。这类限制特别适合那些不希望在非工作时间对系统进行访问的场景。

4. 策略冲突与优先级处理

在复杂的环境中,多个策略可能会同时适用于同一资源,这就可能引发策略冲突。Apache Ranger 提供了一套机制来解决这些冲突,并确保正确的策略应用到用户身上。

-

策略优先级:

Ranger 允许管理员为每个策略设置优先级。如果一个用户同时受多个策略控制,优先级较高的策略会优先生效。这确保了关键资源的权限管理更加灵活。 -

策略冲突的处理:

当存在冲突的策略时(如一个策略允许访问,而另一个策略禁止访问同一资源),Ranger 会根据优先级来解决这些冲突。如果两个策略优先级相同,Ranger 将遵循最严格的策略,即如果某个策略禁止访问,则用户最终将无法访问该资源。 -

显式拒绝优先:

在处理冲突时,如果某个策略显式拒绝用户的访问请求,则该拒绝会优先生效。这种机制确保了对敏感资源的严格保护,避免用户通过弱策略绕过安全限制。

5. 策略模板和批量管理

为了应对复杂的权限管理需求,Apache Ranger 提供了策略模板功能。策略模板允许管理员定义一组通用策略,应用到多个资源或角色中。

-

策略模板:

策略模板是预定义的一套策略,管理员可以将其应用到多个组件或资源上。例如,可以创建一个 “只读” 模板,并将其应用于多个数据库表或 HDFS 目录。这样,管理员只需创建一次策略,便可以批量管理多个资源的权限。 -

批量策略管理:

在大型 Hadoop 集群中,可能会有数千个文件、表和主题需要管理。通过策略模板和批量管理功能,管理员可以一次性为多个资源应用策略,极大简化了权限管理的复杂度。

6. 策略变更的审计与追踪

Apache Ranger 允许管理员对策略的创建、修改、删除等操作进行全面审计和追踪。每一次策略的变更都会被记录下来,管理员可以通过审计日志查看策略变更的时间、执行人以及变更的详细内容。

-

策略变更审计:

当管理员创建或修改策略时,这些操作会被记录到 Ranger 审计系统中。审计日志帮助管理员了解每个策略的历史,并确保策略变更符合企业的安全标准。 -

可视化追踪:

Apache Ranger 提供了图形化的审计界面,管理员可以通过该界面查看每个策略的变化记录,包括谁进行了修改、修改的具体内容、变更时间等。这有助于在出现安全问题时快速定位策略调整的原因。

六. 与 Apache Hadoop 生态系统的集成

Apache Ranger 的强大之处在于它能够与 Apache Hadoop 生态系统中的多个组件进行无缝集成,提供统一的安全管理和访问控制。通过 Ranger 插件,管理员可以集中管理如 HDFS、Hive、HBase、Kafka 等常见组件的访问策略。以下是 Apache Ranger 与这些组件的集成方式及其具体配置方法。

1. 与 HDFS 的集成

HDFS(Hadoop 分布式文件系统)是 Hadoop 生态系统中的核心组件之一,负责存储大数据。通过 Ranger 插件,管理员可以为 HDFS 中的目录、文件设置详细的权限控制。

-

集成方式:

Apache Ranger HDFS 插件拦截用户对 HDFS 目录和文件的访问请求,并根据预先定义的策略进行权限检查。无论是读取、写入、删除,还是执行操作,Ranger 插件都会确保只有授权的用户才能执行相应的操作。 -

常见策略:

- 为不同的用户或组设置文件读取、写入和删除权限。

- 通过基于角色的访问控制(RBAC),简化对多用户环境的权限管理。

-

策略示例:

例如,可以为 HDFS 路径/data/sales设置策略,允许数据分析师组(analyst group)对该目录下的数据进行读取,而数据工程师组(engineer group)具有读取和写入的权限。 -

审计功能:

Ranger 插件会记录所有用户对 HDFS 资源的访问,包括访问的时间、操作类型和结果。通过这些审计日志,管理员可以清晰地跟踪每个用户的操作,确保数据安全。

2. 与 Hive 的集成

Hive 是用于大规模数据仓库的工具,它允许通过 SQL 类似的查询语言(HiveQL)对数据进行操作。Apache Ranger 插件能够对 Hive 表、列、视图等设置详细的权限控制。

-

集成方式:

Hive 插件会拦截用户对 Hive 数据库的所有查询请求,并根据 Ranger 定义的策略决定是否允许该请求执行。例如,针对 SELECT、INSERT、UPDATE 等操作,管理员可以控制哪些用户可以访问哪些数据。 -

细粒度控制:

Ranger 提供列级别的权限控制,允许管理员为 Hive 中的表设置列级别的访问限制。特别是在处理敏感数据时,这一功能非常有用。例如,管理员可以允许用户读取 Hive 表中的某些列,但限制对包含个人身份信息(PII)列的访问。 -

策略示例:

可以为 Hive 表sales_data设置策略,允许财务部门读取销售金额列,但禁止他们访问客户姓名和地址列。 -

动态条件限制:

Hive 插件还支持基于时间段和 IP 地址的动态条件。例如,管理员可以配置策略,允许用户仅在工作时间段内访问某些 Hive 数据。

3. 与 HBase 的集成

HBase 是一种分布式、面向列的数据库,通常用于处理大规模的实时读写操作。通过 Apache Ranger 插件,管理员可以为 HBase 表和列族设置详细的访问权限。

-

集成方式:

HBase 插件会拦截对 HBase 表的访问请求,并根据 Ranger 策略进行权限检查。无论是读取、插入、删除,还是表扫描,插件都会确保只有符合策略的用户可以访问数据。 -

权限控制:

Ranger 支持对 HBase 中的表、列族和列进行权限管理。例如,管理员可以允许某些用户对 HBase 表customer_data进行读操作,但限制他们修改或删除记录的权限。 -

策略示例:

可以为 HBase 表customer_data设置策略,允许营销部门读取客户联系信息列,但禁止他们读取敏感的支付信息列。 -

审计功能:

HBase 插件会记录每次对表和列的访问操作,包括操作时间、用户、操作类型和结果。这些审计日志有助于管理员监控敏感数据的访问行为。

4. 与 Kafka 的集成

Kafka 是一个流处理平台,广泛用于实时数据的生产和消费。通过 Apache Ranger 插件,管理员可以对 Kafka 主题和分区进行权限控制,确保只有授权的用户能够读取和写入消息。

-

集成方式:

Ranger Kafka 插件会拦截对 Kafka 主题的操作请求,并根据预设策略执行权限检查。例如,管理员可以控制哪些用户能够发布(生产)消息,哪些用户能够订阅(消费)消息。 -

权限控制:

Apache Ranger 提供对 Kafka 主题的精确控制,可以定义哪些用户能够创建、删除主题或修改主题配置。还可以控制特定用户对特定分区的访问权限。 -

策略示例:

为 Kafka 主题transaction_data设置策略,允许金融部门发布交易信息,但只允许风控部门读取该主题。 -

审计与监控:

Kafka 插件会生成详细的审计日志,记录每次对 Kafka 主题的访问请求。这些日志可以帮助管理员监控实时数据流的安全性,并发现异常的访问行为。

5. 与其他 Hadoop 组件的集成

除了 HDFS、Hive、HBase 和 Kafka,Apache Ranger 还可以集成到 Hadoop 生态系统的其他组件中,为这些组件提供统一的安全管理。

-

YARN:通过集成 YARN 插件,Ranger 可以控制哪些用户能够提交、修改和删除 YARN 任务,从而确保计算资源的安全使用。

-

Storm:对于实时流计算系统,Ranger 插件可以控制哪些用户可以创建或修改拓扑,确保实时计算任务的安全执行。

-

其他组件:Ranger 还支持对 Knox、Solr 等 Hadoop 生态系统组件的集成,确保统一的权限控制和审计。

6. 集成带来的优势

Apache Ranger 与 Hadoop 生态系统中的多个组件集成,带来了显著的安全和管理优势:

-

集中管理:Ranger 通过一个统一的界面管理多个 Hadoop 组件的权限策略,减少了分散管理带来的复杂性。管理员可以在一个平台上为所有组件设置访问控制,简化了权限管理流程。

-

细粒度的权限控制:无论是表级、列级还是文件级,Ranger 都提供了细粒度的访问控制,确保企业可以根据实际需求保护敏感数据。

-

一致性和合规性:通过集中管理,Ranger 确保了所有组件的权限策略一致,减少了不一致导致的安全风险。同时,详细的审计日志可以帮助企业满足法律法规(如 GDPR、HIPAA)的合规性要求。

七. 审计与监控

Apache Ranger 提供了强大的审计和监控功能,帮助管理员全面了解谁在什么时间访问了哪些数据资源,以及执行了哪些操作。审计功能不仅能提供清晰的用户活动记录,还能帮助企业满足合规性要求,如 GDPR 和 HIPAA 等。通过监控功能,管理员可以检测异常行为,及时做出应对,确保数据安全。

1. 审计日志的配置与收集

Apache Ranger 的审计功能通过记录每个用户的操作行为,提供了详尽的访问日志。管理员可以在 Ranger Admin 中配置和管理审计日志的存储和收集。

-

配置审计日志存储:

审计日志可以存储在多种地方,常见的有数据库和文件系统,Ranger 还可以将审计日志发送到第三方工具,如 Elasticsearch、Solr,用于更高效的搜索和分析。在 Ranger Admin 中,可以通过以下方式配置审计日志存储:

- 文件存储:将审计日志写入本地文件系统。适用于小规模集群或简单环境。

- 数据库存储:将审计数据存储到数据库中,方便后期查询和分析。

- Elasticsearch/Solr:对于大规模集群,可以将审计日志发送到 Elasticsearch 或 Solr,用于快速的搜索和可视化分析。

例如,配置 Elasticsearch 审计时,可以在

install.properties中指定相关配置:audit_solr_enabled=true audit_solr_url=http://<solr-host>:8983/solr/ranger_audits -

审计日志字段:

每条审计日志条目都包括以下关键字段:- 用户:执行操作的用户 ID。

- 资源:用户尝试访问的资源(如 HDFS 文件、Hive 表、HBase 列族等)。

- 操作:用户进行的操作(如读取、写入、删除等)。

- 时间戳:操作发生的时间。

- 结果:操作成功或失败的状态。

- 策略匹配:匹配的策略信息,便于审查和分析权限策略。

2. 如何通过 Ranger 审计用户活动

Apache Ranger 的审计功能不仅能捕获用户对数据资源的访问行为,还能生成详尽的审计报告,帮助管理员识别潜在的安全威胁或异常行为。

-

通过 Ranger Admin 查看审计日志:

在 Ranger Admin UI 中,可以进入 审计 页面查看所有访问活动的详细记录。管理员可以按用户、资源、时间范围、操作类型等条件进行过滤,以便更精准地查询特定操作。 -

审计报告生成:

Ranger 提供了预配置的审计报告生成功能,管理员可以通过审计界面生成报告,包括以下几种常用类型:- 用户活动报告:显示特定用户在一段时间内的所有操作。

- 资源访问报告:显示对特定资源的访问记录。

- 失败操作报告:记录用户尝试执行但被拒绝的操作,帮助识别潜在的权限问题或恶意行为。

这些报告有助于满足合规性要求,例如 GDPR 的数据访问透明性要求,也能为管理员提供有价值的管理决策依据。

3. 与第三方监控工具的集成

Apache Ranger 审计日志可以集成到各种第三方监控工具中,如 Elasticsearch、Kibana、Splunk 等,提供更高级的日志分析和可视化能力。

-

Elasticsearch 和 Kibana:

通过将审计日志发送到 Elasticsearch,管理员可以使用 Kibana 来创建仪表盘,监控用户访问行为。通过可视化界面,管理员能够快速发现异常活动并采取措施。- 可视化示例:可以通过 Kibana 创建实时仪表盘,显示最近的访问请求、失败操作的数量、最频繁访问的资源等数据图表。

-

Splunk:

Splunk 是另一个强大的日志管理工具,Ranger 可以通过 REST API 或日志收集器与 Splunk 集成。管理员可以在 Splunk 中创建自定义查询,实时监控 Ranger 的审计日志。 -

警报设置:

使用这些第三方工具,管理员还可以设置自动化警报。例如,如果有用户短时间内多次尝试访问被禁止的资源,系统可以自动发送电子邮件或其他通知,提醒管理员注意潜在的安全风险。

4. 安全事件检测与报警

审计不仅仅是为了记录访问行为,更重要的是,它能够帮助检测潜在的安全威胁。通过审计日志,管理员可以识别出不正常的访问模式,并采取措施预防安全事件。

-

异常行为检测:

通过分析 Ranger 审计日志中的失败操作记录、频繁的访问尝试或访问敏感资源的行为,管理员可以识别出可能的恶意活动。典型的异常行为包括:- 用户在非工作时间尝试访问敏感资源。

- 某用户突然对不相关的资源进行了大量访问。

- 用户在短时间内连续多次被拒绝访问。

-

报警系统:

使用 Ranger 审计与监控集成的工具,可以为异常行为设置警报。以下是一些常见的报警配置:- 失败访问警报:当特定用户在短时间内多次访问失败时,自动触发警报,提示可能的恶意行为。

- 敏感资源访问警报:如果未经授权的用户尝试访问敏感资源,系统会发送通知给安全团队进行调查。

- 数据泄露警报:如果有用户下载或访问了大量数据,可能触发潜在的数据泄露警报。

5. 合规性支持

对于遵循法律法规的企业,如 GDPR、HIPAA 等,Apache Ranger 的审计和监控功能可以帮助企业实现对敏感数据的合规性管理。

-

数据访问透明性:

Ranger 的审计日志提供了对数据访问的完整记录,企业可以向审计机构证明对敏感数据的访问受到监控和管理。这确保了数据隐私保护的透明度。 -

访问控制证明:

通过 Ranger 记录的访问控制策略,企业可以证明其遵循了最小权限原则,只有必要的用户才能访问敏感数据,从而符合法规的要求。 -

数据泄露响应:

如果发生数据泄露事件,Ranger 的审计日志可以帮助管理员迅速确定数据被访问的范围、时间和具体的用户。这有助于企业迅速做出反应,减少损失并准备应对合规要求的审计报告。

八. 高可用性与扩展性

Apache Ranger 是一个关键的安全管理工具,特别是在大规模 Hadoop 集群中,为了确保系统的可靠性和性能,必须考虑高可用性和扩展性。Apache Ranger 通过支持集群部署、插件的分布式架构以及优化的资源管理机制,能够在复杂的生产环境中保持稳定和高效。

1. Ranger 在大规模集群中的部署

在大规模 Hadoop 集群中,Ranger 的部署需要确保其服务能够处理大量用户和资源请求。为此,Ranger 支持多种集群部署模式,确保 Ranger 管理系统的稳定性和高可用性。

-

多实例部署:

Apache Ranger Admin 可以在多个节点上部署多实例模式,以实现高可用性。在多实例模式下,多个 Ranger Admin 实例共享同一个数据库和审计系统。这种部署方式能够提高可用性和容错性。-

Ranger Admin 高可用性:在多实例环境中,Ranger Admin 可以通过负载均衡器(如 HAProxy)实现高可用性。当一个 Ranger Admin 实例发生故障时,负载均衡器会将请求重定向到可用的实例,确保 Ranger 的管理服务不间断运行。

-

Ranger Plugins 的容错能力:Ranger 的插件会直接与 Ranger Admin 进行通信。当插件无法与某个 Admin 实例通信时,它会尝试与另一个 Admin 实例建立连接。这种机制确保了数据访问控制不会因为单个 Admin 实例的故障而中断。

-

-

数据库的高可用性:

因为 Ranger Admin 存储策略和用户信息的数据都保存在关系数据库中(如 MySQL、PostgreSQL),所以数据库的高可用性至关重要。可以通过数据库复制或集群模式(如 Galera Cluster、PostgreSQL Replication)确保数据库的高可用性,防止单点故障导致系统无法访问。

2. 扩展 Ranger 插件

Apache Ranger 插件架构的一个核心优势是其高度扩展性。Ranger 插件可以轻松地部署在不同的 Hadoop 组件上,并能够灵活扩展以支持更多数据源和组件。

-

插件的分布式架构:

Ranger 插件独立于 Ranger Admin 工作,分布在每个节点上。当用户请求访问某个资源时,插件会在本地拦截请求并根据策略做出决策。这种分布式架构避免了中心化的瓶颈,并确保即使 Ranger Admin 发生故障,插件仍然能够执行权限检查。- 分布式策略同步:每个 Ranger 插件都会定期从 Ranger Admin 拉取最新的策略。如果策略发生变更,插件会自动同步最新的策略,并在下一次访问时应用这些更新。这种机制确保了插件能够在分布式环境中始终保持最新的安全策略。

-

扩展新组件的支持:

除了常见的 Hadoop 组件(如 HDFS、Hive、HBase、Kafka 等),Ranger 通过其灵活的插件架构,允许用户为新的数据源或应用程序开发自定义插件。这使得 Ranger 能够扩展到更广泛的环境中,支持不同的技术栈。 -

支持的组件扩展:

Ranger 插件目前支持多个 Hadoop 生态系统的组件,并不断扩展到其他大数据技术,如:- Apache Solr:为搜索平台 Solr 提供细粒度的权限控制。

- Apache Knox:为安全网关 Knox 提供集中化的策略管理。

- YARN、Storm 等:用于控制分布式计算和资源管理任务的访问。

3. Ranger 的性能优化

在大规模的 Hadoop 集群中,Ranger 需要处理大量的策略和访问请求。为确保高性能和低延迟,Ranger 提供了多种性能优化方案。

-

缓存机制:

Ranger 插件通过本地缓存存储策略,以减少每次访问都需要与 Ranger Admin 通信的开销。这样,插件在本地缓存中快速查找策略,提高了访问请求的响应速度。- 缓存刷新:尽管插件依赖缓存来加快权限检查,但它们会定期从 Ranger Admin 拉取最新的策略以保持同步。可以通过配置缓存刷新间隔来优化系统性能,确保频繁变更的策略能够及时同步,而不影响整体性能。

-

负载均衡:

通过为 Ranger Admin 实例设置负载均衡器,管理员可以将访问请求均匀分配到多个实例上,避免单个实例过载。负载均衡不仅提高了系统的吞吐量,还增强了系统的容错能力。 -

资源隔离与优化:

在生产环境中,为了确保 Ranger Admin 和插件的稳定运行,必须为其分配足够的 CPU 和内存资源。管理员可以根据集群的规模和请求的复杂度调整 JVM 堆内存和 CPU 资源的分配,优化 Ranger 的性能。- JVM 参数调整:Ranger Admin 和插件运行在 JVM 中,管理员可以通过调整 JVM 参数(如

-Xmx来设置最大堆内存)来提升性能。特别是在大规模集群中,合理的内存分配能够防止内存溢出并提高响应速度。

- JVM 参数调整:Ranger Admin 和插件运行在 JVM 中,管理员可以通过调整 JVM 参数(如

4. 高可用性与故障恢复

在实际生产环境中,确保 Ranger 的高可用性不仅意味着系统持续在线,还意味着在系统发生故障时能够快速恢复,避免长时间的服务中断。

-

数据库备份与恢复:

定期备份 Ranger 使用的数据库,特别是存储安全策略和审计日志的数据库,是保证高可用性的重要措施之一。管理员可以设置自动化的数据库备份任务,并在必要时快速恢复数据库,以确保策略和审计数据不丢失。 -

Ranger Admin 容错机制:

通过集群部署和负载均衡器,即使某个 Ranger Admin 实例发生故障,另一个实例可以立即接管请求。此外,插件的本地缓存策略也增强了容错能力,在短期内 Admin 不可用的情况下,系统仍能正常工作。 -

日志监控与故障预警:

实时监控 Ranger Admin 和插件的运行状态对于快速发现问题至关重要。通过集成 Prometheus、Grafana 等监控工具,管理员可以设置警报,在系统出现性能问题或故障时及时收到通知并进行处理。

5. 扩展 Ranger 的插件和功能

Apache Ranger 提供了灵活的框架,允许用户根据需求扩展其插件和功能。除了已经支持的 Hadoop 生态系统组件外,用户还可以为自己的应用程序或数据存储系统编写自定义 Ranger 插件。

-

自定义插件开发:

Ranger 插件基于通用的授权模型,用户可以按照 Ranger 插件的框架开发自定义插件,用于集成尚未原生支持的系统。例如,用户可以开发插件来管理 NoSQL 数据库、云原生存储服务或内部开发的系统。 -

插件管理和更新:

Ranger 插件允许动态更新和扩展,用户可以轻松地为现有插件增加新的功能模块,或通过配置文件调整插件行为。插件的管理和更新不需要频繁重启服务,确保了集群的稳定性和高可用性。

九. 最佳实践与优化

为了确保 Apache Ranger 在大规模生产环境中的最佳性能和安全性,管理员需要遵循一系列的最佳实践和优化策略。这些措施能够帮助管理员实现高效的权限管理、确保系统的高可用性并提高 Ranger 的整体性能。以下是一些常见的最佳实践和优化技巧。

1. 实现高效的策略管理

Apache Ranger 的核心是权限策略管理,良好的策略管理能够确保系统的安全性和管理的简便性。以下是一些在管理权限策略时的最佳实践:

-

使用基于角色的访问控制(RBAC):

在大规模用户环境中,直接为用户分配权限可能会导致管理复杂化。最佳实践是为用户分配角色,并通过角色来控制权限。这样可以减少策略的数量,简化管理流程。- 示例:创建不同的角色,如 “数据分析师”、“数据工程师”、“管理员” 等,将相应的用户归入这些角色,并为角色分配适当的权限。通过这种方式,即使是大量用户也可以轻松管理其权限。

-

分层次的策略管理:

将策略分层次进行管理是另一种提高管理效率的方式。可以按数据的敏感度、用户的职能部门或系统资源类型分层次应用策略。- 示例:将高度敏感的数据资源放在单独的策略下,如财务数据,而普通业务数据可以有更宽松的权限控制。这种分层次的方法可以避免出现复杂的权限冲突,也便于审计和监管。

-

策略冲突的管理:

在复杂的权限环境中,不同的策略可能会对同一用户产生冲突。建议定期审查策略配置,并为策略设置明确的优先级。特别是在同时存在允许和拒绝权限的情况下,优先设置明确的拒绝策略可以避免潜在的安全风险。

2. Ranger 性能优化技巧

在大规模集群中运行 Apache Ranger 时,性能优化至关重要。Ranger 的插件架构和分布式部署使其能够很好地适应大数据环境,但为了获得最佳性能,管理员可以采取以下措施:

-

缓存机制优化:

Ranger 插件会在本地缓存权限策略以加快权限检查的速度。合理配置缓存刷新时间可以显著提高性能,特别是在策略变更不频繁的情况下,适当延长缓存刷新间隔能减少插件与 Ranger Admin 之间的通信开销。- 建议:根据业务需求调整缓存刷新间隔 (

ranger.plugin.policy.cache.refresh.interval),确保在性能和实时性之间找到平衡点。

- 建议:根据业务需求调整缓存刷新间隔 (

-

负载均衡与高可用性配置:

在大型集群中,建议部署多个 Ranger Admin 实例,并使用负载均衡器来分散负载。通过将请求分发到不同的实例,可以有效避免单点故障并提高系统的并发处理能力。- 建议:使用 HAProxy 或其他负载均衡器,将 Ranger Admin 的负载均匀分配到多个实例,确保高可用性和性能优化。

-

合理配置 JVM 参数:

Ranger Admin 和插件运行在 JVM 中,为了确保系统性能,必须合理配置 JVM 的内存参数。特别是在处理大量策略和用户请求时,内存和 CPU 的配置至关重要。- 建议:根据系统的规模调整 JVM 堆内存大小 (

-Xmx),防止内存不足导致的系统崩溃。为大型生产环境建议设置较大的堆内存(如-Xmx8g或更多)。

- 建议:根据系统的规模调整 JVM 堆内存大小 (

3. 安全性最佳实践

Apache Ranger 的核心目标是确保数据安全性,遵循以下安全性最佳实践可以进一步提高系统的防护能力:

-

最小权限原则(Least Privilege Principle):

在配置访问权限时,始终遵循最小权限原则,只为用户分配他们完成工作所需的最低权限。这样可以减少权限滥用和潜在的安全漏洞。- 示例:如果用户只需要读取某些数据集,则不应为他们分配写入或删除权限。

-

定期审查策略和用户权限:

定期审查用户权限和策略配置是确保系统安全性的重要措施。随着企业员工的变化,用户的权限需求也可能发生变化。定期的权限审查能够帮助管理员识别过时或不必要的权限配置。- 建议:建立定期审计制度,每季度或每月检查一次关键数据的访问权限,确保所有权限配置符合当前的业务需求。

-

多因素认证和 LDAP/AD 集成:

通过集成 LDAP 或 Active Directory(AD),Ranger 能够从现有的身份管理系统中自动同步用户和组。此外,结合多因素认证(MFA)可以进一步增强系统的安全性。- 建议:将 Ranger 与企业 LDAP/AD 集成,并结合多因素认证,确保只有合法用户能够访问 Ranger Admin 和数据资源。

4. 审计和监控的优化

Apache Ranger 提供了详细的审计功能,帮助管理员监控用户的所有数据访问行为。为了更好地利用这些功能并提高系统的安全性和可监控性,可以遵循以下最佳实践:

-

启用详细审计日志:

对所有重要数据访问操作启用详细审计,记录每个用户的访问行为和操作结果。这对于合规性审计(如 GDPR)至关重要。- 建议:将审计日志存储在 Elasticsearch 或 Solr 中,结合 Kibana 等工具对日志进行可视化分析和监控,快速识别异常访问行为。

-

审计日志存储优化:

审计日志随着时间的推移可能变得庞大,影响存储和查询性能。建议定期清理过时的审计日志或将其归档,确保数据库或存储系统的高效运行。- 建议:建立定期的审计日志归档和清理计划,将超过一定时限的审计日志转移到长期存储解决方案中。

-

设置访问异常报警:

使用第三方监控工具(如 Prometheus、Grafana)集成 Ranger 审计数据,并设置自动报警机制。当系统检测到异常的访问行为时(如频繁的失败访问尝试或对敏感数据的非正常访问),系统可以自动发送警报,通知管理员进行调查。

5. 常见问题排查与解决

尽管 Apache Ranger 提供了强大的权限控制和安全管理功能,但在实际使用中可能会遇到一些常见问题。以下是一些问题排查与解决的建议:

-

策略未及时生效:

如果发现权限策略未及时生效,可能是由于 Ranger 插件的缓存没有及时刷新。可以手动刷新缓存或调整缓存刷新间隔。- 解决方法:通过命令行或 API 手动刷新策略缓存,或者缩短缓存刷新间隔确保策略更新及时生效。

-

用户权限被意外拒绝:

如果某个用户的访问请求被意外拒绝,可能是因为策略冲突或优先级设置错误。可以通过 Ranger Admin 界面查看策略匹配情况。- 解决方法:使用 Ranger Admin 的策略审查功能,查看用户匹配的策略并调整冲突的优先级。

-

Ranger Admin 无法访问:

如果无法访问 Ranger Admin,可能是因为 Admin 实例出现故障或网络配置问题。检查负载均衡器和 Admin 实例的状态,并确保网络连接正常。- 解决方法:检查负载均衡器的设置,确保流量能够正确路由到可用的 Admin 实例;检查 Admin 实例的服务状态并重新启动故障实例。

十. 未来发展与社区

Apache Ranger 是一个关键的大数据安全管理工具,随着数据安全需求的变化和技术的发展,Ranger 的功能和社区也在不断扩展。未来的发展方向包括更强的集成能力、智能化的策略管理以及社区的不断壮大。以下是 Apache Ranger 未来可能的发展路径和社区贡献的相关讨论。

1. Apache Ranger 的未来发展方向

1) 智能化策略管理

未来的 Apache Ranger 可能引入更加智能化的策略管理系统,进一步简化权限管理和策略配置。这些新功能可能包括:

-

基于行为的自动策略生成:

Ranger 未来可能集成机器学习或行为分析功能,自动分析用户访问行为,并建议合适的访问策略。通过对用户操作模式的学习,系统可以识别常规访问路径,并自动调整权限设置。 -

策略冲突自动检测和解决:

在复杂环境中,多个权限策略之间的冲突可能会导致意外的访问拒绝或授权。未来的 Ranger 可能引入自动冲突检测机制,提示管理员并提供解决建议,从而减少人为配置错误。

2) 加强与云原生和容器化环境的集成

随着企业越来越多地采用云原生架构和容器化技术,Ranger 需要加强对这些环境的支持。

-

云环境的集成:

未来,Ranger 可能进一步支持云服务的数据安全管理,例如 AWS、Google Cloud 和 Microsoft Azure 的数据存储(如 S3、BigQuery 和 Azure Blob Storage)。这样,Ranger 可以为多云或混合云环境提供统一的安全管理。 -

容器和微服务架构支持:

Ranger 未来可能会更深入地与容器编排平台(如 Kubernetes)集成,管理微服务环境中的数据访问控制。通过加强对容器化工作负载的支持,Ranger 能够覆盖越来越复杂的多租户环境中的数据安全需求。

3) 数据标签驱动的访问控制

Ranger 未来的发展可能会围绕基于标签的策略管理展开,与 Apache Atlas 的集成可能会更加紧密。通过数据标签(如“敏感数据”或“PII”),管理员可以动态定义和应用权限策略。

- 数据标签与元数据驱动的安全控制:

通过与 Atlas 集成,Ranger 可以基于数据的元数据(如分类、来源、敏感度等)自动应用权限策略。这样,当数据的标签或元数据发生变化时,策略会自动调整以符合最新的合规性要求。

4) 多租户支持

在越来越多的大数据环境中,多个团队或部门需要在同一个平台上进行协作,而 Ranger 将需要进一步完善其多租户支持。

- 租户隔离与策略独立性:

未来的 Ranger 可能会引入多租户功能,确保不同租户之间的数据和权限策略完全隔离。这样,企业可以在同一 Ranger 实例中管理多个独立的业务部门或客户,同时保证每个租户的数据安全和管理权限的独立性。

2. 社区支持与贡献

作为 Apache 软件基金会的开源项目,Apache Ranger 的发展依赖于全球社区的贡献。社区不仅为项目提供了代码改进,还通过文档撰写、用户支持和功能建议推动项目不断进步。

1) 如何参与社区

任何对 Apache Ranger 感兴趣的开发者或用户都可以通过多种方式参与社区贡献:

-

代码贡献:

开发者可以通过 GitHub 提交新的功能、修复 Bug 或进行性能优化。贡献者需要遵循 Apache Ranger 项目的开发指南,提交 Pull Request,并与核心开发者协作完成代码审核。 -

文档和教程:

为 Ranger 编写和更新文档同样是重要的贡献形式。无论是安装指南、策略配置教程,还是问题排查文档,都能够帮助新用户快速上手,并为 Ranger 的推广提供支持。 -

Bug 提交与反馈:

用户在使用过程中发现的 Bug 或改进建议可以通过 Apache JIRA 提交到项目管理平台。通过反馈问题和改进意见,用户可以帮助社区更好地发现和修复潜在的问题。

2) 社区资源与支持

Apache Ranger 社区为用户提供了丰富的资源和支持渠道:

- 邮件列表:社区提供了开发者和用户的邮件列表,帮助新手解答问题,分享经验和最佳实践。

- 线上会议:社区定期举行线上会议,讨论项目的最新进展和未来计划。

- 论坛与讨论组:通过 Apache 的用户论坛,开发者和用户可以相互交流经验,探讨解决方案。

3. 与 Apache Atlas 和其他安全工具的集成前景

Apache Ranger 的强大之处不仅在于其本身的权限管理能力,还体现在与其他数据治理工具(如 Apache Atlas)的深度集成。未来,Ranger 和 Atlas 之间的合作将更加密切,为企业提供全面的数据治理和安全解决方案。

1) Apache Atlas 与 Ranger 的集成

Apache Atlas 是用于数据治理的元数据管理工具,通过与 Ranger 集成,管理员可以基于元数据管理权限。未来的集成可能更智能化,特别是对于大规模数据治理场景:

- 自动化权限管理:

随着 Atlas 中数据标签和分类的变化,Ranger 可以自动调整权限策略,确保敏感数据始终得到恰当的保护。结合 Atlas 的元数据管理,Ranger 能够为不同业务线提供精确的权限控制。

2) 与其他安全工具的集成前景

Ranger 的安全管理功能不仅限于大数据平台,还可能扩展到更多的企业安全工具中,例如:

-

与 SIEM 系统的集成:

未来,Ranger 可能进一步与安全信息和事件管理(SIEM)工具(如 Splunk、ArcSight)集成,将 Ranger 的审计日志数据导入 SIEM 系统中,提供统一的安全事件监控和告警。 -

身份管理与认证:

未来 Ranger 可能加强与企业身份管理工具(如 LDAP、Active Directory、OAuth)的集成,提供更强的用户认证和单点登录(SSO)能力。管理员将能够统一管理身份和权限,实现跨平台的一致性安全策略。