号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

晚上好,我的网工朋友

传统的VLAN划分虽然能够有效地隔离不同部门或功能区域的网络流量,但在某些情况下,比如共享物理接口的多个租户环境或需要更细粒度控制的场景下,传统的VLAN就显得力不从心了。

这样讲可能有一点抽象,举个例子,5000个主机连在运营商交换机上,运营商把这些主机放在同一个VLAN里。这里就有一个非常大的安全隐患:

其中任意一台主机冒充网关,其它主机出网流量就被假冒网关劫持了。

运营商把每个主机放在一个独一无二的VLAN里,可以杜绝ARP欺骗。但是却没有那么多VLAN。

其实,用户主机只要能ARP广播发现网关的MAC地址,进而和网关通信,就可以与整个Internet通信,因为网关是连在Internet上的

怎么才能让主机只能ARP广播发现网关的MAC地址,从而杜绝ARP欺骗攻击,同时又最大程度减少VLAN的使用数量?

这个解决方案的名字就叫“私有VLAN”。

讲到这里,你应该对私有VLAN有个初步的印象了吧?接下来我们就来详细讲解一些VLAN,从原理到配置,都解清楚。

今日文章阅读福利:《 史上最详细VLAN详解(应用篇) 》

讲到私有VLAN,给你分享一份VLAN相关的好用资料,涵盖全面,先码后用,发送暗号“应用”,即可限时获取。

01 什么是私有VLAN

虚拟局域网(VLAN)是一种将物理网络分割成多个逻辑子网的技术,它允许网络管理员根据安全需求、业务需求或性能需求来组织网络流量。

传统的VLAN通过将属于不同VLAN的设备逻辑上分开,使得这些设备即便连接在同一台交换机上也无法直接通信,除非通过路由器或三层交换机进行路由。

然而,在某些特定环境下,比如数据中心或托管服务提供商的环境中,简单的VLAN隔离可能不足以满足更加严格的安全要求。此时,私有VLAN便成为了一种解决方案,它可以提供比标准VLAN更为精细的流量控制和更高的安全性。

01私有VLAN的类型

- Primary VLAN(主VLAN):主VLAN是一个标准的VLAN,它可以包含多个Secondary VLAN。主VLAN通常用于转发目的,即作为所有Secondary VLAN的默认网关。

- Secondary VLANs(次级VLAN):次级VLAN进一步分为三种类型:

- 1、Isolated VLANs(隔离VLAN):这种类型的VLAN内的设备不能相互通信,也不能与其他任何VLAN内的设备通信,除非通过主VLAN或三层设备。

- 2、Promiscuous VLANs(混杂VLAN):在这种VLAN内,所有的设备都可以相互访问,但它们无法与任何其他VLAN内的设备通信。

- 3、Community VLANs(社区VLAN):社区VLAN允许其中的设备彼此之间通信,并且还可以与指定的其他社区VLAN内的设备通信。

02私有VLAN的工作机制

私有VLAN的设计目的是为了在共享的物理网络中创建逻辑上的隔离,从而实现更高级别的安全控制。

在私有VLAN架构中,不同的端口可以被分配给不同的次级VLAN,这使得网络管理员能够精确地控制哪些设备可以相互通信。

例如,在一个典型的部署中,一台服务器可能被分配给一个Isolated VLAN,这意味着它只能通过主VLAN与外部通信;而另一台需要与服务器通信的设备,则可能会被放置在一个Promiscuous VLAN或Community VLAN中,以确保必要的通信路径。

通过这种方式,私有VLAN不仅提高了网络的安全性,还提供了灵活性,允许网络管理员根据实际需求灵活调整网络策略。

02 私有VLAN的优势

01提升网络安全性

私有VLAN作为一种先进的网络技术,为网络工程师提供了额外的安全层,使其能够在物理网络中创建逻辑上的隔离区。

这种隔离有助于防止未授权的设备之间的通信,从而减少了潜在的安全威胁。

例如:

- 隔离服务器与客户端:在数据中心环境中,服务器经常需要与外部客户端通信。通过使用私有VLAN,可以将服务器置于Isolated VLAN中,仅允许通过主VLAN与外部通信,这样即使客户端位于同一个物理交换机上,也无法直接访问服务器,增加了安全性

- 限制横向移动:在多租户环境中,每个租户的数据和应用程序应该被严格隔离。私有VLAN可以确保不同租户之间的网络流量不会混合,降低了恶意攻击者横向移动的风险。

- 控制内部流量:即使在同一组织内部,也可能需要限制不同部门之间的直接通信。私有VLAN可以帮助实现这种内部流量控制,确保敏感信息只在授权范围内流动。

02降低广播域的影响

广播风暴是网络中常见的问题之一,特别是在大型网络中,过多的广播流量会占用大量的带宽资源,并可能导致网络性能下降。

私有VLAN通过将网络划分为更小的逻辑单元,有效地限制了广播域的范围,从而减少了广播风暴的可能性。

此外,由于私有VLAN能够更精细地控制哪些设备可以相互通信,因此可以显著减少不必要的广播流量。

03资源隔离与流量控制

除了上述的安全性和性能优势之外,私有VLAN还提供了资源隔离的功能。在网络中,不同的应用和服务可能有不同的带宽需求和优先级设置。

通过使用私有VLAN,网络管理员可以根据业务需求来划分不同的流量类别,并为每种类别设定不同的QoS(Quality of Service)策略,从而保证关键应用的服务质量不受影响。

此外,私有VLAN还允许网络管理员根据不同的业务需求动态调整网络资源分配。

例如,在高峰时段,可以通过调整私有VLAN的配置来优化关键业务的带宽使用,而在非高峰时段则可以重新分配资源,以支持更多的用户或服务。

03 配置私有VLAN

01在交换机上创建私有VLAN

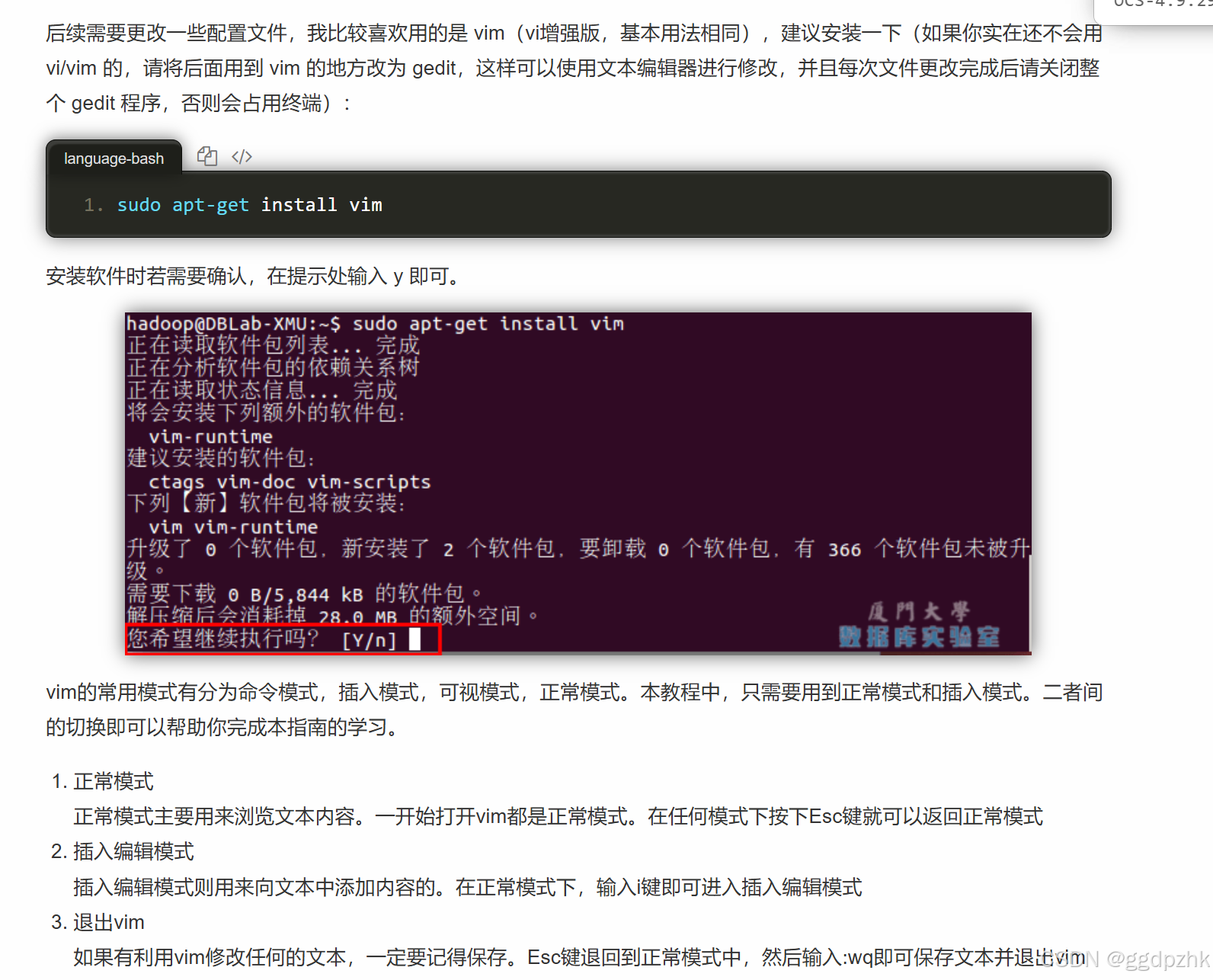

一旦选择了合适的设备并确认其支持私有VLAN功能,下一步就是创建私有VLAN。以下是基本的配置步骤:

创建主VLAN:

config terminal

vlan 100

name Primary_VLAN

exit创建次级VLAN:

vlan 200

name Isolated_VLAN

Exit

vlan 300

name Promiscuous_VLAN

exit配置端口成员身份:

interface GigabitEthernet0/1

switchport mode private-vlan host-associated

switchport private-vlan primary vlan 100

switchport private-vlan association isolated 200 promiscuous 300

exit02 设置端口类型

配置Isolated端口:

interface GigabitEthernet0/2

switchport mode private-vlan host-associated

switchport private-vlan primary vlan 100

switchport private-vlan association isolated 200

exit配置Promiscuous端口:

interface GigabitEthernet0/3

switchport mode private-vlan host-associated

switchport private-vlan primary vlan 100

switchport private-vlan association promiscuous 300

exit配置Community端口(如果需要):

interface GigabitEthernet0/4

switchport mode private-vlan host-associated

switchport private-vlan primary vlan 100

switchport private-vlan association community 400

exit03 验证私有VLAN配置

查看VLAN信息:

show vlan查看端口的私有VLAN配置:

show interface GigabitEthernet0/1 switchport测试私有VLAN功能:

- 尝试从Isolated端口ping另一个Isolated端口,应该失败。

- 尝试从Promiscuous端口ping其他端口,应该成功。

- 如果配置了Community端口,尝试验证这些端口之间的通信是否按预期工作。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部