组织对威胁的准备和恢复能力跟不上网络犯罪分子的进步。

一些首席执行官仍然认为网络安全需要偶尔干预,而不是持续关注。

但对于许多公司来说,情况并非如此;网络威胁准备需要协调一致的培训工作,因此网络安全团队在攻击发生时已经做好准备。

网络安全从业者通常都具有好奇心这一重要性格特征,而且许多人喜欢亲自动手的学习方式。

这自然使竞赛和夺旗游戏等游戏化体验成为绝佳选择。

如果您的团队已经倾向于彼此之间进行善意的竞争挑战,或者已经有大学或高中网络俱乐部经验,那么他们可能已经熟悉这种类型的培训并乐于将其带到工作中。

为此,领导者在修改培训课程并帮助团队为新时代的网络威胁做好准备时,应牢记以下一些关键考虑因素:

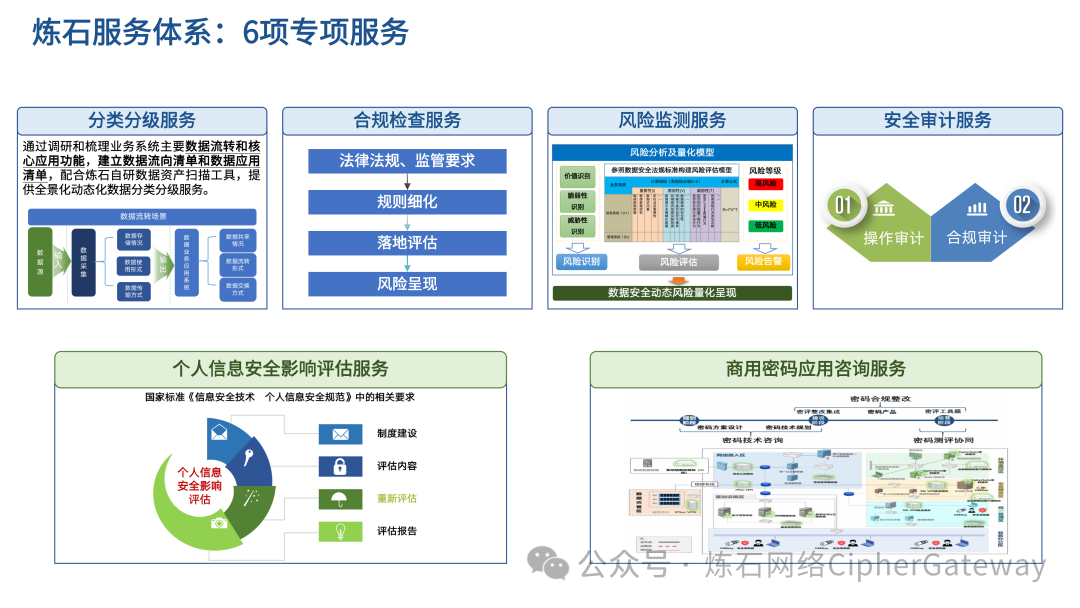

了解公司的优先事项、举措和风险

数据泄露的成本接近 450 万美元,在分秒必争的紧急情况下,组织无法承受团队之间出现分歧的后果。

交叉训练很有价值,应该纳入任何培训计划。它不仅有助于应对危机,还有助于打造真正的紫色团队思维模式,并促进整个团队的发展。

例如,SOC分析师参与为红队设计的游戏或为进攻性安全工程师处理日志分析和取证,都有很大的价值。

虽然团队领导不一定期望他们的治理或风险专业人员进行内存取证或安全编码挑战,但在可能和相关的情况下促进协作培训将在最重要的时候加强跨职能工作。

领导者应该花时间研究存在哪些知识或覆盖范围方面的差距,以及它们对业务的直接影响。这可以通过回顾以前的事件响应、审计或采购对话中吸取的教训来实现。

了解组织的战略目标,将所需技能与这些目标联系起来,然后制定培训计划。

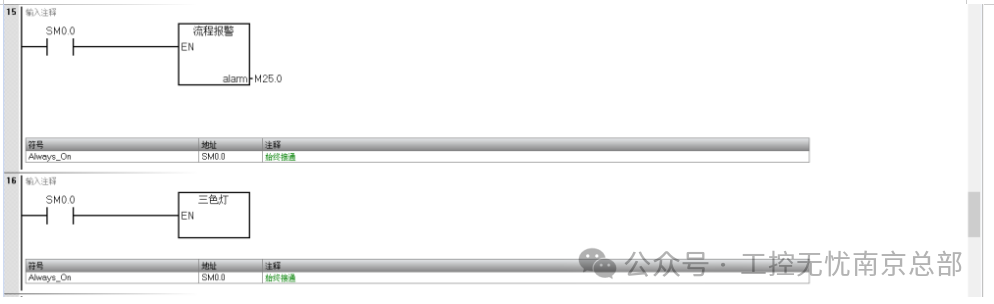

例如,在工业/制造组织工作,安全是公司的关键指标。探索专注于保护工业控制系统的学习平台可能会有所帮助。

如果之前的事件响应发现 Web 应用程序配置错误导致了入侵,那么专注于强化、防御或利用常见 Web 应用程序问题的培训可能是一个不错的起点。

竞争过于激烈或高级培训≠更好的结果

培训可以而且应该有回报,而游戏化可以让员工更清楚地了解这些回报。

了解团队的现状,并随着技能的提高而增加复杂性。如果培训项目太高级,让参与者产生冒名顶替综合症,那么启动培训项目可能会令人沮丧和有害。

更难、竞争更激烈、更昂贵的培训并不总是与最佳结果相关。

有许多免费的和基于社区的培训计划和环境可以利用,包括 - 鼓励个人探索免费的夺旗游戏(CTF),或使用平台来帮助衡量优势和劣势,然后再进入付费服务和企业培训设计。

培训也不一定非要在电脑上进行。游戏可以让您的团队自我组织、制定战略、管理时间和建立沟通,同时为他们提供资源或战略指导。

因此,像面对面的密室逃脱或像 Black Hills Infosec 的 Backdoors and Breaches 这样的纸牌游戏这样的团队建设练习可以达到这个目的。

在这些活动中,新的或不太可能的领导者会出现,每个人都可以了解同龄人的优势。

培训的目标不应该是确保您的团队在测验中获得 100% 的分数,而是让他们通过培训获得新的顿悟时刻或掌握以前没有的方法。

游戏化训练发掘意想不到的技能

网络安全团队的技术敏锐度是最重要的,游戏化培训有助于发现和发展成功阻止或补救威胁所需的软技能,例如同理心、授权和时间管理。

例如,在团队 CTF 中,最强的选手往往具有一些共同的特质。能够用同理心评估团队优势的队长通过制定计划、沟通和根据个人优势调整团队战略而取得成功。

就像最好的网络安全领导者一样,优秀的 CTF 选手认识到,关键不是拥有“摇滚明星独角兽”,而是根据他们擅长的领域找到合适的人来解决正确的问题。

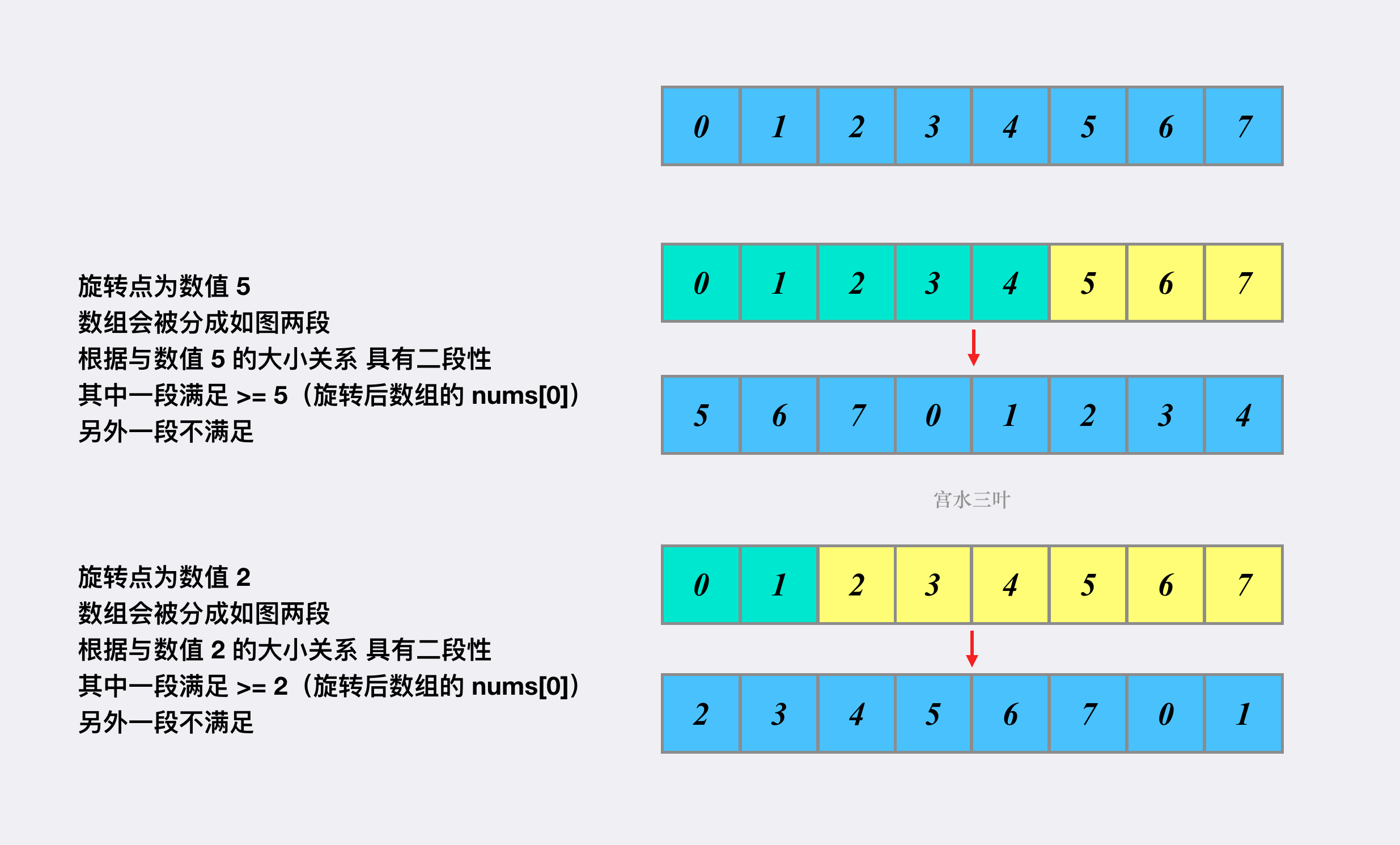

我在 CTF 职业生涯早期学到的第二个最重要的教训是时间管理。

有时,你会权衡先解决简单的挑战以“取得领先”——但这可能会导致没有时间应对更困难的挑战。就像在职业世界中一样,游戏表明我们完成任务的资源和时间有限,我们必须权衡价值与时间成本以及可用的技能或工具。

学习如何战略性地选择解决哪些挑战以及按什么顺序解决——尤其是在不可能解决所有挑战的情况下——与我们在职业世界中如何做出战略风险或事件分类决策直接相似。

我们的培训和发展策略必须不断发展,以保持网络安全团队的积极性并做好迎接新挑战的准备。

游戏(包括与安全无关的游戏)与网络安全工作之间的协同作用很常见,而且根据 IDC 的研究, IT 技能短缺问题严重且只会越来越严重,因此确保团队配备网络安全人员至关重要。

那些具有领导或参与桌面角色扮演游戏或竞技电子竞技所需的规划和协调经验的人,可能代表着一个好奇、积极、善于解决问题的人才库,对这个行业很有价值。

通过游戏化培训和团队活动来温习“如何思考”是解决这一难题的核心,同时还能减少枯燥的研讨会或培训演示中经常出现的倦怠感。

随着雇主和团队领导者寻求解决网络安全人才短缺和技能差距的问题,游戏中存在着提高团队协作和技能的重要机会。