在容器化技术中,除了资源的隔离,如何有效地控制和分配系统资源同样至关重要。Cgroups(Control Groups) 是Linux内核提供的一个强大机制,允许限制、监控和隔离进程组的系统资源使用情况。Cgroups是Docker实现容器资源限制和分配的核心工具之一,确保了容器不会超出设定的资源配额,影响其他容器或宿主机的运行。

本文将详细解析Cgroups的工作原理,深入探讨它在Docker中的应用及其重要性。

一、什么是Cgroups?

Cgroups(Control Groups) 是Linux内核的一个功能模块,允许系统管理员对进程组使用的资源进行控制和管理。它通过将进程分配到不同的组中,然后对这些组应用资源限制,来实现对CPU、内存、磁盘I/O等资源的配额管理。

对于Docker来说,每个容器都对应一个Cgroup。Docker通过Cgroups为容器分配和限制资源,确保容器不会无节制地消耗系统资源,从而影响宿主机或其他容器的正常运行。

二、Cgroups的基本工作机制

Cgroups通过两大核心功能来管理容器资源:

- 资源限制(Limiting Resources):通过设定上限值,限制某个容器所能使用的资源量。例如,可以限制某个容器最多只能使用1个CPU核心或512MB内存。

- 资源监控和审计(Resource Monitoring and Auditing):通过Cgroups,系统可以实时监控容器的资源使用情况,并提供资源使用统计数据。管理员可以通过这些信息进行容器的优化和调试。

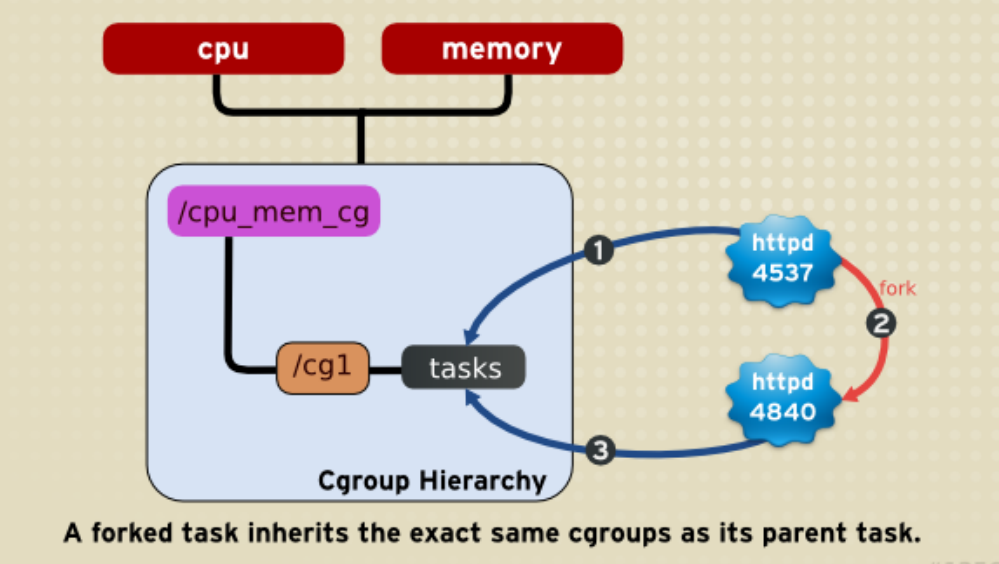

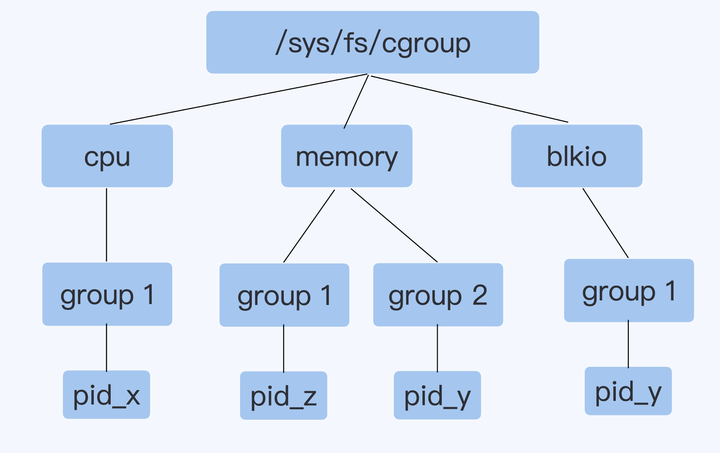

Cgroups是以“分组”的形式来组织和管理进程的,每个进程都可以被分配到一个或多个Cgroup中。Cgroups以树形结构组织,不同层级可以对不同资源进行控制。

Cgroups控制资源的类型:

- CPU:限制某个进程或容器的CPU使用比例。

- 内存:限制容器使用的物理内存和交换内存(Swap)。

- I/O:限制容器对磁盘的读取和写入操作。

- 网络带宽:控制容器的网络吞吐量。

- 进程数量:限制某个容器内可以运行的最大进程数。

三、Cgroups在Docker中的应用

在Docker中,Cgroups是控制容器资源使用的重要机制。Docker通过Cgroups为每个容器分配独立的资源限制,从而实现精细化的资源管理。以下是Docker使用Cgroups管理资源的几种常见方式。

1. CPU资源限制

Cgroups允许我们对容器的CPU使用情况进行精确控制。通过Docker的CPU资源配置,我们可以限制容器能够使用的CPU时间和核心数。

- CPU shares(CPU份额):这是一个相对的资源权重值,默认值为1024。假设有两个容器A和B,它们的CPU份额分别为512和1024,那么B容器将获得两倍于A容器的CPU时间。

- CPU quota(CPU配额):可以设置具体的CPU时间限制。例如,我们可以将某个容器的CPU quota设置为50%,这意味着该容器只能使用一半的CPU资源。

- CPU set(CPU绑定):允许将容器绑定到特定的CPU核心上运行,从而更精确地分配CPU资源。

示例:

docker run --cpus="1.5" my_container

在上述命令中,Docker将容器的CPU使用限制在1.5个核心。

2. 内存资源限制

Cgroups支持对物理内存和交换内存的控制。Docker通过Cgroups的内存限制,可以防止容器占用过多的内存资源,从而影响宿主机或其他容器的运行。

- 内存限制(memory limit):可以设置容器使用的最大内存值,一旦超过该值,系统将会触发OOM(Out of Memory)错误并终止进程。

- 交换内存限制(swap limit):可以设置容器的交换内存使用上限,这对防止容器使用过多的虚拟内存非常有效。

示例:

docker run --memory="512m" --memory-swap="1g" my_container

这条命令将容器的物理内存限制在512MB,交换内存限制在1GB。

3. 磁盘I/O限制

Docker通过Cgroups中的blkio子系统来控制容器的磁盘I/O操作。通过设置磁盘I/O限制,确保容器不会在磁盘读写时占用过多资源,从而避免影响其他容器或宿主机的磁盘性能。

- I/O权重:类似于CPU shares,容器的磁盘I/O权重可以决定其相对于其他容器的磁盘I/O优先级。

- I/O速率限制:可以设置容器对某个磁盘设备的读写速率。例如,可以限制某个容器每秒最多只能读写10MB的数据。

示例:

docker run --device-read-bps /dev/sda:10mb --device-write-bps /dev/sda:10mb my_container

这条命令将容器对/dev/sda磁盘设备的读写速率限制在10MB/s。

4. 进程数量限制

为了避免容器创建过多的进程(如fork炸弹攻击),Cgroups允许我们对容器的进程数量进行限制。通过限制进程数量,确保单个容器不会过度消耗系统的进程资源。

- Pids limit:可以设置容器内最多允许运行的进程数。

示例:

docker run --pids-limit 100 my_container

此命令将容器内的进程数量限制为最多100个。

四、Cgroups的工作原理

Cgroups的工作原理可以分为以下几个关键步骤:

1. 创建Cgroup

当Docker启动容器时,它会为每个容器创建一个新的Cgroup,并为其分配相应的资源限制。Cgroup的每个资源限制会对应Linux内核中的一个子系统(如CPU、内存等),这些子系统可以通过文件系统接口进行操作。

2. 资源监控与控制

每个Cgroup都有自己的控制文件,这些文件记录了当前进程的资源使用情况以及设定的资源限制。例如,/sys/fs/cgroup/memory/docker/<container-id>/memory.limit_in_bytes 记录了某个容器的内存限制。Docker会根据这些文件的值对容器资源进行实时监控和调整。

3. 动态调整

Cgroups允许我们在容器运行时动态调整资源限制。例如,可以通过更新Cgroup的控制文件,实时更改某个容器的CPU或内存限制。这样,管理员可以根据应用的需求灵活地调配系统资源。

五、Cgroups与容器安全性

Cgroups不仅帮助我们对资源进行限制,它在某些场景下还可以增强容器的安全性。通过Cgroups,容器无法超出设定的资源上限,这在防止某些拒绝服务攻击(如fork炸弹)时尤为有效。

- 资源饥饿攻击防护:通过设定合理的资源限制,可以有效防止某个容器占用过多资源,导致其他容器或宿主机无法正常运行。

- 内存溢出防护:Cgroups可以限制容器的内存使用,防止容器因内存泄露或滥用而耗尽系统内存。

尽管Cgroups可以在一定程度上提高容器的安全性,但它并不是唯一的解决方案。为确保容器的安全性,Cgroups通常与其他安全机制(如namespace、Seccomp、AppArmor等)协同工作。

六、Cgroups的局限性

虽然Cgroups在容器资源管理中具有非常重要的作用,但它也存在一些局限性:

- 复杂性:Cgroups的配置和管理较为复杂,特别是在大型集群环境中,配置错误可能导致资源分配不均,影响系统性能。

- 资源竞争:在某些情况下,即使设置了Cgroups,容器之间的资源竞争仍可能导致性能问题。例如,磁盘I/O或网络带宽的限制并不总能完全消除容器之间的资源争抢。

- 安全性依赖于配置:Cgroups的安全效果取决于正确的配置。错误的配置可能导致资源限制失效,进而造成安全风险。

七、总结一下

Cgroups作为Docker核心原理之一,为容器提供了灵活且精细的资源管理功能。通过Cgroups,开发者和运维人员可以对CPU、内存、磁盘I/O等资源进行严格控制,确保容器化应用的稳定性和安全性。在未来,随着容器技术的发展,Cgroups可能会进一步优化,提供更高效的资源控制和更强的隔离性能。

Cgroups与namespace等其他容器技术相结合,使Docker不仅能够提供隔离环境,还能保证资源的高效利用。在掌握Cgroups的使用后,开发者可以更好地优化和管理容器,提升整体系统性能。