1、今天打一台htb安全分析的靶机,首先我们先看一下这中类型题的框架,首先是题目指引描述,之后有7个问题,这些问题会一步一步指引我们去溯源分析,话不多说开始我们今天的练习。

题目描述:

Alonzo 在他的电脑上发现了奇怪的文件,并通知了新组建的 SOC 团队。评估情况后,认为网络中可能发生了 Kerberoasting 攻击。您的工作是通过分析提供的证据来确认调查结果。您将获得:1- 来自域控制器的安全日志 2- 来自受影响工作站的 PowerShell 操作日志 3- 来自受影响工作站的预取文件

问题:

1、分析域控制器安全日志,您能否确认 kerberoasting 活动发生的日期和时间?

2、目标服务名称是什么?

3、确定发生此活动的工作站非常重要。工作站的 IP 地址是什么?

4、现在,我们已经确定了工作站,接下来将为您提供包括 PowerShell 日志和预提取文件在内的会审,以便您深入了解此活动在端点上是如何发生的。用于枚举 Active Directory 对象并可能在网络中查找 Kerberoastable 帐户的脚本文件名是什么?

5、此脚本是何时执行的?

6、用于执行实际 kerberoasting 攻击的工具的完整路径是什么?

7、何时执行工具以转储凭据?

知识铺垫:

- Kerberos协议

2、Pf文件

Windows 具有称为 prefetch 的系统功能,旨在提高加载和执行程序的速度/效率。

当程序首次运行时,它会存储有关在加载该文件时访问的所有文件的信息。此数据存储在文件中,

以便在后续运行同一二进制文件时,可以将这些文件预加载到内存中。

该文件还存储元数据,例如文件名、运行计数和访问时间。

3、kerberoasting攻击

kerberoasting是本次分析的关键点,但是具体的漏洞原因还是需要结合Kerberos协议去了解才行,他主要是利用了客户端在获取tgt后,向kdc去请求访问A服务器,这时候kdc验证tgt无误,然后使用A服务的ntlm hash 去加密了票据,然后票据又放在tgs传给客户端的过程中,拿到了这个hash,然后去做的攻击,这里可以参考一下csdn里边的文章去理解。

https://blog.csdn.net/weixin_45954730/article/details/140647751

解体步骤

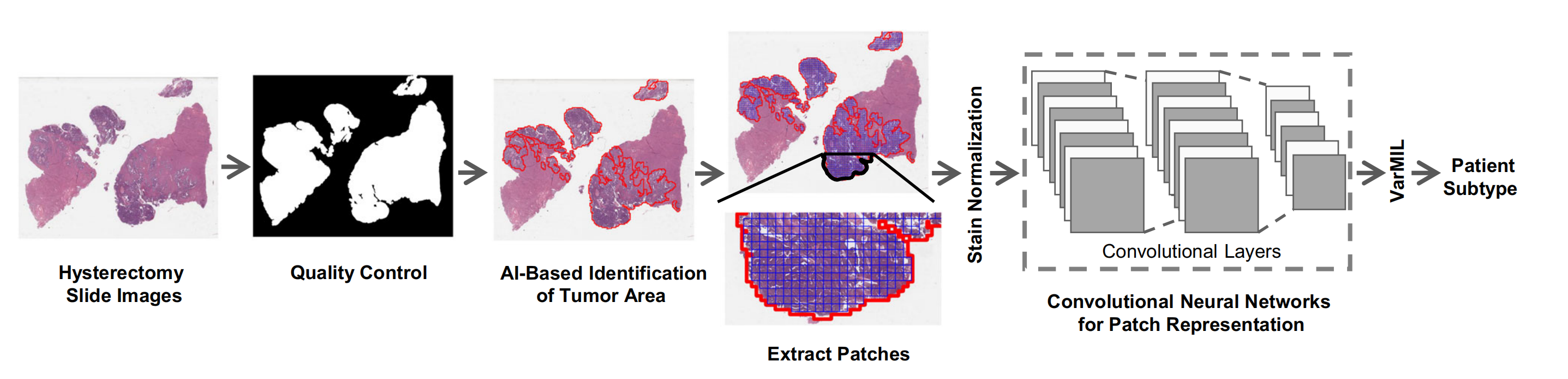

- 拿到zip首先看一下有哪些文件,一个是dc域控的安全日志,另一个是工作组的powershell日志和预存文件,这个在描述中也有说明,是内网失陷主机的日志,根据kerberoasting攻击的相关描述,大致可以判断这个攻击是通过对kdc下发tgs票据中密码哈希加密环节构造的类型攻击,如果你不理解我说的这句话,那我建议你再看一下kerberos通信协议:Detecting Kerberoasting Activity – Active Directory Security

- 很明显我们需要关注的是tgs请求,而不是tgt,在日志中很迅速的我们可以找到4769和4768这两种安全事件id,我们需要关注4759

4769是对应请求服务器票据即tgs

4768是tgt是在和as或者kdc做自身校验

3.在4769日志中我们需要关注的是请求的加密方式和请求的服务,事件不多很容易找到关于一条sql服务的tgs请求,而且还是0x17加密,0x17对应的是rc4加密,这里不是很容易关联到,但是Windows日志内的参数本来就不多,我建议看到不懂得,先复制去问问chatgpt或者百度。

4.这个加密问题较多,目前kerberos默认是使用aes加密,但是攻击者可以在发起请求的时候指定服务端即KDC使用RC4加密,然后再破解获取的RC4加密值以此获取服务器ntlm hash。从日志这里我们可以获取到攻击时间、攻击IP等。

5.接下来是对powershell的分析,这道题日志都不多,但是实际生产时候可能都上千上万条,这里需要参考一下这个文章:

Investigating PowerShell: Command and Script Logging - crowdstrike.com

6.针对4104id去做分析,因为这里没有4688,第一条就是-ep bypass

7.-ep bypass是在绕过本地的powershell策略规则,一般在内网渗透中会高频率出现,然后看第二条4104就是在执行一个ps1脚本了,拉到最下方可以看到执行文件的物理路径。

8.最后寻找恶意程序,这个从预存文件中招,一个个找费劲,可以复制文件头去百度关联搜索kerberoastaing,会有惊喜,pf需要使用pecmd.exe执行查看。

工具连接:https://github.com/EricZimmerman/PECmd

下载工具后,然后在powershell命令行中执行:.\PECmd.exe -f .\RUBEUS.EXE-5873E24B.pf,

然后我们看到保存时间,这里创建时间和最后打开时间是因为我转存文件导致的,正常打开的话只需要看最后修改保存时间即可。同时在里边也能找到这个恶意工具的物理地址。