2.1.3 存储与数据库(掌握)

1、存储技术

存储分类根据服务器类型分为:封闭系统的存储和开放系统的存储

封闭系统主要指大型机等服务器;开放系统指基于包括麒麟、欧拉、UNIX、Linux等操作系统的服务器

开放存储的系统分为:内置存储和外挂存储

外挂存储根据连接的方式分为直连式存储(DAS)和网络化存储(FAS)

网络化存储根据传输协议分为网络接入存储(NAS)和存储区域网络(SAN)

2、存储虚拟化(掌握)

存储虚拟化是“云存储”的核心技术之一

存储虚拟化使存储设备能够转换为逻辑数据存储

3、绿色存储(掌握)

绿色存储技术是指从节能环保的角度出发,用来设计生产能效更佳的存储产品,降低数据存储设备的能耗,提高存储设备每瓦性能的技术

以绿色理念为指导的存储系统最终是存储容量、性能、能耗三者的平衡

4、数据结构模型(掌握)

数据结构模型是数据库系统的核心。描述在数据库中结构化和操纵数据的方法。

常见的数据结构模型有三种:层次模型(“树”结构)、网状模型(有向图结构)和关系模型(二维表格的形式)。

5、常用数据库类型(掌握)

数据库存储方式可以分为关系型数据库(SQL)和非关系型数据库(NoSQL)

(1)关系型数据库

关系型数据库支持事务的ACID原则,即原子性、一致性、隔离性、持久性

(2)非关系型数据库

非关系型数据库是分布式的、非关系型的、不保证遵循ACID原则的数据存储系统。

常见的非关系数据库分为:键值数据库、列存储数据库、面向文档数据库、图形数据库

6、数据仓库(掌握)

为了满足中高层管理人员预测、决策分析的需要,在传统数据库的基础上产生了能够满足预测、决策分析需要的数据环境 —— 数据仓库

数据源:它是数据仓库系统的基础,是整个系统的数据源泉

数据的存储与管理:它是整个数据仓库的核心

前端工具:查询工具(针对OLAP服务器)、报表工具、分析工具、数据挖掘工具(针对数据仓库)

2.1.4 信息安全-信息安全基础(掌握)

1、信息安全三元组:保密性、完整性和可用性

(1)保密性:信息不被泄露给未授权的个人、实体和过程,或不被使用的特性。加密、访问控制、信息隐写都是实现保密性的方式

(2)完整性:保护资产的正确和完整特性

(3)可用性:需要时、授权主体可以访问和使用的特性

针对信息系统安全可划分为一下四个层次:设备安全、数据安全、内容安全和行为安全

(1)设备安全:

信息系统设备的安全是信息系统安全的首要问题,主要包括三个方面:设备的稳定性、设备的可靠性、设备的可用性。

(2)数据安全:

数据安全属性包括秘密性、完整性和可用性

(3)内容安全:

内容安全是信息安全在政治、法律、道德层次上的要求

(4)行为安全:

数据安全本质上是一种静态的安全,而行为安全是一种动态的安全。主要包括:行为的秘密性、行为的完整性、行为的可控性

2、加密解密

加密技术包括两个元素:算法和密钥

3、信息系统安全

信息系统安全主要包括计算机设备安全、网络安全、操作系统安全、数据库系统安全和应用系统安全等。

(1)计算机设备安全:抗否认性、可审计性、可靠性

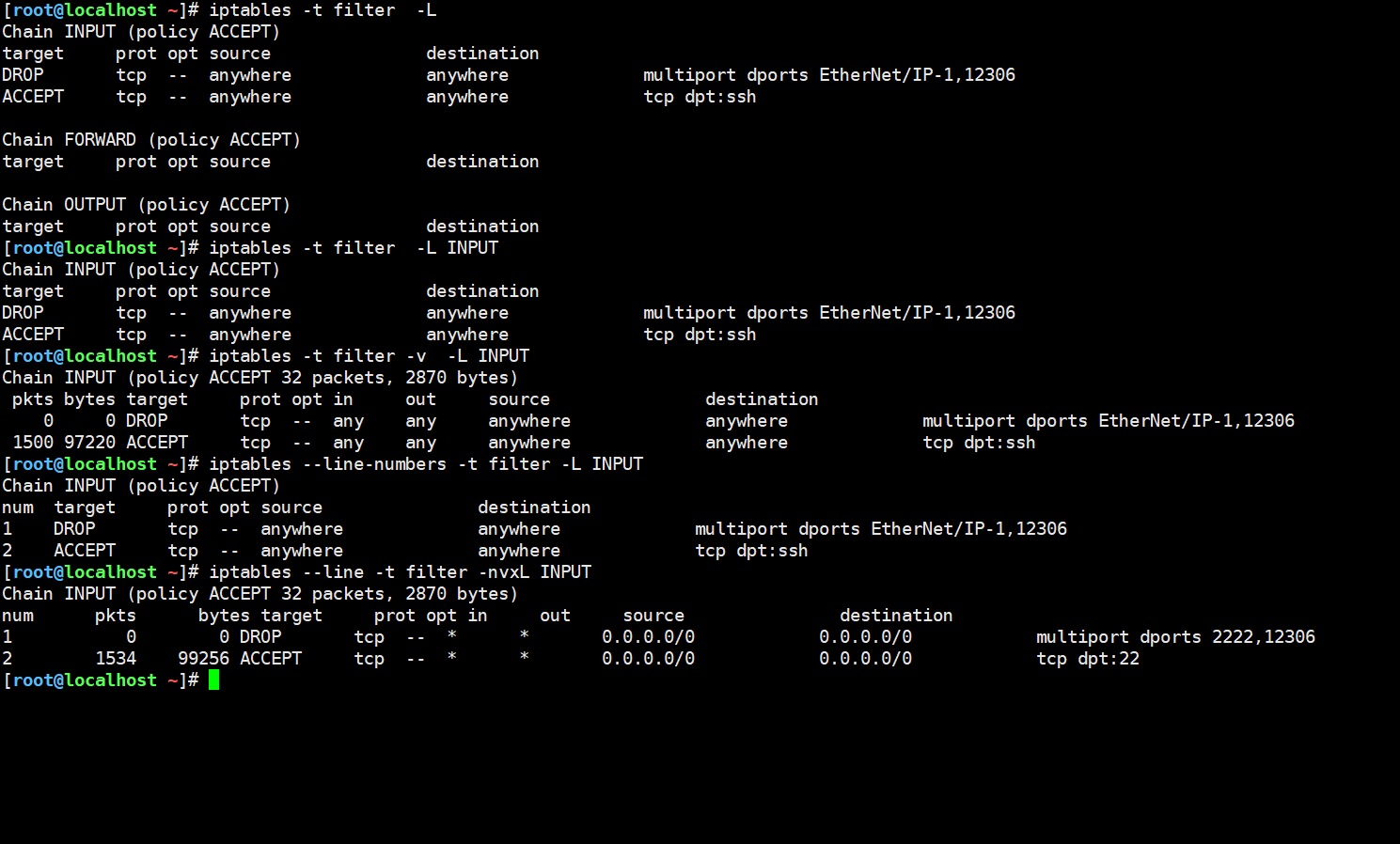

(2)网络安全:

常见的网络威胁包括:网络监听、口令攻击、拒绝服务(Dos)攻击及分布式拒绝服务(DDos)攻击、漏洞攻击、僵尸网络(Bonet)、网络钓鱼(Phishing)、网络欺骗、网站安全威胁、高级持续性威胁(APT)

(3)操作系统安全:

主要的安全威胁有:计算机病毒、逻辑炸弹、特洛伊木马、后门(嵌在操作系统中的一段非法代码)、隐蔽通道(系统中不受安全策略控制的,违反安全战略、非公开的信息泄露路径)

(4)应用系统安全

4、网络安全技术

主要包括防火墙、入侵检测与防护、VPN、安全扫描、网络蜜罐技术、用户和实体行为分析技术等。

5、Web威胁防护技术(掌握)

主要包括:Web访问控制技术、单点登录技术、网络防篡改技术和Web内容安全等

(1)Web访问控制技术:主要任务是保证网络资源不被非法访问者访问

(2)单点登录技术:提供集中统一的身份认证,实现“一点登录、多点访问”

(3)网页防篡改技术:时间轮询技术、核心内嵌技术、事件触发技术、文件过滤驱动技术

(4)Web内容安全:电子邮件过滤、网页过滤、反间谍软件

6、下一代防火墙(掌握)

下一代防火墙是一种可以全面应对应用层威胁的高性能防火墙。通过深入洞察网络流量中的用户、应用和内容。

7、安全行为分析技术(掌握)

大部分造成严重损坏的攻击往往来源于内部。

用户和实体行为分析提供了用户画像及基于各种分析方法的异常检测,发现与用户或实体标准画像或行为异常的活动多祥光的潜在事件

8、网络安全态势感知(掌握)

网络安全态势感知是一种基于环境的、动态的、整体的洞悉安全风险的能力。安全态势感知的前提是安全大数据。

网络安全态势感知的关键技术主要包括:海量多远异构数据的汇聚融合技术、面向多类型的网络安全威胁评估技术、网络安全态势评估与决策支撑技术、网络安全态势可视化

2.1.5 信息技术的发展(了解)

传统计算机安全理念过渡到以可信计算理念为核心的计算机安全