SSRF实验

- SSRF概述

- 实验

- 测试

- 结果

SSRF概述

SSRF服务端请求伪造,是因为网页提供的参数可以获取其他资源,接受网址在本地解析,来获取服务器本身的资源,但解析没过滤导致出现的问题

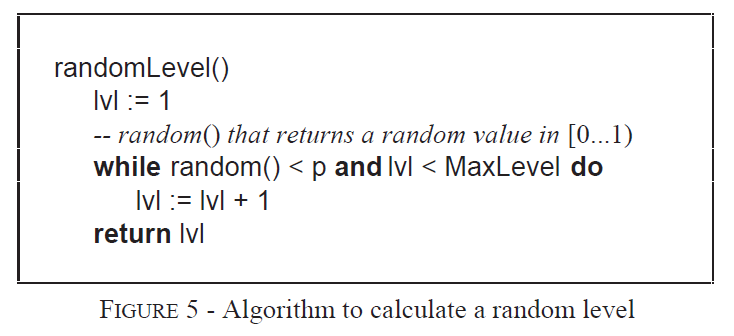

主要有几个方面的方法

dict 协议是一个在线网络字典协议,探测服务,这个协议是用来架设一个字典服务的。这个协议架设的服务可以用 telnet 来登陆,说明这个协议应该是基于 tcp 协议开发的。

所以像 mysql 的服务,因为也是基于 tcp 协议开发,所以用 dict 协议的方式打开也能强行读取一些 mysql 服务的返回内容

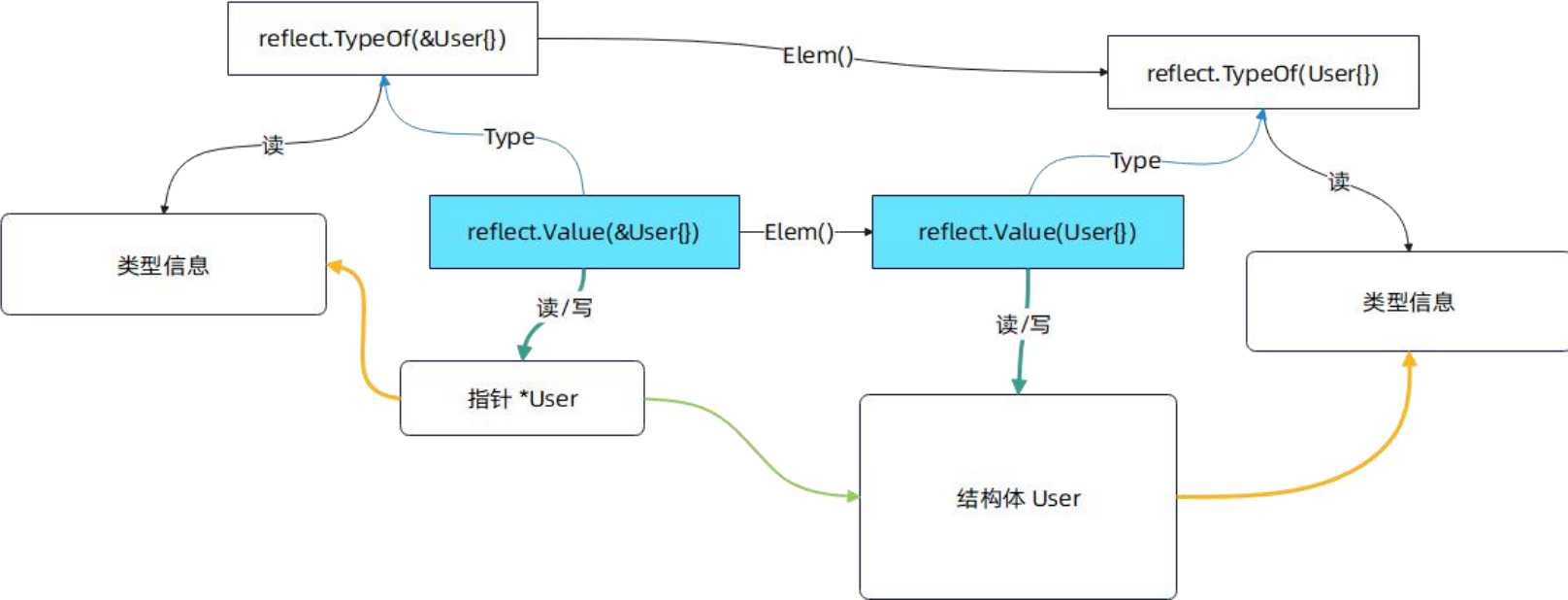

可以在redis实现未授权访问,但是要满足几个要求

1:低版本

2:多不设置redis访问密码

3:安全模式是关

要想实现ssrf的话,1:要可写webshell(前提知道物理路径)2:写任务计划(可以写任务计划,将服务器权限弹给我)

3:写入公钥,用账户密码登录服务器

实验

可以通过它的代码分析,进入info看看有啥

可以使用dict配合burpsuit探测端口

发现这里没有啥端口开的,那就试试ip反正在一个段的

发现172.18.0.2

再探测发现6379redis在活动,利用gopherus写入shell

经过测试发现/var/www/html目录写入没有,那就试试权限较大的,比如upload,也可以通过字典爆破,github蛮多的

测试

可以看看内容写的啥

这里试试二次编码,注意ip要改

结果