文章目录

- 前言

- 理论介绍

- 1. 安全策略

- 1.1 定义:

- 1.2 关键术语:

- 2. 防火墙状态监测

- 实战

- 步骤1:实验环境搭建

- 步骤2:配置实现

- 总结

- 1. 默认安全策略

- 2. 自定义安全策略

- 3. 防火墙状态会话表

前言

who:本文主要写给入门防火墙的技术爱好者。

what:本文介绍安全策略的基本概念和关键术语、防火墙状态监测、实战、总结等。

when:文档创建时间-2024年8月21日

where:作者-Evelynne Alpha 版本-v1

why:期望读者从文档中获得理论知识,并体验实验。

理论介绍

1. 安全策略

1.1 定义:

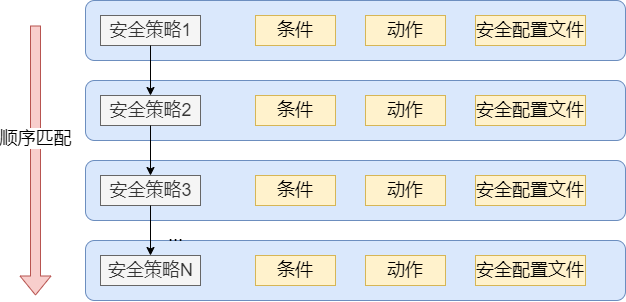

防火墙安全策略是在防火墙中定义的一组规则,用于控制进出网络的数据包流动。这些策略基于各种条件来决定数据包是否被允许通过防火墙,从而达到保护网络免受未授权访问和潜在威胁的目的。

1.2 关键术语:

1.规则匹配条件:安全策略包含一系列匹配条件,例如源安全区域和目的安全区域、源和目标IP地址、端口号、协议类型、应用类型、用户身份和时间范围。数据包必须满足所有指定的条件才能与策略匹配。

2.策略动作:一旦数据包与某条安全策略匹配,防火墙将执行该策略定义的动作,通常是允许(permit)或拒绝(deny)。允许意味着数据包将被转发,而拒绝则意味着数据包会被丢弃。

3.安全配置文件:网络安全设备或软件中用于定义和实施特定安全策略的设置集合。这些配置文件可以帮助组织控制网络流量、保护数据、防止恶意软件传播以及遵守法规要求。

2. 防火墙状态监测

防火墙会话表(Session Table)是网络防火墙用来跟踪和控制通过网络接口的数据流的机制。每个通过防火墙的连接或会话都会被记录在会话表中,这有助于防火墙执行其安全策略。

实战

步骤1:实验环境搭建

实验环境:华为eNSP网络模拟器

-

添加设备,搭建拓扑:

-

添加一台防火墙、两台交换机、一台Client1、一台Server1。

-

Client1连接 Trust 区域,Server1连接 Untrust 区域。

-

-

实验目的:

-

理解防火墙默认安全策略。

-

理解防火墙安全策略的流量管控。

-

理解防火墙监测状态会话表。

-

步骤2:配置实现

-

PC配置:

- PC1配置IP地址:192.168.1.1/24

- 设置默认网关为防火墙相应的接口地址。

-

交换机配置:

- 禁用生成树协议STP。

stp disable -

防火墙配置:

- 登录防火墙设备。默认用户名

admin,默认密码Admin@123 - 配置接口IP地址:

system-view sysname FW2 interface GigabitEthernet 1/0/1 ip address 192.168.1.254 24 quit interface GigabitEthernet 1/0/2 ip address 192.168.2.254 24 quit- 配置安全区域。

firewall zone trust add interface GigabitEthernet1/0/1 quit firewall zone untrust add interface GigabitEthernet1/0/2 quit- 配置安全策略

interface GigabitEthernet1/0/1 service-manage all permit quit interface GigabitEthernet1/0/2 service-manage ping permit quitsecurity-policy rule name t_2_unt source-zone trust destination-zone untrust source-address 192.168.1.0 24 destination-address 192.168.2.0 24 action permit quit4.Server1配置:

- Server配置IP地址:192.168.2.1/24

- 设置默认网关为防火墙相应的接口地址。

- 开启http服务。

5.网络测试:

- Client1客户端 访问Server1服务器的http服务。

- 查看FW2防火墙的会话状态表。

- 用Wireshark抓包。

- 登录防火墙设备。默认用户名

总结

1. 默认安全策略

华为防火墙默认安全策略是拒绝所有流量。

display security-policy rule all

但是,可以修改。这个可以用于业务没上线之前,没做安全策略之前,测试网络互通。 通俗的说,这个时候防火墙相当于路由器的功能了。

security-policy

default action permit

2. 自定义安全策略

在FW2防火墙上做如下配置

security-policy

rule name t_2_unt

source-zone trust

destination-zone untrust

source-address 192.168.1.0 24

destination-address 192.168.2.0 24

action permit

quit

3. 防火墙状态会话表

Server1服务器不能主动访问Client1客户端。

client1客户端访问Server1服务器的http服务,然后立马回到FW2防火墙上查看状态会话表。

display firewall session table

抓包结果:

SYN, ACK, FIN: 这些是TCP控制位,表示不同的TCP连接状态:

- SYN: 同步序列编号,用于建立连接。

- ACK: 确认应答,表示接收到的数据包已被确认。

- FIN: 结束连接,用于关闭连接。

Client1->Server1: 创建会话表

Server1->Client1: 命中会话表

注意:防火墙会话表中的条目会在一定时间内自动过期。目的是为了控制流量,有效地管理和保护网络通信。

在本文中做的安全策略配置可以使untrust安全区域主动访问trust安全区域不会建立会话表,但当trust安全区域主动访问untrust安全区域的时候,才会建立会话表。