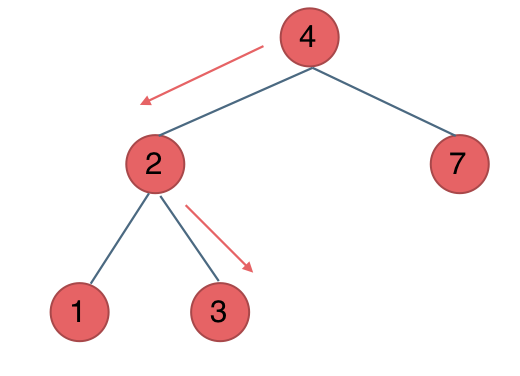

一:思维导图

二:相关问题解答

1,什么是文件上传漏洞?

文件上传漏洞是一种常见的网络安全问题,它发生在网络应用程序允许用户上传文件到服务器的功能中。如果这一功能没有得到适当的安全控制和验证,攻击者就可以利用这个漏洞上传恶意文件,进而执行不当操作,影响服务器的安全性和稳定性。

文件上传漏洞的类型

- 恶意文件执行:

- 攻击者上传包含恶意代码的文件,如 PHP 脚本、Python 脚本等,服务器执行这些文件时,攻击者可以控制服务器或进行其他恶意活动。

- 上传非预期类型的文件:

- 如果服务器期望图片文件,但攻击者上传了一个可执行文件或脚本,并通过某种方式触发服务器执行,这也构成了严重的安全威胁。

- 目录遍历/路径遍历:

- 攻击者通过修改上传文件的路径,尝试将文件保存在服务器的敏感目录中,可能导致信息泄露或权限提升。

- 拒绝服务攻击(DoS):

- 通过上传大量的数据或极大的文件,耗尽服务器的存储或处理能力,使服务变得不可用。

如何利用文件上传漏洞

攻击者通常会尝试以下几种方法来利用文件上传漏洞:

- 绕过文件类型检查:通过改变文件扩展名或利用服务器对MIME类型检查的不严格,上传执行代码。

- 利用双重扩展名:例如,上传一个名为

image.php.jpg的文件,如果服务器只检查最后的.jpg,则可能会错误地将其当作安全的图片文件处理。 - 上传含有恶意代码的图片文件:在图片文件中嵌入PHP代码,如果服务器配置不当,可能会将图片文件作为PHP脚本执行。

- 利用服务器配置错误:如果服务器配置错误,上传的文件可能被存放在可通过Web访问的目录中,并且被当作脚本文件执行。

防护措施

为了防止文件上传漏洞,需要采取一系列的安全措施:

- 严格的文件类型验证:服务器端应该检查文件的扩展名、MIME类型和内容,确保只允许上传安全的文件类型。

- 文件内容检查:对上传的文件进行扫描,检测是否含有恶意代码。

- 使用安全的文件处理库:利用成熟的库来处理文件上传,这些库通常考虑了多种安全问题。

- 限制文件大小和上传频率:防止通过大量上传大文件造成服务拒绝。

- 存储位置和权限控制:确保上传的文件不存储在可执行目录下,且文件权限正确设置,防止执行未授权的文件。

下面是一个简单的Python Flask应用程序示例,展示了如何安全地处理文件上传。这个例子中,我们将只允许上传图片文件,并对上传的文件进行基本的验证。

from flask import Flask, request, redirect, url_for, flash

import os

from werkzeug.utils import secure_filename

app = Flask(__name__)

app.secret_key = 'super_secret_key'

# 允许的文件扩展名

ALLOWED_EXTENSIONS = {'png', 'jpg', 'jpeg', 'gif'}

def allowed_file(filename):

return '.' in filename and \\

filename.rsplit('.', 1)[1].lower() in ALLOWED_EXTENSIONS

@app.route('/upload', methods=['POST'])

def upload_file():

# 检查是否有文件在请求中

if 'file' not in request.files:

flash('No file part')

return redirect(request.url)

file = request.files['file']

# 如果用户没有选择文件,浏览器也会提交一个空的文件部分

if file.filename == '':

flash('No selected file')

return redirect(request.url)

if file and allowed_file(file.filename):

filename = secure_filename(file.filename)

file.save(os.path.join('/path/to/the/uploads', filename))

return redirect(url_for('uploaded_file', filename=filename))

else:

flash('Invalid file type')

return redirect(request.url)

if __name__ == '__main__':

app.run()

代码解释:

- 安全检查:

allowed_file函数检查文件扩展名是否在允许的列表中。secure_filename函数用于清理文件名,防止路径遍历攻击。

- 文件上传处理:

- 检查请求中是否包含文件。

- 确保用户已选择文件,且文件名不为空。

- 验证文件类型,只允许指定类型的文件上传。

- 将文件保存在服务器的指定路径下。

- 用户反馈:

- 使用

flash函数给用户发送关于文件上传状态的反馈。

- 使用

2,文件上传漏洞有哪些危害?

文件上传漏洞可能导致多种安全问题和危害,具体包括但不限于以下几点:

- 代码执行:

- 最严重的风险之一是远程代码执行(RCE),攻击者上传恶意脚本或程序,服务器执行这些文件后,攻击者可能获得服务器的控制权。

- 系统感染:

- 上传的恶意文件可能包含病毒或其他恶意软件,这些软件可以感染服务器上的其他文件,甚至扩散到内网中的其他系统。

- 数据泄露:

- 攻击者可以上传具有特殊功能的脚本,用来窃取服务器上的敏感数据,如用户信息、密码、配置文件等。

- 服务拒绝(DoS):

- 通过上传大文件或大量文件,攻击者可能耗尽服务器的存储空间或处理能力,导致合法用户无法正常访问服务。

- 网站篡改:

- 攻击者上传恶意内容或脚本,篡改网站页面,插入恶意广告或重定向到其他网站,影响用户体验和企业声誉。

- 权限提升:

- 通过上传特定类型的文件,攻击者可能利用服务器上的漏洞或配置错误,提升自己的权限。

- 跨站脚本攻击(XSS):

- 如果上传的文件被其他用户浏览,且文件中包含XSS代码,那么访问这些文件的用户可能会受到攻击。

- 路径遍历:

- 攻击者可能通过上传文件时修改文件路径,访问或覆盖服务器上的关键文件,导致系统安全性受损。

3,文件上传漏洞如何查找及判断?

文件上传漏洞是一种常见的安全漏洞,攻击者可以通过这种漏洞上传可执行文件,从而执行服务器上的任意代码。查找和判断文件上传漏洞是确保网站安全的重要步骤。以下是查找和判断文件上传漏洞的方法:

黑盒测试方法:

- 扫描获取上传点:使用漏洞扫描工具对网站进行扫描,获取可能存在文件上传功能的路径。

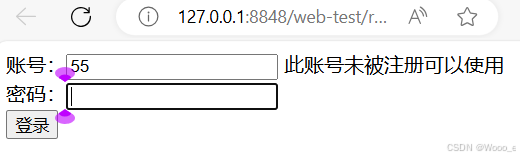

- 会员中心/后台系统上传:尝试利用会员中心或后台系统的文件上传功能进行测试。

- 抓包、修改后缀名上传:在客户端使用抓包工具,观察上传时的HTTP请求和响应,尝试修改文件后缀名(如将

.jpg改为.php)后上传,查看服务器是否接受。

白盒测试方法:

- 审计CMS源码:查找和审计CMS源码,查看文件上传的功能实现,寻找可能的安全缺陷。

- 检查上传文件类型:检查服务器端对上传文件类型的限制,看是否存在可以利用的漏洞。

- 文件头内容信息:检查服务器是否根据文件头内容信息来确定文件类型,而非文件扩展名。

- 环境变量劫持:在上传文件时,检查服务器是否依据环境变量来处理文件,尝试修改环境变量来绕过上传限制。

判断方法:

- 查看上传后的文件访问权限:上传文件后,检查服务器是否以web用户的权限运行了该文件。

- 执行命令的能力:判断服务器是否允许上传的文件执行系统命令。

- 文件上传后的处理:查看服务器对上传文件的处理方式,是否对文件内容进行了适当的校验。

- 错误信息泄露:服务器在处理上传请求时,是否泄露了敏感信息,如文件类型错误提示等。

4,文件上传漏洞有哪些需要注意的地方?

在防范文件上传漏洞时,需要注意以下几个关键点:

- 文件类型和MIME类型检查:

- 确保服务器在接收上传文件时检查文件类型和MIME类型,只允许特定类型的文件上传。

- 防止恶意文件通过修改文件扩展名上传,如将

.jpg改为.php。

- 文件内容校验:

- 除了检查文件类型,还应检查文件内容,以确保文件不包含恶意代码。

- 使用安全的编程实践,如使用白名单而非黑名单,来允许特定的文件内容。

- 上传路径控制:

- 限制上传文件的路径,确保文件被上传到指定的安全目录。

- 避免使用

/或\\等特殊字符,以防止路径遍历攻击。

- 文件权限和执行权限控制:

- 上传文件后,确保文件拥有适当的权限,避免执行权限过高。

- 文件上传后,应立即设置正确的文件权限,防止上传的文件被执行。

- 错误处理:

- 错误处理应足够健壮,不会泄露服务器信息或允许攻击者利用错误信息进行攻击。

- 对于上传失败的情况,给出清晰的错误信息,但避免提供太多细节。

- 会话和用户身份验证:

- 确保在上传文件之前进行用户身份验证和会话管理,防止未授权的用户上传文件。

- 对上传操作进行日志记录,以便于追踪和审计。

- 服务器和应用程序配置:

- 检查服务器和应用程序的配置,确保它们不会无意中允许执行上传的文件。

- 例如,确保

.htaccess文件正确配置,以防止目录遍历和文件执行。

- 使用安全的文件上传组件:

- 使用经过安全审计的文件上传组件,避免使用默认或未经验证的组件。

- 定期更新组件,以修复已知的安全漏洞。

- 定期安全审计和测试:

- 定期对文件上传功能进行安全审计和渗透测试,以发现潜在的安全问题。

- 保持对最新安全威胁的关注,并及时更新防护措施。

5,关于文件上传漏洞在实际应用中的说明?

文件上传漏洞在实际应用中是指Web应用程序在处理用户上传的文件时存在安全缺陷,导致攻击者可以上传非法文件,如可执行文件或脚本文件,进而可能在服务器上执行任意代码。这种漏洞可能允许攻击者获取服务器权限、访问敏感数据、传播恶意软件或发起更大规模的网络攻击。

以下是文件上传漏洞在实际应用中的一些常见场景和注意事项:

常见场景:

- 上传路径控制不足:应用程序未能正确限制上传文件的路径,导致文件被上传到意外的目录。

- 文件类型检查不足:虽然应用程序可能限制了上传的文件类型,但没有充分检查MIME类型和文件内容,允许恶意文件上传。

- 文件名处理不当:应用程序未对文件名进行适当的处理,可能导致不安全的文件名被存储或执行。

- 服务器配置错误:服务器配置不当,例如,上传的文件被服务器以执行文件的方式处理,而不是仅作为普通文件存储。

注意事项:

- 限制上传文件类型:只允许上传必要的文件类型,如图片、文档等,禁止上传可执行文件和脚本文件。

- 检查文件内容:除了检查文件扩展名外,还应检查文件的MIME类型和实际内容,确保上传的文件与其声称的类型一致。

- 使用安全的文件上传库:使用经过安全审计的文件上传库,以减少潜在的安全风险。

- 上传后文件处理:确保上传的文件在服务器上被安全处理,不会因为服务器配置或应用程序逻辑错误而导致不安全的行为。

- 错误处理:正确处理文件上传过程中可能出现的错误,避免泄露服务器内部信息。

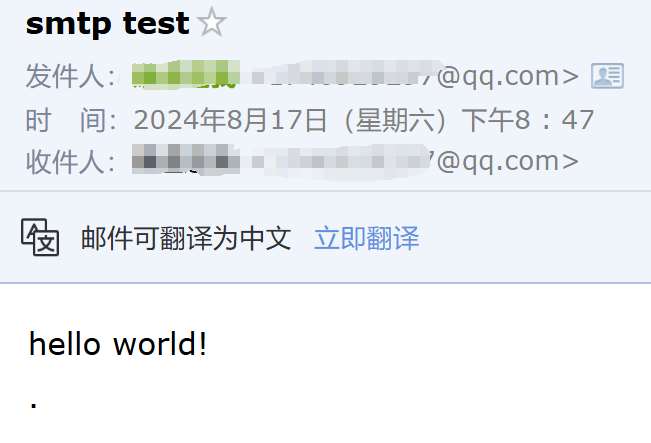

- 日志记录:记录文件上传的相关信息,如用户信息、文件类型、上传时间等,以便于后期审计和监控。

利用思路

案例的话建议观看相关视频

![洛谷 P6359 [CEOI2018] Cloud computing](https://i-blog.csdnimg.cn/direct/a8d0feab9db249cda0b9467343ed03e4.png)