前言

BugKu是一个由乌云知识库(wooyun.org)推出的在线漏洞靶场。乌云知识库是一个致力于收集、整理和分享互联网安全漏洞信息的社区平台。

BugKu旨在提供一个实践和学习网络安全的平台,供安全爱好者和渗透测试人员进行挑战和练习。它包含了各种不同类型的漏洞场景,如Web漏洞、系统漏洞、密码学等,参与者需要通过解决这些漏洞来获取Flag。

BugKu的特点如下:

1. 漏洞丰富:BugKu提供了大量的漏洞场景供用户挑战,涵盖了常见的Web漏洞,如XSS、SQL注入、文件上传等,以及其他类型的漏洞,如逆向工程、密码学等。

2. 适合不同水平:BugKu的题目分为不同的难度级别,适合不同水平的参与者。从初学者到专业渗透测试人员,都能在BugKu中找到适合自己的挑战。

3. 学习资源:BugKu提供了丰富的学习资源,包括解题思路、漏洞分析、修复建议等。参与者可以通过学习他人的解题思路和经验,提高自己的技术水平。

4. 排行榜竞赛:BugKu设置了排行榜,参与者可以通过解决题目获取积分,竞争排名。这种竞争激励机制可以激发参与者的学习兴趣和动力。

通过参与BugKu,参与者可以在实践中学习到真实的漏洞和攻击技术,提高自己的技术水平。同时,BugKu也是一个交流和分享的平台,参与者可以与其他安全爱好者进行讨论和学习,共同成长。

一、被勒索了

打开靶场

ProgramData 文件夹是 Vista 引入的一个系统文件夹,保存了应用程序所需的数据,比如一些自定义的设置,或者缓存文件,都可能会存放在这里

bugku-writeup-MISC-被勒索了_bugku被勒索了-CSDN博客

打开C:\ProgramData,直接键入,搜索不到,将题目中的附件火绒解压缩后放 C:\ProgramData下

注意:火绒必须比 5.0.68 低

在火绒中选择隔离区

恢复文件

恢复失败,选择文件夹

再次进入C:\ProgramData,发现新增了一个flag.txt文件

拿到 flag:flag{Virus_t}

二、disordered_zip

打开靶场

解压缩文件发生错误

放入 WinHex 中查看发现缺少文件头

补充上 50 4B

再次解压缩发现需要密码

不管了,拖入 Kali 中使用 foremost 分离

其中 PNG 是一个残缺的二维码

PS 中补齐定位符后扫码

使用 QR Reaserch 扫码拿到字符串

psw:yeQFPDS6uTaRasdvwLKoEZq0OiUk

使用随波逐流工具一键解码得到密码

passwd:vyweLQKFoPEDZSq60uOTiaURk

用密码去解压缩文件

因为没有文件后缀名,需要用 WinHex 查看

可以看到头文件前 4 个字节有 3 个是0 ,这是被恶意修改过的,25 开头的文件有 PDF,所以补全为 PDF 头文件 25 50 44 46

保存再重命名加上 pdf 后缀,再打开

PDF 隐写有个工具是 webstego4open,试试看

选择解码

选择 PDF 文件

没有密码,直接下一步

保存文件为 flag.txt

拿到 flag

flag{ZnSRBg8vNJV5bXfUaxryetQjO4l}三、simple MQTT

打开靶场

搜索了一下 MQTT

打开流量包在第 21 个发现一串有关密码的字符

在第 13 个发现有数据

追踪数据流

在 WinHex 创建新文件粘贴进去(选 ASCII Hex)

保存为 flag.rar 解压缩,输入之前找到了密码字符

拿到 flag

四、请攻击这个压缩包

打开靶场

发现解压缩需要密码,要么爆破、伪加密,但是经过排查都不是,那就只能明文攻击了

先在查看压缩包用的什么算法

ZipCrypto Store/Deflate 是可以明文攻击的

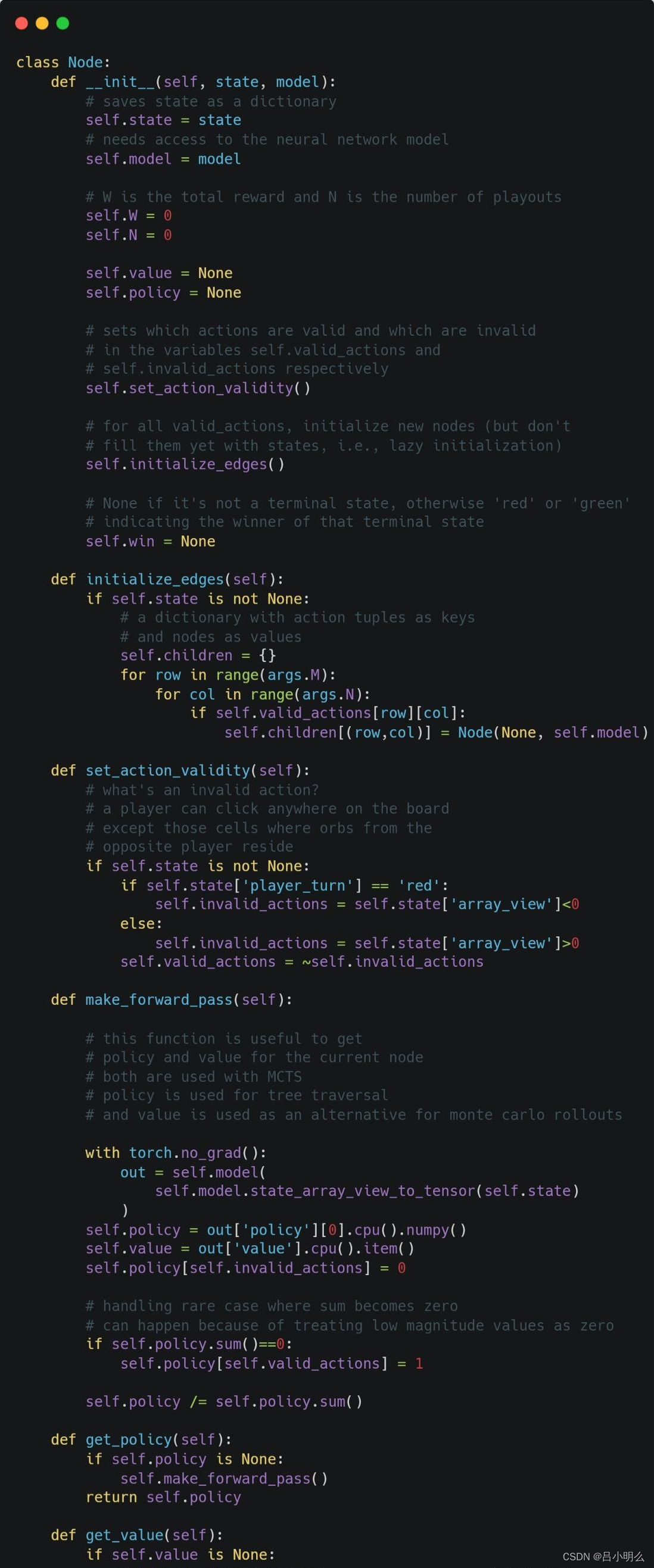

使用工具 Bkcrack 攻击

攻击需要至少 12 个字节的已知明文。其中至少 8 个必须是连续的。连续的已知明文越大,攻击速度越快

已知文件内容是 PNG,89 50 4E 47 0D 0A 1A 0A 00 00 00 0D 49 48 44 52 是 PNG 头

使用 WinHex 构造一个 PNG 文件

执行命令从文件中加载数据

bkcrack.exe -C D:\CTF\file.zip -c flag.png -p D:\CTF\1.png

-C:指定压缩文件

-c:指定加密文件

-p:指定已知明文

最终得到三段密钥

用密钥去生成相同文件并修改解压密码

bkcrack.exe -C D:\CTF\file.zip -k 92802c24 9955f8d6 65c652b8 -U new_flag.zip 123

-k:密钥

-U:指定新压缩包 解压密码

当然也可以直接解密

bkcrack.exe -C D:\CTF\file.zip -c flag.png -k 92802c24 9955f8d6 65c652b8 -d 666.png

-d:指定输出文件

![[upload]-做题笔记](https://i-blog.csdnimg.cn/direct/239fe996465c47979863f696b9ca6522.png)