前言:

本文基于github上的upload-labs,PHP study以及bp抓包软件进行操作。

靶场环境搭建及pass-1.pass-2请转到:

文件上传漏洞(二,靶场搭建及漏洞利用)

文件上传漏洞(三,靶场详解)

一,图片马。

1,什么是图片马。

通过将恶意代码嵌入到正常图片内来绕过web检测机制,当文件被解析读取时,恶意代码就会被执行。

2,如何让制作图片马。

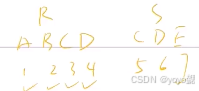

从预览中可知,这是一张名为b正常的png图片。

从预览中可知,这是一张名为b正常的png图片。

将恶意代码放入这个文件夹中。

名为c的php一句话木马。

在地址栏输入cmd并回车,打开命令行。

copy b.png/b + c.php/a d.png这段代码的意思是:

将c.php的内容复制,与 b.png的内容合成到 d.png。

二,木马利用。

1,上传木马,并找到文件地址。

2,使用蚁剑进行连接。

2,使用蚁剑进行连接。

连接成功。

连接成功。

后记:

只要是存在图片或文件上传(包括所有可以更改头像的),都可以使用此方法进行测试。

![[C++][opencv]基于opencv实现photoshop算法色阶调整](https://i-blog.csdnimg.cn/direct/3f9b0698d1ab4c6bae5cb1226c47008c.gif)