什么,居然有人在微步社区公然使用编码后的字符串调戏吃瓜群众。

在演练活动的的某一天,微步威胁情报社区突然流行多重编码后内容的帖子。作者本着为人民群众利益着想的目的,结合毕生所学,决定要将这些奇技淫巧和小把戏公之于众。

本文将详细的介绍将对于这些小把戏进行处理的方法,作为我的专栏《Cyberchef 从入门到精通教程》中的一篇,详见这里,供大家参考。对比之后会发现这不过是奇技淫巧而已,不足挂齿。

小把戏枚举

且看这些小把戏如下图1,2,3,4:

图1

图2

图3

图4

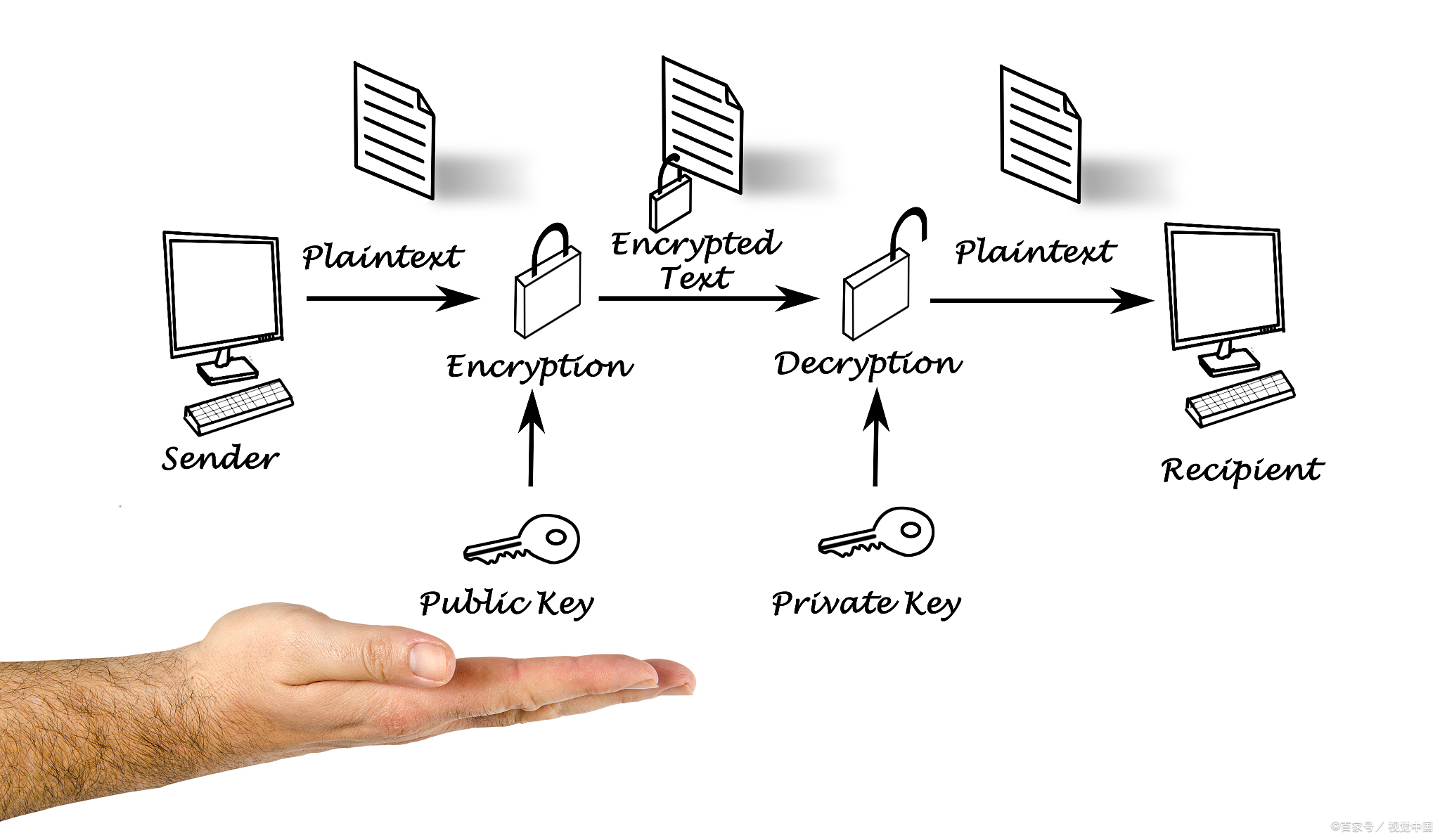

整体思路

- 工具使用cyberchef,比python 效率提高10倍。

- 一看字符的的码集落在了base系列的编码范围内,可以肯定采用了base系列的编码。

- 使用base64解码小试牛刀,发现解码之后的数据仍然落在base64码集范围内。

- 循环base64解码之即可。

破解把戏一

原始字符如下:

Vm0wd2VHUXhSWGhYV0d4VVYwZG9XVmx0ZEhkVU1WcHpXa1pPYWxac1dqQmFWV1JIVm1zeFdHVkljRmhoTVVwVVZqQmtTMUl4V25GVWJHUk9ZbTFvYjFkWGRHdFRNVWw0Vkc1T1dHSkdjRTlaYlRGdlpWWmtWMVpzV214U2JWSkpWVzEwWVdGc1NuUlZia0pXWWxoU00xVnNXbHBsUm1SMFVteHdWMkY2VmtsWFZsSlBaREpHVjFOdVVtaFNiRXBZV1ZkMGQyUnNXWGRYYlVaVFRWZFNlbFl5Y3pGV01rWTJWbXRzVjJGcmJ6Qldha1pXWlZaT2NtRkhlRk5pUm5CWVYxZDRiMkl4WkVkVmJGWlRZa2hDYzFacVJtRlRWbkJHVjIxMFZXSlZWalJaTUZKSFZqRmFWMk5HVG1GU1JWcEVWbGQ0UTFaVk1VVk5SREE5

最终效果图如下:

图5

可以看到,作者还是考虑到了吃瓜群众的感受,呼吁大家下班,值得提倡。

主体思路就是一步步的尝试循环base64解码次数,由于8次base64解码之后得到的是\u4e0b\u73ed\u4e86\u54e5\u4eec,即Unicode编码表示的内容,因此最终需要进行转义,关于Unicode的介绍,详见《网络传输中的那些编码之-UTF8编码漫谈》,这里。

上述图5中用到了cyberchef的循环和标签的功能,关于这两个功能的使用方法,详见《Cyberchef基础概念之-循环语句操作-Jump/Label》,这里。

破解把戏二

原始字符如下:

VlRKNFUxWXhTa2hWYkZaWVYwZDRUMVpyVmxkak1WSnpWbXM1VGxaVVZUSlZNV2gzVkd4VmVGWllhRlpXUlRWWFZGUkJlRTV0UmtoaVJYUlhVbXh3UmxkcldsTldNa3BYWWtSYVZWWXphRkJXYkZVd1pVWlNjMVZyWkdoaVIzZDZWVVpSZDFCUlBUMD0=

最终效果图如下:

图6

可以看到,作者表达了自己的主观感受,可见作者可能是一个80,90后工作者。

和图5的比较来看,图6中多使用了一个URL解码操作,因为经过4次base64的结果为%5Cu6211%5Cu7231%5Cu738b%5Cu5fc3%5Cu51cc,可以看到其中的反斜杠采用了URL编码,因此需要URL解码。关于URL编码的介绍,详见《网络传输中的那些编码之-URL编码》,这里。

破解把戏三

原始字符如下:

Vm0wd2VHUXhSWGhYV0d4VVYwZG9XVmx0ZEhkVlJscDBUVlpPYWxKc1dqQmFWV1JIVjBaYWRHVkljRnBXVmxwUVZqQmtTMUl4V25GVWJHUk9ZbTFvYjFkWGRHRlRNazE0Vkc1V2FsSnRhRzlVVmxwelRURmtWMVpzV214U2JWSkpWVzEwWVdGc1NuUlZia0pXWWxoU00xVnNXbHBsUm1SMFpFWk9UbUY2UlRGV1ZFb3dWakZhV0ZOcmFHaFNiRXBZV1ZkMGQyUnNXWGRYYlVaVVVqRktTVlZ0TVRCVWJVcEdZMFZzVjJKVVJUQldha1poWkVaT2NtRkhlRk5pUm5CWVYxZDRiMkl4WkVkVmJrcFlZbFZhVlZWc1VsZFhiR1J5VjJ4T2FGSXhXbnBXTW5SelYwWmFjMWRzYUZwbGExcGhXbFZhYTJOc1pITlZiV3hYVFcxb1dsWXhXbE5TTVd4WFZXdGthVk5GV2xSWmJHaFRWa1pzYzFadFJsUlNiR3cxV1ROd1IxWlhTa1pqUldSV1RWWktTRlpxU2t0V1ZrWnhWVzFHVjAweWFFVldiR1EwVVRGYVZrMVZWazVTUkVFNQ==

最终效果图如下:

图7

可以看到,作者在嘲讽吃瓜群众,这种思想要不得,劳动者最光荣。

比较来看,图7和图5采用的忽悠大家的思路一直,并没有多少新意。

破解把戏四

原始字符如下:

Vm1wQ1YySXhXbkpOVldScVUwVmFXVll3WkZOWGJGVjNWMnhhYkZKc1JqUldWekV3WVVVeFdHRkZjRmRpUmtwRVYxWmFZVkpzV2xsaVJtaFRWakpvV0ZaR1VrSk5WbHBYVm01U2FXVnFRVGs9

最终效果图如下::

图8

可以看到,作者在表达对于未来的美好期许,提倡这种行为。

比较来看,图8和图5采用的忽悠大家的思路一直,并没有多少新意。

综上,目前在微步情报社区所观测到的字符串编码方式比较初级,期待后续挑战更多的混淆案例。

在后续我的专栏《Cyberchef 从入门到精通教程》详见这里,将会介绍更多的利用cyberchef复杂功能l解决复杂问题的示例。

本文为CSDN村中少年原创文章,未经允许不得转载,博主链接这里。

![[算法]第一集 递归(未完待续)](https://i-blog.csdnimg.cn/direct/bbb8a535dbfb41f0a2b86b8cd2428140.png)