今天我们来学习DC-8这个靶机!!!

1.实验环境

攻击机:kali2023.2

靶机:DC-8

2.1主机扫描

2.2端口扫描

还是熟悉的配方!!!

3.1查看网页

其实可以先尝试一下爆破,但是爆破这东西有点玄乎,这里还是先看看网页吧!!!

网页长这个样子,又是熟悉的drupal!!!

3.2寻找线索

通过这里我怀疑有sql注入,所以拿sqlmap跑了一下!!!

3.3跑sqlmap

这里跑出来了数据库名!!!然后我们接着跑!!!

最后我们拿到了两个账号密码!!!不过他的密码是哈希值,需要我们爆破一下!!!

3.4哈希爆破

把那两个哈希值放在以文件里,然后找一个字典跑一下就可以!!!只跑出来一个,第二个的密码是 turtle !!!

4.1登录john

登上来是这样的!!!

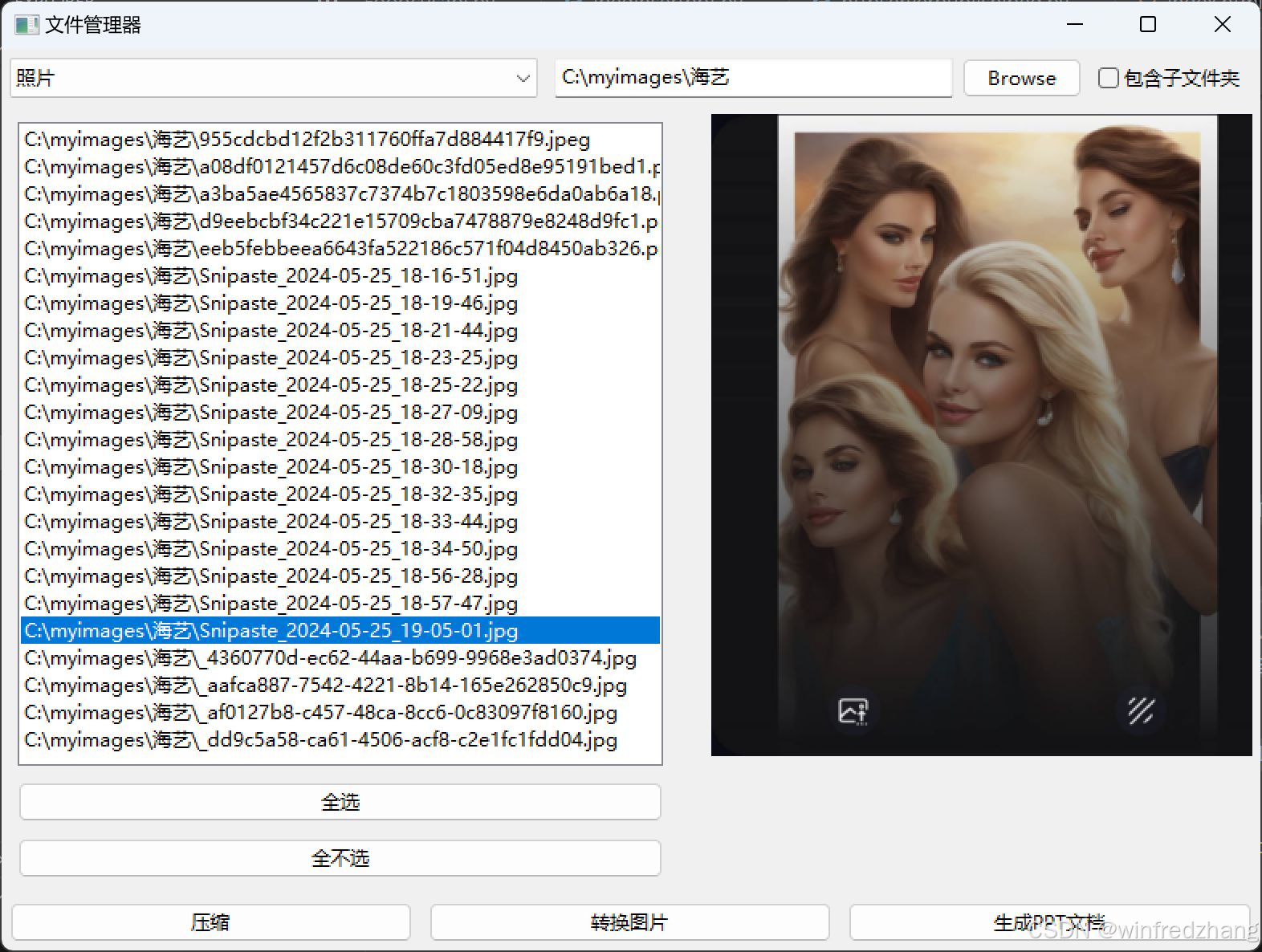

4.2寻找线索

这里可以上传 php 代码,这里和上一个靶机有点像,并且还不需要我们下载插件,直接就可以用!!!

4.3反弹shell

然后我们接收一下这个shell就连上了!!!

5.1 sudo

这个的话习惯性上来搞一下!!!发现不行

5.2尝试suid

其实到这里我是有点懵的,因为我没有在这些命令里看到常见的一些可以用来提权的命令,所以我又去找了别的地方

5.3其他尝试

这里我尝试找了系统里面有没有什么其他的提示性文件,以及有没有其他用户,或者是不是有一些隐藏文件之类的,结果发现什么都没有!!!然后我看了一下提示发现上面suid的那些命令里是有可以提权的的!!!

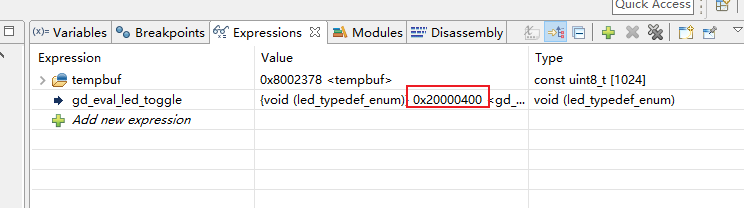

6.1重新确定方向

我看了提示以后发现这个可以用来提权!!!

看了一下版本是4.89!!!!

6.2寻找脚本

基本可以确定是这个了!!!

6.3上传并获取脚本

开启阿帕奇服务,并上传脚本到本地!!!!

获取脚本!!!

6.4查看使用方法

7.1 exim 提权

执行脚本,提权成功!!!

8.1拿下flag

论思路的话其实每个都差不多但是论操作的话其实这个dc8感觉比前两个还要更简单一些,涉及到的工具和命令也不复杂,那个 john 破解哈希值我还是第一次用!!!

~~~持续更新中