引言

面对琳琅满目的机器学习模型,你是否也感到无从下手?别担心,这篇文章将为你详细讲解各种模型的优缺点,帮助你选择最适合的模型,并进行优化。是时候给你的入侵检测系统装上最强“大脑”了!

机器学习模型概述

监督学习模型

- 决策树

决策树是一种基于树形结构的模型,通过对数据进行递归划分,生成一系列决策规则,易于理解和解释,尤其适合处理非线性数据。然而,决策树容易过拟合,特别是在没有进行修剪的情况下,可能导致泛化性能较差。 - 支持向量机(SVM)

支持向量机是一种强大的分类模型,能够在高维空间中有效地寻找最佳分类边界,适用于复杂的分类问题。尽管SVM在处理小到中等规模的数据集上表现优秀,但在面对大规模数据时,其计算成本较高,同时对参数和核函数的选择也十分敏感。 - 神经网络

神经网络通过仿生学方式模拟人脑神经元的工作原理,能够处理复杂的非线性关系,特别适合大规模数据的分析。然而,神经网络的训练过程通常需要大量的计算资源和时间,并且其内部结构复杂,难以解释模型的决策过程。

无监督学习模型

- K-means聚类

K-means聚类是一种简单高效的无监督学习算法,通过将数据划分为K个簇,最小化簇内数据点到簇中心距离,易于理解和实现。然而,K-means需要预先指定簇的数量,并且对初始簇中心的选择较为敏感,可能导致不同的聚类结果 - 自编码器

自编码器是一种神经网络模型,主要用于特征提取和降维,通过将输入数据编码成低维表示,再解码重建原始数据。自编码器能够处理复杂的非线性关系,但其训练过程复杂,对参数设置和训练技巧要求较高,容易陷入局部最优。

模型选择指南

IDS流量的特点

入侵检测系统(IDS)流量具有以下几个显著特点:

- 高维度特征:网络流量数据通常包含大量特征,如源IP、目的IP、端口号、协议类型、数据包长度等。

- 不平衡数据:正常流量和攻击流量之间的数据分布往往非常不平衡,攻击流量通常占比很小。

- 实时性要求:IDS需要实时检测异常行为,以便及时响应和防御潜在威胁。

- 复杂多样性:网络攻击方式多种多样,数据特征复杂,高度动态变化,需要模型具备强大的泛化能力。

- 大规模数据:网络流量数据量巨大,处理和分析这些数据需要高效的算法和强大的计算能力。

选择模型时需要考虑的因素

在选择机器学习模型时,需要考虑以下因素:

- 处理高维数据的能力:模型需要能够有效处理和分析高维度特征。

- 应对不平衡数据的能力:模型需要具备处理不平衡数据的策略,如加权损失函数或采样技术。

- 执行效率和实时性:模型需要在保证准确性的同时,具有较高的执行效率,以满足实时检测的需求。

- 泛化能力:模型需要能够在各种不同类型的攻击和正常流量中准确检测和分类。

- 计算资源要求:模型的训练和预测过程需要考虑现有的计算资源,选择资源消耗适中的模型。

参考NSL-KDD数据集

NSL-KDD数据集是广泛用于网络入侵检测的标准数据集,包含大量的网络连接记录,每条记录由41个特征描述,包含正常流量和多种攻击类型。该数据集在IDS研究中被广泛采用,具有以下特点:

- 多样性:包含多种类型的网络攻击,如DoS、Probe、R2L、U2R等。

- 高维度:每条记录包含41个特征,适合测试模型处理高维数据的能力。

- 标签齐全:数据集中每条记录都有清晰的标签,便于监督学习模型的训练和评估。

最终选择随机森林进行尝试

考虑到IDS流量的特点和NSL-KDD数据集的特性,最终选择随机森林模型进行尝试,主要基于以下理由:

- 处理高维数据:随机森林能够处理高维数据,通过集成多棵决策树,有效捕捉数据中的复杂关系。

- 应对不平衡数据:随机森林可以通过调整样本权重或使用平衡采样技术,较好地应对不平衡数据问题。

- 高准确率和泛化能力:随机森林通过集成学习,显著提高了模型的准确率和泛化能力,适合处理多样化的网络攻击。

- 执行效率较高:相比于复杂的神经网络,随机森林的训练和预测速度较快,能够满足一定的实时性要求。

- 易于实现和调优:随机森林有较为成熟的实现方法和调优策略,便于在实际项目中应用和优化。

通过以上分析,选择随机森林模型作为IDS系统的初步尝试,后续将通过数据预处理和超参数调优,进一步提升模型的性能。

模型优化策略

数据预处理

在构建入侵检测系统(IDS)时,数据预处理是至关重要的一步。通过有效的数据预处理,可以提升模型的性能和准确性。数据预处理主要包括数据清洗、特征选择、特征工程和处理不平衡数据。

数据清洗

数据清洗是数据预处理的第一步,旨在处理数据中的缺失值和异常值,从而提高数据质量。

-

缺失值处理

- 删除缺失值:直接删除包含缺失值的记录。这种方法适用于缺失值较少的情况。

import pandas as pd data = pd.read_csv('nsl_kdd.csv') data = data.dropna() - 填补缺失值:用特定数值(如均值、中位数、众数)填补缺失值。

data['feature'].fillna(data['feature'].mean(), inplace=True) - 插值法:使用线性插值方法填补缺失值。

data['feature'] = data['feature'].interpolate()

- 删除缺失值:直接删除包含缺失值的记录。这种方法适用于缺失值较少的情况。

-

异常值处理

- 统计方法检测异常值:使用z-score检测并处理异常值。

from scipy import stats data = data[(np.abs(stats.zscore(data)) < 3).all(axis=1)] - 基于模型的异常检测:使用孤立森林检测异常值。

from sklearn.ensemble import IsolationForest iso_forest = IsolationForest(contamination=0.01) outliers = iso_forest.fit_predict(data) data = data[outliers != -1]

- 统计方法检测异常值:使用z-score检测并处理异常值。

特征选择

特征选择的目的是去除冗余和无关的特征,保留对模型有用的信息,从而简化模型,提升模型的性能。通常,特征选择可以通过过滤法、包裹法和嵌入法等多种方法来实现。然而,在本次实验中,我们决定使用全部特征进行训练,主要基于以下几点原因:

-

高维特征的重要性:在网络入侵检测系统(IDS)中,每一个特征都有可能包含关键的攻击信息。NSL-KDD数据集包含41个特征,这些特征涵盖了网络流量的各个方面,包括基本特征、内容特征和基于时间的流量特征。删除任何一个特征都有可能导致对某些攻击模式的误判或漏判。

-

初步实验阶段:在初步实验阶段,我们希望尽可能多地保留数据的原始信息,以便全面了解各个特征对模型性能的影响。在进行特征选择之前,首先进行一次全特征训练,可以帮助我们观察哪些特征对模型的贡献较大,哪些特征的影响较小,为后续的特征选择和优化提供依据。

-

随机森林的特征重要性评估能力:随机森林模型具有内置的特征重要性评估功能。在使用全部特征进行训练后,可以利用随机森林的特征重要性指标,自动评估和排序各个特征的重要性。这样,我们可以在不影响初步实验结果的前提下,识别和剔除冗余或无关的特征。

-

避免过早丢弃有用特征:在特征选择过程中,可能会由于人工选择的偏差或特征选择方法的局限性,过早地丢弃一些实际对模型性能有贡献的特征。通过初始阶段使用全部特征,可以降低这种风险,确保模型不会因为特征选择不当而丧失重要信息。

-

计算资源和时间充足:在本次实验中,我们有充足的计算资源和时间进行训练和评估。随机森林算法虽然在处理高维数据时计算量较大,但其并行计算能力和高效的实现使得我们可以在合理的时间内完成训练。因此,使用全部特征不会对我们的实验造成过多的负担。

因此,在本次实验的初始阶段,我们决定使用NSL-KDD数据集的全部41个特征进行训练。通过这种方式,我们可以最大限度地利用数据中的信息,全面评估模型性能,并为后续的特征选择和优化奠定基础。

随机森林训练NSL-KDD数据集

1. 数据加载和预处理

首先,我们需要加载NSL-KDD数据集并进行预处理。这包括定义列名、合并训练集和测试集标签、删除无关列、以及对类别特征进行标签编码。

数据加载

import pandas as pd

# 加载训练集和测试集

train_data = pd.read_csv('archive/nsl-kdd/KDDTrain+.txt', header=None)

test_data = pd.read_csv('archive/nsl-kdd/KDDTest+.txt', header=None)

# 打印数据集形状

print("Shape of the training data: ", train_data.shape)

print("Shape of the test data: ", test_data.shape)

定义列名并设置

# 定义列名

columns = [

'duration', 'protocol_type', 'service', 'flag', 'src_bytes', 'dst_bytes', 'land', 'wrong_fragment', 'urgent',

'hot', 'num_failed_logins', 'logged_in', 'num_compromised', 'root_shell', 'su_attempted', 'num_root',

'num_file_creations', 'num_shells', 'num_access_files', 'num_outbound_cmds', 'is_host_login', 'is_guest_login',

'count', 'srv_count', 'serror_rate', 'srv_serror_rate', 'rerror_rate', 'srv_rerror_rate', 'same_srv_rate',

'diff_srv_rate', 'srv_diff_host_rate', 'dst_host_count', 'dst_host_srv_count', 'dst_host_same_srv_rate',

'dst_host_diff_srv_rate', 'dst_host_same_src_port_rate', 'dst_host_srv_diff_host_rate', 'dst_host_serror_rate',

'dst_host_srv_serror_rate', 'dst_host_rerror_rate', 'dst_host_srv_rerror_rate', 'label', 'difficulty_level'

]

# 设置列名

train_data.columns = columns

test_data.columns = columns

标签映射

# 定义标签映射

attack_type_mapping = {

'normal': 'normal',

'back': 'dos', 'land': 'dos', 'neptune': 'dos', 'pod': 'dos', 'smurf': 'dos', 'teardrop': 'dos',

'apache2': 'dos', 'udpstorm': 'dos', 'processtable': 'dos', 'mailbomb': 'dos', 'worm': 'dos',

'ipsweep': 'probe', 'nmap': 'probe', 'portsweep': 'probe', 'satan': 'probe',

'mscan': 'probe', 'saint': 'probe',

'buffer_overflow': 'u2r', 'loadmodule': 'u2r', 'perl': 'u2r', 'rootkit': 'u2r',

'xterm': 'u2r', 'ps': 'u2r', 'sqlattack': 'u2r',

'ftp_write': 'r2l', 'guess_passwd': 'r2l', 'imap': 'r2l', 'multihop': 'r2l',

'phf': 'r2l', 'spy': 'r2l', 'warezclient': 'r2l', 'warezmaster': 'r2l',

'xlock': 'r2l', 'xsnoop': 'r2l', 'sendmail': 'r2l', 'named': 'r2l',

'snmpgetattack': 'r2l', 'httptunnel': 'r2l', 'snmpguess': 'r2l'

}

# 应用标签映射

train_data['label'] = train_data['label'].map(attack_type_mapping)

test_data['label'] = test_data['label'].map(attack_type_mapping)

模型训练和评估

from sklearn.ensemble import RandomForestClassifier

from sklearn.metrics import classification_report, accuracy_score, precision_score, recall_score, f1_score

# 训练随机森林分类器

clf = RandomForestClassifier(n_estimators=100, random_state=42)

clf.fit(X_train, y_train)

# 在测试集上进行预测

y_pred = clf.predict(X_test)

# 输出分类报告和准确率

print("Classification Report:")

print(classification_report(le_attack_type.inverse_transform(y_test), le_attack_type.inverse_transform(y_pred)))

print("Accuracy Score:", accuracy_score(y_test, y_pred))

# 计算其他评估指标

print("Precision:", precision_score(y_test, y_pred, average='weighted'))

print("Recall:", recall_score(y_test, y_pred, average='weighted'))

print("F1-score:", f1_score(y_test, y_pred, average='weighted'))

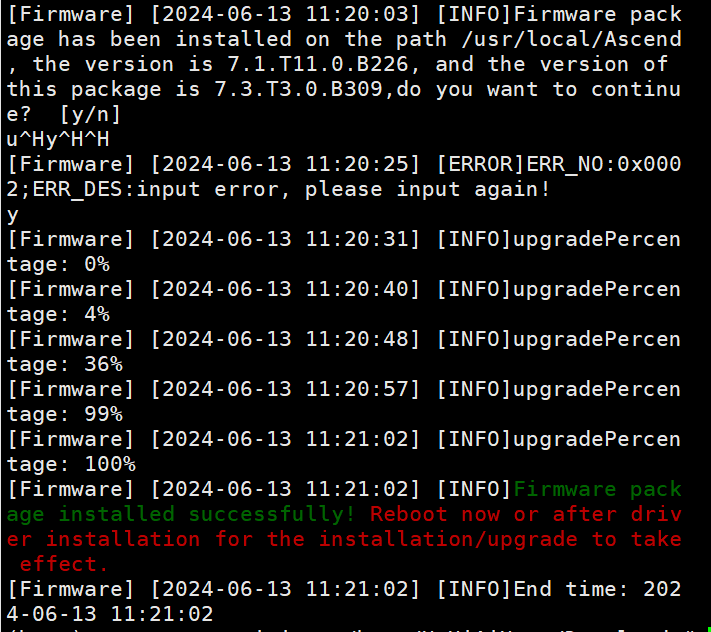

训练结果

分类结果报告如下

训练结果可以看到五分类的总体准确率可以达到75%

特征重要性排序

混淆矩阵

训练结果分析

从分类报告中可以看出,随机森林模型在NSL-KDD数据集上的总体表现如下:

-

准确率(Accuracy):模型的总体准确率为0.75,即分类正确的样本占总样本的75%。虽然准确率较高,但对于不平衡数据集,单纯的准确率可能不足以全面反映模型的性能。

-

精确率(Precision)和召回率(Recall):

- dos:精确率为0.96,召回率为0.77。模型对DOS攻击的识别较好,但有一定的漏报。

- normal:精确率为0.65,召回率为0.97。模型对正常流量的召回率很高,但存在较多误报。

- probe:精确率为0.87,召回率为0.66。模型对探测攻击的识别能力中等。

- r2l:精确率为0.98,召回率为0.04。模型对R2L攻击的精确率高,但几乎不能识别此类攻击,漏报严重。

- u2r:精确率为0.50,召回率为0.03。模型对U2R攻击的识别效果极差。

-

F1-score:F1-score综合了精确率和召回率的表现,对于各类攻击的F1-score有明显差异。特别是r2l和u2r攻击的F1-score非常低,表明模型在识别这两种攻击时表现较差。

改进建议

为了提升模型的整体性能,特别是对r2l和u2r攻击的识别能力,可以考虑以下改进措施:

-

数据平衡:

- 上采样少数类:使用上采样技术(如SMOTE)增加少数类样本,平衡各类标签的数据量。

- 下采样多数类:减少多数类样本,平衡各类标签的数据量。

-

模型调优:

- 超参数调优:使用网格搜索(GridSearchCV)或随机搜索(RandomizedSearchCV)来调整随机森林的超参数,如树的数量、最大深度、最小样本分裂数等。

-

特征工程:

- 特征选择:通过特征选择方法(如递归特征消除RFE、特征重要性等)选择最重要的特征,去除冗余和无效特征。

- 特征扩展:生成高阶特征或特征交互项,以提高模型的表达能力。

-

模型集成:

- 多模型融合:结合多个不同模型(如SVM、神经网络等)进行预测,通过投票或加权平均提高整体性能。

-

类别权重调整:

- 在模型训练过程中,调整类别权重,使模型更加重视少数类样本,从而提高对r2l和u2r攻击的识别能力。

结论

通过以上改进措施,可以提升随机森林模型在NSL-KDD数据集上的整体性能,尤其是对r2l和u2r攻击的识别能力。具体的改进效果需要通过实验验证和评估,以确定最优的改进方案。

通过以上结构,我们系统地介绍了机器学习模型的选择与优化方法,希望能帮助你为你的入侵检测系统选择最合适的模型。