提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

- 前言

- 一、Kali Linux - 安装和配置

- 信息收集工具

- 二、NMAP

- 隐形扫描

- 搜索Searchsploit

- 域名系统工具

- dnsenum.pl

- DNSMAP

- dnstracer

- LBD

- Hping3

- 漏洞分析工具

- Cisco-torch工具

- Cisco Auditing工具

- Cisco Global Exploiter

- bed

- 总结

前言

Kali Linux是道德黑客最好的开源安全软件包之一,包含一组按类别划分的工具。Kali Linux 可以作为操作系统安装在机器中,本教程对此进行了讨论。安装 Kali Linux 是一个实用的选择,因为它提供了更多选项来工作和组合工具。

本教程全面了解了 Kali Linux,并解释了如何在实践中使用它。

一、Kali Linux - 安装和配置

可以考虑参考这篇文章

Vmware安装kali

信息收集工具

二、NMAP

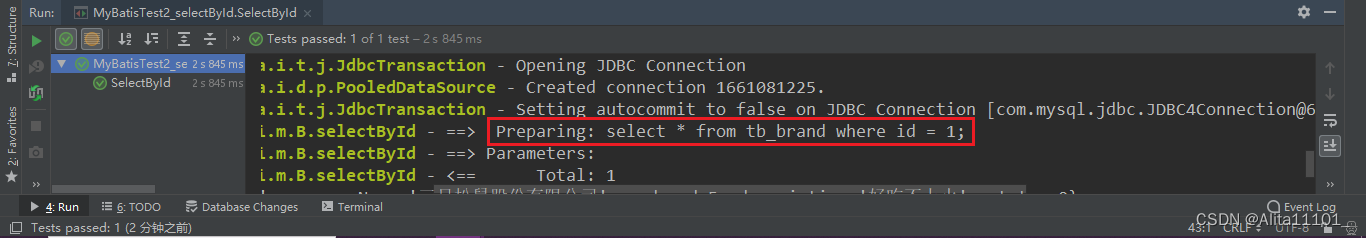

NMAP是 Kali Linux 中道德黑客扫描阶段的有用工具。 NMAP 使用命令行,

NMAP 是用于网络发现和安全审核的免费实用工具。许多系统和网络管理员还发现它对于网络清单、管理服务升级计划以及监视主机或服务正常运行时间等任务非常有用。

NMAP 以新颖的方式使用原始 IP 数据包来确定网络上可用的主机、这些主机提供的服务(应用程序名称和版本)、它们正在运行的操作系统(和操作系统版本)、正在使用的数据包过滤器/防火墙类型等。

现在,让我们一步一步地学习如何使用NMAP。

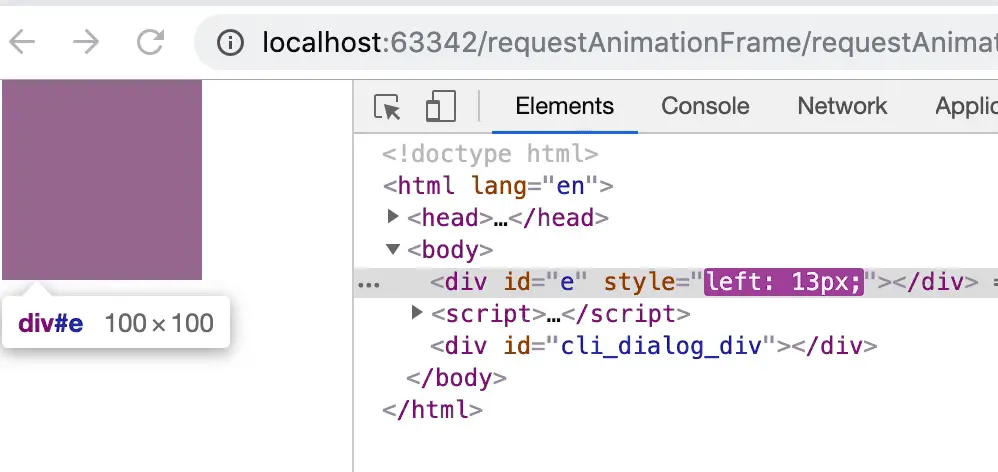

- 打开终端输入

nmap回车 - 下一步是检测目标主机的操作系统类型/版本。根据NMAP指示的帮助,操作系统类型/版本检测的参数为变量“-O”。

我们将使用的命令是 -

nmap -O 185.121.178.70

3. 打开 TCP 和 UDP 端口。要基于 NMAP 扫描所有 TCP 端口,请使用以下命令 −

nmap -p 1-65535 -T4 185.121.178.70

其中参数“–p”表示必须扫描的所有TCP端口。在这种情况下,我们正在扫描所有端口,“-T4”是NMAP必须运行的扫描速度。

隐形扫描

隐形扫描或 SYN 也称为半开扫描,因为它不会完成 TCP 三次握手。黑客向目标发送 SYN 数据包;如果收到 SYN/ACK 帧,则假定目标将完成连接并且端口正在侦听。如果从目标接收回 RST,则假定端口未处于活动状态或已关闭。

现在要查看实际的 SYN 扫描,请使用 NMAP 中的参数 –sS。以下是完整的命令 :

nmap -sS -T4 185.121.178.70

搜索Searchsploit

Searchsploit是一个工具,帮助Kali Linux用户直接从Exploit数据库存档中使用命令行进行搜索。

打开终端后,输入“搜索漏洞利用索引名称”。

哇,好多漏洞ヾ(≧▽≦*)o

域名系统工具

如何使用 Kali 合并的一些 DNS 工具。基本上,这些工具有助于区域转移或域IP解决问题。

dnsenum.pl

第一个工具是 dnsenum.pl,这是一个PERL脚本,有助于使MX,A和其他记录连接到域。

输入“dnsenum 域名”,将显示所有记录。在本例中,它显示 A 记录。

DNSMAP

第二个工具是DNSMAP,它有助于查找我们正在搜索的电话号码,联系人和连接到该域的其他子域。下面是一个示例。

好吧,他什么也没有报出来 qvq

单击上部的终端,然后写“dnsmap域名”

kali最新版本需要安装

dnstracer

第三个工具是dnstracer,它确定给定域名服务器(DNS)从何处获取给定主机名的信息。

同样的他也需要安装

然后输入“dnstracer 域名”。

LBD

LBD(负载平衡检测器)工具非常有趣,因为它们可以检测给定域是否使用 DNS 和/或 HTTP 负载平衡。这很重要,因为如果您有两台服务器,其中一台或另一台可能无法更新,您可以尝试利用它。以下是使用它的步骤 -

然后,输入“lbd 域名”。如果它生成的结果为“FOUND”,则表示服务器具有负载平衡。在这种情况下,结果是“未找到”。

Hping3

Hping3被道德黑客广泛使用。它几乎类似于ping工具,但更先进,因为它可以绕过防火墙过滤器并使用TCP,UDP,ICMP和RAW-IP协议。它具有跟踪路由模式和在覆盖通道之间发送文件的能力。

输入“hping3 –h”,这将显示如何使用此命令。

另一个命令是“hping3 域名或 IP 参数”

漏洞分析工具

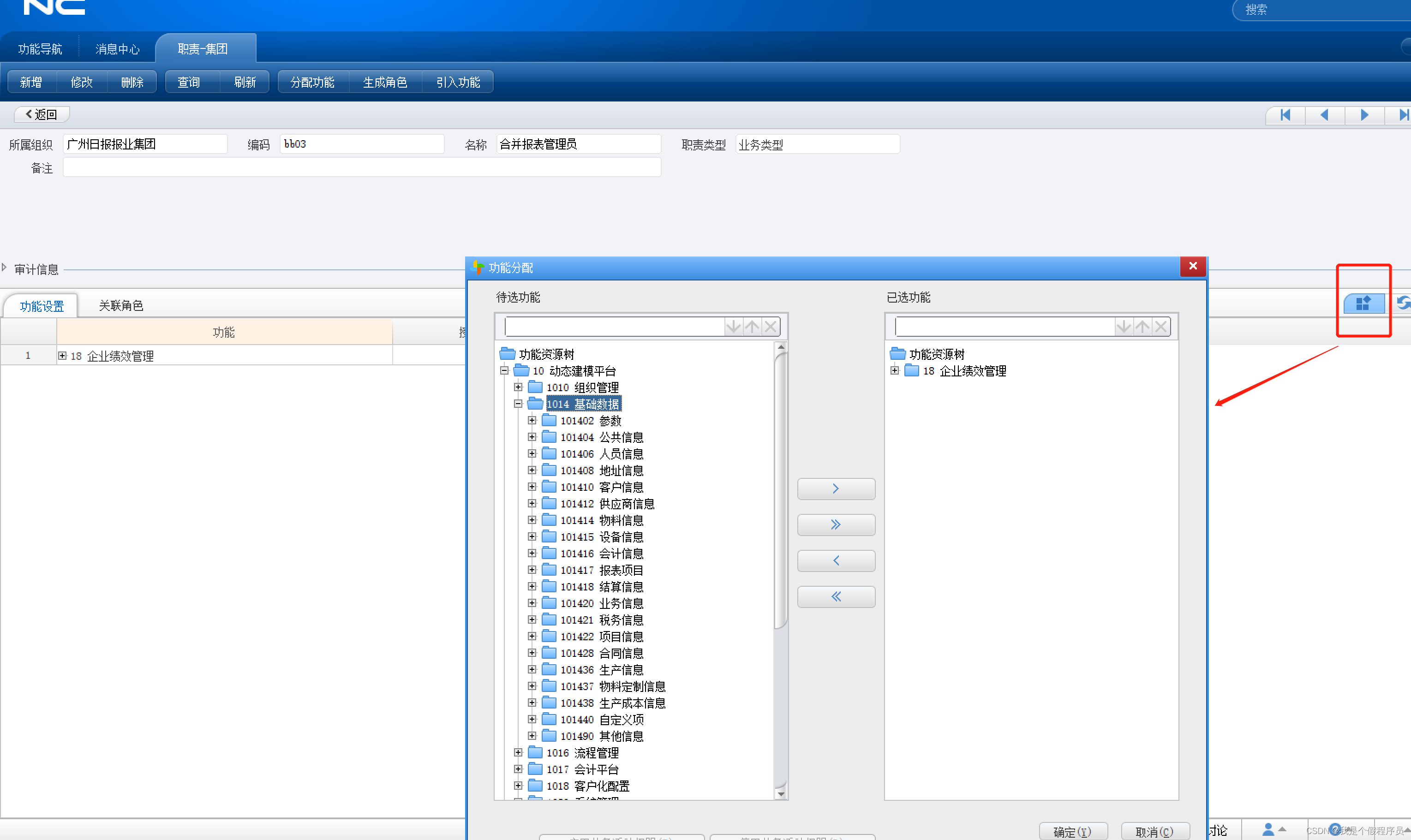

Cisco-torch工具

Kali有一些可用于利用Cisco-torch的工具。其中一个工具是Cisco-torch,用于大规模扫描、指纹识别和利用。

他也需要安装命令如下

apt install cisco-torch

然后,键入“cisco-torch – 主机参数 IP”,如果没有发现任何可以利用的内容,则将显示以下结果。

要查看可以使用哪些参数,请输入“cisco-torch ?

翻译为:

使用配置文件torch.conf。。。

正在加载include和插件。。。

版本

用法:cisco torch<options><IP,主机名,网络>

或:cisco-torch<options>-F<hostlist>

可用选项:

-O<输出文件>

-A所有指纹扫描类型组合

-t Cisco Telnetd扫描

-s Cisco SSHd扫描

-u Cisco SNMP扫描

-g Cisco配置或tftp文件下载

-n NTP指纹扫描

-j TFTP指纹扫描

-l<type>日志级别

c临界(默认)

v详细

d调试

-w Cisco Web服务器扫描

-z Cisco IOS HTTP授权漏洞扫描

-c具有SSL支持扫描的Cisco Web服务器

-b密码字典攻击(仅与-s、-u、-c、-w、-j或-t一起使用)

-V打印工具版本并退出

示例:ciscotorch -A 10.10.0.0/16

cisco-torch -s -b -F sshtcheck.txt

cisco-torch -w -z 10.10.0.0/16

cisco-torch -j -b -g -F tftptocheck.txt

Cisco Auditing工具

它是一个PERL脚本,用于扫描思科路由器以查找常见漏洞。

是的,没错他还是需要安装

apt install cisco-auditing-tool

然后输入“CAT –h 主机名或 IP”。

您可以添加端口参数“-p”,如以下屏幕截图所示,在本例中为 23 以暴力破解它。

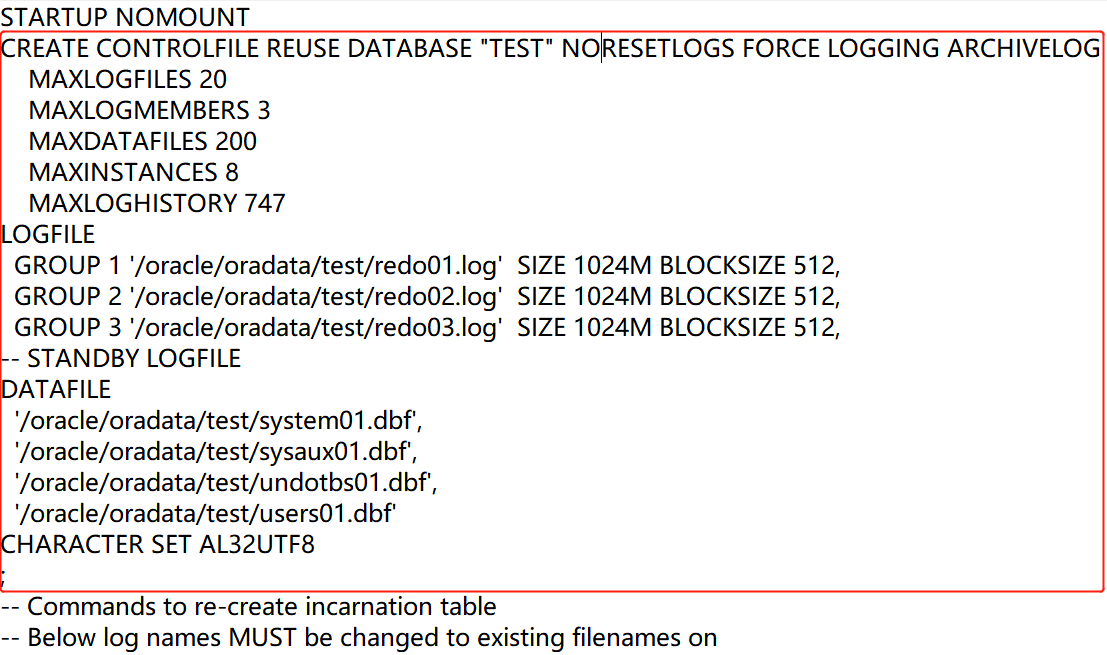

Cisco Global Exploiter

思科全球漏洞利用程序 (CGE) 是一种先进、简单、快速的安全测试工具。使用这些工具,可以执行多种类型的攻击,如以下屏幕截图所示。但是,在实时环境中进行测试时要小心,因为其中一些可能会使思科设备崩溃。Option可以停止服务。

他还是需要安装的

要使用此工具,请输入“cge.pl 漏洞的 IP 地址编号”

我没有关于思科的设备,所以没法为您展示了,所以我在网上找到了一张

bed

BED 是一个程序,旨在检查守护进程是否存在潜在的缓冲区溢出、格式字符串等。

总结

本文讲解了kali神秘工具,下期讲解社会工程和压力工具