1、前言

趁着春节刚开工不太忙,把以前的坑填一下。

主要是针对反向代理、隧道工具进行学习和测试。

之前测试过FRP,HTTPTunnel,NPS,都比较简单,而且上面工具也可以用在普通需求下使用。

reGeorg和Neo-reGeorg非常适合在渗透测试时使用。

本来想先测试reGeorg的,结果reGeorg不支持php,而且python的版本要求为2.7。我的环境运行时提示语法错误。干脆一步到位直接测试Neo-reGeorg。

等下可以再测试ABPTTS。

2、介绍

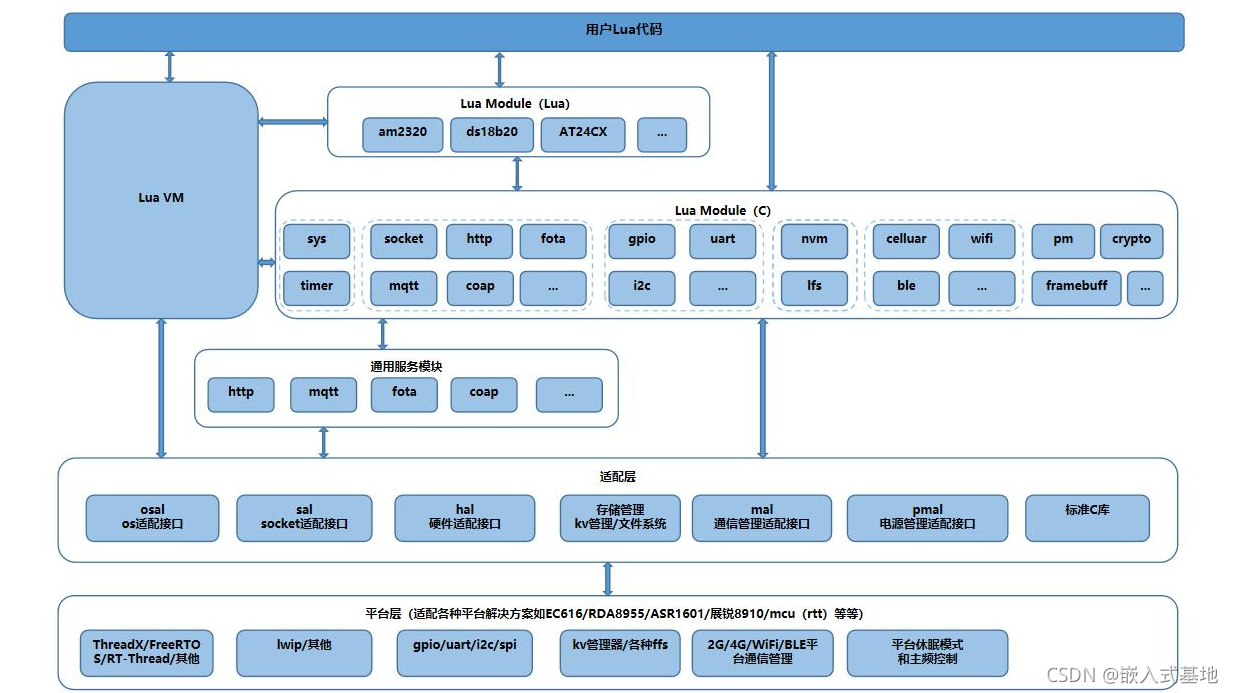

Neo-reGeorg 是 reGeorg 和 reDuh 的升级版,是为了应付复杂的网络环境重构的项目。该工具基于 HTTP(S) 协议建立隧道,会在本地创建 Socket 监听 1080 端口用于正向代理访问 Web 服务器隧道脚本,通过正向代理的方式把数据加密封装到 HTTP 数据包中转发到服务器的横向网络中,同时隧道脚本也会把内网服务器端口的数据加密封装到 HTTP 数据包中转发到本地的 Socket 接口。

(摘选自网路)

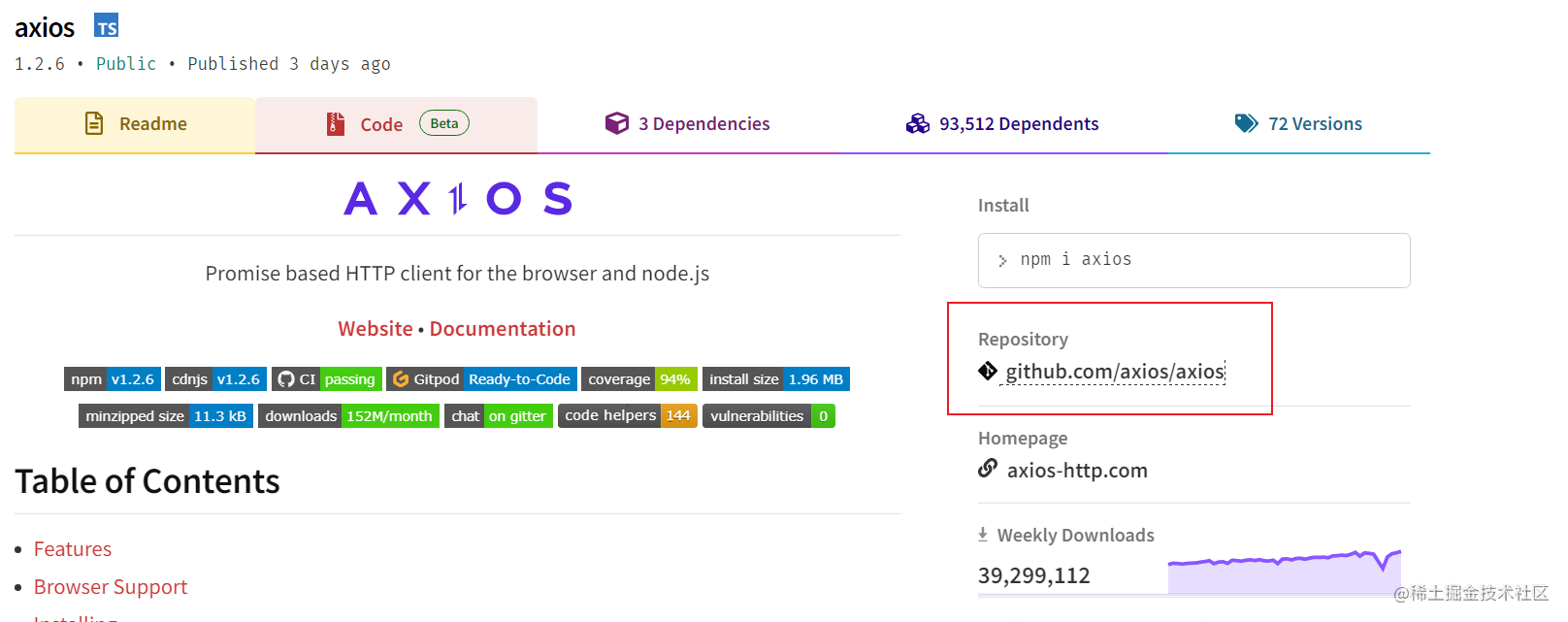

3、下载

https://github.com/L-codes/Neo-reGeorg

下载后解压缩。

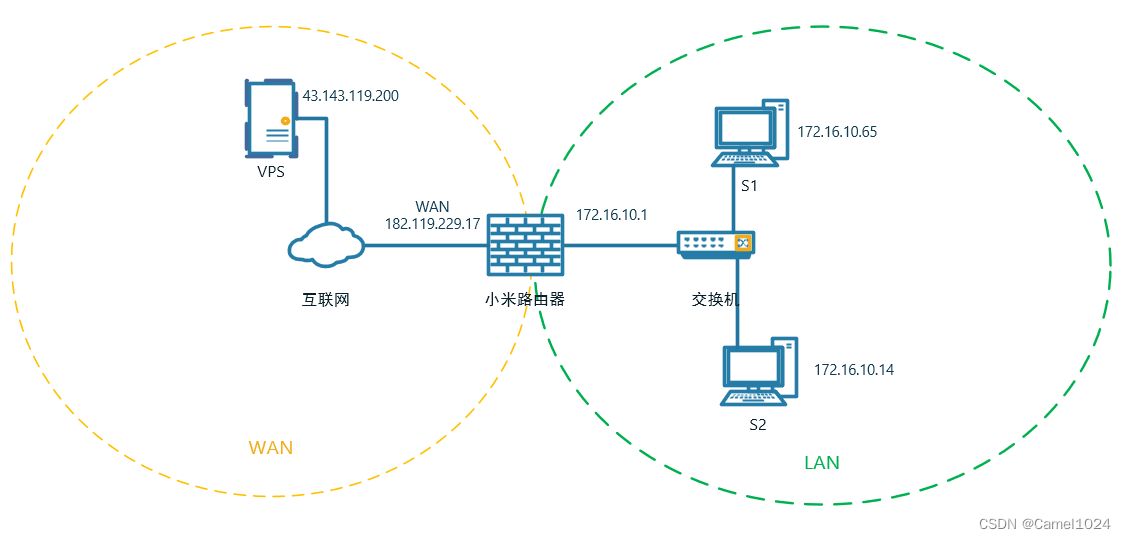

4、测试拓扑介绍

为了使测试环境更接近真实,结合我的网络情况搭了一个环境:

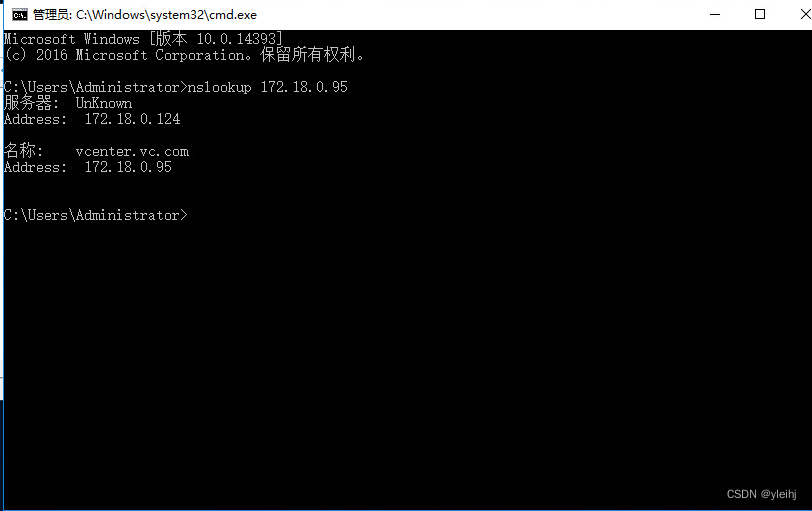

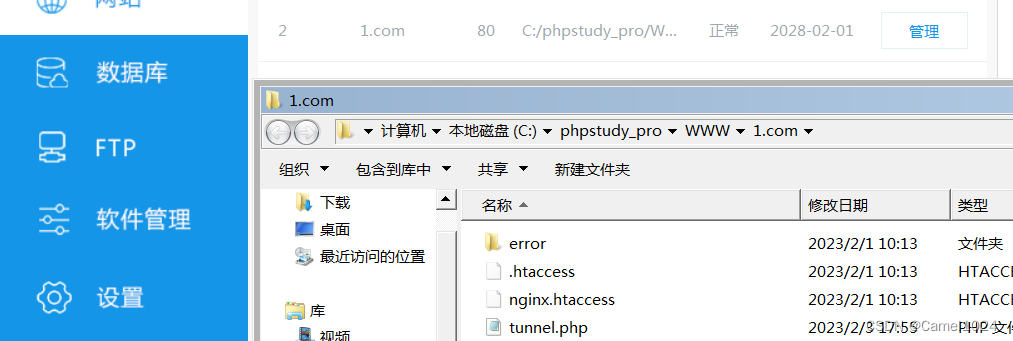

S2是测试服务器IP:172.16.10.14,运行phpstudy,开放了80端口。

在小米路由器上做端口映射映射成50022(因为默认情况下80端口是被运营商封的)。

外网IP:182.119.229.17,VPS地址:43.143.119.200

S1是攻击主机,要实现的效果是打开VPS的8024端口就是打开S2的3389端口。

把Neo-reGeorg拷贝到VPS上备用。

5、配置

在VPS上解压缩后Neo-reGeorg,进入对应目录(需要安装python环境)。

运行一下命令:

$ python neoreg.py generate -k password

[+] Create neoreg server files:

=> neoreg_servers/tunnel.jsp

=> neoreg_servers/tunnel.jspx

=> neoreg_servers/tunnel.ashx

=> neoreg_servers/tunnel.aspx

=> neoreg_servers/tunnel.php

=> neoreg_servers/tunnel.go

(-k 后面跟密码,可以字定义。)

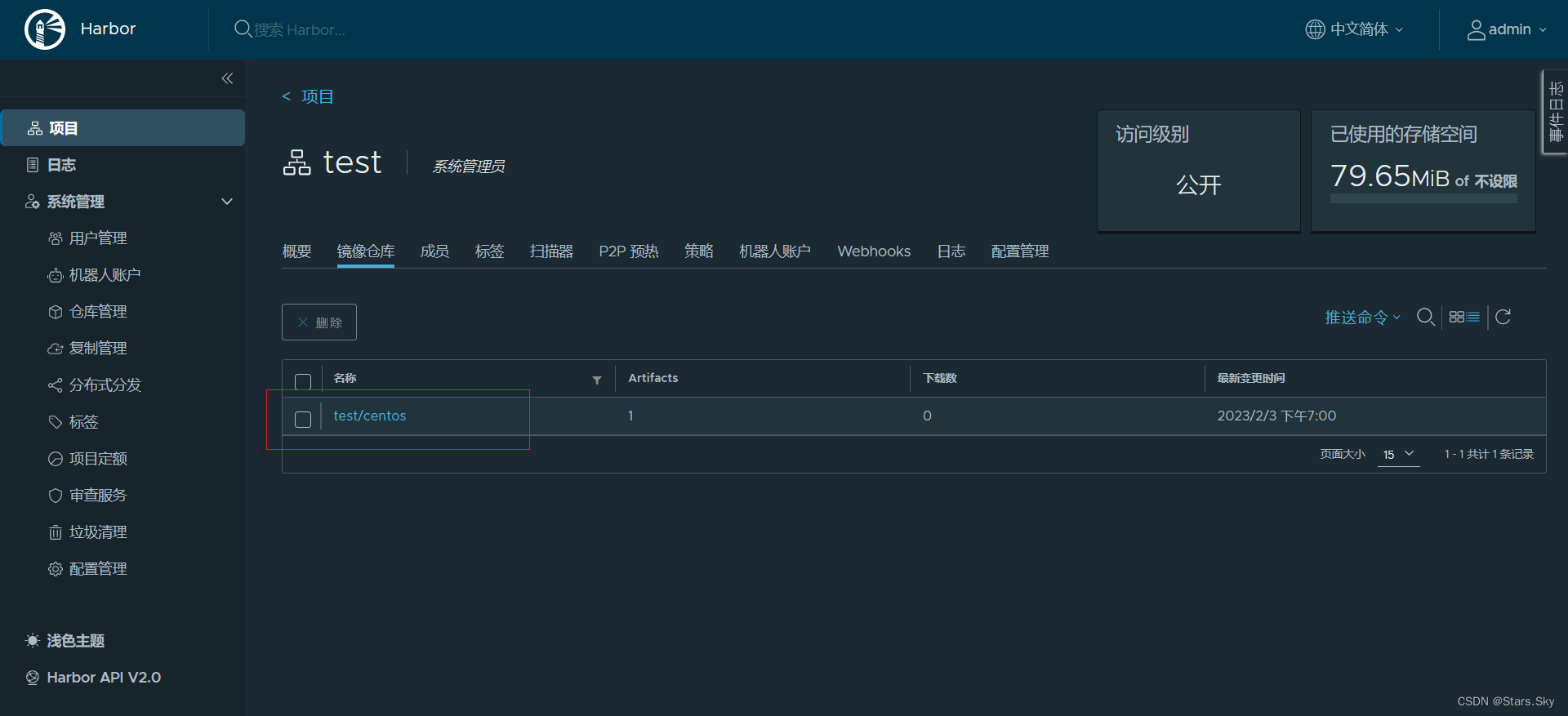

把生成的对应tunnel文件拷贝到相对应目录下。我使用phpstudy,所以拷贝php文件到对应网站目录。

为了验证上传成功,可以直接用浏览器打开路径。

打开后页面空白,但是可以按F12打开浏览器调试工具。

通过工具可以看到有内容交互。

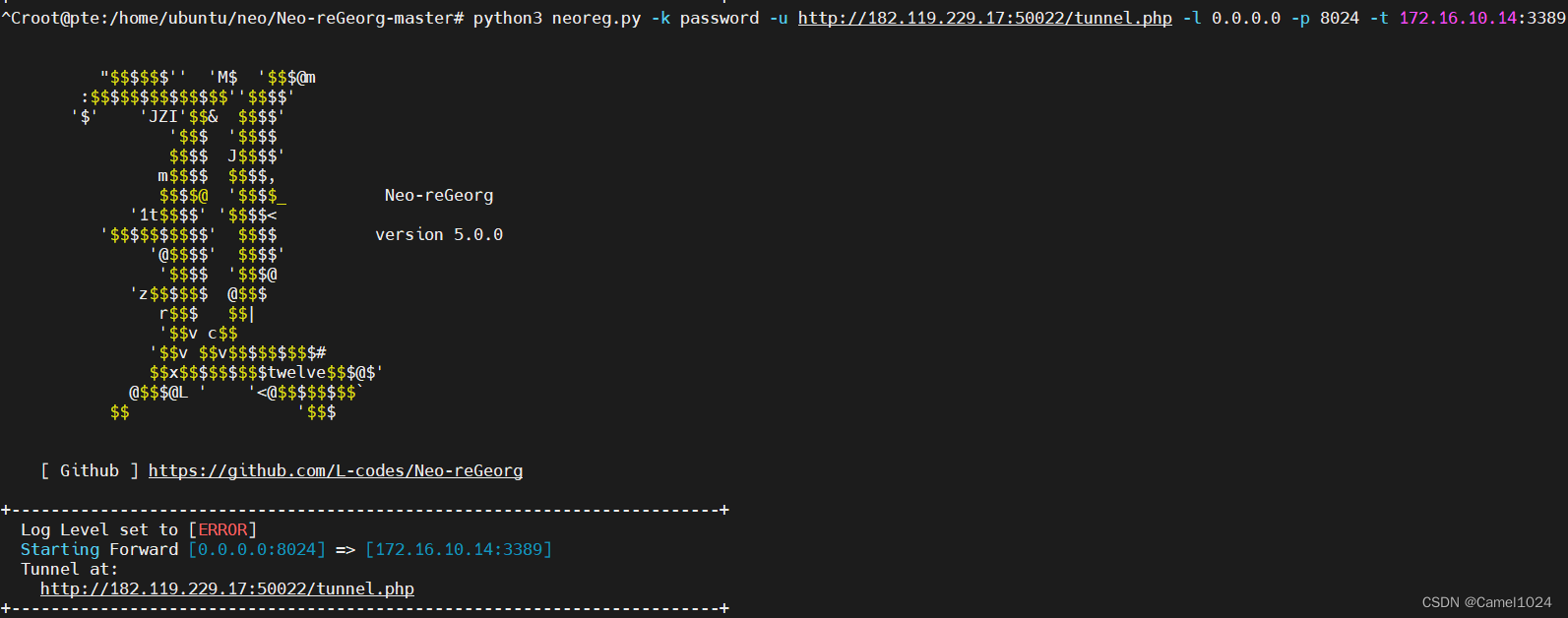

在VPS上执行如下命令:

python3 neoreg.py -k password -u http://182.119.229.17:50022/tunnel.php -l 0.0.0.0 -p 8024 -t 172.16.10.14:3389

默认不需要加-l -p -t参数,默认是侦听127.0.0.1 1080端口,启用socks代理协议。

我用的VPS,所以要指定IP地址,因为VPS有内部IP和外网IP,端口的话1080默认禁用了,规则上打开也不行。

-t的意思是指定目标IP和端口。

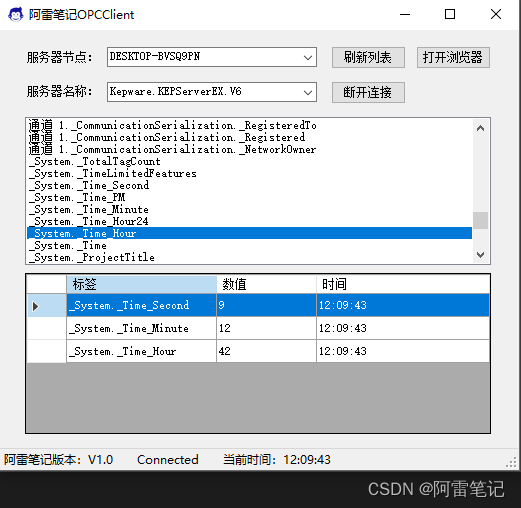

运行后的界面。

6、测试效果

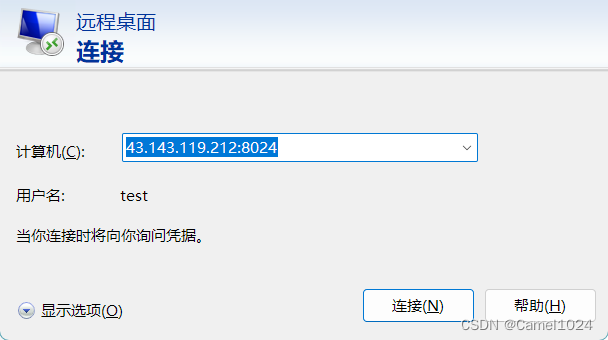

在S1上运行mstsc,输入目标地址和端口:

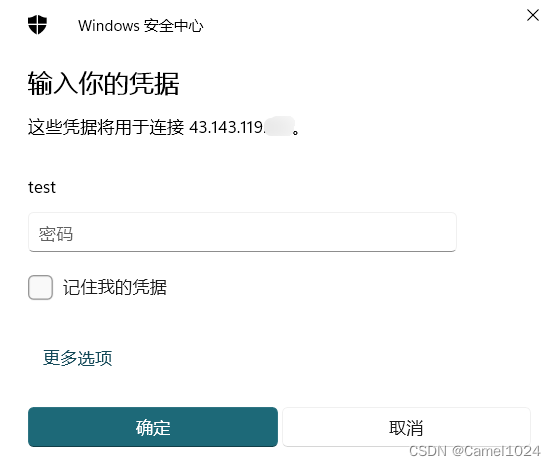

可以看到验证窗口。

测试成功。