1.简介

Argo 英 [ˈɑ:ɡəu] 美 [ˈɑrˌɡo]

Kubernetes 原生工具,用于运行工作流程、管理集群以及正确执行 GitOps。

Argo 于 2020 年 3 月 26 日被 CNCF 接受为孵化成熟度级别,然后于 2022 年 12 月 6 日转移到毕业成熟度级别。

- argoproj.github.io

- github: argo-cd

manifest 清单

UK /ˈmæn.ɪ.fest/

US /ˈmæn.ə.fest/

2.什么是Argo CD

Argo CD 是针对 Kubernetes 的声明式 GitOps 持续交付工具。

2.1.为什么选择 Argo CD?

- 应用程序定义、配置和环境应该是声明性的和版本控制的。

- 应用程序部署和生命周期管理应该是自动化、可审计且易于理解的。

2.2.演示示例

- https://cd.apps.argoproj.io/

- docs

3.概要

3.1.快速开始

kubectl create namespace argocd

kubectl apply -n argocd -f https://raw.githubusercontent.com/argoproj/argo-cd/stable/manifests/install.yaml

3.2.工作原理

Argo CD 遵循 GitOps 模式,使用 Git 存储库作为定义所需应用程序状态的真实来源。Kubernetes 清单(manifests)可以通过多种方式指定:

- kustomize applications

- helm charts

- jsonnet files

- YAML/json 清单(manifests) 普通目录

- 任何配置为配置管理插件的自定义配置管理工具

Argo CD 可自动在指定的目标环境中部署所需的应用程序状态。应用程序部署可以跟踪 Git 提交时对分支、标签或固定到特定版本清单的更新。有关可用的不同跟踪策略的更多详细信息,请参阅跟踪策略。

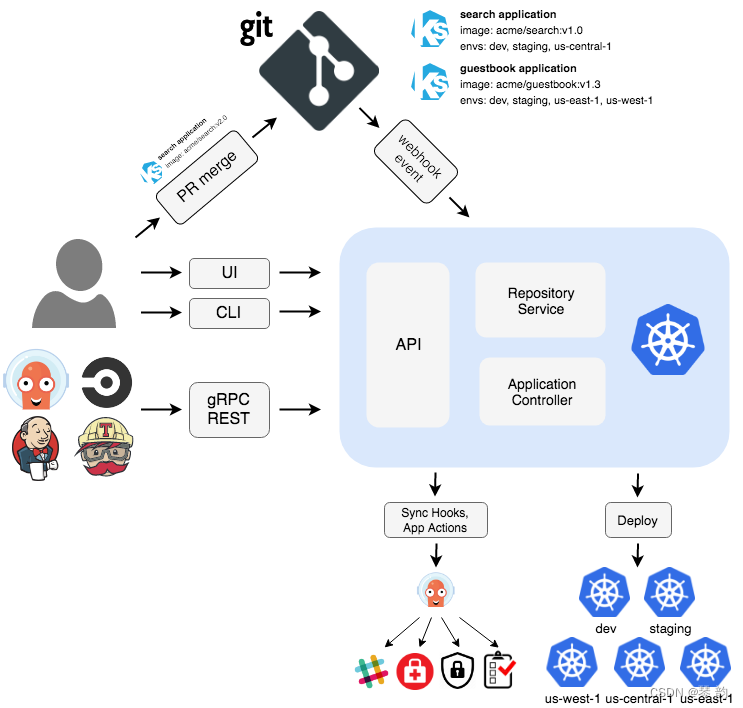

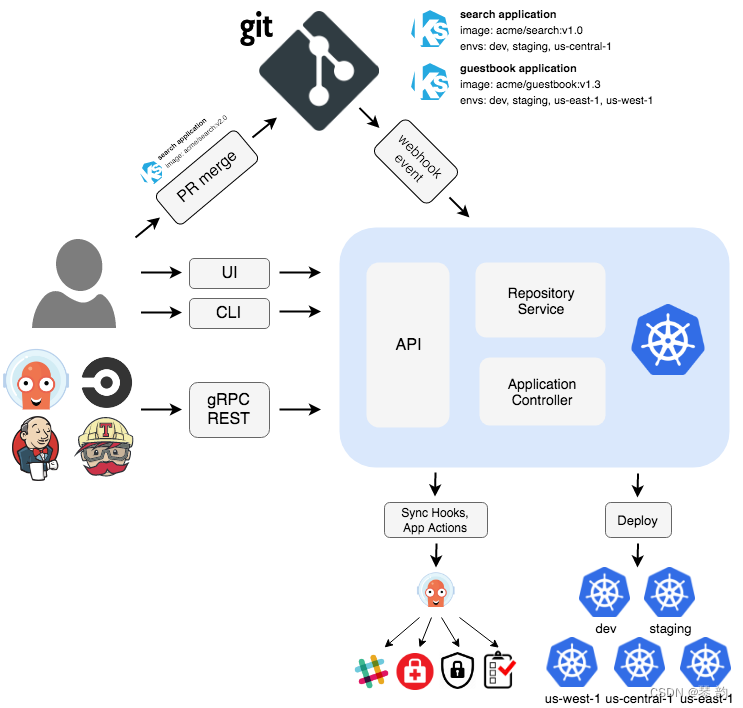

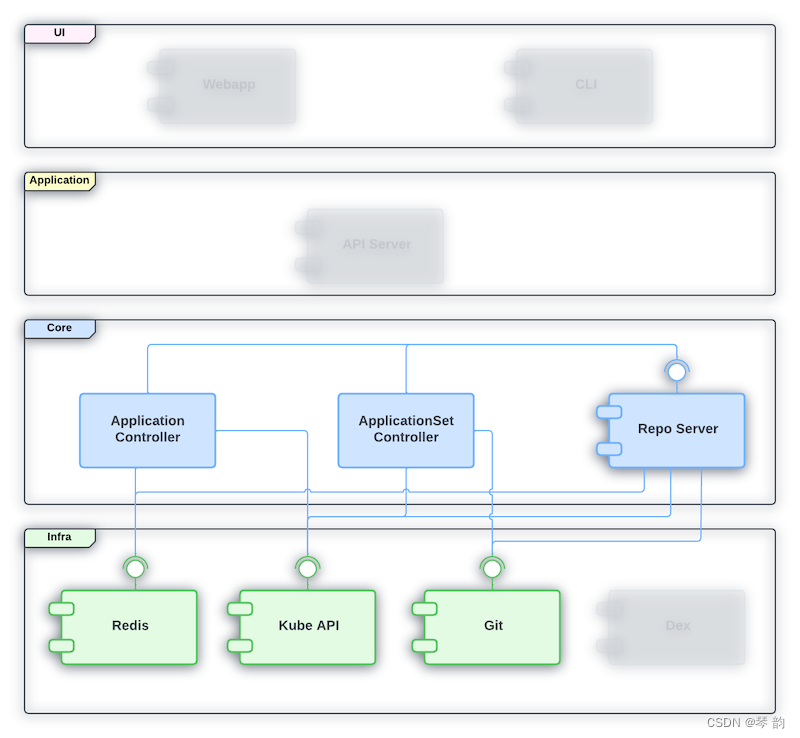

3.3.架构

Argo CD 被实现为 Kubernetes 控制器,它持续监控正在运行的应用程序并将当前实时状态与所需目标状态(如 Git 存储库中指定)进行比较。如果已部署应用程序的实时状态与目标状态有偏差,则视为 OutOfSync。Argo CD 报告并可视化差异,同时提供将实时状态自动或手动同步回所需目标状态的功能。对 Git 存储库中所需目标状态所做的任何修改都可以自动应用并反映在指定的目标环境中。

3.4.特征

- 自动将应用程序部署到指定的目标环境

- 支持多种配置管理/模板工具(Kustomize、Helm、Jsonnet、plain-YAML)

- 能够管理和部署到多个集群

- SSO 集成(OIDC、OAuth2、LDAP、SAML 2.0、GitHub、GitLab、Microsoft、LinkedIn)

- 多租户和 RBAC 授权策略

- 回滚/随处回滚至 Git 存储库中提交的任何应用程序配置

- 应用资源健康状态分析

- 自动配置漂移检测和可视化

- 自动或手动同步应用程序至所需状态

- Web UI 提供应用程序活动的实时视图

- 用于自动化和 CI 集成的 CLI

- Webhook 集成(GitHub、BitBucket、GitLab)

- 自动化访问令牌

- PreSync、Sync、PostSync 挂钩支持复杂的应用程序推出(例如蓝/绿和金丝雀升级)

- 应用程序事件和 API 调用的审计跟踪

- Prometheus 指标

- 用于覆盖 Git 中的 helm 参数的参数覆盖

3.5.发布版本

- v2.11.3

4.基本原理

在有效使用 Argo CD 之前,有必要了解该平台所基于的底层技术。还需要了解提供给您的功能及其使用方法。以下部分提供了一些有用的链接来帮助您加深这种理解。

- containers vms docker

- kubernetes

- tutorials

- kustomize

- helm

- github actions

- jenkins

5.核心概念

以下是一些特定于 Argo CD 的概念。

- 应用程序:清单(manifest)定义的一组 Kubernetes 资源。这是一个自定义资源定义 (CRD)。

- 应用程序源类型:用于构建应用程序的工具。

- 目标状态:应用程序的所需状态,以 Git 存储库中的文件表示。

- 实时状态:该应用程序的实时状态。部署了哪些 pod 等。

- 同步状态:实时状态是否与目标状态匹配。部署的应用程序是否与 Git 所说的一致?

- 同步:使应用程序移动到其目标状态的过程。例如,通过将更改应用于 Kubernetes 集群。

- 同步操作状态:同步是否成功。

- 刷新:将 Git 中的最新代码与实时状态进行比较。找出不同之处。

- 健康:应用程序的健康状况,是否正常运行? 是否可以处理请求?

- 工具:从文件目录创建清单(manifest)的工具。例如 Kustomize。请参阅应用程序源类型。

- 配置管理工具:请参阅工具。

- 配置管理插件:自定义工具。

6.入门

6.1.前提条件

- 已安装 kubectl 命令行工具

- 有一个 kubeconfig 文件(默认位置是

~/.kube/config) - CoreDNS:通过

microk8s enable dns && microk8s stop && microk8s start启用

1.安装 Argo CD

kubectl create namespace argocd

kubectl apply -n argocd -f https://raw.githubusercontent.com/argoproj/argo-cd/stable/manifests/install.yaml

这将创建一个新的命名空间 argocd,Argo CD 服务和应用程序资源将驻留在其中。

安装清单包括引用 argocd 命名空间的 ClusterRoleBinding 资源。如果您要将 Argo CD 安装到其他命名空间,请确保更新命名空间引用。

如果您对 UI、SSO 和多集群功能不感兴趣,那么您可以只安装核心 Argo CD 组件。

此默认安装将具有自签名证书,如果不进行额外工作则无法访问。请执行以下任一操作:

- 按照说明配置证书(并确保客户端操作系统信任它)。

- 配置客户端操作系统以信任自签名证书。

- 在本指南的所有 Argo CD CLI 操作中使用

--insecure标志。

kubectl config的默认命名空间必须设置为argocd。这仅适用于以下命令,因为前面的命令已经有-n argocd:kubectl config set-context --current --namespace=argocd

使用 argocd login --core 配置 CLI 访问并跳过步骤 3-5。

Redis 的默认安装使用密码验证。Redis 密码存储在安装 Argo CD 的命名空间中的 Kubernetes 机密 argocd-redis 中,密钥为 auth。

2.下载 Argo CD CLI

下载 最新的 Argo CD 版本。可以通过 CLI 安装文档 找到更详细的安装说明。

也可在 Mac、Linux 和 WSL Homebrew 中使用:

brew install argocd

3.访问 Argo CD API 服务器

默认情况下,Argo CD API 服务器不会通过外部 IP 公开。要访问 API 服务器,请选择以下技术之一来公开 Argo CD API 服务器:

服务类型负载均衡器

将argocd-server服务类型更改为LoadBalancer:

kubectl patch svc argocd-server -n argocd -p '{"spec": {"type": "LoadBalancer"}}'

Ingress 容器注册表

按照入口文档 了解如何使用入口配置 Argo CD。

转发端口

Kubectl 端口转发也可用于连接 API 服务器而无需公开服务。

kubectl port-forward svc/argocd-server -n argocd 8080:443

然后可以使用 https://localhost:8080 访问 API 服务器

4.使用 CLI 登录

admin帐户的初始密码是自动生成的,并以明文形式存储在 Argo CD 安装命名空间中名为 argocd-initial-admin-secret 的机密中的password字段中。您可以使用 argocd CLI 轻松检索此密码:

argocd admin initial-password -n argocd

更改密码后,您应该从 Argo CD 命名空间中删除

argocd-initial-admin-secret。该密钥除了以明文形式存储最初生成的密码外,没有其他用途,并且可以随时安全地删除。如果必须重新生成新的管理员密码,Argo CD 将根据需要重新创建它。

使用上面的用户名admin 和密码登录 Argo CD 的 IP 或主机名:

argocd login <ARGOCD_SERVER>

CLI 环境必须能够与 Argo CD API 服务器通信。如果无法按照上述步骤 3 中的说明直接访问,您可以通过以下机制之一告诉 CLI 使用端口转发来访问它:

- 向每个 CLI 命令添加

--port-forward-namespace argocd标志;

或 2) 设置 ARGOCD_OPTS 环境变量:export ARGOCD_OPTS='--port-forward-namespace argocd'。

使用以下命令更改密码:

argocd account update-password

5.注册集群以部署应用程序(可选)

此步骤将集群的凭据注册到 Argo CD,并且仅在部署到外部集群时才需要。在内部部署时(部署到 Argo CD 正在运行的同一集群),应使用 https://kubernetes.default.svc 作为应用程序的 K8s API 服务器地址。

首先列出当前 kubeconfig 中的所有集群上下文:

kubectl config get-contexts -o name

从列表中选择一个上下文名称并将其提供给 argocd cluster add CONTEXTNAME。例如,对于 docker-desktop 上下文,运行:

argocd cluster add docker-desktop

上述命令将 ServiceAccount (argocd-manager) 安装到该 kubectl 上下文的 kube-system 命名空间中,并将服务帐户绑定到管理员级别的 ClusterRole。Argo CD 使用此服务帐户令牌执行其管理任务(即部署/监控)。

argocd-manager-role角色的规则可以修改,使其仅对有限的命名空间、组和种类具有create, update, patch, delete权限。但是,在集群范围内,get, list, watch权限是 Argo CD 正常运行所必需的。

6.从 Git 存储库创建应用程序

包含留言簿应用程序的示例存储库可在 https://github.com/argoproj/argocd-example-apps.git 上找到,以演示 Argo CD 的工作原理。

通过 CLI 创建应用程序

首先,我们需要运行以下命令将当前命名空间设置为 argocd:

kubectl config set-context --current --namespace=argocd

使用以下命令创建示例留言簿应用程序:

argocd app create guestbook --repo https://github.com/argoproj/argocd-example-apps.git --path guestbook --dest-server https://kubernetes.default.svc --dest-namespace default

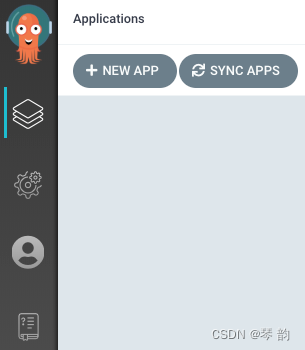

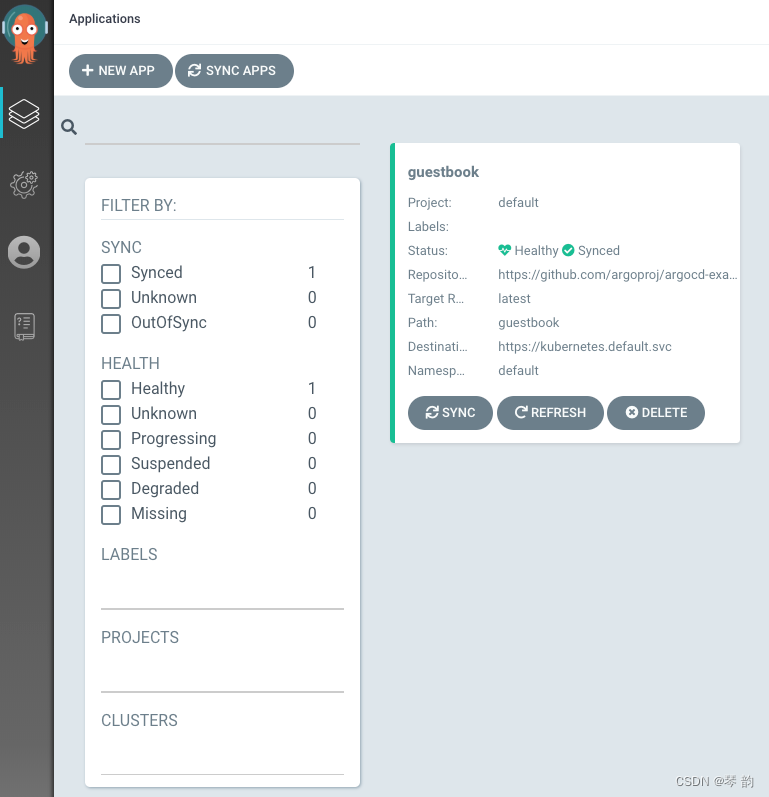

通过 UI 创建应用程序

打开浏览器进入 Argo CD 外部 UI,通过访问浏览器中的 IP/主机名并使用步骤 4 中设置的凭据登录。

登录后,点击+ New App按钮,如下图:

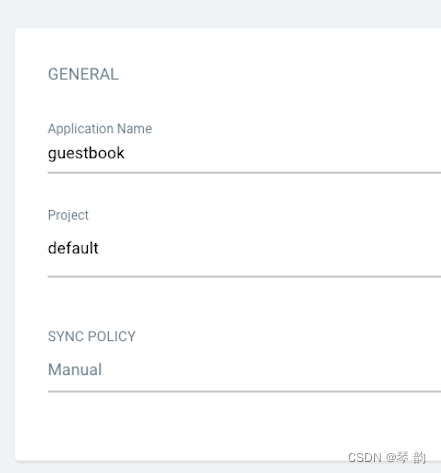

将您的应用命名为 guestbook,使用项目默认值,并将同步策略保留为手动:

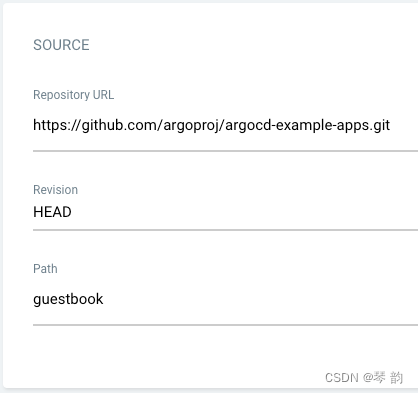

通过将存储库 URL 设置为 github 存储库 URL,将 https://github.com/argoproj/argocd-example-apps.git 存储库连接到 Argo CD,将修订保留为 HEAD,并将路径设置为 guestbook:

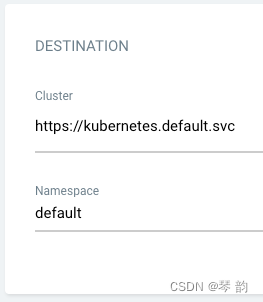

对于目标,将集群 URL 设置为 https://kubernetes.default.svc(或集群名称为集群内)并将命名空间设置为默认值:

填写完以上信息后,点击UI顶部的Create,创建留言簿应用:

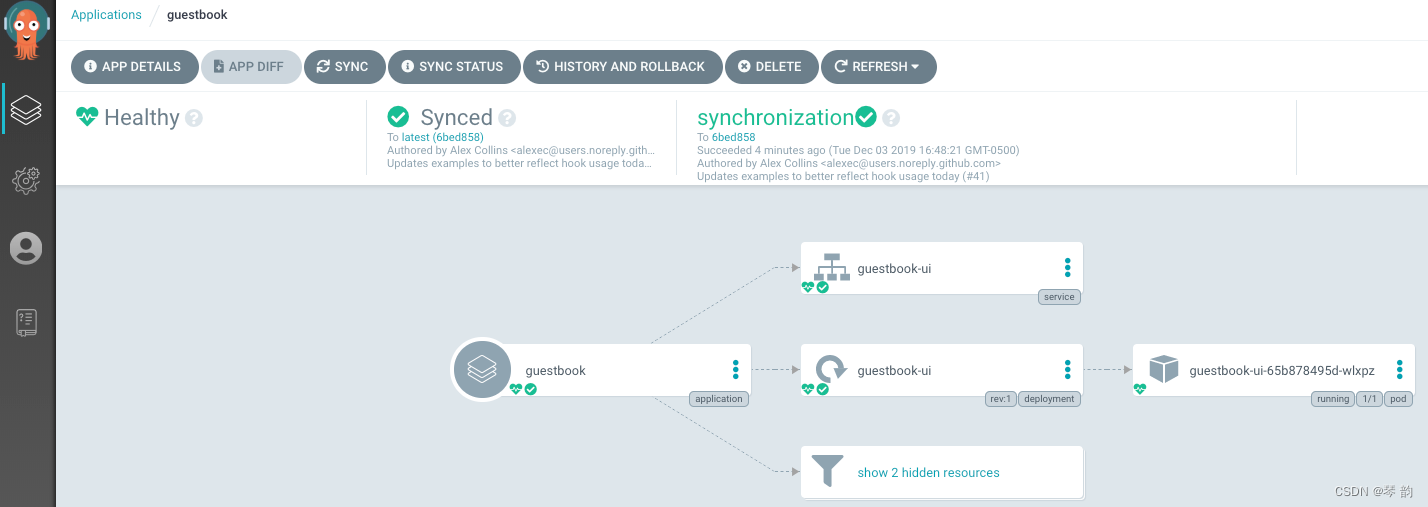

7.同步(部署)应用程序

通过 CLI 同步

一旦创建了留言簿应用程序,您现在可以查看其状态:

$ argocd app get guestbook

Name: guestbook

Server: https://kubernetes.default.svc

Namespace: default

URL: https://10.97.164.88/applications/guestbook

Repo: https://github.com/argoproj/argocd-example-apps.git

Target:

Path: guestbook

Sync Policy: <none>

Sync Status: OutOfSync from (1ff8a67)

Health Status: Missing

GROUP KIND NAMESPACE NAME STATUS HEALTH

apps Deployment default guestbook-ui OutOfSync Missing

Service default guestbook-ui OutOfSync Missing

应用程序状态最初处于 OutOfSync 状态,因为应用程序尚未部署,并且尚未创建任何 Kubernetes 资源。要同步(部署)应用程序,请运行:

argocd app sync guestbook

此命令从存储库检索清单并执行清单的 kubectl apply。留言簿应用现已运行,您现在可以查看其资源组件、日志、事件和评估的健康状况。

通过 UI 同步

7.操作手册

本指南适用于想要为其他开发人员安装和配置 Argo CD 的管理员和操作员。

请确保您已完成入门指南。

7.1.架构概述

7.2.组件

API Server

API 服务器是一个 gRPC/REST 服务器,用于公开 Web UI、CLI和 CI/CD 系统使用的 API。它具有以下职责:

- 应用程序管理和状态报告

- 调用应用程序操作(例如同步、回滚、用户定义的操作)

- 存储库和集群凭证管理(存储为 K8s 密钥)

- 身份验证和授权委托给外部身份提供商

- RBAC 实施

- Git webhook 事件的监听器/转发器

Repository Server

存储库服务器是一项内部服务,它维护保存应用程序清单的 Git 存储库的本地缓存。它负责在提供以下输入时生成并返回 Kubernetes 清单:

- repository URL

- revision (commit, tag, branch)

- 应用程序路径

- 模板特定设置:参数、helm values.yaml

Application Controller

应用程序控制器是一个 Kubernetes 控制器,它持续监控正在运行的应用程序,并将当前实时状态与所需的目标状态(如存储库中指定)进行比较。它检测 OutOfSync 应用程序状态并选择性地采取纠正措施。它负责调用任何用户定义的生命周期事件钩子(PreSync、Sync、PostSync)

7.3.安装

Argo CD 有两种安装类型:多租户和核心。

多租户(Multi-Tenant)

多租户安装是安装 Argo CD 最常见的方式。这种安装类型通常用于为组织中的多个应用程序开发团队提供服务,并由平台团队维护。

最终用户可以使用 Web UI 或 argocd CLI 通过 API 服务器访问 Argo CD。必须使用 argocd login <server-host> 命令配置 argocd CLI(在此处了解更多信息)。

提供了两种类型的安装清单:

非高可用性

不建议用于生产用途。此类安装通常在评估期间用于演示和测试。

- install.yaml : 具有集群管理员访问权限的标准 Argo CD 安装。如果您计划使用 Argo CD 在 Argo CD 运行的同一集群中部署应用程序(即

kubernetes.svc.default),请使用此清单集。它仍将能够使用输入的凭据部署到外部集群。 - namespace-install.yaml : 安装 Argo CD 仅需要命名空间级别权限(不需要集群角色)。如果您不需要 Argo CD 在 Argo CD 运行的同一集群中部署应用程序,请使用此清单集,并且将仅依赖于输入的集群凭据。使用此清单集的一个示例是,如果您为不同的团队运行多个 Argo CD 实例,其中每个实例都将将应用程序部署到外部集群。仍然可以使用输入的凭据(即

argocd cluster add <CONTEXT> --in-cluster --namespace <YOUR NAMESPACE>)部署到同一集群(kubernetes.svc.default)。

注意:Argo CD CRD 不包含在

namespace-install.yaml中,必须单独安装。CRD 清单位于manifests/crds目录中。使用以下命令安装它们:kubectl apply -k https://github.com/argoproj/argo-cd/manifests/crds\?ref\=stable

高可用性

建议在生产中使用高可用性安装。此软件包包含相同的组件,但针对高可用性和弹性进行了调整。

- ha/install.yaml : 与

install.yaml相同,但支持多个组件的副本。 - ha/namespace-install.yaml : 与

namespace-install.yaml相同,但具有支持组件的多个副本。

核心(Core)

Argo CD Core 安装主要用于以无头模式部署 Argo CD。这种安装类型最适合独立使用 Argo CD 且不需要多租户功能的集群管理员。此安装包含的组件较少,设置起来也更简单。该软件包不包含 API 服务器或 UI,并安装每个组件的轻量级(非 HA)版本。

安装清单可在 core-install.yaml 中找到。

有关 Argo CD Core 的更多详细信息,请参阅官方文档

Kustomize

UK /ˈkʌs.tə.maɪzd/

US /ˈkʌs.tə.maɪzd/

Argo CD 清单也可以使用 Kustomize 安装。建议将清单作为远程资源包含在内,并使用 Kustomize 补丁应用其他自定义功能。

apiVersion: kustomize.config.k8s.io/v1beta1

kind: Kustomization

namespace: argocd

resources:

- https://raw.githubusercontent.com/argoproj/argo-cd/v2.7.2/manifests/install.yaml

有关示例,请参阅用于部署 Argoproj CI/CD 基础设施的 kustomization.yaml。

Helm

UK US /helm/

可以使用 Helm 安装 Argo CD。Helm 图表目前由社区维护,可在 argo-helm/charts/argo-cd 上找到。

支持的版本

下表显示了使用每个版本的 Argo CD 测试的 Kubernetes 版本。

| Argo CD version | Kubernetes versions |

|---|---|

| 2.11 | v1.29, v1.28, v1.27, v1.26, v1.25 |

| 2.10 | v1.28, v1.27, v1.26, v1.25 |

| 2.9 | v1.28, v1.27, v1.26, v1.25 |

7.4.Argo CD 核心

介绍

Argo CD Core 是一个不同的安装,它以无头模式运行 Argo CD。通过此安装,您将拥有一个功能齐全的 GitOps 引擎,能够从 Git 存储库获取所需状态并将其应用于 Kubernetes。

以下功能组在此安装中不可用:

- Argo CD RBAC 模型

- Argo CD API

- OIDC 基于身份验证

以下功能将部分可用:

- Argo CD Web UI

- Argo CD CLI

- Multi-tenancy (严格基于 git push 权限的 GitOps)

运行 Argo CD Core 的一些用例包括:

- 作为集群管理员,我只想依赖 Kubernetes RBAC。

- 作为一名 DevOps 工程师,我不想学习新的 API 或依赖其他 CLI 来自动化部署。我只想依赖 Kubernetes API。

- 作为集群管理员,我不想向开发人员提供 Argo CD UI 或 Argo CD CLI。

架构

由于 Argo CD 在设计时就考虑到了基于组件的架构,因此可以实现更简约的安装。在这种情况下,安装的组件较少,但主要的 GitOps 功能仍可正常运行。

下图中的核心框显示了选择 Argo CD Core 时将安装的组件:

请注意,即使 Argo CD 控制器可以在没有 Redis 的情况下运行,也不建议这样做。Argo CD 控制器使用 Redis 作为重要的缓存机制,以减少 Kube API 和 Git 中的负载。因此,此安装方法中也包含 Redis。

安装

可以通过应用包含所有必需资源的单个清单文件来安装 Argo CD Core。

举例:

export ARGOCD_VERSION=<desired argo cd release version (e.g. v2.7.0)>

kubectl create namespace argocd

kubectl apply -n argocd -f https://raw.githubusercontent.com/argoproj/argo-cd/$ARGOCD_VERSION/manifests/core-install.yaml

使用

安装 Argo CD Core 后,用户将能够通过 GitOps 与其进行交互。可用的 Kubernetes 资源将是Application和 ApplicationSet CRD。通过使用这些资源,用户将能够在 Kubernetes 中部署和管理应用程序。

即使在运行 Argo CD Core 时,仍然可以使用 Argo CD CLI。在这种情况下,CLI 将生成一个本地 API 服务器进程,用于处理 CLI 命令。命令结束后,本地 API 服务器进程也将终止。这对于用户来说是透明的,无需其他命令。请注意,Argo CD Core 将仅依赖 Kubernetes RBAC,并且调用 CLI 的用户(或进程)需要具有在Application和 ApplicationSet 资源中执行给定命令的适当权限才能访问 Argo CD 命名空间。

举例:

kubectl config set-context --current --namespace=argocd # change current kube context to argocd namespace

argocd login --core

同样,如果用户喜欢使用此方法与 Argo CD 交互,他们也可以在本地运行 Web UI。可以通过运行以下命令在本地启动 Web UI:

argocd admin dashboard -n argocd

Argo CD Web UI 将在 http://localhost:8080 上提供

7.5.声明式启动

可以使用 Kubernetes 清单(manifests)以声明方式定义 Argo CD 应用程序、项目和设置。可以使用 kubectl apply 更新这些内容,而无需接触 argocd 命令行工具。

快速参考

所有资源,包括Application 和 AppProject 规范,都必须安装在 Argo CD 命名空间中(默认为 argocd)。

原子配置

| 示例文件 | 资源名称 | 种类(Kind) | 描述 |

|---|---|---|---|

| argocd-cm.yaml | argocd-cm | ConfigMap | 通用 Argo CD 配置 |

| argocd-repositories.yaml | my-private-repo / istio-helm-repo / private-helm-repo / private-repo | Secrets | 示例存储库连接详细信息 |

| argocd-repo-creds.yaml | argoproj-https-creds / argoproj-ssh-creds / github-creds / github-enterprise-creds | Secrets | 示例存储库凭证模板 |

| argocd-cmd-params-cm.yaml | argocd-cmd-params-cm | ConfigMap | Argo CD 环境变量配置 |

| argocd-secret.yaml | argocd-secret | Secret | 用户密码、证书(已弃用)、签名密钥、Dex 机密、Webhook 机密 |

| argocd-rbac-cm.yaml | argocd-rbac-cm | ConfigMap | RBAC 配置 |

| argocd-tls-certs-cm.yaml | argocd-tls-certs-cm | ConfigMap | 用于通过 HTTPS 连接 Git 存储库的自定义 TLS 证书(v1.2 及更高版本) |

| argocd-ssh-known-hosts-cm.yaml | argocd-ssh-known-hosts-cm | ConfigMap | 通过 SSH 连接 Git 存储库的 SSH 已知主机数据(v1.2 及更高版本) |

对于每种特定类型的 ConfigMap 和 Secret 资源,只有一个受支持的资源名称(如上表所列)——如果您需要合并,则需要在创建它们之前进行合并。

请务必使用标签

app.kubernetes.io/part-of: argocd注释您的 ConfigMap 资源,否则 Argo CD 将无法使用它们。

多个配置对象

| 示例文件 | 种类(Kind) | 描述 |

|---|---|---|

| application.yaml | Application | 应用程序规范示例 |

| project.yaml | AppProject | 项目规格示例 |

| - | Secret | 存储库凭据 |

对于Application和 AppProject 资源,资源的名称等于 Argo CD 中应用程序或项目的名称。这也意味着应用程序和项目名称在给定的 Argo CD 安装中是唯一的 - 两个不同的应用程序不能使用相同的应用程序名称。

Applications

应用程序 CRD 是代表环境中已部署的应用程序实例的 Kubernetes 资源对象。它由两条关键信息定义:

source引用 Git 中所需的状态(repository, revision, path, environment)destination引用目标集群和命名空间。对于集群,可以使用服务器或名称之一,但不能同时使用(这将导致错误)。当服务器缺失时,它会根据名称进行计算并用于任何操作。

最小应用程序规范如下:

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: guestbook

namespace: argocd

spec:

project: default

source:

repoURL: https://github.com/argoproj/argocd-example-apps.git

targetRevision: HEAD

path: guestbook

destination:

server: https://kubernetes.default.svc

namespace: guestbook

请参阅 application.yaml 以了解其他字段。只要您已完成入门的第一步,就可以使用 kubectl apply -n argocd -f application.yaml 应用此文件,然后 Argo CD 将开始部署留言簿应用程序。

命名空间必须与您的 Argo CD 实例的命名空间相匹配 - 通常是

argocd。

从 Helm 存储库创建应用程序时,必须指定

chart属性,而不是spec.source中的path属性。

spec:

source:

repoURL: https://argoproj.github.io/argo-helm

chart: argo

如果没有

resources-finalizer.argocd.argoproj.io终结器,删除应用程序不会删除其管理的资源。要执行级联删除,您必须添加终结器。请参阅应用程序删除。

metadata:

finalizers:

- resources-finalizer.argocd.argoproj.io

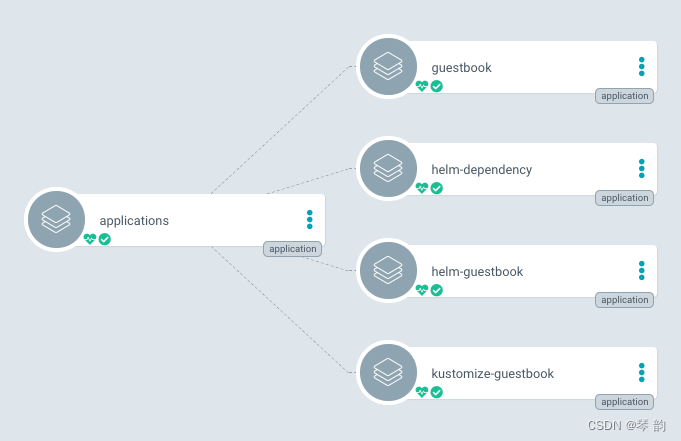

应用程序的应用程序

您可以创建一个应用来创建其他应用,而这些应用又可以创建其他应用。这样就可以声明性地管理一组可以同时部署和配置的应用。

参见集群引导。

Projects

AppProject CRD 是代表应用程序逻辑分组的 Kubernetes 资源对象。它由以下关键信息定义:

sourceRepos项目内的应用程序可以从中提取清单的存储库。destinations项目内的应用程序可以部署到的集群和命名空间。roles角色列表,其中定义了它们对项目内资源的访问权限。

如果项目的目标配置允许部署到安装了 Argo CD 的命名空间,则该项目下的应用程序具有管理员级访问权限。应严格限制对管理员级项目的 RBAC access,并且对允许的

sourceRepos的推送访问权限应仅限于管理员。

示例规范如下:

apiVersion: argoproj.io/v1alpha1

kind: AppProject

metadata:

name: my-project

namespace: argocd

# Finalizer that ensures that project is not deleted until it is not referenced by any application

finalizers:

- resources-finalizer.argocd.argoproj.io

spec:

description: Example Project

# Allow manifests to deploy from any Git repos

sourceRepos:

- '*'

# Only permit applications to deploy to the guestbook namespace in the same cluster

destinations:

- namespace: guestbook

server: https://kubernetes.default.svc

# Deny all cluster-scoped resources from being created, except for Namespace

clusterResourceWhitelist:

- group: ''

kind: Namespace

# Allow all namespaced-scoped resources to be created, except for ResourceQuota, LimitRange, NetworkPolicy

namespaceResourceBlacklist:

- group: ''

kind: ResourceQuota

- group: ''

kind: LimitRange

- group: ''

kind: NetworkPolicy

# Deny all namespaced-scoped resources from being created, except for Deployment and StatefulSet

namespaceResourceWhitelist:

- group: 'apps'

kind: Deployment

- group: 'apps'

kind: StatefulSet

roles:

# A role which provides read-only access to all applications in the project

- name: read-only

description: Read-only privileges to my-project

policies:

- p, proj:my-project:read-only, applications, get, my-project/*, allow

groups:

- my-oidc-group

# A role which provides sync privileges to only the guestbook-dev application, e.g. to provide

# sync privileges to a CI system

- name: ci-role

description: Sync privileges for guestbook-dev

policies:

- p, proj:my-project:ci-role, applications, sync, my-project/guestbook-dev, allow

# NOTE: JWT tokens can only be generated by the API server and the token is not persisted

# anywhere by Argo CD. It can be prematurely revoked by removing the entry from this list.

jwtTokens:

- iat: 1535390316

Repositories

一些 Git 托管商(尤其是 GitLab 以及可能还有本地 GitLab 实例)要求您在存储库 URL 中指定

.git后缀,否则它们将向以.git为后缀的存储库 URL 发送 HTTP 301 重定向。Argo CD 不会遵循这些重定向,因此您必须调整存储库 URL 以使其以.git为后缀。

存储库详细信息存储在密钥中。要配置存储库,请创建包含存储库详细信息的密钥。考虑使用 bitnami-labs/sealed-secrets 将加密的密钥定义存储为 Kubernetes 清单。每个存储库都必须有一个 url 字段,并且根据使用 HTTPS、SSH 还是 GitHub App 进行连接,必须有username和password(对于 HTTPS)、sshPrivateKey(对于 SSH)或 githubAppPrivateKey(对于 GitHub App)。

使用

bitnami-labs/sealed-secrets时,标签将被删除,并且必须按照此处所述重新添加:https://github.com/bitnami-labs/sealed-secrets#sealedsecrets-as-templates-for-secrets

HTTPS 示例:

apiVersion: v1

kind: Secret

metadata:

name: private-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://github.com/argoproj/private-repo

password: my-password

username: my-username

SSH 示例:

apiVersion: v1

kind: Secret

metadata:

name: private-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: git@github.com:argoproj/my-private-repository.git

sshPrivateKey: |

-----BEGIN OPENSSH PRIVATE KEY-----

...

-----END OPENSSH PRIVATE KEY-----

GitHub 应用程序示例:

apiVersion: v1

kind: Secret

metadata:

name: github-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://github.com/argoproj/my-private-repository

githubAppID: 1

githubAppInstallationID: 2

githubAppPrivateKey: |

-----BEGIN OPENSSH PRIVATE KEY-----

...

-----END OPENSSH PRIVATE KEY-----

---

apiVersion: v1

kind: Secret

metadata:

name: github-enterprise-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://ghe.example.com/argoproj/my-private-repository

githubAppID: 1

githubAppInstallationID: 2

githubAppEnterpriseBaseUrl: https://ghe.example.com/api/v3

githubAppPrivateKey: |

-----BEGIN OPENSSH PRIVATE KEY-----

...

-----END OPENSSH PRIVATE KEY-----

Google Cloud Source 存储库示例:

kind: Secret

metadata:

name: github-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://source.developers.google.com/p/my-google-project/r/my-repo

gcpServiceAccountKey: |

{

"type": "service_account",

"project_id": "my-google-project",

"private_key_id": "REDACTED",

"private_key": "-----BEGIN PRIVATE KEY-----\nREDACTED\n-----END PRIVATE KEY-----\n",

"client_email": "argocd-service-account@my-google-project.iam.gserviceaccount.com",

"client_id": "REDACTED",

"auth_uri": "https://accounts.google.com/o/oauth2/auth",

"token_uri": "https://oauth2.googleapis.com/token",

"auth_provider_x509_cert_url": "https://www.googleapis.com/oauth2/v1/certs",

"client_x509_cert_url": "https://www.googleapis.com/robot/v1/metadata/x509/argocd-service-account%40my-google-project.iam.gserviceaccount.com"

}

Kubernetes 文档中有关于创建包含私钥的密钥的说明。

存储库凭证

如果您想要对多个存储库使用相同的凭证,可以配置凭证模板。凭证模板可以携带与存储库相同的凭证信息。

apiVersion: v1

kind: Secret

metadata:

name: first-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://github.com/argoproj/private-repo

---

apiVersion: v1

kind: Secret

metadata:

name: second-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://github.com/argoproj/other-private-repo

---

apiVersion: v1

kind: Secret

metadata:

name: private-repo-creds

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repo-creds

stringData:

type: git

url: https://github.com/argoproj

password: my-password

username: my-username

在上面的例子中,每个通过 HTTPS 访问的存储库(其 URL 以 https://github.com/argoproj 为前缀)都会使用存储在键 username 中的用户名和存储在密钥 private-repo-creds 的键 password 中的密码来连接到 Git。

为了让 Argo CD 使用任何给定存储库的凭证模板,必须满足以下条件:

- 存储库必须完全未配置,或者如果已配置,则不能包含任何凭证信息(即不包含

sshPrivateKey, username, password) - 为凭证模板配置的 URL(例如

https://github.com/argoproj)必须与存储库 URL 的前缀匹配(例如https://github.com/argoproj/argocd-example-apps)。

匹配凭证模板 URL 前缀是根据最佳匹配结果进行的,因此最长(最佳)匹配将优先。与 v1.4 之前的配置不同,定义的顺序并不重要。

以下密钥可以有效引用凭证密钥:

- SSH repositories

sshPrivateKey用于访问存储库的 SSH 私钥

- HTTPS repositories

username和password指的是访问存储库的用户名和密码tlsClientCertData和tlsClientCertKey指的是存储用于访问存储库的 TLS 客户端证书 (tlsClientCertData) 和相应私钥tlsClientCertKey

- GitHub App repositories

githubAppPrivateKey指的是用于访问存储库的 GitHub App 私钥githubAppID指的是创建的应用程序的 GitHub 应用程序 ID。githubAppInstallationID指的是创建并安装的 GitHub 应用程序的安装 ID。githubAppEnterpriseBaseUrl指的是 GitHub Enterprise 的基本 api URL(例如https://ghe.example.com/api/v3)tlsClientCertData和tlsClientCertKey指的是存储 TLS 客户端证书(tlsClientCertData)和相应的私钥tlsClientCertKey,用于在使用自定义证书的情况下访问 GitHub Enterprise。

使用自签名 TLS 证书的存储库(或由自定义 CA 签名)

在名为 argocd-tls-certs-cm 的 ConfigMap 对象中管理用于验证存储库服务器真实性的 TLS 证书。数据部分应包含一个映射,其中存储库服务器的主机名部分(不是完整的 URL)作为密钥,PEM 格式的证书作为数据。因此,如果您连接到 URL 为 https://server.example.com/repos/my-repo 的存储库,则应使用 server.example.com 作为密钥。证书数据应该是服务器的证书(如果是自签名证书)或用于签署服务器证书的 CA 的证书。可以为每个服务器配置多个证书,例如,如果计划进行证书轮换。

如果没有为存储库服务器配置专用证书,则系统默认的信任存储将用于验证服务器的存储库。对于大多数(如果不是全部)公共 Git 存储库服务(例如 GitLab、GitHub 和 Bitbucket)以及大多数使用知名 CA 颁发的证书(包括 Let’s Encrypt 证书)的私人托管站点来说,这应该足够了。

ConfigMap 对象示例:

apiVersion: v1

kind: ConfigMap

metadata:

name: argocd-tls-certs-cm

namespace: argocd

labels:

app.kubernetes.io/name: argocd-cm

app.kubernetes.io/part-of: argocd

data:

server.example.com: |

-----BEGIN CERTIFICATE-----

MIIF1zCCA7+gAwIBAgIUQdTcSHY2Sxd3Tq/v1eIEZPCNbOowDQYJKoZIhvcNAQEL

BQAwezELMAkGA1UEBhMCREUxFTATBgNVBAgMDExvd2VyIFNheG9ueTEQMA4GA1UE

BwwHSGFub3ZlcjEVMBMGA1UECgwMVGVzdGluZyBDb3JwMRIwEAYDVQQLDAlUZXN0

c3VpdGUxGDAWBgNVBAMMD2Jhci5leGFtcGxlLmNvbTAeFw0xOTA3MDgxMzU2MTda

Fw0yMDA3MDcxMzU2MTdaMHsxCzAJBgNVBAYTAkRFMRUwEwYDVQQIDAxMb3dlciBT

YXhvbnkxEDAOBgNVBAcMB0hhbm92ZXIxFTATBgNVBAoMDFRlc3RpbmcgQ29ycDES

MBAGA1UECwwJVGVzdHN1aXRlMRgwFgYDVQQDDA9iYXIuZXhhbXBsZS5jb20wggIi

MA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQCv4mHMdVUcafmaSHVpUM0zZWp5

NFXfboxA4inuOkE8kZlbGSe7wiG9WqLirdr39Ts+WSAFA6oANvbzlu3JrEQ2CHPc

CNQm6diPREFwcDPFCe/eMawbwkQAPVSHPts0UoRxnpZox5pn69ghncBR+jtvx+/u

P6HdwW0qqTvfJnfAF1hBJ4oIk2AXiip5kkIznsAh9W6WRy6nTVCeetmIepDOGe0G

ZJIRn/OfSz7NzKylfDCat2z3EAutyeT/5oXZoWOmGg/8T7pn/pR588GoYYKRQnp+

YilqCPFX+az09EqqK/iHXnkdZ/Z2fCuU+9M/Zhrnlwlygl3RuVBI6xhm/ZsXtL2E

Gxa61lNy6pyx5+hSxHEFEJshXLtioRd702VdLKxEOuYSXKeJDs1x9o6cJ75S6hko

Ml1L4zCU+xEsMcvb1iQ2n7PZdacqhkFRUVVVmJ56th8aYyX7KNX6M9CD+kMpNm6J

kKC1li/Iy+RI138bAvaFplajMF551kt44dSvIoJIbTr1LigudzWPqk31QaZXV/4u

kD1n4p/XMc9HYU/was/CmQBFqmIZedTLTtK7clkuFN6wbwzdo1wmUNgnySQuMacO

gxhHxxzRWxd24uLyk9Px+9U3BfVPaRLiOPaPoC58lyVOykjSgfpgbus7JS69fCq7

bEH4Jatp/10zkco+UQIDAQABo1MwUTAdBgNVHQ4EFgQUjXH6PHi92y4C4hQpey86

r6+x1ewwHwYDVR0jBBgwFoAUjXH6PHi92y4C4hQpey86r6+x1ewwDwYDVR0TAQH/

BAUwAwEB/zANBgkqhkiG9w0BAQsFAAOCAgEAFE4SdKsX9UsLy+Z0xuHSxhTd0jfn

Iih5mtzb8CDNO5oTw4z0aMeAvpsUvjJ/XjgxnkiRACXh7K9hsG2r+ageRWGevyvx

CaRXFbherV1kTnZw4Y9/pgZTYVWs9jlqFOppz5sStkfjsDQ5lmPJGDii/StENAz2

XmtiPOgfG9Upb0GAJBCuKnrU9bIcT4L20gd2F4Y14ccyjlf8UiUi192IX6yM9OjT

+TuXwZgqnTOq6piVgr+FTSa24qSvaXb5z/mJDLlk23npecTouLg83TNSn3R6fYQr

d/Y9eXuUJ8U7/qTh2Ulz071AO9KzPOmleYPTx4Xty4xAtWi1QE5NHW9/Ajlv5OtO

OnMNWIs7ssDJBsB7VFC8hcwf79jz7kC0xmQqDfw51Xhhk04kla+v+HZcFW2AO9so

6ZdVHHQnIbJa7yQJKZ+hK49IOoBR6JgdB5kymoplLLiuqZSYTcwSBZ72FYTm3iAr

jzvt1hxpxVDmXvRnkhRrIRhK4QgJL0jRmirBjDY+PYYd7bdRIjN7WNZLFsgplnS8

9w6CwG32pRlm0c8kkiQ7FXA6BYCqOsDI8f1VGQv331OpR2Ck+FTv+L7DAmg6l37W

+LB9LGh4OAp68ImTjqf6ioGKG0RBSznwME+r4nXtT1S/qLR6ASWUS4ViWRhbRlNK

XWyb96wrUlv+E8I=

-----END CERTIFICATE-----

argocd-tls-certs-cmConfigMap 将作为卷(volume)挂载在argocd-server和argocd-repo-server的 pod 中的挂载路径/app/config/tls上。它将在挂载路径目录中为每个数据密钥创建文件,因此上述示例将保留文件/app/config/tls/server.example.com,其中包含证书数据。ConfigMap 中的更改可能需要一段时间才能反映在 pod 中,具体取决于 Kubernetes 配置。

SSH 已知主机公钥

如果您正在配置存储库以使用 SSH,Argo CD 将需要知道它们的 SSH 公钥。为了让 Argo CD 通过 SSH 连接,必须在 Argo CD 中预先配置每个存储库服务器的公钥(与 TLS 配置不同),否则与存储库的连接将失败。

可以在 argocd-ssh-known-hosts-cm ConfigMap 中管理 SSH 已知主机数据。此 ConfigMap 包含单个条目 ssh_known_hosts,其值为 SSH 服务器的公钥。该值可以从任何现有的 ssh_known_hosts 文件中填写,也可以从 ssh-keyscan 实用程序(它是 OpenSSH 客户端包的一部分)的输出中填写。基本格式为 <server_name> <keytype> <base64-encoded_key>,每行一个条目。

以下是运行 ssh-keyscan 的示例:

$ for host in bitbucket.org github.com gitlab.com ssh.dev.azure.com vs-ssh.visualstudio.com ; do ssh-keyscan $host 2> /dev/null ; done

bitbucket.org ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDQeJzhupRu0u0cdegZIa8e86EG2qOCsIsD1Xw0xSeiPDlCr7kq97NLmMbpKTX6Esc30NuoqEEHCuc7yWtwp8dI76EEEB1VqY9QJq6vk+aySyboD5QF61I/1WeTwu+deCbgKMGbUijeXhtfbxSxm6JwGrXrhBdofTsbKRUsrN1WoNgUa8uqN1Vx6WAJw1JHPhglEGGHea6QICwJOAr/6mrui/oB7pkaWKHj3z7d1IC4KWLtY47elvjbaTlkN04Kc/5LFEirorGYVbt15kAUlqGM65pk6ZBxtaO3+30LVlORZkxOh+LKL/BvbZ/iRNhItLqNyieoQj/uh/7Iv4uyH/cV/0b4WDSd3DptigWq84lJubb9t/DnZlrJazxyDCulTmKdOR7vs9gMTo+uoIrPSb8ScTtvw65+odKAlBj59dhnVp9zd7QUojOpXlL62Aw56U4oO+FALuevvMjiWeavKhJqlR7i5n9srYcrNV7ttmDw7kf/97P5zauIhxcjX+xHv4M=

github.com ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIOMqqnkVzrm0SdG6UOoqKLsabgH5C9okWi0dh2l9GKJl

github.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQCj7ndNxQowgcQnjshcLrqPEiiphnt+VTTvDP6mHBL9j1aNUkY4Ue1gvwnGLVlOhGeYrnZaMgRK6+PKCUXaDbC7qtbW8gIkhL7aGCsOr/C56SJMy/BCZfxd1nWzAOxSDPgVsmerOBYfNqltV9/hWCqBywINIR+5dIg6JTJ72pcEpEjcYgXkE2YEFXV1JHnsKgbLWNlhScqb2UmyRkQyytRLtL+38TGxkxCflmO+5Z8CSSNY7GidjMIZ7Q4zMjA2n1nGrlTDkzwDCsw+wqFPGQA179cnfGWOWRVruj16z6XyvxvjJwbz0wQZ75XK5tKSb7FNyeIEs4TT4jk+S4dhPeAUC5y+bDYirYgM4GC7uEnztnZyaVWQ7B381AK4Qdrwt51ZqExKbQpTUNn+EjqoTwvqNj4kqx5QUCI0ThS/YkOxJCXmPUWZbhjpCg56i+2aB6CmK2JGhn57K5mj0MNdBXA4/WnwH6XoPWJzK5Nyu2zB3nAZp+S5hpQs+p1vN1/wsjk=

github.com ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBEmKSENjQEezOmxkZMy7opKgwFB9nkt5YRrYMjNuG5N87uRgg6CLrbo5wAdT/y6v0mKV0U2w0WZ2YB/++Tpockg=

gitlab.com ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBFSMqzJeV9rUzU4kWitGjeR4PWSa29SPqJ1fVkhtj3Hw9xjLVXVYrU9QlYWrOLXBpQ6KWjbjTDTdDkoohFzgbEY=

gitlab.com ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIAfuCHKVTjquxvt6CM6tdG4SLp1Btn/nOeHHE5UOzRdf

gitlab.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCsj2bNKTBSpIYDEGk9KxsGh3mySTRgMtXL583qmBpzeQ+jqCMRgBqB98u3z++J1sKlXHWfM9dyhSevkMwSbhoR8XIq/U0tCNyokEi/ueaBMCvbcTHhO7FcwzY92WK4Yt0aGROY5qX2UKSeOvuP4D6TPqKF1onrSzH9bx9XUf2lEdWT/ia1NEKjunUqu1xOB/StKDHMoX4/OKyIzuS0q/T1zOATthvasJFoPrAjkohTyaDUz2LN5JoH839hViyEG82yB+MjcFV5MU3N1l1QL3cVUCh93xSaua1N85qivl+siMkPGbO5xR/En4iEY6K2XPASUEMaieWVNTRCtJ4S8H+9

ssh.dev.azure.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC7Hr1oTWqNqOlzGJOfGJ4NakVyIzf1rXYd4d7wo6jBlkLvCA4odBlL0mDUyZ0/QUfTTqeu+tm22gOsv+VrVTMk6vwRU75gY/y9ut5Mb3bR5BV58dKXyq9A9UeB5Cakehn5Zgm6x1mKoVyf+FFn26iYqXJRgzIZZcZ5V6hrE0Qg39kZm4az48o0AUbf6Sp4SLdvnuMa2sVNwHBboS7EJkm57XQPVU3/QpyNLHbWDdzwtrlS+ez30S3AdYhLKEOxAG8weOnyrtLJAUen9mTkol8oII1edf7mWWbWVf0nBmly21+nZcmCTISQBtdcyPaEno7fFQMDD26/s0lfKob4Kw8H

vs-ssh.visualstudio.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC7Hr1oTWqNqOlzGJOfGJ4NakVyIzf1rXYd4d7wo6jBlkLvCA4odBlL0mDUyZ0/QUfTTqeu+tm22gOsv+VrVTMk6vwRU75gY/y9ut5Mb3bR5BV58dKXyq9A9UeB5Cakehn5Zgm6x1mKoVyf+FFn26iYqXJRgzIZZcZ5V6hrE0Qg39kZm4az48o0AUbf6Sp4SLdvnuMa2sVNwHBboS7EJkm57XQPVU3/QpyNLHbWDdzwtrlS+ez30S3AdYhLKEOxAG8weOnyrtLJAUen9mTkol8oII1edf7mWWbWVf0nBmly21+nZcmCTISQBtdcyPaEno7fFQMDD26/s0lfKob4Kw8H

下面是使用上面的 ssh-keyscan 输出的示例 ConfigMap 对象:

apiVersion: v1

kind: ConfigMap

metadata:

labels:

app.kubernetes.io/name: argocd-ssh-known-hosts-cm

app.kubernetes.io/part-of: argocd

name: argocd-ssh-known-hosts-cm

data:

ssh_known_hosts: |

# This file was automatically generated by hack/update-ssh-known-hosts.sh. DO NOT EDIT

[ssh.github.com]:443 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBEmKSENjQEezOmxkZMy7opKgwFB9nkt5YRrYMjNuG5N87uRgg6CLrbo5wAdT/y6v0mKV0U2w0WZ2YB/++Tpockg=

[ssh.github.com]:443 ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIOMqqnkVzrm0SdG6UOoqKLsabgH5C9okWi0dh2l9GKJl

[ssh.github.com]:443 ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQCj7ndNxQowgcQnjshcLrqPEiiphnt+VTTvDP6mHBL9j1aNUkY4Ue1gvwnGLVlOhGeYrnZaMgRK6+PKCUXaDbC7qtbW8gIkhL7aGCsOr/C56SJMy/BCZfxd1nWzAOxSDPgVsmerOBYfNqltV9/hWCqBywINIR+5dIg6JTJ72pcEpEjcYgXkE2YEFXV1JHnsKgbLWNlhScqb2UmyRkQyytRLtL+38TGxkxCflmO+5Z8CSSNY7GidjMIZ7Q4zMjA2n1nGrlTDkzwDCsw+wqFPGQA179cnfGWOWRVruj16z6XyvxvjJwbz0wQZ75XK5tKSb7FNyeIEs4TT4jk+S4dhPeAUC5y+bDYirYgM4GC7uEnztnZyaVWQ7B381AK4Qdrwt51ZqExKbQpTUNn+EjqoTwvqNj4kqx5QUCI0ThS/YkOxJCXmPUWZbhjpCg56i+2aB6CmK2JGhn57K5mj0MNdBXA4/WnwH6XoPWJzK5Nyu2zB3nAZp+S5hpQs+p1vN1/wsjk=

bitbucket.org ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBPIQmuzMBuKdWeF4+a2sjSSpBK0iqitSQ+5BM9KhpexuGt20JpTVM7u5BDZngncgrqDMbWdxMWWOGtZ9UgbqgZE=

bitbucket.org ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIIazEu89wgQZ4bqs3d63QSMzYVa0MuJ2e2gKTKqu+UUO

bitbucket.org ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDQeJzhupRu0u0cdegZIa8e86EG2qOCsIsD1Xw0xSeiPDlCr7kq97NLmMbpKTX6Esc30NuoqEEHCuc7yWtwp8dI76EEEB1VqY9QJq6vk+aySyboD5QF61I/1WeTwu+deCbgKMGbUijeXhtfbxSxm6JwGrXrhBdofTsbKRUsrN1WoNgUa8uqN1Vx6WAJw1JHPhglEGGHea6QICwJOAr/6mrui/oB7pkaWKHj3z7d1IC4KWLtY47elvjbaTlkN04Kc/5LFEirorGYVbt15kAUlqGM65pk6ZBxtaO3+30LVlORZkxOh+LKL/BvbZ/iRNhItLqNyieoQj/uh/7Iv4uyH/cV/0b4WDSd3DptigWq84lJubb9t/DnZlrJazxyDCulTmKdOR7vs9gMTo+uoIrPSb8ScTtvw65+odKAlBj59dhnVp9zd7QUojOpXlL62Aw56U4oO+FALuevvMjiWeavKhJqlR7i5n9srYcrNV7ttmDw7kf/97P5zauIhxcjX+xHv4M=

github.com ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBEmKSENjQEezOmxkZMy7opKgwFB9nkt5YRrYMjNuG5N87uRgg6CLrbo5wAdT/y6v0mKV0U2w0WZ2YB/++Tpockg=

github.com ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIOMqqnkVzrm0SdG6UOoqKLsabgH5C9okWi0dh2l9GKJl

github.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQCj7ndNxQowgcQnjshcLrqPEiiphnt+VTTvDP6mHBL9j1aNUkY4Ue1gvwnGLVlOhGeYrnZaMgRK6+PKCUXaDbC7qtbW8gIkhL7aGCsOr/C56SJMy/BCZfxd1nWzAOxSDPgVsmerOBYfNqltV9/hWCqBywINIR+5dIg6JTJ72pcEpEjcYgXkE2YEFXV1JHnsKgbLWNlhScqb2UmyRkQyytRLtL+38TGxkxCflmO+5Z8CSSNY7GidjMIZ7Q4zMjA2n1nGrlTDkzwDCsw+wqFPGQA179cnfGWOWRVruj16z6XyvxvjJwbz0wQZ75XK5tKSb7FNyeIEs4TT4jk+S4dhPeAUC5y+bDYirYgM4GC7uEnztnZyaVWQ7B381AK4Qdrwt51ZqExKbQpTUNn+EjqoTwvqNj4kqx5QUCI0ThS/YkOxJCXmPUWZbhjpCg56i+2aB6CmK2JGhn57K5mj0MNdBXA4/WnwH6XoPWJzK5Nyu2zB3nAZp+S5hpQs+p1vN1/wsjk=

gitlab.com ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBFSMqzJeV9rUzU4kWitGjeR4PWSa29SPqJ1fVkhtj3Hw9xjLVXVYrU9QlYWrOLXBpQ6KWjbjTDTdDkoohFzgbEY=

gitlab.com ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIAfuCHKVTjquxvt6CM6tdG4SLp1Btn/nOeHHE5UOzRdf

gitlab.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCsj2bNKTBSpIYDEGk9KxsGh3mySTRgMtXL583qmBpzeQ+jqCMRgBqB98u3z++J1sKlXHWfM9dyhSevkMwSbhoR8XIq/U0tCNyokEi/ueaBMCvbcTHhO7FcwzY92WK4Yt0aGROY5qX2UKSeOvuP4D6TPqKF1onrSzH9bx9XUf2lEdWT/ia1NEKjunUqu1xOB/StKDHMoX4/OKyIzuS0q/T1zOATthvasJFoPrAjkohTyaDUz2LN5JoH839hViyEG82yB+MjcFV5MU3N1l1QL3cVUCh93xSaua1N85qivl+siMkPGbO5xR/En4iEY6K2XPASUEMaieWVNTRCtJ4S8H+9

ssh.dev.azure.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC7Hr1oTWqNqOlzGJOfGJ4NakVyIzf1rXYd4d7wo6jBlkLvCA4odBlL0mDUyZ0/QUfTTqeu+tm22gOsv+VrVTMk6vwRU75gY/y9ut5Mb3bR5BV58dKXyq9A9UeB5Cakehn5Zgm6x1mKoVyf+FFn26iYqXJRgzIZZcZ5V6hrE0Qg39kZm4az48o0AUbf6Sp4SLdvnuMa2sVNwHBboS7EJkm57XQPVU3/QpyNLHbWDdzwtrlS+ez30S3AdYhLKEOxAG8weOnyrtLJAUen9mTkol8oII1edf7mWWbWVf0nBmly21+nZcmCTISQBtdcyPaEno7fFQMDD26/s0lfKob4Kw8H

vs-ssh.visualstudio.com ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC7Hr1oTWqNqOlzGJOfGJ4NakVyIzf1rXYd4d7wo6jBlkLvCA4odBlL0mDUyZ0/QUfTTqeu+tm22gOsv+VrVTMk6vwRU75gY/y9ut5Mb3bR5BV58dKXyq9A9UeB5Cakehn5Zgm6x1mKoVyf+FFn26iYqXJRgzIZZcZ5V6hrE0Qg39kZm4az48o0AUbf6Sp4SLdvnuMa2sVNwHBboS7EJkm57XQPVU3/QpyNLHbWDdzwtrlS+ez30S3AdYhLKEOxAG8weOnyrtLJAUen9mTkol8oII1edf7mWWbWVf0nBmly21+nZcmCTISQBtdcyPaEno7fFQMDD26/s0lfKob4Kw8H

argocd-ssh-known-hosts-cmConfigMap 将作为卷(volume)安装在argocd-server和argocd-repo-server的 pod 中的安装路径 /app/config/ssh 上。它将在该目录中创建一个文件 ssh_known_hosts,其中包含 Argo CD 用于通过 SSH 连接到 Git 存储库的 SSH 已知主机数据。ConfigMap 中的更改可能需要一段时间才能反映在您的 pod 中,具体取决于您的 Kubernetes 配置。

使用代理配置存储库

可以在存储库密钥的代理字段中指定存储库的代理以及其他存储库配置。Argo CD 使用此代理访问存储库。如果自定义代理不存在,Argo CD 会在存储库服务器中查找标准代理环境变量。

带有代理的示例存储库:

apiVersion: v1

kind: Secret

metadata:

name: private-repo

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

type: git

url: https://github.com/argoproj/private-repo

proxy: https://proxy-server-url:8888

password: my-password

username: my-username

遗留行为

在 Argo CD 2.0 及更早版本中,存储库作为 argocd-cm 配置图的一部分进行存储。为了向后兼容,Argo CD 仍将遵循配置图中的存储库,但这种存储库配置样式已被弃用,并且将在未来版本中移除对它的支持。

apiVersion: v1

kind: ConfigMap

data:

repositories: |

- url: https://github.com/argoproj/my-private-repository

passwordSecret:

name: my-secret

key: password

usernameSecret:

name: my-secret

key: username

repository.credentials: |

- url: https://github.com/argoproj

passwordSecret:

name: my-secret

key: password

usernameSecret:

name: my-secret

key: username

---

apiVersion: v1

kind: Secret

metadata:

name: my-secret

namespace: argocd

stringData:

password: my-password

username: my-username

集群(Clusters)

集群凭证存储在与存储库或存储库凭证相同的机密中。每个机密都必须具有标签 argocd.argoproj.io/secret-type: cluster。

密钥数据必须包含以下字段:

name群集名称server集群 API 服务器 URLnamespaces可选的以逗号分隔的命名空间列表,这些命名空间在该集群中可访问。如果命名空间列表不为空,则集群级别资源将被忽略。clusterResources可选布尔字符串(“true”或“false”)确定 Argo CD 是否可以管理此集群上的集群级资源。仅当管理命名空间列表不为空时才使用此设置。project可选字符串,用于将其指定为项目范围的集群。config以下数据结构的 JSON 表示:

# Basic authentication settings

username: string

password: string

# Bearer authentication settings

bearerToken: string

# IAM authentication configuration

awsAuthConfig:

clusterName: string

roleARN: string

profile: string

# Configure external command to supply client credentials

# See https://godoc.org/k8s.io/client-go/tools/clientcmd/api#ExecConfig

execProviderConfig:

command: string

args: [

string

]

env: {

key: value

}

apiVersion: string

installHint: string

# Transport layer security configuration settings

tlsClientConfig:

# Base64 encoded PEM-encoded bytes (typically read from a client certificate file).

caData: string

# Base64 encoded PEM-encoded bytes (typically read from a client certificate file).

certData: string

# Server should be accessed without verifying the TLS certificate

insecure: boolean

# Base64 encoded PEM-encoded bytes (typically read from a client certificate key file).

keyData: string

# ServerName is passed to the server for SNI and is used in the client to check server

# certificates against. If ServerName is empty, the hostname used to contact the

# server is used.

serverName: string

集群凭证存储在与存储库或存储库凭证相同的密钥中。每个机密都必须具有标签 argocd.argoproj.io/secret-type: cluster。

密钥数据必须包含以下字段:

name集群 API 服务器 URLserver集群 API 服务器 URLnamespaces可选的以逗号分隔的命名空间列表,这些命名空间在该集群中可访问。如果命名空间列表不为空,则集群级别资源将被忽略。clusterResources可选布尔字符串(true或false)确定 Argo CD 是否可以管理此集群上的集群级资源。仅当管理命名空间列表不为空时才使用此设置。- project 可选字符串,用于将其指定为项目范围的集群。

config以下数据结构的 JSON 表示:

# Basic authentication settings

username: string

password: string

# Bearer authentication settings

bearerToken: string

# IAM authentication configuration

awsAuthConfig:

clusterName: string

roleARN: string

profile: string

# Configure external command to supply client credentials

# See https://godoc.org/k8s.io/client-go/tools/clientcmd/api#ExecConfig

execProviderConfig:

command: string

args: [

string

]

env: {

key: value

}

apiVersion: string

installHint: string

# Transport layer security configuration settings

tlsClientConfig:

# Base64 encoded PEM-encoded bytes (typically read from a client certificate file).

caData: string

# Base64 encoded PEM-encoded bytes (typically read from a client certificate file).

certData: string

# Server should be accessed without verifying the TLS certificate

insecure: boolean

# Base64 encoded PEM-encoded bytes (typically read from a client certificate key file).

keyData: string

# ServerName is passed to the server for SNI and is used in the client to check server

# certificates against. If ServerName is empty, the hostname used to contact the

# server is used.

serverName: string

请注意,如果指定在 execProviderConfig 下运行的命令,则该命令必须在 Argo CD 映像中可用。请参阅 BYOI(构建您自己的映像)。

集群密钥示例:

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: mycluster.example.com

server: https://mycluster.example.com

config: |

{

"bearerToken": "<authentication token>",

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

EKS

使用 argocd-k8s-auth 和 IRSA 的 EKS 集群密钥示例:

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: "mycluster.example.com"

server: "https://mycluster.example.com"

config: |

{

"awsAuthConfig": {

"clusterName": "my-eks-cluster-name",

"roleARN": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>"

},

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

请注意,应该在 EKS 集群上启用 IRSA,创建一个适当的 IAM 角色,允许它承担其他 IAM 角色(Argo CD 需要承担的任何角色 ARN),并有一个承担角色策略,允许 argocd-application-controller 和 argocd-server pod 通过 OIDC 承担上述角色。

<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<ARGO_CD_MANAGEMENT_IAM_ROLE_NAME> 的信任关系配置示例,这是 Argo CD 通过 IAM 执行操作所必需的。确保集群已为其配置 IAM OIDC 提供程序。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Federated": "arn:aws:iam::<AWS_ACCOUNT_ID>:oidc-provider/oidc.eks.<AWS_REGION>.amazonaws.com/id/EXAMPLED539D4633E53DE1B71EXAMPLE"

},

"Action": "sts:AssumeRoleWithWebIdentity",

"Condition": {

"StringEquals": {

"oidc.eks.<AWS_REGION>.amazonaws.com/id/EXAMPLED539D4633E53DE1B71EXAMPLE:sub": ["system:serviceaccount:argocd:argocd-application-controller", "system:serviceaccount:argocd:argocd-server"],

"oidc.eks.<AWS_REGION>.amazonaws.com/id/EXAMPLED539D4633E53DE1B71EXAMPLE:aud": "sts.amazonaws.com"

}

}

}

]

}

Argo CD 管理角色还需要被允许承担其他角色,在本例中,我们希望它承担 arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>,以便它可以管理映射到该角色的集群。这可以扩展为允许承担多个角色,可以作为角色 ARN 的显式数组,也可以在适当的情况下使用 *。

{

"Version" : "2012-10-17",

"Statement" : {

"Effect" : "Allow",

"Action" : "sts:AssumeRole",

"Resource" : [

"<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>"

]

}

}

argocd-application-controller 和 argocd-server 的示例服务帐户配置。

一旦在服务账户上设置了注释,就需要重新启动应用程序控制器和服务器容器。

apiVersion: v1

kind: ServiceAccount

metadata:

annotations:

eks.amazonaws.com/role-arn: "<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<ARGO_CD_MANAGEMENT_IAM_ROLE_NAME>"

name: argocd-application-controller

---

apiVersion: v1

kind: ServiceAccount

metadata:

annotations:

eks.amazonaws.com/role-arn: "<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<ARGO_CD_MANAGEMENT_IAM_ROLE_NAME>"

name: argocd-server

反过来,每个托管集群的 roleARN 都需要添加到每个相应集群的 aws-auth 配置映射中(请参阅启用对集群的 IAM 主体访问),并且具有允许它由 Argo CD pod 角色承担的承担角色策略。

假设由 Argo CD 管理的集群的角色策略示例:

{

"Version" : "2012-10-17",

"Statement" : {

"Effect" : "Allow",

"Action" : "sts:AssumeRole",

"Principal" : {

"AWS" : "<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<ARGO_CD_MANAGEMENT_IAM_ROLE_NAME>"

}

}

}

由 Argo CD 管理的集群的示例 kube-system/aws-auth 配置映射:

apiVersion: v1

data:

# Other groups and accounts omitted for brevity. Ensure that no other rolearns and/or groups are inadvertently removed,

# or you risk borking access to your cluster.

#

# The group name is a RoleBinding which you use to map to a [Cluster]Role. See https://kubernetes.io/docs/reference/access-authn-authz/rbac/#role-binding-examples

mapRoles: |

- "groups":

- "<GROUP-NAME-IN-K8S-RBAC>"

"rolearn": "<arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>"

"username": "<some-username>"

替代的 EKS 身份验证方法

在某些情况下,可能无法使用 IRSA,例如当 Argo CD 集群在不同云提供商的平台上运行时。在这种情况下,有两个选项:

- 使用 execProviderConfig 调用 AWS 身份验证机制,该机制允许注入环境变量以提供凭据

- 利用 Argo CD 版本 2.10 中提供的新 AWS 配置文件选项

这两个选项都需要涉及 IAM 和 aws-auth 配置映射(如上所述)的步骤,以便为主体提供对集群的访问权限。

- 使用 EXECPROVIDERCONFIG 与环境变量

---

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: mycluster

server: https://mycluster.example.com

namespaces: "my,managed,namespaces"

clusterResources: "true"

config: |

{

"execProviderConfig": {

"command": "argocd-k8s-auth",

"args": ["aws", "--cluster-name", "my-eks-cluster"],

"apiVersion": "client.authentication.k8s.io/v1beta1",

"env": {

"AWS_REGION": "xx-east-1",

"AWS_ACCESS_KEY_ID": "{{ .aws_key_id }}",

"AWS_SECRET_ACCESS_KEY": "{{ .aws_key_secret }}",

"AWS_SESSION_TOKEN": "{{ .aws_token }}"

}

},

"tlsClientConfig": {

"insecure": false,

"caData": "{{ .cluster_cert }}"

}

}

此示例假定角色附加到已提供的凭证,如果不是这种情况,则可以将角色附加到 args 部分,如下所示:

...

"args": ["aws", "--cluster-name", "my-eks-cluster", "--roleARN", "arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>"],

...

该构造可与外部密钥操作员之类的东西结合使用,以避免以纯文本形式存储密钥,并且有助于为密钥轮换提供基础。

- 使用 AWS 配置文件进行身份验证

在版本 2.10 中添加的使用配置文件的选项提供了一种提供凭证的方法,同时仍然使用标准 Argo CD EKS 集群声明以及指向 AWS 凭证文件的附加命令标志:

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: "mycluster.com"

server: "https://mycluster.com"

config: |

{

"awsAuthConfig": {

"clusterName": "my-eks-cluster-name",

"roleARN": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/<IAM_ROLE_NAME>",

"profile": "/mount/path/to/my-profile-file"

},

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

这将指示 ArgoCD 读取所提供路径的文件并使用其中定义的凭据向 AWS 进行身份验证。必须安装配置文件才能使其正常工作。例如,可以在基于 Helm 的 ArgoCD 部署中定义以下值:

controller:

extraVolumes:

- name: my-profile-volume

secret:

secretName: my-aws-profile

items:

- key: my-profile-file

path: my-profile-file

extraVolumeMounts:

- name: my-profile-mount

mountPath: /mount/path/to

readOnly: true

server:

extraVolumes:

- name: my-profile-volume

secret:

secretName: my-aws-profile

items:

- key: my-profile-file

path: my-profile-file

extraVolumeMounts:

- name: my-profile-mount

mountPath: /mount/path/to

readOnly: true

其中 secret 定义如下:

apiVersion: v1

kind: Secret

metadata:

name: my-aws-profile

type: Opaque

stringData:

my-profile-file: |

[default]

region = <aws_region>

aws_access_key_id = <aws_access_key_id>

aws_secret_access_key = <aws_secret_access_key>

aws_session_token = <aws_session_token>

密钥挂载会按间隔更新,而不是实时更新。如果需要轮换,请确保令牌的生命周期超过挂载更新间隔,并且轮换过程不会立即使现有令牌失效

GKE

使用 argocd-k8s-auth 和 Workload Identity 的 GKE 集群密钥示例:

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: mycluster.example.com

server: https://mycluster.example.com

config: |

{

"execProviderConfig": {

"command": "argocd-k8s-auth",

"args": ["gcp"],

"apiVersion": "client.authentication.k8s.io/v1beta1"

},

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

请注意,必须在 GKE 集群上启用 Workload Identity,创建具有适当 IAM 角色的 GCP 服务帐户,并将其绑定到 argocd-application-controller 和 argocd-server 的 Kubernetes 服务帐户(在 UI 上显示 Pod 日志)。请参阅使用 Workload Identity 和向 Kubernetes API 服务器进行身份验证。

AKS

使用 argocd-k8s-auth 和 kubelogin 的 Azure 群集密钥示例。argocd-k8s-auth execProviderConfig 的选项 azure 封装了 kubelogin 的 get-token 命令。根据所需的身份验证流程(devicecode、spn、ropc、msi、azurecli、workloadidentity),使用此值设置环境变量 AAD_LOGIN_METHOD。根据所需的身份验证流程设置其他适当的环境变量。

| Variable Name | Description |

|---|---|

| AAD_LOGIN_METHOD | One of devicecode, spn, ropc, msi, azurecli, or workloadidentity |

| AAD_SERVICE_PRINCIPAL_CLIENT_CERTIFICATE | AAD client cert in pfx. Used in spn login |

| AAD_SERVICE_PRINCIPAL_CLIENT_ID | AAD client application ID |

| AAD_SERVICE_PRINCIPAL_CLIENT_SECRET | AAD client application secret |

| AAD_USER_PRINCIPAL_NAME | Used in the ropc flow |

| AAD_USER_PRINCIPAL_PASSWORD | Used in the ropc flow |

| AZURE_TENANT_ID | The AAD tenant ID. |

| AZURE_AUTHORITY_HOST | Used in the WorkloadIdentityLogin flow |

| AZURE_FEDERATED_TOKEN_FILE | Used in the WorkloadIdentityLogin flow |

| AZURE_CLIENT_ID | Used in the WorkloadIdentityLogin flow |

除了上述环境变量外,argocd-k8s-auth 还接受两个额外的环境变量来设置 AAD 环境,以及设置 AAD 服务器应用程序 ID。如果未指定,AAD 服务器应用程序 ID 将默认为 6dae42f8-4368-4678-94ff-3960e28e3630。详情请参阅此处。

| Variable Name | Description |

|---|---|

| AAD_ENVIRONMENT_NAME | The azure environment to use, default of AzurePublicCloud |

| AAD_SERVER_APPLICATION_ID | The optional AAD server application ID, defaults to 6dae42f8-4368-4678-94ff-3960e28e3630 |

这是使用联合工作负载登录流程的示例。联合令牌文件需要作为密钥挂载到 argoCD 中,以便可以在流程中使用。令牌文件的位置需要在环境变量 AZURE_FEDERATED_TOKEN_FILE 中设置。

如果你的 AKS 集群使用 Azure Workload Identity 项目中的 Mutating Admission Webhook,请按照以下步骤启用 argocd-application-controller 和 argocd-server pods 以使用联合标识:

- 给 Pod 贴上标签:将

azure.workload.identity/use: "true"标签添加到argocd-application-controller和argocd-serverPods。 - 创建联合身份凭证:为

argocd-application-controller和argocd-server服务帐户生成 Azure 联合身份凭据。有关详细说明,请参阅联合身份凭据文档。 - 设置 AZURE_CLIENT_ID:更新集群密钥中的

AZURE_CLIENT_ID以匹配新创建的联合身份凭证的客户端 ID。

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: mycluster.example.com

server: https://mycluster.example.com

config: |

{

"execProviderConfig": {

"command": "argocd-k8s-auth",

"env": {

"AAD_ENVIRONMENT_NAME": "AzurePublicCloud",

"AZURE_CLIENT_ID": "fill in client id",

"AZURE_TENANT_ID": "fill in tenant id", # optional, injected by workload identity mutating admission webhook if enabled

"AZURE_FEDERATED_TOKEN_FILE": "/opt/path/to/federated_file.json", # optional, injected by workload identity mutating admission webhook if enabled

"AZURE_AUTHORITY_HOST": "https://login.microsoftonline.com/", # optional, injected by workload identity mutating admission webhook if enabled

"AAD_LOGIN_METHOD": "workloadidentity"

},

"args": ["azure"],

"apiVersion": "client.authentication.k8s.io/v1beta1"

},

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

这是使用 spn(服务主体名称)流的示例。

apiVersion: v1

kind: Secret

metadata:

name: mycluster-secret

labels:

argocd.argoproj.io/secret-type: cluster

type: Opaque

stringData:

name: mycluster.example.com

server: https://mycluster.example.com

config: |

{

"execProviderConfig": {

"command": "argocd-k8s-auth",

"env": {

"AAD_ENVIRONMENT_NAME": "AzurePublicCloud",

"AAD_SERVICE_PRINCIPAL_CLIENT_SECRET": "fill in your service principal client secret",

"AZURE_TENANT_ID": "fill in tenant id",

"AAD_SERVICE_PRINCIPAL_CLIENT_ID": "fill in your service principal client id",

"AAD_LOGIN_METHOD": "spn"

},

"args": ["azure"],

"apiVersion": "client.authentication.k8s.io/v1beta1"

},

"tlsClientConfig": {

"insecure": false,

"caData": "<base64 encoded certificate>"

}

}

Helm Chart 存储库

非标准 Helm Chart 存储库必须明确注册。每个存储库必须具有 url、type 和 name 字段。对于私有 Helm 存储库,可能需要使用 username、password、tlsClientCertData 和 tlsClientCertKey 字段配置访问凭据和 HTTPS 设置。

例子:

apiVersion: v1

kind: Secret

metadata:

name: istio

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

name: istio.io

url: https://storage.googleapis.com/istio-prerelease/daily-build/master-latest-daily/charts

type: helm

---

apiVersion: v1

kind: Secret

metadata:

name: argo-helm

namespace: argocd

labels:

argocd.argoproj.io/secret-type: repository

stringData:

name: argo

url: https://argoproj.github.io/argo-helm

type: helm

username: my-username

password: my-password

tlsClientCertData: ...

tlsClientCertKey: ...

资源排除/包含

可以将资源排除在发现和同步之外,这样 Argo CD 就无法识别它们。例如,apiGroup/kind events.k8s.io/*、metrics.k8s.io/*、coordination.k8s.io/Lease 和 ""/Endpoints 始终被排除在外。用例:

- 遇到临时问题,并且希望排除有问题的资源。

- 有很多种资源会影响 Argo CD 的性能。

- 限制 Argo CD 对某些资源(例如密钥)的访问。请参阅 security.md#cluster-rbac。

要配置此功能,请编辑 argocd-cm 配置图:

kubectl edit configmap argocd-cm -n argocd

添加 resource.exclusions,例如:

apiVersion: v1

data:

resource.exclusions: |

- apiGroups:

- "*"

kinds:

- "*"

clusters:

- https://192.168.0.20

kind: ConfigMap

resource.exclusions 节点是对象列表。每个对象可以具有:

apiGroups与 API 组匹配的全局列表kinds要匹配的种类列表。可以使用*来匹配所有clusters与集群匹配的全局列表

如果三者全部匹配,则忽略该资源。

除了排除之外,您还可以使用 resource.inclusions 设置配置包含的资源列表。默认情况下,包含所有资源group/kinds。resource.inclusions 设置允许自定义包含的group/kinds列表:

apiVersion: v1

data:

resource.inclusions: |

- apiGroups:

- "*"

kinds:

- Deployment

clusters:

- https://192.168.0.20

kind: ConfigMap

resource.inclusions 和 resource.exclusions 可以一起使用。最终的资源列表包括 resource.inclusions 中指定的group/kinds减去 resource.exclusions 设置中指定的group/kinds。

笔记:

- 在 YAML 中引用全局变量以避免解析错误。

- 无效的全局变量会导致整个规则被忽略。

- 如果添加与现有资源匹配的规则,这些资源将在界面中显示为

OutOfSync。

控制器自动限制RBAC

可以仅使用控制器 RBAC 来限制 Argocd 控制器发现/同步特定资源,而无需手动配置资源排除。可以通过在 argocd cm 中设置 resource.respectRBAC 键来启用此功能,设置后,控制器将自动停止监视它无权列出/访问的资源。

resource.respectRBAC 的可能值包括:

strict:此设置检查控制器发出的列表调用是否被禁止/未经授权,如果是,它将通过对资源进行 SelfSubjectAccessReview 调用来交叉检查权限。normal:这将仅检查列表调用响应是否被禁止/未经授权,并跳过 SelfSubjectAccessReview 调用,以尽量减少任何额外的 api 服务器调用。unset/empty(默认):这将禁用该功能,控制器将继续监视所有资源。

可以接受增加 kube api-server 调用次数的用户可以选择strict选项,而担心更高 api 调用次数并愿意在准确性上做出妥协的用户可以选择normal选项。

笔记:

- 当设置为使用

strict模式时,控制器必须具有 RBAC 权限才能创建SelfSubjectAccessReview资源 elfSubjectAccessReview请求仅针对list动词进行,假定如果允许列出资源,则控制器也可以使用所有其他权限。

将 resource.respectRBAC 设置为 strict 的示例 argocd cm:

apiVersion: v1

kind: ConfigMap

metadata:

name: argocd-cm

data:

resource.respectRBAC: "strict"

资源自定义标签

使用 resource.customLabels(逗号分隔的字符串)配置的自定义标签将显示在 UI 中(对于定义它们的任何资源)。

SSO & RBAC

- SSO 配置详细信息:SSO

- RBAC 配置详情:RBAC

使用 Argo CD 管理 Argo CD

Argo CD 能够自我管理,因为所有设置都由 Kubernetes 清单表示。建议的方法是创建基于 Kustomize 的应用程序,该应用程序使用来自 https://github.com/argoproj/argo-cd 的基本 Argo CD 清单(manifests),并在其上应用所需的更改。

kustomization.yaml 示例:

# additional resources like ingress rules, cluster and repository secrets.

resources:

- github.com/argoproj/argo-cd//manifests/cluster-install?ref=stable

- clusters-secrets.yaml

- repos-secrets.yaml

# changes to config maps

patches:

- path: overlays/argo-cd-cm.yaml

自我管理的 Argo CD 配置的实时示例可在 https://cd.apps.argoproj.io 上找到,配置存储在 argoproj/argoproj-deployments 中。

需要使用 GitHub 帐户登录才能访问

https://cd.apps.argoproj.io

7.6.任意名称空间中的应用程序

启用此功能前请仔细阅读本文档。配置错误可能会导致潜在的安全问题。

介绍

从 2.5 版开始,Argo CD 支持在控制平面命名空间(通常是 argocd)以外的命名空间中管理Application资源,但必须明确启用并适当配置此功能。

Argo CD 管理员可以定义一组特定的命名空间,可以在其中创建、更新和协调Application资源。但是,这些附加命名空间中的应用程序将只被允许使用 Argo CD 管理员配置的某些 AppProject。这允许普通 Argo CD 用户(例如应用程序团队)使用诸如声明式管理应用程序资源、实现 app-of-apps 等模式,而不会因使用超出授予应用程序团队的权限的其他 AppProjects 而面临特权升级的风险。

为了启用此功能,Argo CD 管理员需要执行一些手动步骤。

在任何命名空间中采用应用程序的另一个优点是允许最终用户在 Argo CD 应用程序正在运行的命名空间中为其 Argo CD 应用程序配置通知。有关更多信息,请参阅基于通知命名空间的配置页面。

先决条件

群集范围内的 Argo CD 安装

仅当 Argo CD 作为集群范围实例安装时,才能启用和使用此功能,因此它有权列出和操作集群范围内的资源。它不适用于以命名空间范围模式安装的 Argo CD。

选择机资源跟踪方法

此外,虽然从技术上来说没有必要,但强烈建议您将应用程序跟踪方法从默认label设置切换为annotation或annotation+label。这样做的原因是,应用程序名称将是命名空间名称和Application名称的组合,这很容易超过对标签值施加的 63 个字符的长度限制。注释的长度限制明显更大。

要启用基于注释的资源跟踪,请参阅有关资源跟踪方法的文档

实现细节

概述

为了在 Argo CD 的控制平面命名空间之外管理和协调应用程序,必须满足两个先决条件:

-

必须使用

--application-namespaces参数为argocd-application-controller和argocd-server工作负载明确启用应用程序的命名空间。此参数控制 Argo CD 被允许从全局获取应用程序资源的命名空间列表。任何未在此处配置的命名空间都不能从任何 AppProject 使用。 -

Application的.spec.project字段引用的AppProject必须在其.spec.sourceNamespaces字段中列出命名空间。此设置将决定应用程序是否可以使用某个AppProject。如果应用程序指定了不允许的AppProject,Argo CD 将拒绝处理此应用程序。如上所述,在.spec.sourceNamespaces字段中配置的任何命名空间也必须全局启用。

可以像以前 argocd 命名空间中的任何其他Application一样创建和管理不同命名空间中的Applications,可以通过声明方式或通过 Argo CD API(例如使用 CLI、Web UI、REST API 等)进行创建和管理。

重新配置 Argo CD 以允许某些命名空间

1) 更改工作负载启动参数

为了启用此功能,Argo CD 管理员必须重新配置 argocd-server 和 argocd-application-controller 工作负载,以将 --application-namespaces 参数添加到容器的启动命令中。

--application-namespaces 参数采用逗号分隔的命名空间列表,允许应用程序进入这些命名空间。列表中的每个条目都支持 shell 样式的通配符,例如 *,因此例如条目 app-team-* 将匹配 app-team-one 和 app-team-two。要启用运行 Argo CD 的集群上的所有命名空间,只需指定 *,即 --application-namespaces=*。

还可以通过指定 argocd-cmd-params-cm ConfigMap 中的 application.namespaces 设置来方便地设置 argocd-server 和 argocd-application-controller 的启动参数并保持同步,而无需更改相应工作负载的清单。例如:

data:

application.namespaces: app-team-one, app-team-two

将允许 app-team-one 和 app-team-two 命名空间管理应用程序资源。更改 argocd-cmd-params-cm 命名空间后,需要重新启动相应的工作负载:

kubectl rollout restart -n argocd deployment argocd-server

kubectl rollout restart -n argocd statefulset argocd-application-controller

2) 调整 Kubernetes RBAC

我们决定暂时不默认扩展 argocd-server 工作负载的 Kubernetes RBAC。如果希望其他命名空间中的应用程序由 Argo CD API(即 CLI 和 UI)管理,则需要扩展 argocd-server ServiceAccount 的 Kubernetes 权限。

我们在 examples/k8s-rbac/argocd-server-applications 目录中提供了适合此目的的 ClusterRole 和 ClusterRoleBinding。对于默认的 Argo CD 安装(即安装到 argocd 命名空间),可以按原样应用它们:

kubectl apply -k examples/k8s-rbac/argocd-server-applications/

argocd-notifications-controller-rbac-clusterrole.yaml 和 argocd-notifications-controller-rbac-clusterrolebinding.yaml 用于支持通知控制器通知所有命名空间中的应用程序。

在稍后的某个时间点,我们可能会将此集群角色作为默认安装清单的一部分。

允许 AppProject 中的其他命名空间

任何具有 Kubernetes 访问 Argo CD 控制平面命名空间(argocd)的用户,尤其是那些有权以声明方式创建或更新应用程序的用户,都被视为 Argo CD 管理员。

这可以防止非特权 Argo CD 用户在过去以声明方式创建或管理应用程序。 这些用户被限制使用 API,但要遵守 Argo CD RBAC,确保只创建允许的 AppProject 中的应用程序。

对于在 argocd 命名空间之外创建的应用程序,应用程序的 .spec.project 字段中引用的 AppProject 必须在其 .spec.sourceNamespaces 字段中包含应用程序的命名空间。

例如,考虑以下两个(不完整的)AppProject 规范:

kind: AppProject

apiVersion: argoproj.io/v1alpha1

metadata:

name: project-one

namespace: argocd

spec:

sourceNamespaces:

- namespace-one

和

kind: AppProject

apiVersion: argoproj.io/v1alpha1

metadata:

name: project-two

namespace: argocd

spec:

sourceNamespaces:

- namespace-two

为了让应用程序将 .spec.project 设置为 project-one,必须在命名空间 namespace-one 或 argocd 中创建它。同样,为了让应用程序将 .spec.project 设置为 project-two``,必须在命名空间 namespace-two或argocd` 中创建它。

如果namespace-two中的应用程序将其 .spec.project 设置为 project-one,或者namespace-one中的应用程序将其 .spec.project 设置为 project-two,则 Argo CD 会将此视为权限违规并拒绝协调该应用程序。

此外,无论 Argo CD RBAC 权限如何,Argo CD API 都会强制执行这些约束。

AppProject 的 .spec.sourceNamespaces 字段是一个可以包含任意数量的命名空间的列表,每个条目都支持 shell 样式的通配符,以便您可以允许具有 team-one-* 等模式的命名空间。

不要在任何特权

AppProject(如默认项目)的.spec.sourceNamespaces字段中添加用户控制的命名空间。始终确保AppProject遵循授予最少所需权限的原则。切勿授予对AppProject中argocd命名空间的访问权限。

为了向后兼容,

Argo CD控制平面的命名空间(argocd)中的应用程序可以设置其.spec.project字段以引用任何AppProject,而不管AppProject的.spec.sourceNamespaces字段所施加的限制。

应用程序名称

对于 CLI 和 UI,应用程序现在以 <namespace>/<name> 格式引用和显示。

为了向后兼容,如果应用程序的命名空间是控制平面的命名空间(即 argocd),则在引用应用程序名称时可以省略 <namespace>。例如,应用程序名称 argocd/someapp 和 someapp 在语义上相同,并且在 CLI 和 UI 中引用的是同一个应用程序。

应用程序 RBAC

应用程序对象的 RBAC 语法已从 <project>/<application> 更改为 <project>/<namespace>/<application>,以适应根据要管理的应用程序的源命名空间限制访问的需要。

为了向后兼容,argocd 命名空间中的应用程序在 RBAC 策略规则中仍然可以被称为 <project>/<application>。

通配符目前还不区分项目和应用程序命名空间。例如,以下 RBAC 规则将匹配属于项目 foo 的任何应用程序,无论它是在哪个命名空间中创建的:

p, somerole, applications, get, foo/*, allow

如果想要限制仅向命名空间 bar 内的项目 foo 中的应用程序授予访问权限,则需要对规则进行如下调整:

p, somerole, applications, get, foo/bar/*, allow

管理其他命名空间中的应用程序

声明式

对于应用程序的声明式管理,只需在所需的命名空间中从 YAML 或 JSON 清单创建应用程序即可。确保 .spec.project 字段引用允许此命名空间的 AppProject。例如,以下(不完整的)应用程序清单在命名空间 some-namespace 中创建一个应用程序:

kind: Application

apiVersion: argoproj.io/v1alpha1

metadata:

name: some-app

namespace: some-namespace

spec:

project: some-project

# ...

然后,项目 some-project 将需要在允许的源命名空间列表中指定 some-namespace,例如

kind: AppProject

apiVersion: argoproj.io/v1alpha1

metadata:

name: some-project

namespace: argocd

spec:

sourceNamespaces:

- some-namespace

使用 CLI

可以使用所有现有的 Argo CD CLI 命令来管理其他命名空间中的应用程序,就像使用 CLI 管理控制平面命名空间中的应用程序一样。

例如,要检索命名空间 bar 中名为 foo 的Application,您可以使用以下 CLI 命令:

argocd app get foo/bar

同样,要管理此Application,请继续将其称为 foo/bar:

# Create an application

argocd app create foo/bar ...

# Sync the application

argocd app sync foo/bar

# Delete the application

argocd app delete foo/bar

# Retrieve application's manifest

argocd app manifests foo/bar

如前所述,对于 Argo CD 的控制平面命名空间中的应用程序,可以从应用程序名称中省略命名空间。

使用 UI

与 CLI 类似,您可以在 UI 中将应用程序引用为 foo/bar。

例如,要在 Web UI 中的命名空间 foo 中创建名为 bar 的应用程序,请在创建对话框的应用程序名称字段中将应用程序名称设置为 foo/bar。如果省略命名空间,则将使用控制平面的命名空间。

使用 REST API

如果使用的是 REST API,则无法将 Application 的命名空间指定为应用程序名称,而需要使用可选的 appNamespace 查询参数指定资源。例如,要使用命名空间 bar 中名为 foo 的 Application 资源,请求应如下所示:

GET /api/v1/applications/foo?appNamespace=bar

对于 POST 和 PUT 等其他操作,appNamespace 参数必须是请求的一部分。

对于控制平面命名空间中的应用程序资源,可以省略此参数。

7.7.Ingress配置

Argo CD API 服务器同时运行 gRPC 服务器(由 CLI 使用)和 HTTP/HTTPS 服务器(由 UI 使用)。这两种协议均由 argocd-server 服务对象在以下端口上公开:

- 443 - gRPC/HTTPS

- 80 - HTTP (redirects to HTTPS)

有多种方式可以配置 Ingress。

Ambassador

UK /æmˈbæs.ə.dər/

US /æmˈbæs.ə.dɚ/

Ambassador Edge Stack 可用作 Kubernetes 入口控制器,具有适用于 CLI 和 UI 的自动 TLS 终止和路由功能。

API 服务器应在禁用 TLS 的情况下运行。编辑 argocd-server 部署以将 --insecure 标志添加到 argocd-server 命令,或者只需在 argocd-cmd-params-cm ConfigMap 中设置 server.insecure: "true",如此处所述。鉴于 argocd CLI 在请求host标头中包含端口号,因此需要 2 个映射。

选项 1:映射 CRD 以进行基于Host的路由

apiVersion: getambassador.io/v2

kind: Mapping

metadata:

name: argocd-server-ui

namespace: argocd

spec:

host: argocd.example.com

prefix: /

service: argocd-server:443

---

apiVersion: getambassador.io/v2

kind: Mapping

metadata:

name: argocd-server-cli

namespace: argocd

spec:

# NOTE: the port must be ignored if you have strip_matching_host_port enabled on envoy

host: argocd.example.com:443

prefix: /

service: argocd-server:80

regex_headers:

Content-Type: "^application/grpc.*$"

grpc: true

使用 argocd CLI 登录:

argocd login <host>

选项 2:映射 CRD 以进行基于Path的路由

API 服务器必须配置为在非根路径下可用(例如 /argo-cd)。编辑 argocd-server 部署以将 --rootpath=/argo-cd 标志添加到 argocd-server 命令。

apiVersion: getambassador.io/v2

kind: Mapping

metadata:

name: argocd-server

namespace: argocd

spec:

prefix: /argo-cd

rewrite: /argo-cd

service: argocd-server:443

对于非根路径,使用额外的 --grpc-web-root-path 标志通过 argocd CLI 登录。

argocd login <host>:<port> --grpc-web-root-path /argo-cd

Contour

UK /ˈkɒn.tɔːr/

US /ˈkɑːn.tʊr/

Contour 入口控制器可以在边缘终止 TLS 入口流量。

Argo CD API 服务器应在禁用 TLS 的情况下运行。编辑 argocd-server 部署以将 --insecure 标志添加到 argocd-server 容器命令,或者只需在 argocd-cmd-params-cm ConfigMap 中设置 server.insecure: "true",如此处所述。

还可以通过部署两个 Contour 实例来提供仅限内部的入口路径和仅限外部的入口路径:一个位于私有子网 LoadBalancer 服务后面,另一个位于公共子网 LoadBalancer 服务后面。私有 Contour 部署将拾取带有 kubernetes.io/ingress.class: contour-internal 注释的入口,而公共 Contour 部署将拾取带有 kubernetes.io/ingress.class: contour-external 注释的入口。

这提供了私下部署 Argo CD UI 的机会,但仍允许 SSO 回调成功。

具有多个Ingress对象和 BYO 证书的个人 Argo CD UI

由于 Contour Ingress 每个 Ingress 对象仅支持一种协议,因此请定义三个 Ingress 对象。一个用于私有 HTTP/HTTPS,一个用于私有 gRPC,一个用于公共 HTTPS SSO 回调。

内部 HTTP/HTTPS Ingress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-http

annotations:

kubernetes.io/ingress.class: contour-internal

ingress.kubernetes.io/force-ssl-redirect: "true"

spec:

rules:

- host: internal.path.to.argocd.io

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: http

tls:

- hosts:

- internal.path.to.argocd.io

secretName: your-certificate-name

内部 gRPC Ingress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-grpc

annotations:

kubernetes.io/ingress.class: contour-internal

spec:

rules:

- host: grpc-internal.path.to.argocd.io

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: https

tls:

- hosts:

- grpc-internal.path.to.argocd.io

secretName: your-certificate-name

外部 HTTPS SSO 回调Ingress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-external-callback-http

annotations:

kubernetes.io/ingress.class: contour-external

ingress.kubernetes.io/force-ssl-redirect: "true"

spec:

rules:

- host: external.path.to.argocd.io

http:

paths:

- path: /api/dex/callback

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: http

tls:

- hosts:

- external.path.to.argocd.io

secretName: your-certificate-name

argocd-server 服务需要标注 projectcontour.io/upstream-protocol.h2c: "https,443" 来连接 gRPC 协议代理。

然后应在禁用 TLS 的情况下运行 API 服务器。编辑 argocd-server 部署以将 --insecure 标志添加到 argocd-server 命令,或者只需在 argocd-cmd-params-cm ConfigMap 中设置 server.insecure: "true",如此处所述。

Contour httpproxy CRD:

使用Contour httpproxy CRD 允许您对 GRPC 和 REST api 使用相同的主机名。

apiVersion: projectcontour.io/v1

kind: HTTPProxy

metadata:

name: argocd-server

namespace: argocd

spec:

ingressClassName: contour

virtualhost:

fqdn: path.to.argocd.io

tls:

secretName: wildcard-tls

routes:

- conditions:

- prefix: /

- header:

name: Content-Type

contains: application/grpc

services:

- name: argocd-server

port: 80

protocol: h2c # allows for unencrypted http2 connections

timeoutPolicy:

response: 1h

idle: 600s

idleConnection: 600s

- conditions:

- prefix: /

services:

- name: argocd-server

port: 80

kubernetes/ingress-nginx

选项 1:SSL 直通

Argo CD 在同一端口(443)上提供多种协议(gRPC/HTTPS),这在尝试为 argocd-service 定义单个 nginx ingress 对象和规则时带来了挑战,因为 nginx.ingress.kubernetes.io/backend-protocol 标注仅接受后端协议的单个值(例如 HTTP、HTTPS、GRPC、GRPCS)。

为了使用单个入口规则和主机名公开 Argo CD API 服务器,必须使用 nginx.ingress.kubernetes.io/ssl-passthrough 标注来传递 TLS 连接并在 Argo CD API 服务器上终止 TLS。

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-ingress

namespace: argocd

annotations:

nginx.ingress.kubernetes.io/force-ssl-redirect: "true"

nginx.ingress.kubernetes.io/ssl-passthrough: "true"

spec:

ingressClassName: nginx

rules:

- host: argocd.example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: https

上述规则在 Argo CD API 服务器上终止 TLS,该服务器检测正在使用的协议并做出适当的响应。请注意,nginx.ingress.kubernetes.io/ssl-passthrough 注释要求将 --enable-ssl-passthrough 标志添加到 nginx-ingress-controller 的命令行参数中。

SSL-Passthrough with cert-manager and Let’s Encrypt

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-ingress

namespace: argocd

annotations:

cert-manager.io/cluster-issuer: letsencrypt-prod

nginx.ingress.kubernetes.io/ssl-passthrough: "true"

# If you encounter a redirect loop or are getting a 307 response code

# then you need to force the nginx ingress to connect to the backend using HTTPS.

#

nginx.ingress.kubernetes.io/backend-protocol: "HTTPS"

spec:

ingressClassName: nginx

rules:

- host: argocd.example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: https

tls:

- hosts:

- argocd.example.com

secretName: argocd-server-tls # as expected by argocd-server

选项 2:Ingress控制器上的 SSL 终止

另一种方法是在 Ingress 处执行 SSL 终止。由于 ingress-nginx Ingress 每个 Ingress 对象仅支持一种协议,因此需要使用 nginx.ingress.kubernetes.io/backend-protocol 标注定义两个 Ingress 对象,一个用于 HTTP/HTTPS,另一个用于 gRPC。

每个Ingress将用于不同的域(argocd.example.com 和 grpc.argocd.example.com)。这要求Ingress资源使用不同的 TLS secretName 以避免意外行为。

HTTP/HTTPS Ingress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-http-ingress

namespace: argocd

annotations:

nginx.ingress.kubernetes.io/force-ssl-redirect: "true"

nginx.ingress.kubernetes.io/backend-protocol: "HTTP"

spec:

ingressClassName: nginx

rules:

- http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: http

host: argocd.example.com

tls:

- hosts:

- argocd.example.com

secretName: argocd-ingress-http

gRPC Ingress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: argocd-server-grpc-ingress

namespace: argocd

annotations:

nginx.ingress.kubernetes.io/backend-protocol: "GRPC"

spec:

ingressClassName: nginx

rules:

- http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: argocd-server

port:

name: https

host: grpc.argocd.example.com

tls:

- hosts:

- grpc.argocd.example.com

secretName: argocd-ingress-grpc

然后应在禁用 TLS 的情况下运行 API 服务器。编辑 argocd-server 部署以将 --insecure 标志添加到 argocd-server 命令,或者只需在 argocd-cmd-params-cm ConfigMap 中设置 server.insecure: "true",如此处所述。

这种方法的明显缺点是,该技术需要为 API 服务器提供两个单独的主机名 - 一个用于 gRPC,另一个用于 HTTP/HTTPS。但是,它允许在入口控制器处进行 TLS 终止。

Traefik (v2.2)

UK /ˈtræf.ɪk/

US /ˈtræf.ɪk/

Traefik 可用作边缘路由器并在同一部署中提供 TLS 终止。

目前,它比 NGINX 具有优势,因为它可以终止同一端口上的 TCP 和 HTTP 连接,这意味着您不需要多个主机或路径。

API 服务器应在禁用 TLS 的情况下运行。编辑 argocd-server 部署以将 --insecure 标志添加到 argocd-server 命令或按照此处所述在 argocd-cmd-params-cm ConfigMap 中设置 server.insecure: "true"。

IngressRoute CRD

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: argocd-server

namespace: argocd

spec:

entryPoints:

- websecure

routes:

- kind: Rule

match: Host(`argocd.example.com`)

priority: 10

services:

- name: argocd-server

port: 80

- kind: Rule

match: Host(`argocd.example.com`) && Headers(`Content-Type`, `application/grpc`)

priority: 11

services:

- name: argocd-server

port: 80

scheme: h2c

tls:

certResolver: default

AWS 应用程序负载均衡器 (ALB) 和经典 ELB (HTTP 模式)

AWS ALB 可用作 UI 和 gRPC 流量的 L7 负载均衡器,而 Classic ELB 和 NLB 可用作两者的 L4 负载均衡器。

使用 ALB 时,需要为 argocd-server 创建第二个服务。这是必要的,因为我们需要告诉 ALB 将 GRPC 流量发送到与 UI 流量不同的目标组,因为后端协议是 HTTP2 而不是 HTTP1。

apiVersion: v1

kind: Service

metadata:

annotations:

alb.ingress.kubernetes.io/backend-protocol-version: HTTP2 #This tells AWS to send traffic from the ALB using HTTP2. Can use GRPC as well if you want to leverage GRPC specific features

labels:

app: argogrpc

name: argogrpc

namespace: argocd

spec:

ports:

- name: "443"

port: 443

protocol: TCP

targetPort: 8080

selector:

app.kubernetes.io/name: argocd-server

sessionAffinity: None

type: NodePort

创建此服务后,可以使用 alb.ingress.kubernetes.io/conditions 标注配置 Ingress,以有条件地将所有 application/grpc 流量路由到新的 HTTP2 后端,如下所示。注意:条件标注中 . 后面的值必须与希望的流量路由到的服务名称相同 - 并且将应用于具有匹配 serviceName 的任何路径。

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.ingress.kubernetes.io/backend-protocol: HTTPS

# Use this annotation (which must match a service name) to route traffic to HTTP2 backends.

alb.ingress.kubernetes.io/conditions.argogrpc: |

[{"field":"http-header","httpHeaderConfig":{"httpHeaderName": "Content-Type", "values":["application/grpc"]}}]

alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}]'

name: argocd

namespace: argocd

spec:

rules:

- host: argocd.argoproj.io

http:

paths:

- path: /

backend:

service:

name: argogrpc

port:

number: 443

pathType: Prefix

- path: /

backend:

service:

name: argocd-server

port:

number: 443

pathType: Prefix

tls:

- hosts:

- argocd.argoproj.io

Istio

UK US /iːst’iəʊ/

可以使用以下配置将 Argo CD 置于 Istio 后面。在这里,我们将实现在 istio 后面提供 Argo CD 并在 Istio 上使用子路径

首先,我们需要确保可以使用子路径(即 /argocd)运行 Argo CD。为此,我们按原样使用了 argocd 项目中的 install.yaml

curl -kLs -o install.yaml https://raw.githubusercontent.com/argoproj/argo-cd/stable/manifests/install.yaml

将以下文件保存为 kustomization.yml

apiVersion: kustomize.config.k8s.io/v1beta1

kind: Kustomization

resources:

- ./install.yaml

patches:

- path: ./patch.yml

并将以下行作为 patch.yml

# Use --insecure so Ingress can send traffic with HTTP

# --bashref /argocd is the subpath like https://IP/argocd

# env was added because of https://github.com/argoproj/argo-cd/issues/3572 error

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: argocd-server

spec:

template:

spec:

containers:

- args:

- /usr/local/bin/argocd-server

- --staticassets

- /shared/app

- --redis

- argocd-redis-ha-haproxy:6379

- --insecure

- --basehref

- /argocd

- --rootpath

- /argocd

name: argocd-server

env:

- name: ARGOCD_MAX_CONCURRENT_LOGIN_REQUESTS_COUNT

value: "0"

之后安装 Argo CD(当前目录中应该只有上面定义的 3 个 yml 文件)

kubectl apply -k ./ -n argocd --wait=true

确保为 Isito 创建 secret(在我们的例子中 secretname 是 argocd 命名空间上的 argocd-server-tls)。之后我们创建 Istio 资源

apiVersion: networking.istio.io/v1alpha3

kind: Gateway

metadata:

name: argocd-gateway

namespace: argocd

spec:

selector:

istio: ingressgateway

servers:

- port:

number: 80

name: http

protocol: HTTP

hosts:

- "*"

tls:

httpsRedirect: true

- port:

number: 443

name: https

protocol: HTTPS

hosts:

- "*"

tls:

credentialName: argocd-server-tls

maxProtocolVersion: TLSV1_3

minProtocolVersion: TLSV1_2

mode: SIMPLE

cipherSuites:

- ECDHE-ECDSA-AES128-GCM-SHA256

- ECDHE-RSA-AES128-GCM-SHA256

- ECDHE-ECDSA-AES128-SHA

- AES128-GCM-SHA256

- AES128-SHA

- ECDHE-ECDSA-AES256-GCM-SHA384

- ECDHE-RSA-AES256-GCM-SHA384

- ECDHE-ECDSA-AES256-SHA

- AES256-GCM-SHA384

- AES256-SHA

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: argocd-virtualservice

namespace: argocd

spec:

hosts:

- "*"

gateways:

- argocd-gateway

http:

- match:

- uri:

prefix: /argocd

route:

- destination:

host: argocd-server

port:

number: 80

现在我们可以浏览 http://{{ IP }}/argocd(它将被重写为 https://{{ IP }}/argocd

带有 Kubernetes Ingress 的 Google Cloud 负载均衡器

可以利用 GKE 与 Google Cloud 的集成来仅使用 Kubernetes 对象部署负载均衡器。

为此,我们需要以下五个对象:

- Service

- BackendConfig

- FrontendConfig

- 带有 SSL 证书的密钥

- GKE 的 Ingress

如果你需要了解这些 Google 集成的所有可用选项的详细信息,你可以查看有关配置 Ingress 功能的 Google 文档

此处忽略…

通过多层身份验证反向代理进行身份验证

Argo CD 端点可能受到一个或多个反向代理层的保护,在这种情况下,您可以通过 argocd CLI --header 参数提供额外的标头来通过这些层进行身份验证。

$ argocd login <host>:<port> --header 'x-token1:foo' --header 'x-token2:bar' # can be repeated multiple times

$ argocd login <host>:<port> --header 'x-token1:foo,x-token2:bar' # headers can also be comma separated

ArgoCD 服务器和 UI 根路径 (v1.5.3)

Argo CD 服务器和 UI 可以配置为在非根路径下可用(例如 /argo-cd)。为此,请在 argocd-server 部署命令中添加 --rootpath 标志:

spec:

template:

spec:

name: argocd-server

containers:

- command:

- /argocd-server

- --repo-server

- argocd-repo-server:8081

- --rootpath

- /argo-cd

注意:标志 --rootpath 会更改 API 服务器和 UI 基本 URL。示例 nginx.conf:

worker_processes 1;

events { worker_connections 1024; }

http {

sendfile on;

server {

listen 443;

location /argo-cd/ {

proxy_pass https://localhost:8080/argo-cd/;

proxy_redirect off;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Host $server_name;

# buffering should be disabled for api/v1/stream/applications to support chunked response

proxy_buffering off;

}

}

}

标志 --grpc-web-root-path 用于提供非根路径(例如 /argo-cd)

$ argocd login <host>:<port> --grpc-web-root-path /argo-cd

UI 基本路径

如果 Argo CD UI 在非根路径下可用(例如 /argo-cd 而不是 /),则应在 API 服务器中配置 UI 路径。要配置 UI 路径,请将 --basehref 标志添加到 argocd-server 部署命令中:

spec:

template:

spec:

name: argocd-server

containers:

- command:

- /argocd-server

- --repo-server

- argocd-repo-server:8081

- --basehref

- /argo-cd

注意:标志 --basehref 仅更改 UI 基本 URL。API 服务器将继续使用 / 路径,因此您需要向代理配置添加 URL 重写规则。带有 URL 重写的 nginx.conf 示例:

worker_processes 1;

events { worker_connections 1024; }

http {

sendfile on;

server {

listen 443;

location /argo-cd {

rewrite /argo-cd/(.*) /$1 break;

proxy_pass https://localhost:8080;

proxy_redirect off;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Host $server_name;

# buffering should be disabled for api/v1/stream/applications to support chunked response

proxy_buffering off;

}

}

}

7.8.高可用性

Argo CD 基本上是无状态的。所有数据都以 Kubernetes 对象的形式保存,而这些对象又存储在 Kubernetes 的 etcd 中。Redis 仅用作一次性缓存,可能会丢失。丢失后,它将重建而不会造成服务损失。

对于希望以高可用性方式运行 Argo CD 的用户,我们提供了一组 HA 清单。这将运行更多容器,并以 HA 模式运行 Redis。

注意:由于规范中的 pod 反亲和性角色,HA 安装将需要至少三个不同的节点。此外,不支持仅 IPv6 集群。

扩展

argocd-repo-server

设置:

argocd-repo-server 负责克隆 Git 存储库、保持其更新并使用适当的工具生成清单。